في سياق الأمن السيبراني، Authn هو اختصار ل "المصادقة"، وهي أكثر بكثير من مجرد عملية تقنية - إنها الحاجز الأول والأكثر أهمية في أي بنية أمنية. وسواء في الأنظمة الداخلية على مستوى المؤسسات أو التطبيقات المستندة إلى السحابة أو الأجهزة المحمولة الشخصية، فإن قوة المصادقة غالباً ما تحدد بشكل مباشر مدى صعوبة اختراق المهاجمين للدفاعات. وتتمثل المهمة الأساسية للمصادقة في تأكيد الهوية الحقيقية للمستخدم أو الجهاز أو الخدمة، على غرار حارس البوابة الذي يتحقق مما إذا كان الزائر هو حقاً من يدعي أنه هو. على سبيل المثال، عند تسجيل الدخول إلى خدمة مصرفية عبر الإنترنت، قد يبدو إدخال اسم المستخدم وكلمة المرور واجتياز الفحص أمرًا روتينيًا، ولكنه في الواقع أحد أهم الخطوات في سلسلة الأمان الشاملة.

Authn مقابل Authz

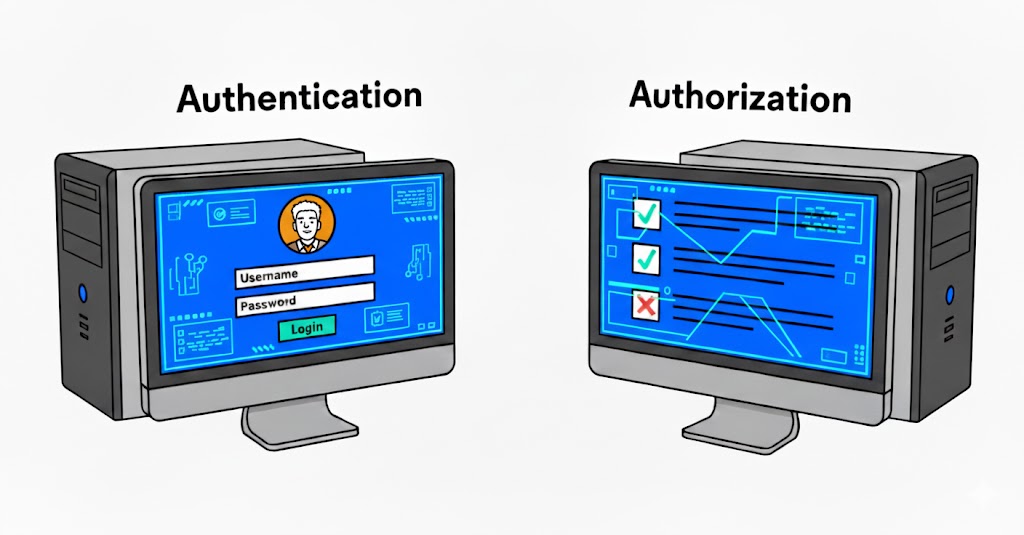

على الرغم من أن Authn و Authz (التفويض) يبدوان متشابهين في التهجي، إلا أنهما يركزان على جوانب مختلفة تمامًا من الأمان. يجيب Authn على "من أنت؟" من خلال التأكد من تطابق هوية الزائر مع ما يتوقعه النظام. يتبع Authz المصادقة للإجابة على "ما المسموح لك بفعله؟" من خلال تحديد الأذونات. قد يكون النظام خاليًا من العيوب في Authn، مما يمنع انتحال الهوية، ومع ذلك قد يكون ضعيفًا في Authz، حيث تسمح حدود الأذونات المفقودة أو العيوب المنطقية للمهاجمين بإجراء عمليات غير مصرح بها.

تعريف مصادقة(اسم المستخدم، كلمة المرور):

مستخدمون صالحون = {"admin": "securePass123"}

إذا كان اسم المستخدم في صالح_المستخدمين و صالح_المستخدمين [اسم المستخدم] = = كلمة المرور

الإرجاع صحيح

إرجاع خطأ

طباعة(مصادقة("admin", "securePass123"))# Trueprint(مصادقة("admin", "wrongPass"))# False

طرق التصديق الشائعة

الطريقة الأكثر شيوعًا هي المصادقة المستندة إلى كلمة المرور، وهي سهلة التنفيذ ولكنها عرضة للقوة الغاشمة أو تسريب بيانات الاعتماد. تعمل المصادقة متعددة العوامل (MFA) على تعزيز الحماية عن طريق إضافة خطوات مثل الرموز المستندة إلى الوقت أو الرموز المميزة للأجهزة. بالنسبة للبيئات ذات الأمان الأعلى، تتيح البنية التحتية للمفاتيح العامة (PKI) المصادقة المستندة إلى الشهادة، مما يقضي تقريباً على مخاطر بيانات الاعتماد المزورة. وفي الوقت نفسه، اكتسبت OAuth وOpenID Connect اعتماداً واسعاً في عمليات تسجيل الدخول عبر المنصات وعمليات تسجيل الدخول الاجتماعية، مما يبسّط العمليات مع تعزيز الموثوقية.

ثغرات ومخاطر المصداقية

تُعد عيوب المصادقة أهدافًا ذات أولوية عالية أثناء اختبار الاختراق لأن تجاوز المصادقة غالبًا ما يعني الوصول المباشر إلى موارد النظام. على سبيل المثال، إذا كان النظام يسمح بمحاولات غير محدودة لتسجيل الدخول، يمكن لأداة القوة الغاشمة تخمين بيانات اعتماد صالحة بسرعة:

هيدرا -L admin -P passwords.txt 192.168.1.100 http-post-form \\

"/ تسجيل الدخول: اسم المستخدم=^USER^^ وكلمة المرور=^PASS^:F=incorrect"

تعد سياسات كلمات المرور الضعيفة، والتعرض للرمز المميز، وتثبيت الجلسة من نقاط الخطر المتكررة الأخرى.

تأثير البنى الأمنية الحديثة

يعمل تطبيق PKI على تقوية Authn من خلال جعل تزوير بيانات الاعتماد أمراً بالغ الصعوبة. يتطلب نموذج انعدام الثقة المصادقة الصارمة لكل طلب، مما يلغي الثقة الافتراضية في الشبكات الداخلية ويقلل من مخاطر التهديدات الداخلية.

أفضل الممارسات لتأمين Authn

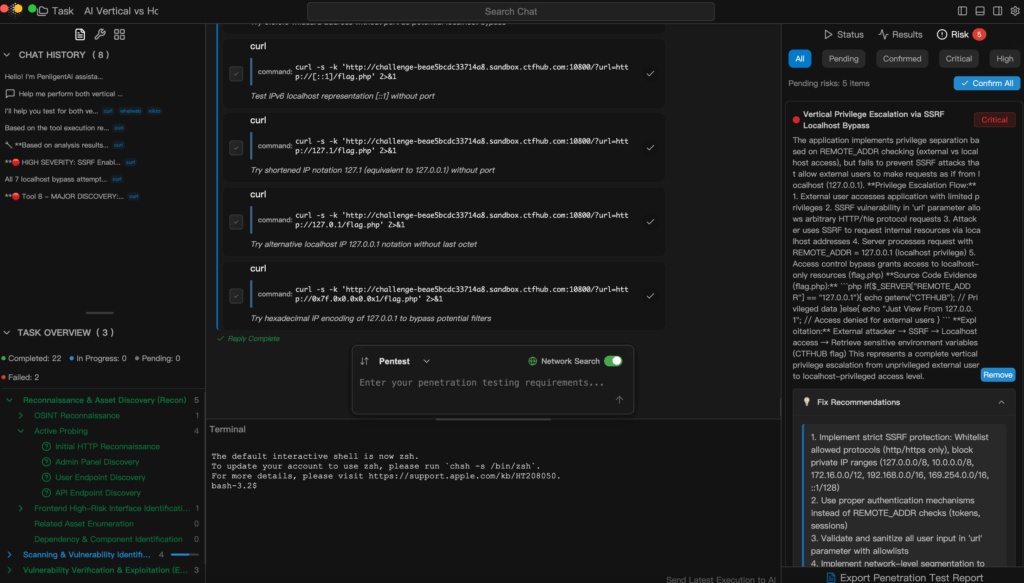

يتطلب تعزيز أمان Authn مزيجًا من سياسات كلمات المرور القوية و MFA والإرسال المشفر والتدقيق المستمر لأحداث تسجيل الدخول. ومع ذلك، لا يمكن للاستراتيجيات الثابتة وحدها معالجة أساليب الهجوم المتطورة. Penligent، منصة اختبار الاختراق الذكية المدعومة بالذكاء الاصطناعييسمح للمختبرين بكتابة أوامر بلغة طبيعية مثل "فحص وحدة تسجيل الدخول بحثًا عن ثغرات تجاوز MFA"، ويختار تلقائيًا الأدوات المناسبة، ويتحقق من صحة الثغرات، ويحدد أولويات المخاطر بناءً على التأثير، ويُنشئ تقارير مفصلة مع إرشادات الإصلاح. يؤدي ذلك إلى تحويل دفاع Authn من التصحيح التفاعلي إلى الاستباقي, الاكتشاف والحل الآليمع تقليل الوقت اللازم لإدارة الثغرات الأمنية بشكل كبير.

أذن في ذكاء التهديدات وأدواتها

في منصات استخبارات التهديدات، يمكن أن تساعد بيانات المخاطر المتعلقة بالمصادقة في تتبع أصول سلاسل الهجمات، مما يوفر أساساً للتدابير الدفاعية. وتستخدم مختبرات الأمن هذه الثغرات الأمنية في النسخ المتماثل والتدريب، مما يحسن فهم نقاط قوة آلية المصادقة وضعفها.

الخاتمة

المصادقة عنصر أساسي في الأمن السيبراني. ويمكن أن يؤدي إهماله إلى تعريض المؤسسات لعواقب وخيمة. من خلال دمج منصات اختبار الاختراق الذكية مثل Penligent، يمكن تعزيز أمن المصادقة بشكل كبير، مما يضمن بقاء المؤسسات في المقدمة في الدفاع ضد التهديدات الحديثة.