لماذا اختبار الاختراق الآلي الأدوات مهمة للأمن السيبراني الحديث

في عالم الأمن السيبراني السريع والمتغير باستمرار، لا تواجه المؤسسات اليوم عددًا أكبر من الهجمات فحسب، بل تواجه أيضًا تهديدات متطورة وموجهة بشكل متزايد. في كل يوم، يتم اكتشاف نقاط ضعف جديدة في أنظمة التشغيل والتطبيقات والأجهزة المتصلة، مما يضع فرق الأمن تحت عبء لا هوادة فيه لتحديد وتقييم ومعالجة نقاط الضعف قبل أن يتم استغلالها. في مثل هذه البيئة، غالباً ما يكافح اختبار الاختراق اليدوي - على الرغم من شموليته وقيمته - لمواكبة تواتر وعمق المخاطر الحديثة. وهنا يصبح لا غنى عن أدوات اختبار الاختراق المؤتمتة التي تسمح للشركات بالحفاظ على اليقظة المستمرة، واختبار أنظمتها في أي وقت دون الحاجة إلى أسابيع من الجدولة، والاستجابة للتهديدات الناشئة حديثاً في ساعات بدلاً من أيام. بالنسبة للمهنيين والشركات في الولايات المتحدة الذين يخوضون ساحة المعركة الرقمية في عام 2025، فإن اعتماد الأتمتة ليس مجرد وسيلة لتوفير الوقت - بل هو تطور ضروري لضمان المرونة والأمن على نطاق واسع.

ما هي أدوات اختبار الاختراق الآلي؟

أداة اختبار الاختراق المؤتمتة هي عبارة عن منصة برمجية تحاكي الهجمات الإلكترونية - تحديد الثغرات واستغلالها والإبلاغ عنها - دون تدخل بشري مستمر. وعلى عكس الاختبارات الخماسية اليدوية، فإن هذه الأدوات

- فحص الأصول والشبكات بحثًا عن الثغرات الأمنية

- التحقق من صحة نقاط الضعف والتعرضات الشائعة (CVEs) تلقائيًا

- إطلاق سيناريوهات استغلال واقعية

- إنشاء تقارير جاهزة للامتثال (ISO 27001، PCI-DSS، NIST)

على عكس الاختبار اليدوي التقليدي، الذي قد يتطلب برمجة نصية مكثفة، ومهارات متخصصة في سطر الأوامر، ودورة تدقيق طويلة، تدمج هذه الأدوات محركات الفحص وأطر عمل الاستغلال ووحدات إعداد التقارير في سير عمل موحد يعمل بأقل تدخل بشري. وهي مصممة ليس فقط لتحديد نقاط الضعف التقنية ولكن أيضًا لسد الفجوة بين النتائج التقنية الأولية والاستراتيجيات القابلة للتنفيذ من أجل الإصلاح، مما يجعل اختبار الأمان المتقدم في متناول الفرق من جميع الأحجام والخبرات المختلفة.

المزايا الرئيسية لاستخدام أدوات اختبار الاختراق الآلي

إن مزايا أدوات اختبار الاختراق الآلي متعددة الأبعاد لكل من المتخصصين المخضرمين في مجال الأمن والمؤسسات التي بدأت للتو في وضع استراتيجيات الأمن السيبراني الخاصة بها. فهي تقلل بشكل كبير من الوقت الذي يستغرقه اكتشاف الثغرات الأمنية إلى المعالجة، مما يتيح تطبيق الإصلاحات في ساعات أو أيام بدلاً من أسابيع. هذه السرعة لا تقلل من وقت التعرض للثغرات فحسب، بل تساعد الشركات أيضًا على مواكبة أطر الامتثال، سواء كانت المتطلبات هي ISO 27001 أو PCI-DSS أو معايير NIST. تُعد كفاءة التكلفة ميزة أخرى ملموسة، حيث تلغي هذه الأدوات الحاجة إلى دورات الاختبار اليدوية المتكررة مع رسوم استشارية عالية، مما يجعل المراقبة الأمنية المستمرة مجدية من الناحية المالية حتى بالنسبة للشركات متوسطة الحجم. علاوة على ذلك، من خلال إجراء اختبارات مؤتمتة متكررة - ربما أسبوعياً أو يومياً - يمكن للمؤسسات التأكد من أن التعليمات البرمجية أو تغييرات البنية التحتية أو عمليات التكامل مع طرف ثالث التي تم إدخالها حديثاً لا تفتح عن غير قصد ثغرات أمنية جديدة، مما يخلق طبقة دفاعية مستدامة عبر تدفقات العمل التشغيلية.

الميزات الأساسية التي يجب أن يتمتع بها حل اختبار الاختراق الآلي

عند اختيار أداة اختبار اختراق مؤتمتة في عام 2025، يجب على فرق الأمن ذات التفكير المستقبلي فحص عمق قدرات الأتمتة الخاصة بها.

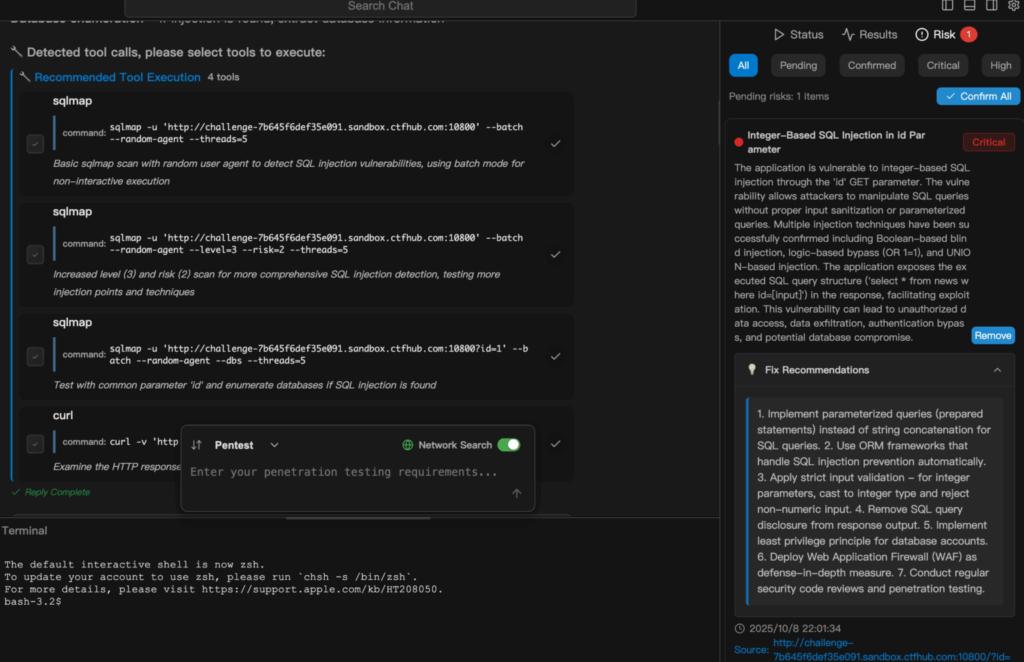

من الناحية المثالية، يجب أن تدعم المنصة سير عمل المكدس الكامل بدءاً باكتشاف الأصول، مروراً بمسح ديناميكي للثغرات الأمنية، وانتقالاً إلى الاستغلال المتحقق منه وتصاعد الامتيازات، وانتهاءً بإعداد تقارير شاملة تتوافق مباشرةً مع أطر العمل الأمنية المعترف بها.

بنية متعددة العوامل-حيث يمكن للوحدات المتخصصة التعامل مع الاستطلاع والاستغلال والحركة الجانبية بشكل مستقل- أن تضمن دقة أعلى وتنفيذ أسرع.

التفاعل اللغوي الطبيعيحيث يتم إطلاق المهام المعقدة من خلال أوامر بسيطة باللغة الإنجليزية، مما يسمح لغير المتخصصين ببدء اختبارات معقدة دون الحاجة إلى منحنى تعليمي حاد.

وأخيرًا، فإن إدراج الرسوم البيانية المرئية لسلسلة الهجمات ولوحات معلومات المخاطر المصنفة يحول البيانات الأولية إلى رؤى قابلة للتنفيذ، مما يمكّن الفريق بأكمله من فهم كيف يمكن أن يؤدي أحد الأصول المخترقة إلى أصل آخر وكيفية تحديد أولويات التدابير الدفاعية وفقًا لذلك.

Penligent.ai: أداة اختبار الاختراق الآلي من الجيل التالي لاختبار الاختراق الآلي

من بين الحلول الناشئة, Penligent.ai تبرز كأداة من الجيل التالي من أدوات اختبار الاختراق الآلي التي تدمج أدوات الأمان الراسخة - مثل nmap وMetasploit وBurp Suite - في سير عمل متماسك مدعوم بالذكاء الاصطناعي. سواء كان ذلك للمبتدئين الذين يستكشفون الأمن السيبراني أو للمتمرسين في تنفيذ الحمولات المخصصة, Penligent.ai يقلل من عائق الدخول مع الحفاظ على القدرات المتطورة والاحترافية.

تشمل النقاط البارزة الرئيسية ما يلي:

- إعداد صفري مع التثبيت القائم على الذكاء الاصطناعي من خلال التخلص من تعقيدات الإعدادات التقليدية, Penligent.ai يتيح الاختبار الفوري بعد النشر مباشرة، مع أداة تثبيت ذكية مصممة خصيصاً لاكتشاف نظام تشغيل المستخدم وتهيئة المكونات الضرورية تلقائياً.

- تحديثات قاعدة بيانات CVE في الوقت الحقيقي يتم تشغيل المنصة من خلال قاعدة بيانات ثغرات CVE في الوقت الفعلي تحتوي على أكثر من 120,000 مدخل مع تدفقات عمل مختبرة لاستغلال الثغرات. وهذا يضمن أن تقييماتك تستند دائماً إلى أحدث معلومات عن التهديدات، مما يجعل من الممكن تحديد الثغرات الأمنية والتحقق من صحتها بسرعة ودقة.

- تصورات سلسلة الهجوم التفاعلية أثناء الاختبار, Penligent.ai تقدم تصورات تفاعلية لسلسلة الهجمات التي ترسم خريطة لكل مرحلة من مراحل الاختراق بدءاً من الوصول الأولي وحتى الحركة الجانبية. لا توفر هذه الرسوم البيانية الوضوح للفرق التقنية فحسب، بل تجعل سيناريوهات الاختراق المعقدة مفهومة لأصحاب المصلحة غير التقنيين أيضًا، مما يساعد على سد الفجوة بين البيانات الأولية واتخاذ القرارات الاستراتيجية.

- إعداد تقارير الامتثال بنقرة واحدة من خلال إنشاء تقرير الامتثال بنقرة واحدة, Penligent.ai تحويل النتائج الفنية إلى وثائق جاهزة للاستخدام تتماشى مع معايير ISO 27001 وPCI-DSS وSOC 2 وNIST. تعمل هذه الميزة على تبسيط عمليات التدقيق، وتقليل وقت الإعداد، وضمان توفر مخرجات الامتثال الأساسية على الفور، سواء للحوكمة الداخلية أو للمنظمين الخارجيين.

اختيار الأداة المناسبة: قائمة التحقق من المشتري

يتطلب اختيار أداة اختبار الاختراق المؤتمتة المناسبة أكثر من مجرد فحص قائمة الميزات؛ فهو يتطلب فهم مدى ملاءمة الأداة لنظامك البيئي الحالي. ضع في اعتبارك ما إذا كانت المنصة تدعم جميع أنظمة التشغيل المستخدمة في بنيتك التحتية، وما إذا كانت قاعدة بيانات الثغرات الأمنية تتلقى تحديثات متكررة بما يكفي لمواكبة الثغرات المكتشفة حديثاً، وما إذا كانت توفر تكاملاً سلساً مع خطوط أنابيب CI/CD للاختبار المستمر. قم بتقييم جودة دعم البائع والتوثيق والمشاركة المجتمعية، حيث يحدد ذلك مدى سرعة حل المشكلات أو تكييف الأداة مع سيناريوهات فريدة من نوعها. سيضمن لك الاختيار المدروس والمستنير أن يتماشى استثمارك مع احتياجاتك الأمنية المتزايدة بدلاً من أن يصبح عنق الزجاجة.

الخاتمة

الأمن السيبراني هو سباق حيث الوقوف بلا حراك هو أضمن طريقة للتخلف عن الركب. تمكّن أدوات اختبار الاختراق الآلي المؤسسات من مواصلة التحرك والاختبار وتعزيز دفاعاتها بسرعة التهديدات الحديثة. إذا كان هدفك في عام 2025 هو سد الفجوة بين اكتشاف الثغرات الأمنية والمعالجة، حان الوقت الآن لاستكشاف منصات مثل Penligent.ai. من خلال دمج الأتمتة في استراتيجية الأمان الخاصة بك، فإنك لا تكتسب الكفاءة فحسب، بل تكتسب الثقة في أن دفاعاتك قابلة للتكيف مع الهجمات التي تواجهها.