الوصف التعريفي: إن React2Shell (CVE-2025-55182) هو تهديد خطير قبل المصادقة RCE يؤثر على مكونات خادم React و Next.js - من الضروري إجراء تصحيح فوري وتكوينات محصنة ودفاعات متطورة واكتشاف وقت التشغيل. يوفر هذا الدليل سياق التهديد، والإصلاحات الآمنة للرموز البرمجية و CI الآمنة، واستراتيجيات الدفاع المتعمق لتأمين تطبيقات الويب الحديثة.

ما هو React2Shell - ولماذا يتحدث الجميع عنه

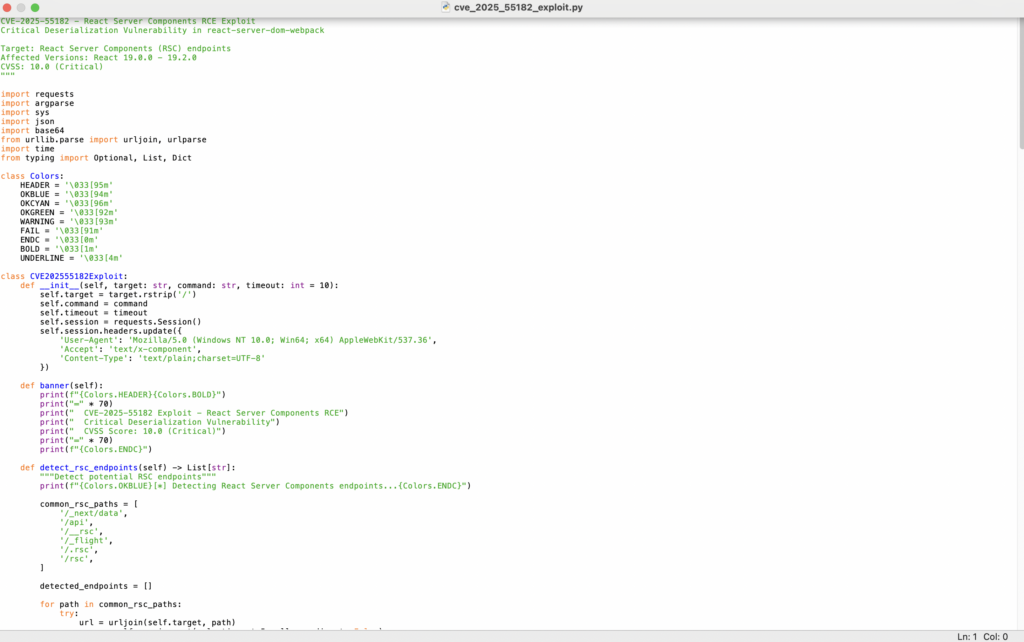

في أوائل ديسمبر 2025، تم الكشف علنًا عن ثغرة خطيرة أُطلق عليها اسم React2Shell - تم تعقبها باسم CVE-2025-55182 (والاسم المستعار CVE-2025-66478 لـ Next.js). ويكمن الخلل في كيفية قيام بروتوكول "الطيران" الخاص بمكونات خادم React (RSC) بإلغاء تسلسل الحمولات الواردة. يمكن للمهاجمين صياغة طلب خبيث وإطلاق عملية إلغاء التسلسل غير الآمن على الخادم، مما يؤدي إلى تنفيذ التعليمات البرمجية عن بُعد غير المصادق عليه (RCE). سينسيس دوت كوم+2سيسديج+2

يتم تصنيف الخطورة CVSS 10.0 (الحد الأقصى). NetSPI+1 ما يجعل هذا الأمر خطيرًا بشكل خاص هو أن العديد من عمليات النشر الافتراضية من أطر العمل مثل Next.js (مع دعم RSC) تصبح قابلة للاستغلال - حتى لو لم يكتب المطور أي نقطة نهاية مخصصة لوظيفة الخادم. Insight Egnworks+2blog.tecnetone.com+2

بعد فترة وجيزة من الكشف، أبلغ العديد من فرق استخبارات التهديدات وبائعي الخدمات السحابية (AWS، GreyNoise، والباحثين الأمنيين) عن الاستغلال النشط في البرية - بما في ذلك عمليات المسح الانتهازي، ومحاولات الاستغلال، وبعض الاختراقات المؤكدة المنسوبة إلى مجموعات مرتبطة بالدولة. تيك رادار+3أمازون ويب سيرفيسز +3أمازون ويب سيرفيسز+3

من حيث الجوهر: إن React2Shell ليست نظرية - إنها حقيقية وحاسمة وحاضرة.

من المتضرر - ومن قد يعتقد أنه آمن (لكنه ليس كذلك)

| الحزمة / الإطار | الإصدارات الضعيفة | الإصدارات المصححة / الآمنة (اعتبارًا من ديسمبر 2025) |

|---|---|---|

| رد-خادم-دوم-ويبك، رد-خادم-دوم-مجموعة-مجموعة-خادم-مجموعة-توربوباك، رد-خادم-دوم-توربوباك، (RSC الأساسية) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 (react2shell.info) | ≥ 19.0.1, 19.1.2, 19.2.1 (react2shell.info) |

| Next.js (مع تمكين موجه التطبيقات/مركز الخدمات الإقليمي) | 15.x، 16.x؛ بعض الكناري 14.x-14.3.0-كناري.77+ (react2shell.info) | 15.0.5، 15.1.9، 15.2.6، 15.3.6، 15.4.8، 15.5.7، 16.0.7 (أو مستقر لاحقًا) (react2shell.info) |

تنبيه هام: حتى لو كان تطبيقك لا تحديد "نقاط نهاية واضحة لوظيفة الخادم"، وحتى لو كنت تعتقد أنك تستخدم React للعرض من جانب العميل فقط، فقد تظل في خطر - لأن React RSC قد تكون مجمعة عبر التبعيات، أو قد تتضمن السقالات الافتراضية شيفرة قادرة على استخدام RSC. غير آمن.sh+1

ومن ثم التدقيق بعناية - لا تفترض "نحن بأمان لأننا لم نكتب كود الخادم."

ما الذي يفعله المهاجمون الآن - التهديدات الحقيقية

- داخل ساعات الإفصاحبدأت حملات مسح واسعة النطاق على الإنترنت. greynoise.io+2cyble.com+2

- بعض مجموعات APT المرتبطة بالدولة الصينية أفادت التقارير أنها استهدفت المضيفين المستضعفين في React2Shell للوصول الأولي، ثم انتقلت إلى نشر المُعدِّنين أو سرقة بيانات الاعتماد أو إنشاء الثبات. Amazon Web Services, Inc.+2SOC Prime+2

- لاحظت شركات الأمن وفرق الاستجابة للحوادث نجاحًا في استغلال تطبيقات Next.js "الفانيليا" (التي تم تحميلها عبر

إنشاء-التطبيق التالي) - مما يعني أن الإعداد الافتراضي ليس ضمانًا للأمان. blog.tecnetone.com+2byteiota |من بت إلى بايت+2

يبرز تقرير مجتمعي واحد:

"لقد تم اختراق خادم NextJS الخاص بي عن طريق استغلال React2Shell... إشعار بإساءة استخدام DDoS، تم نشر 5 عائلات مختلفة من البرمجيات الخبيثة، قطّارة منجم التشفير." ريديت

ونظراً لحجم وعدوانية أتمتة الهجوم، فإن الاستجابة المتأخرة أو السطحية قد تؤدي إلى مخاطر جسيمة.

التصحيح فورًا - استخدام إصلاح-تفاعل2-صدفة-التالي

أسرع خط دفاع أولي هو تصحيح التبعيات وإعادة البناء. تعمل الحزمة Fix-react2shell-nex على أتمتة اكتشاف الإصدارات الضعيفة عبر monorepos وترقيتها. الماسح الضوئي CVE-2025-55182+1

مثال على أمر الترقية:

باش

npx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 التالي@^16.0.7

ثم قم بإعادة الإنشاء وإعادة النشر، مع التأكد من عدم وجود ملفات تأمين قديمة أو حزم مخزنة مؤقتاً.

سير العمل الموصى به (CI/CD الآمن):

- إضافة SBOM أو خطوة التحقق من التبعية إلى خط الأنابيب.

- حظر عمليات الدمج/البناء في حالة بقاء أي حزمة RSC ضعيفة.

- امسح ذاكرات التخزين المؤقت وأعد بناء القطعة الأثرية بالكامل قبل النشر.

وهذا يضمن عدم احتواء أدوات النشر الخاصة بك على شيفرة برمجية ضعيفة حتى بشكل عابر.

الدفاع في العمق: WAF، وتقوية الطلبات واكتشاف وقت التشغيل

يزيل التصحيح الخلل من المصدر، لكن الأمن القوي يتطلب دفاعات متعددة الطبقات - في حالة وجود سوء تهيئة مستقبلية أو تبعيات غير معروفة أو متغيرات يوم الصفر. استناداً إلى الأبحاث العامة (على سبيل المثال من Sysdig وWiz والبائعين الذين يستخدمون الحماية السحابية الأصلية) سيسديج+2research.jfrog.com+2، نوصي بما يلي:

الحماية على مستوى الحافة / WAF

قم بتكوين قواعد WAF أو نشرها لحظر عمليات POST المشبوهة إلى نقاط نهاية مركز الخدمات الإقليمي (على سبيل المثال /التالي, /rsc، أو مسارات وظائف الخادم)، خاصةً إذا كان حجم جسم الطلب أو نوع المحتوى غير عادي (مثل الحمولات الثنائية). لقد قام العديد من مزودي خدمة WAF الرئيسيين بطرح توقيعات React2Shell بالفعل. سيسديج+1

طلب التعقيم/حدود حجم الجسم

إذا كان تطبيقك يتضمن نقاط نهاية خادم مخصصة، فقم بفرض حدود لحجم الجسم، وقم بتقييد أنواع المحتوى، وارفض الحمولات غير المتوقعة بشكل صريح. على سبيل المثال (أسلوب Node/Express):

ياءات

استيراد { json، urlencoded } من 'محلل الجسم'؛ التطبيق.use(json({ الحد: '10 كيلو بايت' })؛ التطبيق.use(urlencoded({ ممتد: خطأ، الحد: '10 كيلو بايت' }))؛ التطبيق.use('/API/rsc), (req, res, next) => {إذا (! [!application/json','application/octet-stream'].includes(req.headers['content-type'])) {إرجاع res.status(415).end()؛ }التالي()؛ });

يقلل هذا من خطر الحمولات المشوهة أو الخبيثة التي تؤدي إلى تشغيل منطق إلغاء التسلسل الذي لا يزال معقدًا - مما يوفر الوقت حتى يتم التصحيح الكامل.

تنبيهات الكشف عن وقت التشغيل/المراقبة/إصدار تنبيهات انبثاق العملية

نظرًا لأن سلوك ما بعد الاستغلال غالبًا ما ينطوي على تفريخ قذيفة (مثل عمال المناجم، والقذائف العكسية)، فإن إضافة الكشف في وقت التشغيل (عبر أدوات مثل Falco، وعوامل أمان وقت التشغيل، و EDR) يساعد في اكتشاف عمليات استدعاء العمليات الفرعية غير العادية أو الاتصالات الصادرة. نشر باحثو Sysdig بالفعل قواعد الكشف العلنية لأنماط استغلال React2Shell. سيسديج

مثال على التقوية: من التصحيح إلى النشر الآمن (الكود + التهيئة)

باش

'# 1. التبعيات التصحيحnpx إصلاح-تفاعل2-التالي npm install react@^19.2.1 مفاعل-دوم@^19.2.1 التالي@^16.0.7

بيئة بناء نظيفة

rm -rm -rf node_modules .next package-lock.json npm install npm run build

إضافة SBOM/فحص التبعية إلى CI

مقتطف إجراءات GitHub Actions``

يمل

الاسم: منع تعرض React2Shell على: [pull_request, push] الوظائف: التحقق من التبعية: تشغيل: يعمل على: ubuntu-latest الخطوات: - الاستخدامات: الإجراءات/التدقيق@v4 - تشغيل: npm ci - الاسم: منع حزم RSC تشغيل:

قم أيضًا بدمج حدود حجم الجسم وتصفية نوع المحتوى في التعليمات البرمجية للخادم كما هو موضح أعلاه، وانشر عامل مراقبة وقت التشغيل أو عامل مراقبة وقت التشغيل أو EDR السحابي الأصلي لاكتشاف السلوك المريب بعد النشر.

بيانات العالم الحقيقي: التأثير، والاستغلال، ولماذا التأخير خطير

- وفقًا للقياس عن بُعد الذي تمت مشاركته علنًا، فإن أكثر من 77,000 عنوان IP متصل بالإنترنت تظل عرضة للخطر. blog.tecnetone.com+1

- في غضون ساعات من الكشف، بدأ المهاجمون في غضون ساعات من الكشف، بدأ المهاجمون في إجراء عمليات مسح جماعي واستغلال الأنظمة غير المصححة - بما في ذلك محاولات مجموعات APT. Amazon Web Services, Inc.+2SOC Prime+2

- بدأت شيفرة إثبات المفهوم العامة (PoC) بالانتشار، وأفادت التقارير أن بعض المضيفين الذين لم يتم إصلاحهم تعرضوا لاختراقات كاملة: برامج تنزيل البرمجيات الخبيثة، وعمليات التعدين المشفرة، واختراق بيانات الاعتماد. ريديت+1

كتب أحد مستخدمي ريديت

"لقد تم اختراق خادم NextJS الخاص بي بواسطة React2Shell... العديد من عائلات البرمجيات الخبيثة، ومُخترِق التشفير، وسرقة بيانات الاعتماد." ريديت

لم تعد هذه مشكلة "التصحيح في الوقت المناسب" - إنها عاجل.

المكان Penligent.ai يناسب - الاختبار الآلي والتأكيد المستمر وحماية الانحدار

بالنسبة للفرق التي تستخدم أو تبني أدوات اختبار الأمان أو أدوات اختبار الاختراق (خاصةً المؤتمتة أو التي تعتمد على الذكاء الاصطناعي)، يوضح React2Shell درسًا أساسيًا: الثغرات الأمنية القائمة على التبعية + مخاطر إعادة التهيئة + التكوينات الافتراضية تخلق سطحًا هائلاً للهجوم.

مع Penligent.aiتحصل على:

- المسح التلقائي للتبعية وتحليل SBOM - التعرف على حزم RSC الضعيفة (حزم RSC (react-server-dom-*) أو إصدارات Next.js غير المصححة عبر عدة repos في آن واحد.

- محاكاة الاستغلال الآلي (وضع الحماية الآمن) - يمكن لمضاهاة Penligent الموضوعة في وضع الحماية إنشاء طلبات RSC مشوهة (غير مدمرة)، واختبار استجابة الخادم، واكتشاف سلوك إلغاء التهيئة المحفوف بالمخاطر - دون استخدام نقاط اختبار الأداء العامة.

- تكامل CI/CD لتنبيهات الانحدار - إذا أعاد طلب السحب الجديد تقديم حزمة ضعيفة أو عطّل البرمجيات الوسيطة المعززة للأمان, Penligent.ai تشغيل التنبيهات قبل الدمج.

- خطافات مراقبة وقت التشغيل - دمج عوامل خفيفة أو منطق تنبيه خفيف الوزن للكشف عن تفريخ العمليات أو الاتصالات الصادرة المشبوهة أو غيرها من السلوكيات الشاذة (مثل عمليات التشفير أو مكالمات C2).

باختصار، باستخدام Penligent.ai تحويل إصلاح لمرة واحدة إلى الوضع الأمني المستمرمما يقلل من المخاطر حتى لو تغيرت التعليمات البرمجية أو تطورت التبعيات أو تسلل خطأ بشري.

قائمة مراجعة أفضل الممارسات وتوصيات تقوية ما بعد التصحيح

- تصحيح جميع حزم RSC و Next.js على الفور - لا تنتظر "السباق التالي".

- تنظيف القطع الأثرية وإعادة بنائها - لا تعتمد على الإنشاءات المخزنة مؤقتًا.

- تدقيق التبعيات وملفات التأمين - تضمين التبعيات المتعدية.

- إضافة فحوصات CI/CDD أو تطبيق SBOM - دمج الكتل مع الحزم الضعيفة.

- استخدام WAF أو التصفية على مستوى الحافة - حظر أو تحدي عمليات POST المشبوهة لبروتوكول الطيران.

- تعقيم مدخلات الطلبات - فرض حدود لحجم الجسم، وقائمة بيضاء لنوع المحتوى، والتحقق من صحة مخطط JSON عند الإمكان.

- نشر كشف/مراقبة وقت التشغيل - التقاط تفرخ العملية أو الملف غير المعتاد أو نشاط الشبكة.

- التسجيل والمراقبة والتنبيه - الحفاظ على مسارات التدقيق لتسجيل الدخول، وعمليات النشر، والسلوك غير المعتاد.

- التعامل مع التغييرات في إطار العمل على أنها تغييرات أمنية حرجة - حتى الحزم التي تواجه المتصفح مثل React قد تؤثر على أمان الخادم عند استخدام RSC.

- استخدام أدوات الأمان الآلية (على سبيل المثال. Penligent.ai) - لفحص التبعية، والكشف عن الانحدار، ومحاكاة الثغرات في صندوق الرمل، وضمان الجودة الأمنية.

الأفكار النهائية

React2Shell (CVE-2025-55182 / 66478) هو حدث فاصل في أمن تطبيقات الويب الحديثة. فهو يوضح أن الأطر الكبيرة - حتى تلك المرتبطة بشكل أساسي بعرض واجهة المستخدم - قد تحمل ثغرات أمنية مدمرة من جانب الخادم. بالنسبة للمطورين وفرق التطوير والعمليات وفرق الأمن: تعامل مع هذا الأمر على أنه يوم الصفر الذي تم نشره بالفعل في آلاف عمليات النشر.

إن تصحيح إصدارات التبعية ليست سوى الخطوة الأولى والأكثر إلحاحًا. يتطلب الموقف الآمن حقًا دفاعات متعددة الطبقات: التحصين، وتعقيم المدخلات، ومراقبة وقت التشغيل، ومرشحات WAF أو مرشحات الحافة، وتدقيق سلسلة التوريد، والاختبار الأمني المستمر.

إذا كنت تقوم بإنشاء تطبيقات الويب أو صيانتها أو تدقيقها أو تطوير أدوات الأمان، فقد حان الوقت الآن للتصرف قبل أن يصل المهاجمون إلى هناك. مع أدوات مثل Penligent.ai، يمكنك الانتقال من "الترقيع بالحفر بالنار" إلى ضمان أمني منظم ومستمر وآلي ومؤتمت - ونم قرير العين ليلاً وأنت تعلم أن تطبيقك مرن ضد تهديدات React2Shell وإلغاء التحويل المستقبلي.