تفكر معظم الفرق في بيان الإفصاح عن المعلومات كأعمال ورقية -

خانة التحقق من الامتثال بعد أن أصبح الخرق عامًا بالفعل.

ولكن من الناحية العملية، فهي أيضاً النافذة الأكثر تنظيماً لكيفية فشل أنظمتك فعلياً.

المشكلة هي: يحدث الإفصاح متأخراً ومجزأً ومتفاعلاً.

السجلات مبعثرة عبر واجهات WAFs وبوابات واجهة برمجة التطبيقات وخوادم الإنشاء.

بحلول الوقت الذي يتم فيه تجميع البيان، تكون الحادثة قد تطورت، وتختفي رؤيتك.

بنليجنت يغير ذلك.

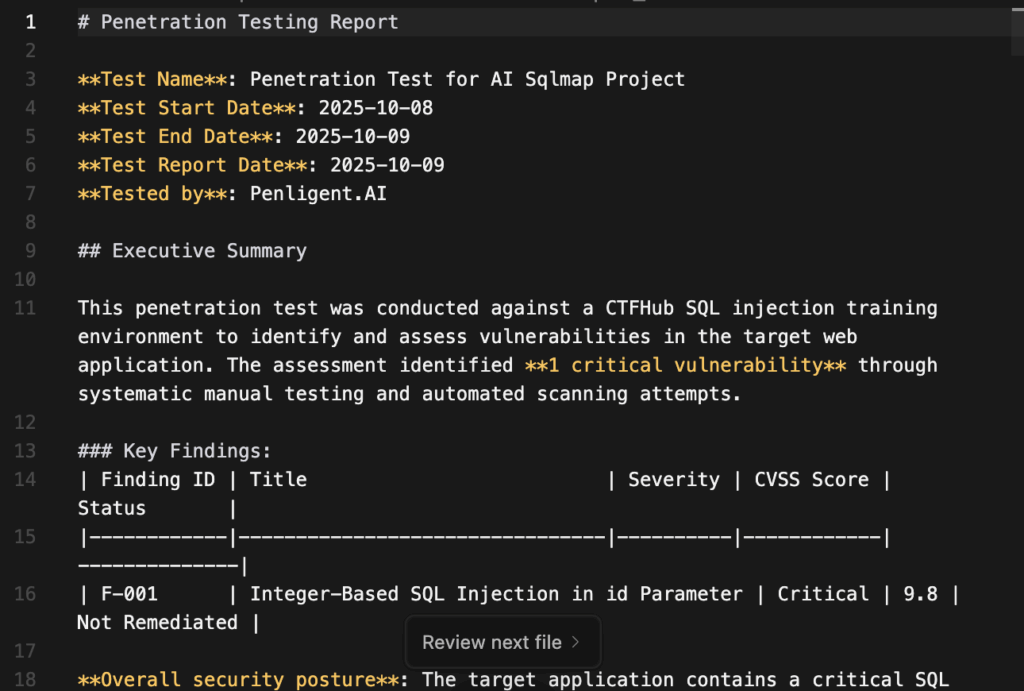

من التقارير الثابتة إلى الأدلة الحية

لا يتعامل Penligent مع الإفصاح ليس كخطوة إدارية، بل كخطوة قطعة أثرية أمنية في الوقت الحقيقي.

فبدلاً من انتظار المحللين للتلخيص، فإنه يستمع ويعيد البناء والتجميع.

الطلب باللغة الطبيعية يكفي للبدء:

"إنشاء بيان إفصاح عن المعلومات الخاصة بتعرض نقطة النهاية لتسجيل الدخول.

قم بتضمين الجدول الزمني والأصول المتأثرة وخطة الإصلاح."

تحت الغطاء، لا يقوم النظام بملء قالب فقط.

يقوم بسحب الأدلة المترابطة - سجلات WAF، وتتبعات واجهة برمجة التطبيقات، ومخلفات الأخطاء -

ويعيد بناء قصة الخرق من أنماط الإشارات.

def build_information_disclosure(event):

السجلات = penligent.collect(["WAF", "DB", "App"])

النطاق = analyzer.assess(السجلات)

الجدول الزمني = penligent.sequet.sequet(logs)

التقرير = penligent.compose(

العنوان="بيان الإفصاح عن المعلومات",

الأقسام=["ملخص"، "الدليل"، "التأثير"، "الإصلاح"]

)

إرجاع التقرير

إنها ليست أتمتة للراحة.

إنه التشغيل الآلي لـ الوضوح - ذاكرة دائمة لما حدث، بينما لا يزال طازجًا.

قيمة السياق

معظم بيانات الحوادث خطية: ماذا حدث، ومن الذي تأثر، ومتى تم إصلاحه.

تضيف نسخة بنليجنت بُعداً جديداً.

فهو يقوم بمراجعة نقاط الضعف والتحقق من ملاءمة مكافحة التطرف العنيف وتصنيف درجة خطورتها بناءً على السياق البيئي.

لا تحصل على

"تتبع المكدس تسرب مسار الفصل الداخلي."

ستحصل على:

"يشير تتبع المكدس إلى انكشاف إصدار إطار العمل؛ مرتبط بـ CVE-2025-24085;

التأثير الجانبي المحتمل عبر خدمة المصادقة المصغرة."

لم يعد هذا تقريراً - بل أصبح معلومات استخباراتية عملياتية.

التقارير التي تفكر في نفسها

إن ما يجعل الإفصاح ذا مغزى ليس الشكل، بل الحكم.

تضيف طبقة تفكير بنليجنت هذا الحكم تلقائيًا -

تقييم ما إذا كانت النتيجة مهمة أو قابلة للتكرار أو ذات صلة تنظيمية.

إنه يترجم ضوضاء الماسح الضوئي إلى سرد موجز:

{

"incident_id": "inc-2025-0784",

"الملخص": "تعريض سجلات واجهة برمجة تطبيقات التصحيح التي تحتوي على معلومات التعريف الشخصية",

"root_cause": "تسجيل مطول أثناء طرح الإصدار التجريبي",

"الثقة": 0.95,

"التأثير": "متوسط، تأثر 162 مستخدمًا",

"الخطوات_التالية": ["تعقيم السجلات"، "تدوير الرموز المميزة"، "إخطار المستخدمين في غضون 72 ساعة"]

}

يبدو الهيكل مثل الامتثال، ولكن القصد هو التشغيل -

لتقصير الوقت من الكشف إلى الكشف,

ومن الإفصاح للدفاع.

ما أهمية ذلك الآن

اعتادت فرق الأمن على الفصل بين الاختبار والإبلاغ.

وجد أحدهما مشاكل؛ وأوضحها الآخر.

في عالم النشر المستمر وعمليات الاستغلال المدعومة بالذكاء الاصطناعي، لم يعد هذا الفصل قابلاً للتطبيق.

بنليجنت يربط بين هذين الواقعين -

تحويل بيانات الإفصاح إلى إحاطات ديناميكية تتطور مع وصول أدلة جديدة.

لا تحتاج إلى لوحة تحكم أخرى.

أنت بحاجة إلى نظام يعرف متى يتحول خط السجل إلى مسؤولية,

وعندما تتحول المسؤولية إلى قصة تستحق الإبلاغ عنها.

الامتثال كأثر جانبي للأمن الجيد

لم يتم تصميم بيان الإفصاح عن المعلومات من Penligent للمدققين أولاً، بل تم تصميمه للمدافعين.

يتم تضمين اللوائح التنظيمية مثل اللائحة العامة لحماية البيانات أو قانون حماية خصوصية البيانات العامة (CCPA) كبيانات وصفية، وليس كأفكار لاحقة.

عندما ينشئ النظام إفصاحًا، فإنه يضع علامات تلقائية على الالتزامات القضائية,

يقترح من يجب إخطاره,

وتنسيق المخرجات في بنية مقبولة قانونيًا -

ولكن يبقى الجوهر تقنيًا ودقيقًا وقابلاً للتنفيذ.

لا يجب أن يكون الامتثال عملاً ورقيًا.

يمكن أن يكون امتداداً للوعي الظرفي.

التحول الأكبر

الكشف عن المعلومات المستخدمة لتحديد نهاية الحادثة.

والآن، إنها بداية المرحلة التالية من التعلم.

يعيد بنليجنت صياغة الأمر على أنه دورة تكيفية:

الكشف ← التحليل ← الإفصاح ← الدفاع.

يعزز كل تقرير سياق النموذج للتهديدات المستقبلية.

كل إفصاح ليس مجرد اعتذار - بل هو تحديث للدفاع الجماعي.