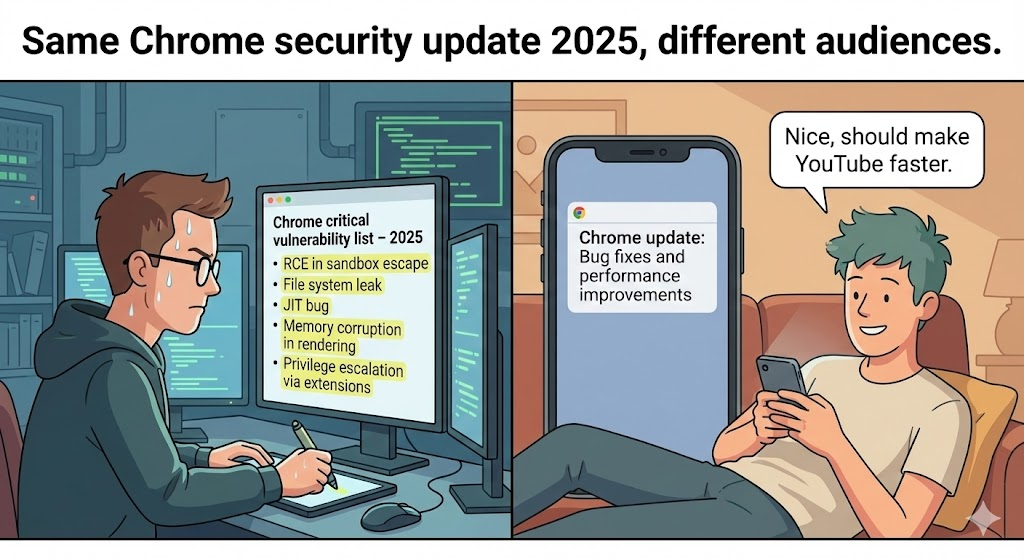

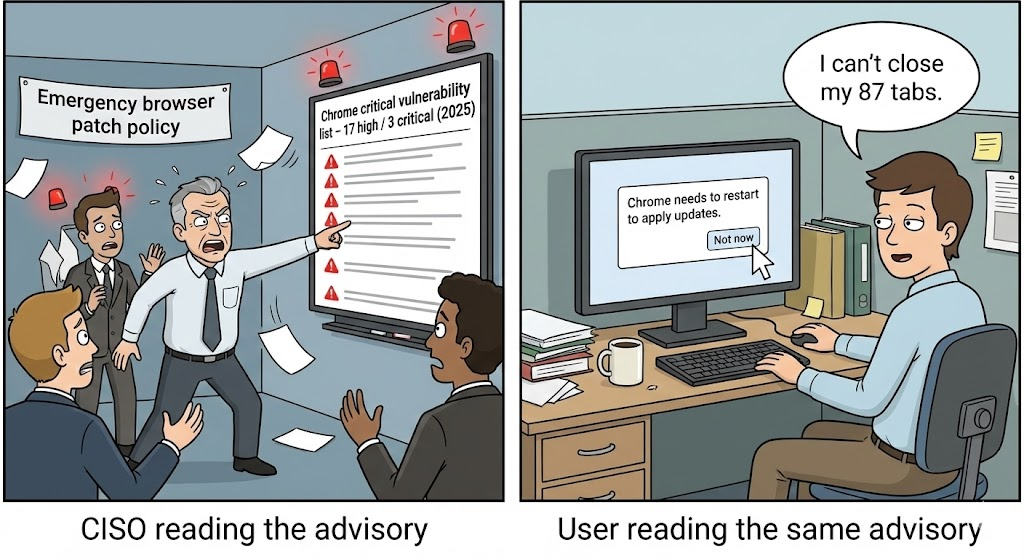

كان عام 2025 عامًا صاخبًا بالنسبة للباحثين في مجال أمن المتصفحات. مع استمرار جوجل في تعزيز دفاعات كروم - لا سيما مع صندوق الحماية V8 - فإن المهاجمين، خاصةً الجهات الفاعلة من الدول القومية وموردي برامج التجسس التجارية، اضطروا إلى التطور. لقد تلاشى عصر برمجيات RCEs (تنفيذ التعليمات البرمجية عن بُعد) البسيطة.

الاتجاه السائد في عام 2025 هو استغلال السلسلة الكاملة:: الاستفادة من ارتباك نوع V8 للحصول على تنفيذ التعليمات البرمجية الأولية داخل العارض، متبوعًا بمنطق ثغرة موجو IPC لتحقيق الهروب من صندوق الرملفي نهاية المطاف السيطرة على النظام المضيف.

تقدم هذه المقالة تشريحًا تقنيًا لما بعد الوفاة لأكثر أيام الصفر المدمرة التي شهدها متصفح كروم في عام 2025، مع التركيز على CVE-2025-14174 (الوصول إلى خارج الحدود) و CVE-2025-13223 (الارتباك من نوع V8)، ويستكشف كيف يُحدث الذكاء الاصطناعي ثورة في الكشف عن هذه التهديدات المتقدمة.

طبقة الرسومات القاتلة تشريح CVE-2025-14174

تم الإفصاح عنها 11 ديسمبر 2025

المكوّن: ANGLE (محرك طبقة الرسومات الأصلي تقريباً)

درجة CVSS: 8.8 (مرتفع)

ظهرت على الساحة في أواخر عام 2025, CVE-2025-14174 يميز نفسه بأنه ليس عيبًا في محرك JavaScript. بدلاً من ذلك، فهو موجود في الزاويةوهي طبقة التجريد في كروم المسؤولة عن ترجمة استدعاءات WebGL إلى واجهات برمجة تطبيقات رسومات أصلية مثل OpenGL وDirect3D وMetal.

الآلية فشل الترجمة من WebGL إلى المعدن من WebGL إلى المعدن

وفقًا للتحليل المشترك بين Google Project Zero وApple SEAR، تكمن الثغرة في تطبيق الواجهة الخلفية المعدنية لـ ANGLE. على وجه التحديد، فشل المحرك في التحقق من صحة بكسل العمق بكسل مقابل المتغير gl_unpack_image_height_image_height القيمة.

استغلال البدائية:

يمكن للمهاجمين إطلاق عملية كتابة خارج الحدود (OOB) عن طريق تهيئة سياق WebGL خبيث بمعلمات نسيج مصممة.

- الزناد يزور أحد الضحايا صفحة HTML مصممة خصيصًا لتحميل محتوى WebGL خبيث.

- الفساد نظرًا لفقدان التحقق من الحدود، تقوم بيانات النسيج الضارة بالكتابة فوق بنيات الكومة المجاورة.

- اختطاف By overwriting vtable pointers of C++ objects, the attacker redirects control flow to a ROP chain, achieving code execution within the GPU process.

نظرًا لأن عملية وحدة معالجة الرسومات غالبًا ما تتمتع بامتيازات أعلى من العارض (على سبيل المثال، الوصول المباشر إلى برنامج التشغيل)، فإن CVE-2025-14174 بمثابة رأس شاطئ فعال للغاية للمهاجمين، وغالبًا ما يتم استخدامه في حملات التحميل "دفعة واحدة".

كابوس V8: CVE-2025-13223 وتطور الارتباك في النوع

بينما تتزايد الثغرات في مكدس الرسومات، يظل محرك V8 ساحة المعركة الأساسية. CVE-2025-13223 كلاسيكي ارتباك نوع V8 الثغرة الأمنية التي أكدت مجموعة تحليل التهديدات التابعة لشركة جوجل (TAG) استغلالها في البرية.

فشل الاستدلال على النوع في JIT

تعتمد محركات جافا سكريبت الحديثة على مُجمِّعات JIT (في الوقت المناسب) مثل TurboFan لتحسين الشيفرة البرمجية. كان السبب الجذري ل CVE-2025-13223 هو فشل في عقدة "CheckMaps" الخاصة بمُترجم JIT في التعامل مع انتقالات الخريطة أثناء التحسين.

استغلال المنطق (مفاهيمي):

جافا سكريبت

``///مفهوم PoC للارتباك في النوع دالة تشغيل الدالة المشغّل (arr) { // تفترض JIT أن "arr" تحتوي على أعداد صحيحة فقط (SMI) arr[0] = 1.1؛ // تشغيل انتقال الخريطة، تصبح المصفوفة مزدوجة // VULNERABILITY: فشل الكود المحسّن في إلغاء التحسين أو التحقق من الخريطة الجديدة إرجاع arr[1]؛ // الوصول إلى الذاكرة باستخدام حساب إزاحة خاطئ }

// يستخدم المهاجم هذا لبناء العناصر الأولية دع المسرب = مصفوفة جديدة (10)؛ تشغيل (المسرب)؛

من خلال استغلال هذا الالتباس، يقوم المهاجمون ببناء أوليتين أساسيتين:

- addrOf: تسريب عنوان ذاكرة أي كائن JavaScript.

- وهميةObj: إنشاء كائن JavaScript مزيف على عنوان ذاكرة محدد.

باستخدام هذه البدائيات، يحقق المهاجمون قراءة/كتابة تعسفية داخل كومة V8، مما يسمح لهم بتجاوز ASLR وتنفيذ التعليمات البرمجية الخادعة.

كسر القفص: CVE-2025-2783 وMojo IPC Sandbox الهروب من صندوق الرمل

الحصول على RCE في العارض هو الخطوة الأولى فقط. لاختراق النظام بشكل حقيقي، يجب على المهاجم الهروب من صندوق رمل Chrome. CVE-2025-2783 يسلط الضوء على خطورة الأخطاء المنطقية في موجو آي بي سي (الاتصال بين العمليات).

الأخطاء المنطقية على تلف الذاكرة

وعلى عكس ثغرات النواة فإن CVE-2025-2783 هي ثغرة منطقية. يعمل موجو كجسر بين عمليات كروم المعزولة. تنبع الثغرة من فشل عملية المتصفح في التحقق من صحة أذونات المقبض الذي يمرره المُعرِّف.

يمكن للمهاجم (الذي يتحكم بالفعل في المُعيد من خلال استغلال V8) تزوير رسالة IPC محددة، وخداع عملية المتصفح ذات الامتيازات لتنفيذ إجراء مقيد - مثل الكتابة إلى نظام الملفات أو تشغيل ملف خارجي قابل للتنفيذ. هذا النوع من خطأ منطقي من الصعب منعه باستخدام وسائل تخفيف أمان الذاكرة مثل MTE أو CFI لأن تدفق التحكم صحيح؛ فقط النية هي الخبيثة.

الكشف عن سلسلة الاستغلال المستندة إلى الذكاء الاصطناعي: اختراق بنليجينت

إن الكشف عن الثغرات الأمنية مثل CVE-2025-14174 و CVE-2025-13223 يتجاوز قدرة الماسحات الضوئية التقليدية القائمة على الإصدار أو أدوات الفحص البسيطة. فهي تفتقر إلى السياق اللازم لفهم تخطيطات الذاكرة المعقدة أو سلاسل الاستغلال عبر العمليات.

هذا هو المكان Penligent.ai يوضح قيمته الحاسمة. Penligent ليس مجرد ماسح ضوئي، بل هو منصة اختبار اختراق مؤتمتة مدعومة بالذكاء الاصطناعي. بالنسبة لثغرات محرك المتصفح، يقدم Penligent قدرات فريدة من نوعها:

- التوليف البدائي: يقوم وكلاء الذكاء الاصطناعي من Penligent بتحليل عمليات تفريغ الأعطال لاستنتاج كيفية تحويل قراءة OOB غير المستقرة إلى قراءة موثوقة تلقائيًا

addrOfبدائي. يفهم تخطيطات كائنات V8 وينشئ شيفرة استغلال ديناميكيًا. - الاستدلال المنطقي عبر العمليات: بالنسبة إلى عيوب Mojo IPC، يقوم Penligent بتحليل

موجومتعريفات الواجهة. ينشئ تلقائيًا تسلسلات رسائل IPC التي تختبر منطق الحالة القصوى، وتحاكي عارضًا مخترقًا يحاول الهروب من صندوق الحماية.

من خلال محاكاة عقلية الباحث المتقدم في الثغرات الأمنية، تساعد Penligent المؤسسات على التحقق مما إذا كانت ضوابطها الأمنية قادرة على قطع سلاسل القتل هذه خلال الفترة الحرجة بين الكشف عن الثغرات الأمنية وإصلاحها.

استراتيجية الدفاع: ما بعد الترقيع

في مواجهة مشهد التهديدات في عام 2025، فإن مجرد "تحديث متصفح Chrome" هو الأساس وليس الحل.

- إنفاذ V8 Sandbox: تأكد من تمكين ميزة V8 Sandbox بشكل صارم. هذا يحبس ثغرات تلف الكومة داخل منطقة محصورة من مساحة العنوان، مما يمنعها من إفساد ذاكرة العملية بأكملها.

- الحد من سطح الهجوم: في بيئات المؤسسات، قم بتعطيل ميزات WebGL أو WebGPU غير الضرورية عبر نهج المجموعة لحظر نواقل الهجوم مثل CVE-2025-14174.

- المراقبة السلوكية (EDR): نشر حلول EDR القادرة على اكتشاف السلوك الشاذ للعارض، مثل محاولة عملية عارض إنشاء اتصالات IPC غير عادية أو تخصيص صفحات ذاكرة قابلة للتنفيذ (RWX).

الخاتمة

تثبت حالة أيام الصفر في متصفح كروم في عام 2025 أن أمن المتصفح قد دخل في مياه عميقة. من تلف الذاكرة في ANGLE إلى الهروب المنطقي في موجو، يستغل المهاجمون أفضل الثغرات في بنية المتصفح. بالنسبة للمهندس الأمني المتمرس، فإن إتقان هذه الثغرات منخفضة المستوى ميكانيكا الاستغلال واعتماد التحقق الآلي بمساعدة الذكاء الاصطناعي هو السبيل الوحيد للحفاظ على الخط.