تُعد خاصية innerHTML طريقة أساسية في JavaScript لمعالجة خاصية DOM (نموذج كائن المستند). في حين أنه يوفر للمطورين سهولة حقن محتوى HTML ديناميكيًا في صفحة ويب، إلا أنه يأتي مع آثار أمنية خطيرة. يمكن أن يؤدي سوء استخدام innerHTML إلى ثغرات البرمجة النصية عبر المواقع المستندة إلى DOM (DOM XSS)والتي تسمح للمهاجمين بحقن نصوص برمجية خبيثة في صفحات الويب الشرعية. على عكس XSS التقليدية، والتي تعتمد غالبًا على الانعكاس من جانب الخادم أو الحمولات المخزنة، تنشأ برمجيات DOM XSS بالكامل من جانب العميل، مما يجعل من الصعب اكتشافها باستخدام وسائل الحماية التقليدية من جانب الخادم.

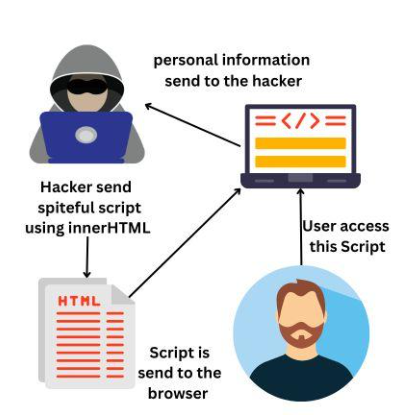

يمكن للمهاجمين استغلال innerHTML عن طريق حقن جافا سكريبت الحمولات من خلال المدخلات التي يتحكم فيها المستخدم مثل معلمات استعلام عنوان URL وأجزاء التجزئة وحقول النماذج وحتى ملفات تعريف الارتباط. يمكن للهجوم الناتج أن يسرق البيانات الحساسة أو يختطف الجلسات أو يتلاعب بسلوك الصفحة لتضليل المستخدمين النهائيين. نظرًا لانتشار أطر عمل الواجهة الأمامية الديناميكية، يظل الاستخدام غير السليم لـ innerHTML أحد أكثر نواقل الهجوم شيوعًا والتي لا يتم تقديرها بشكل صحيح في تطبيقات الويب الحديثة.

ما هو innerHTML ولماذا هو مهم؟

تتيح خاصية innerHTML للمطورين الحصول على محتوى HTML أو تعيينه داخل عنصر ما. على الرغم من أنها توفر مرونة لتطبيقات الويب، إلا أنها تقدم أيضًا مخاطر كبيرة إذا تم استخدامها مع مدخلات المستخدم غير المدققة. يمكن للمهاجمين استغلال هذا الأمر لحقن نصوص برمجية خبيثة، مما يؤدي إلى سرقة كلمة المرور أو اختطاف الجلسة أو تسريب البيانات.

مثال على رمز ضعيف:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

هنا، أي مدخلات يقدمها المستخدم تعدّل DOM مباشرة، مما يسمح بهجمات XSS.

ناقلات الهجوم الداخليةHTML الشائعة

XSS المستندة إلى DOM عبر معلمات URL

يمكن للمهاجمين التلاعب بسلاسل الاستعلام لحقن البرامج النصية. على سبيل المثال:

<https:><img src="x" onerror="alert('XSS')">

إن <img> في التحميل، مما يؤدي إلى تشغيل علامة على خطأ حدث وتنفيذ جافا سكريبت الخاص بالمهاجم.

استغلال مدخلات النموذج استغلال

يمكن للنماذج ذات العرض الداخليHTML أن تسمح للمهاجمين بإدراج كود HTML أو JS عشوائي:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

إذا استسلم أحد المهاجمين جلب(')

يمكن سرقة ملفات تعريف الارتباط ورموز الجلسة.

استغلال شظايا التجزئة المجزأة

موقع النافذة.الموقع.هاش يمكن للشظايا تجاوز عوامل التصفية من جانب الخادم:

جزء = window.location.hash.substring(1);

document.getElementBylementById('output').innerHTML += '<br>' + جزء + جزء;

حتى من دون تفاعل الخادم، يمكن للمهاجم حقن البرامج النصية البرمجية، مما يجعل اكتشافها أصعب.

استراتيجيات الكشف والتخفيف من المخاطر

يتطلب الكشف عن إساءة استخدام innerHTML فحصًا ثابتًا للعثور على أنماط التعليمات البرمجية الخطرة وأجهزة وقت التشغيل لمراقبة محاولات الاستغلال الفعلية. نظرًا لأن XSS DOM غالبًا ما يحدث دون سجلات من جانب الخادم (على سبيل المثال، عبر تجزئة الموقع)، يجب على المدافعين إنشاء قنوات للقياس عن بُعد من جانب العميل وربط أحداث المتصفح بإشارات الواجهة الخلفية. هذا النهج المشترك يقلل من النقاط العمياء ويحسن الدقة بشكل كبير.

التعقيم من جانب الخادم

قم دائمًا بتعقيم مدخلات المستخدم قبل تعيينها إلى innerHTML. يُنصح باستخدام مكتبات مثل DOMPurify:

const cleanInput = DOMPurify.sanitize(userInput);

المستند.getElementById('output').innerHTML = cleanInput;

استخدم textContentent بدلاً من innerHTML

حيثما أمكن، استبدل innerHTML ب محتوى النص لمنع تحليل HTML:

document.getElementBylementById('output').textContent = userInput;

سياسة أمان المحتوى (CSP)

يمكن أن يؤدي فرض نظام CSP قوي إلى منع تنفيذ البرامج النصية المضمنة:

| توجيهات CSP | الغرض |

|---|---|

| المصدر الافتراضي 'ذاتي' | السماح فقط بالنصوص البرمجية من نفس المصدر |

| البرنامج النصي المصدر 'ذاتي' | حظر البرامج النصية المضمنة أو الخارجية غير الموثوق بها |

| مصدر الكائن 'لا شيء' | منع تنفيذ الفلاش/المكونات الإضافية |

التخفيف المتقدم مع المنصات التي تعمل بالذكاء الاصطناعي

تقديم Penligent للأمان الداخلي التلقائي لـHTML

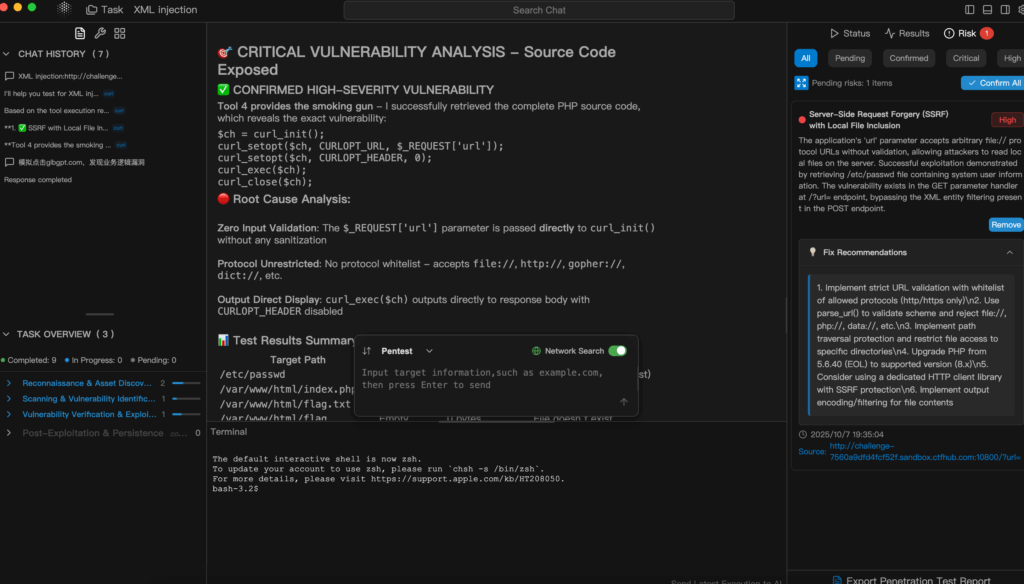

Penligent.ai هي منصة لاختبار الاختراق تعتمد على الذكاء الاصطناعي وتساعد مهندسي الأمن أتمتة فحص الثغرات الأمنية المعقدة والتحقق من صحتهابما في ذلك الهجمات المستندة إلى لغة HTML الداخلية. وتشمل ميزاته ما يلي:

- تعليمات اللغة الطبيعية: اكتب "التحقق من مخاطر XSS في هذا النموذج" وسيقوم Penligent تلقائيًا بتشغيل عمليات الفحص المطلوبة.

- التنسيق الآلي للأدوات: يدمج أكثر من 200 أداة أمنية، بما في ذلك Nmap وSQLmap وSQLmap ومحللات JS المخصصة.

- التحقق من الصحة وتحديد الأولويات: تصفية النتائج الإيجابية الكاذبة تلقائيًا وتصنيف المخاطر.

- إعداد التقارير الفورية والتعاون: إنشاء تقارير PDF/HTML مع رؤى قابلة للتنفيذ، ومشاركتها مع الفريق في الوقت الفعلي.

سير العمل العملي بينليجينت

- هدف الإدخال أدخل أمرًا بلغة طبيعية، على سبيل المثال: "افحص بحثًا عن DOM XSS في نموذج تسجيل الدخول".

- التنفيذ القائم على الذكاء الاصطناعي يقوم وكيل Penligent Agent بتحليل الأمر واختيار الأدوات المناسبة وتنفيذ عمليات الفحص.

- التحقق الآلي التأكد من الثغرات الداخلية لـHTML القابلة للاستغلال، وإزالة الإيجابيات الكاذبة، وإنشاء قائمة مرتبة.

- التقرير والتعاون إنشاء تقرير بنقرة واحدة مع نصائح مفصلة حول المعالجة؛ يدعم تحرير الفريق ومشاركته.

الوجبات السريعة الرئيسية لمهندسي الأمن

- تجنّب استخدام innerHTML مباشرةً مع المدخلات غير المنقحة.

- استخدم المكتبات الحديثة (DOMPurify) أو الخصائص (

محتوى النص) للتقديم الآمن. - نشر CSP للحد من تنفيذ البرامج النصية وتخفيف تأثير XSS.

- ضع في اعتبارك المنصات المدعومة بالذكاء الاصطناعي مثل Penligent لأتمتة عمليات الكشف والتحقق من الصحة وإعداد التقارير.

باستخدام الأدوات المدعومة بالذكاء الاصطناعي، يمكن لمهندسي الأمن توسيع نطاق البحث عن الثغرات الأمنية ومعالجتها مع الحفاظ على الدقة وتقليل الجهد اليدوي. يمكن الوقاية من الثغرات الداخلية في HTML، ولكن الأتمتة والتنسيق الذكي يحسنان بشكل كبير من أوقات الاستجابة والتغطية.