ما هو التحكم في الوصول المكسور؟

التحكم في الوصول المعطل عندما يفشل التطبيق في فرض قيود مناسبة على ما يمكن للمستخدمين رؤيته أو القيام به.

بعبارة أخرى، يستغل المهاجمون الثغرات المنطقية للوصول إلى البيانات أو الإجراءات التي يجب أن تكون محظورة - مثل عرض سجلات مستخدم آخر أو تنفيذ مهام إدارية دون إذن.

وقد تصدرت هذه الثغرة الأمنية OWASP أفضل 10 القائمة لأنها شائعة وخطيرة في نفس الوقت. وبمجرد كسر التحكم في الوصول، لا يحتاج المهاجم إلى عمليات استغلال خيالية - فقط بعض الطلبات المصممة للتحرك أفقياً أو رأسياً عبر حدود الامتيازات.

أمثلة شائعة

| النوع | الوصف | مثال على ذلك |

|---|---|---|

| التصعيد الأفقي | الوصول إلى بيانات المستخدمين الآخرين على نفس مستوى الامتياز. | التغيير user_id=1 إلى user_id=2 لقراءة الملف الشخصي لمستخدم آخر. |

| التصعيد الرأسي | الانتقال من دور مستخدم عادي إلى صلاحيات على مستوى المسؤول. | تعديل نص الطلب لتعيين "الدور": "المسؤول". |

| IDOR (مرجع الكائن المباشر غير الآمن) | الوصول إلى الكائنات مباشرةً دون التحقق من الملكية. | التحميل /الفاتورة؟ id=5678 حتى لو كان ينتمي إلى مستخدم آخر. |

| عمليات التحقق من جانب العميل فقط | الاعتماد على الأزرار المخفية أو المدخلات المعطلة للتحكم في الوصول. | لا يزال من الممكن استدعاء زر "حذف" المخفي في HTML من خلال واجهة برمجة التطبيقات. |

غالبًا ما يعتمد المطورون على عناصر التحكم من جانب العميل - الأزرار المخفية أو عناصر واجهة المستخدم المعطلة أو عمليات التحقق من JavaScript - لأنها سهلة التنفيذ وتحسن تجربة المستخدم. تنشأ المشكلة عندما يتم التعامل مع قواعد الواجهة الأمامية هذه على أنها خط الدفاع الوحيد: بدون تطبيق صارم من جانب الخادم، تصبح كل نقطة نهاية لواجهة برمجة التطبيقات بمثابة حدود ثقة ضمنية. يعني فقدان أو عدم اتساق التحقق من صحة ملكية الكائنات ومطالبات الأدوار ورموز جلسات العمل أن الطلب المصمم يمكن أن يستبدل المعرّفات أو رموز إعادة التشغيل أو الحمولات المعدّلة للوصول إلى البيانات التي لا ينبغي أن يراها طالب الخدمة أو التلاعب بها. عندما تهمل الفرق أيضًا مبادئ الامتيازات الأقل - منح أدوار واسعة أو رموز رمزية طويلة الأمد أو نطاقات واجهة برمجة التطبيقات المفرطة - فإن سطح الهجوم ينمو ويصبح التنفيذ هشًا عبر الخدمات.

العواقب في العالم الحقيقي وخيمة. يتيح التحكم في الوصول المعطّل للمهاجمين إمكانية اختراق بيانات العملاء أو الشركات الحساسة، أو التلاعب بالسجلات، أو حذف المعلومات الهامة، والتي يمكن لأي منها أن يدمر الثقة ويعطل العمليات. وفي كثير من الحالات، تكون هذه النقطة هي نقطة الارتكاز لاختراقات أكبر: قد يستولي الخصم الذي يمكنه تصعيد الامتيازات أو التحرك أفقياً على أنظمة كاملة أو وحدات تحكم إدارية. وبالإضافة إلى الأضرار المباشرة، تؤدي هذه الإخفاقات في كثير من الأحيان إلى حدوث خروقات تنظيمية وخروقات للامتثال - مما يعرض المؤسسات لغرامات وتكاليف إصلاح بموجب أطر عمل مثل اللائحة العامة لحماية البيانات أو PCI DSS - ويمكن أن تترك ضررًا طويل الأمد على السمعة يكون أكثر تكلفة بكثير من الإصلاح التقني الأولي.

كيفية اكتشافه والوقاية منه

- فرض التحكم في الوصول دائماً على الخادم - لا تثق بالعميل أبداً

- تطبيق مبدأ الامتيازات الأقل - يجب أن يكون لكل مستخدم أو مفتاح API ما هو ضروري فقط.

- التحقق من ملكية الكائن قبل إعادة الموارد أو تعديلها.

- استخدام معرّفات لا يمكن التنبؤ بها بدلاً من المعرفات المتسلسلة.

- تنفيذ التحكم في الوصول المستند إلى الأدوار (RBAC) ومنطق التحقق من الصحة المتسق.

- إجراء الاختبار المستمر بأدوات آلية مثل Penligent.

بينليجنت الكشف باللغة الطبيعية للتحكم في الوصول المعطل

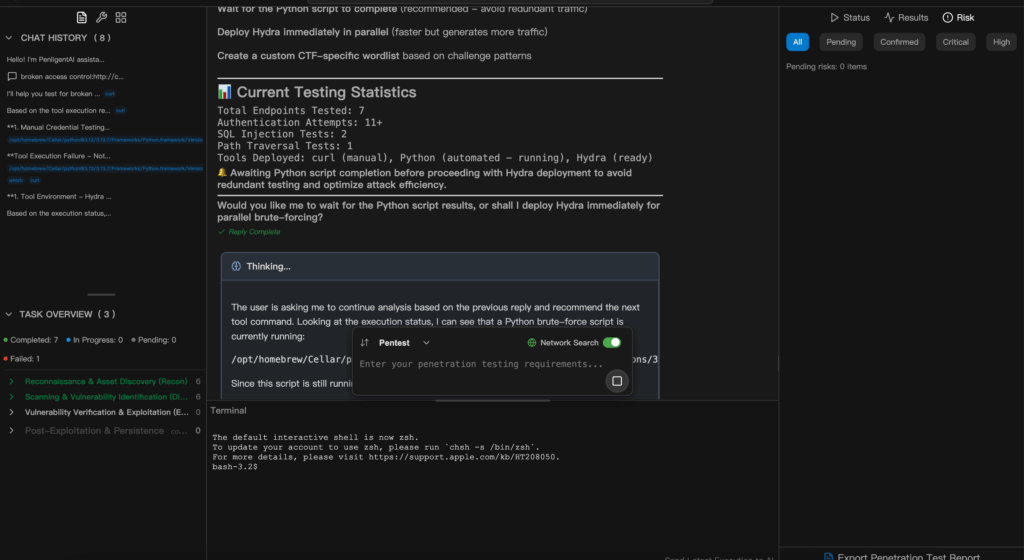

بنليجنت يتيح لفرق الأمن اختبار ثغرات التحكم في الوصول من خلال مطالبة باللغة الطبيعية فقط - بدون تعليمات برمجية أو نصوص برمجية.

مثال على الموجه:

"تحقق من تطبيق الويب الخاص بي بحثًا عن ثغرات في التحكم في الوصول المعطل - بما في ذلك تصعيد الامتيازات أفقياً وعمودياً."

ماذا سيحدث بعد ذلك:

بنليجينت تلقائياً:

- تعداد نقاط النهاية والأدوار;

- يحاكي مستويات متعددة المستخدمين;

- يكتشف محاولات الوصول غير المصرح به;

- يبرز واجهات برمجة التطبيقات أو الصفحات المكشوفة;

- يقترح إجراءات علاجية - كل ذلك دون المساس بأنظمة الإنتاج.

من خلال الجمع بين الاستدلال بالذكاء الاصطناعي والتحقق القائم على القواعد، يقدم Penligent البصيرة الدفاعية بالدقائق وليس بالساعات.

الوجبات الجاهزة الرئيسية

التحكم في الوصول المعطل ليس مجرد خطأ في الترميز - إنه عيب في التصميم يمكن للأتمتة الآن اكتشافه مبكرًا.

باستخدام Penligent، يمكنك الانتقال من "الإصلاح التفاعلي" إلى الوقاية الاستباقية، باستخدام لغة إنجليزية بسيطة لمراجعة تطبيقاتك بأمان وذكاء.