فلتر() لمهندسي الأمن: خطوط الأنابيب الحتمية، عدد أقل من الإيجابيات الكاذبة، والقضاء على خرافات "التصفية كمطهر"

إذا قمت بالبحث "فلتر جافا سكريبت"، فالاحتمالات أنك تريد إحدى هذه النتائج:

- تحويل مخرجات المسح الضوضاء إلى نظيفة, قابلة للتنفيذ قائمة مختصرة.

- تصفية مصفوفات من الكائنات (الأصول، والنتائج، والمركبات العضوية المستقلة، والقواعد) دون كتابة حلقات معكرونة.

- اجعل التصفية سريعة بما يكفي لتشغيلها داخل CI، أو صندوق رمل المتصفح، أو خط أنابيب الأمان.

- تجنب الفخ التقليدي: "تصفية السلاسل" ≠ "جعل المدخلات غير الموثوق بها آمنة".

هذا الأخير هو المكان الذي تفشل فيه الكثير من أدوات الأمان بهدوء.

هناك سبب وراء استعلام الذيل الطويل "مصفوفة تصفية جافا سكريبت للكائنات" دائم الخضرة: موضوع Stack Overflow المتعارف عليه بعنوان "Stack Overflow" بالضبط في "تمت مشاهدته 228 ألف مرة"، وهي إشارة قوية لما ينقره الممارسون وينسخونه وينشرونه بالفعل. (ستاك أوفر فلو)

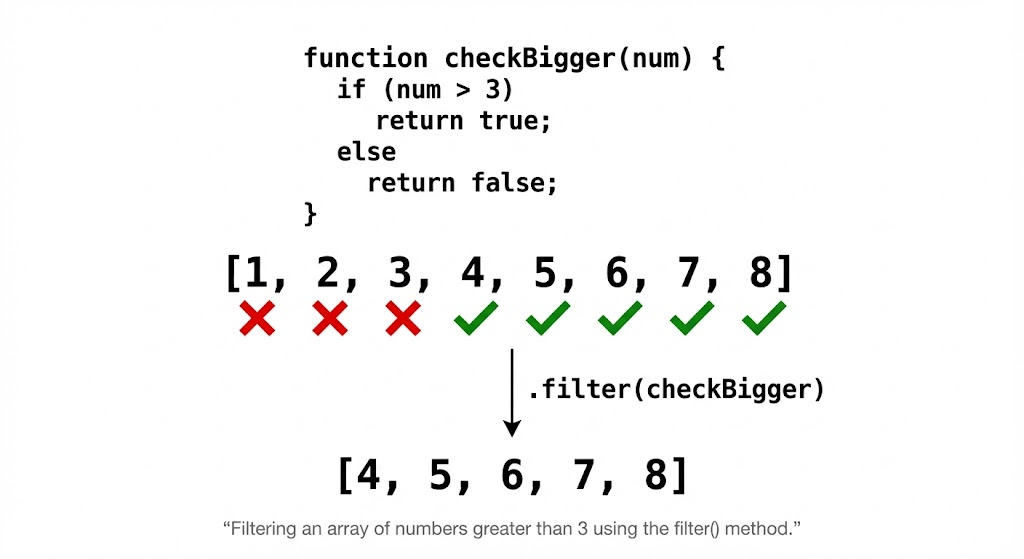

ما هي Array.prototype.prototype.filter() الضمانات (وما لا يضمنه على الإطلاق)

على مستوى اللغة مرشح():

- إرجاع مصفوفة جديدة التي تحتوي على العناصر التي يعود مسندها صحيحًا.

- ينتج نسخة ضحلة (مراجع الكائنات مشتركة، وليست مستنسخة). (مستندات الويب MDN)

- القفزات خانات فارغة في المصفوفات المتناثرة (لا يُطلق على مسندك اسم "الثقوب"). (TC39)

إن MDN صريح في كل من "النسخ السطحي" و "لا يتم استدعاؤه للفتحات الفارغة في المصفوفات المتفرقة". (مستندات الويب MDN)

كما تشير مواصفات ECMAScript صراحةً إلى أن مواصفات ECMAScript تشير صراحةً إلى أن عمليات الاسترجاع لا تُستدعى للعناصر المفقودة. (TC39)

أهمية المصفوفات المتفرقة في خطوط أنابيب الأمان

تظهر المصفوفات المتفرقة أكثر مما تتوقع: تحويلات JSON، أو أخطاء "حذف الفهرس"، أو النتائج الجزئية من الدمج متعدد المصادر، أو الاستخلاص الساذج.

تشكل النتائج = [ {المعرف: 1}، {المعرف: 3} ] ؛ // لاحظ الثقب

const kept = results.filter(() => صحيح));

console.log(kept)؛ // [ [ {id: 1}، {id: 3}] (يختفي الثقب)

إذا كان خط الأنابيب الخاص بك يفترض "نفس الطول الداخل، نفس الطول الخارج"، فإن المصفوفات المتفرقة ستعطله. في خط أنابيب الفرز، يمكن أن يترجم ذلك إلى صامت فقدان البيانات.

النمط المرتفع لمعدل الاستجابة السريعة: تصفية مصفوفات الكائنات

معظم استخدامات "فلتر جافا سكريبت" الحقيقية هي تصفية مصفوفات من الكائنات (الأصول/الموجودات/الموجودات/الموجودات غير المضمونة).

مثال: الاحتفاظ بنتائج الويب القابلة للاستغلال فقط مع الأدلة المرفقة

تشكل النتائج = [

{ المعرف: "XSS-001"، النوع: "XSS"، الخطورة: "عالية"، تم التحقق: صحيح، دليل: ["req.txt"، "resp.html"]},

{المعرّف: "INFO-009"، النوع: "لافتة": "لافتة"، الخطورة: "info"، تم التحقق: خطأ، دليل: [] },

{المعرف: "SSRF-004"، النوع: "SSRF-004"، الخطورة: "خطأ": "SSRF-004"، الخطورة: "حرج"، تم التحقق: صحيح، دليل: []: ["dnslog.png"]},

];

const actionable = results.filter(f =>

تم التحقق من f.f&&

(f.severity === "عالية" || f.severity === "حرجة") &&&

f.evidence?.length > 0

);

وحدة التحكم(console.log(actionable.map(f => f.id))؛ [["XSS-001"، "SSRF-004"]

مثال: التحكم في النطاق (أسهل مكان لتدمير برنامجك)

const inScopeHosts = مجموعة جديدة (["api.example.com", "admin.example.com"]);

const assets = [

{ المضيف: "api.example.com"، IP: "203.0.0.113.10"، حي: صحيح },

{ المضيف: "cdn.example.com"، IP: "203.0.0.113.11"، حي: صحيح },

{ المضيف: "admin.example.com"، IP: "203.0.0.113.12"، حي: خطأ },

];

تشكل الأهداف = الأصول

.filter(a => a.alive)

.filter(a => inScopeHosts.has(a.host));

console.log(targets);

// // [{المضيف:"api.example.com", ...}]

باستخدام مجموعة يتفادى العرضي O(n²) النمط (يتضمن() في الداخل مرشح() عبر مصفوفات كبيرة). هذا مهم عندما تقوم بتصفية عشرات الآلاف من الأصول.

واقع الأداء: المصفوفات المعبأة مقابل المصفوفات المعبأة ولماذا يجب أن تهتم قليلاً فقط

لدى V8 تمييز معروف بين معبأة و هولي المصفوفات؛ تكون العمليات على المصفوفات المعبأة أكثر كفاءة بشكل عام من المصفوفات المعبأة. (V8)

التضمين الأمني: خطوط الأنابيب التي تخلق ثغرات (حذف arr[i]، يمكن أن تؤدي عمليات الدمج المتناثرة) إلى تدهور الأداء و الصواب. القاعدة العملية بسيطة:

- لا تصنع ثغرات. يفضل

لصق,الفلترأو إعادة بناء المصفوفات. - تجنب خلط الأنواع في المصفوفات الساخنة إذا كنت تعالج مجموعات بيانات كبيرة.

جدول قرارات مهندس الأمن الفلتر مقابل بعض مقابل ابحث عن مقابل تقليل

| الهدف في خط أنابيب الأمان | أفضل أداة | لماذا | خطأ شائع |

|---|---|---|---|

| احتفظ بجميع المباريات (قائمة مختصرة) | مرشح() | إرجاع مصفوفة مجموعة فرعية | تحويل المصدر أثناء المسند |

| التوقف عند أول تطابق (بوابة السياسة) | البعض() | منطقية الخروج المبكر | مرشح().الطول > 0 |

| الحصول على التطابق الأول (تحديد المسار) | إيجاد() | خروج مبكر + عنصر الخروج المبكر | مرشح()[0] |

| بناء المقاييس (الأعداد والنتائج) | تصغير() | التجميع بتمريرة واحدة | القيام بالإدخال/الإخراج المكلف في المخفض |

لا يتعلق هذا الأمر بالأسلوب بقدر ما يتعلق بجعل خط الأنابيب الخاص بك حتميًا ورخيصًا بما يكفي لتشغيله في كل مكان (CI، صندوق رمل المتصفح، مشغلي الوكلاء).

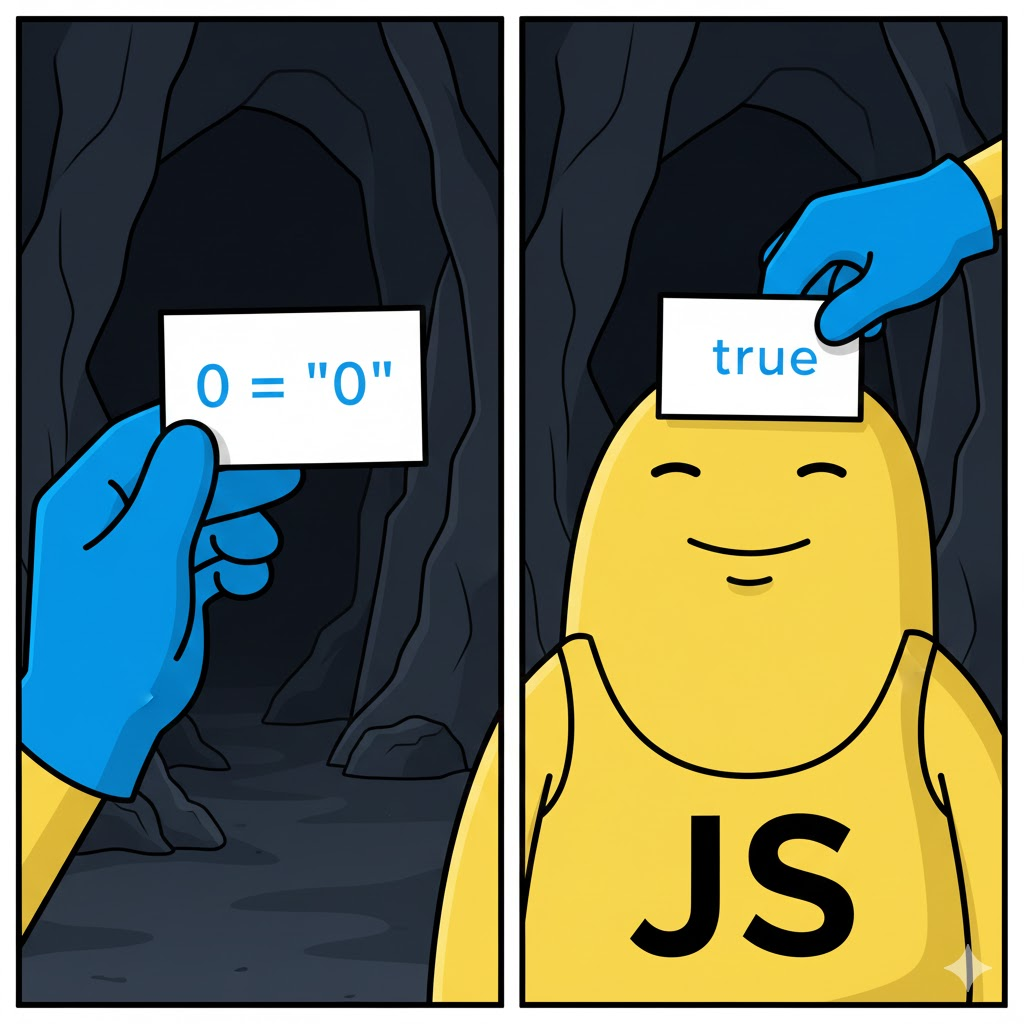

الحمل الزائد الخطير "التصفية" ليست "التعقيم"

الآن الجزء الذي يجب أن يكون مهندسو الأمن قساة في التعامل معه: تصفية السلسلة ليست حداً أمنياً.

تؤكد إرشادات OWASP للوقاية من XSS على ما يلي ترميز الإخراج (واستخدام الدفاع المناسب للسياق المناسب) بدلاً من الاعتماد على تصفية المدخلات. (سلسلة أوراق غش OWASP)

يضع محتوى OWASP الخاص بـ OWASP الخاص بتصفية XSS التهرب من تصفية XSS بشكل صريح في إطار تصفية المدخلات كدفاع غير مكتمل ويفهرس التجاوزات. (سلسلة أوراق غش OWASP)

وبالمثل، فإن ورقة الغش الخاصة بـ PortSwigger لـ XSS (تم تحديثها في أكتوبر 2025) واضحة في أنها تتضمن نواقل تساعد على تجاوز عوامل تصفية وفلاتر الحماية من هجمات الأمن السيبراني. (بورت سويجر)

مثال واقعي: "فلاتر" عناوين URL التي تنهار تحت اختلافات التحليل

نمط سيء:

دالة allowUrl(u) {

إرجاع !u.u.includes("javascript:") & !u.includes("data:");

}

النمط الأفضل: التحليل + قائمة البدل + التطبيع:

دالة allowUrl(u, allowedHosts) {

const url = عنوان URL جديد(u, "")؛ // قاعدة آمنة للمدخلات النسبية

إذا ((! [!"https:"].includes(url.protocol))) إرجاع خطأ;

إرجاع allowHosts.has(url.hostname);

}

const allowedHosts = مجموعة جديدة (["docs.example.com", "cdn.example.com"]);

هذا هو التحول الذهني: إيقاف السلاسل المطابقةالبدء في التحقق من صحة البيانات المهيكلة.

اكتشافات مكافحة التطرف العنيف التي تثبت فشل "الفلاتر/المطهرات" في الإنتاج ولماذا يجب عليك تضمينها في عمليات التحقق

عندما تقول مؤسستك "نقوم بتعقيم HTML"، يجب أن يتضمن نموذج التهديد الخاص بك على الفور: أي مطهر وأي إصدار وأي تكوين وأي تاريخ تجاوز؟

CVE-2025-66412 (مترجم القالب الزاوي المخزن XSS)

يصف NVD وجود XSS مخزّن في مترجم القوالب في Angular بسبب مخطط أمان داخلي غير مكتمل يمكن أن يسمح بتجاوز التعقيم المدمج في Angular؛ تم إصلاحه في الإصدارات المصححة. (NVD)

الوجبات الجاهزة الأمنية: "تعقيم الإطار" ليس ضمانًا دائمًا. تعامل معه مثل أي عنصر تحكم أمني آخر: الإصدار، والاستشارات، واختبارات الانحدار.

CVE-2025-26791 (DOMPurify mXSS عبر إعادة صياغة غير صحيحة)

تنصّ NVD على أن DOMPurify قبل 3.2.4 كان يحتوي على معادلات إعادة صياغة حرفية غير صحيحة للقالب يمكن أن تؤدي إلى حدوث طفرة XSS في بعض الحالات. (NVD)

الوجبات الجاهزة الأمنية: خيارات المطهر مهمة. يمكن لمجموعات التكوين أن تخلق حالات استغلال حتى عند "استخدام مكتبة محترمة".

CVE-2024-45801 (تجاوز فحص العمق DOMPurify + إضعاف تلوث النموذج الأولي)

تشير تقارير NVD إلى أن تقنيات التداخل الخاصة يمكن أن تتجاوز فحص العمق؛ يمكن أن يؤدي تلوث النموذج الأولي إلى إضعافه؛ تم إصلاحه في الإصدارات اللاحقة. (NVD)

الوجبات الجاهزة الأمنية: غالبًا ما تصبح الدفاعات التي تعتمد على الاستدلال (حدود العمق، والتحقق من التداخل) أهدافًا جانبية.

CVE-2025-59364 (مشكلة تكرار حدوث خلل في التعقيم السريع-إكسبرس-إكس إس إس-س-سانيتير)

يلاحظ NVD عمق التكرار غير المحدود أثناء تعقيم أجسام طلبات JSON المتداخلة؛ ويوضح استشاري GitHub تفاصيل التأثير والإصدارات التي تم إصلاحها. (NVD)

الوجبات الجاهزة الأمنية: يمكن أن تقدم شيفرة "التعقيم" أخطاء في التوافر. لا يحتاج المهاجمون إلى XSS إذا كان بإمكانهم تعطيل خدمتك بشكل موثوق.

أنماط "فلتر جافا سكريبت" العملية لأتمتة الاختبار الخماسي

1) بوابة الثقة: الاحتفاظ فقط بالمرشحين ذوي الثقة العالية للتحقق المكلف

const candidates = [

{ المعرف: "C1"، الإشارة: 0.92، التكلفة: 3.0 },

{ المعرف: "C2"، الإشارة: 0.55، التكلفة: 1.2 },

{ المعرف: "C3"، الإشارة: 0.81، التكلفة: 9.5 },

];

تشكل الميزانية = 10;

قائمة مختصرة = المرشحين

.filter(c => c.signal >= 0.8) // عتبة الثقة

.filter(c => c.cost c.id))؛ // ["C1"]

2) اكتمال الأدلة: لا تدع التقارير تُشحن بدون دليل

const reportItems = results.filter(f =>

f.verified &&&

Array.isArray(f.evidence) &&&

f.evidence.length>= 1

);

3) فلاتر مفتاح الإيقاف: فرض السياسة قبل أي خطوة استغلال

الاستخدام البعض() لـ "الرفض في حالة وجود أي تطابق"

const forbidden = [/\\\.gov$/i, /\\\.mil$/i];

const isForbidden = host => forbidden.some(rx => rx.test.test(host));

المكان الذي يناسب بنليجنت

في سير عمل "الدليل أولاً", مرشح() رائعة لـ التنسيق الحتمي:: تحديد ما الذي يجب التحقق منه بعد ذلك، والمسارات التي يجب استكشافها، وما الذي سيُدرج في التقرير النهائي. الجزء الأصعب هو حلقة التحقق: إعادة الإنتاج، وجمع البراهين، والحفاظ على اتساق النتائج عبر عمليات التشغيل.

هذا هو المكان الذي يمكن أن تتلاءم فيه المنصة الخماسية القائمة على الذكاء الاصطناعي بشكل طبيعي: تقوم بتصفية المرشحين في التعليمات البرمجية، ثم تستخدم نظامًا آليًا للتحقق من صحة الأدلة والتقاطها والحفاظ على اتساق التنفيذ عبر البيئات. إن وضع Penligent كمنصة خماسية لاختبار الذكاء الاصطناعي منطقي على وجه التحديد في جزء "التحقق + الأدلة + التقرير" من خط الأنابيب.

بنليجنت https://penligent.ai/

قائمة مرجعية قصيرة للحفاظ على استخدام "فلتر جافا سكريبت" بدرجة الأمان

- علاج

مرشح()كما تشكيل البياناتوليس "تعقيم المدخلات". - تجنب المصفوفات المتناثرة؛ تذكر أنه يتم تخطي عمليات الاسترجاع للفتحات الفارغة. (TC39)

- الاستخدام

مجموعة/الخريطةلمرشحات العضوية على نطاق واسع. - تفضيل

البعض()/إيجاد()عندما تحتاج إلى الخروج المبكر - بالنسبة للدفاع ضد XSS، اتبع إرشادات الترميز المستند إلى السياق من OWASP، وليس مرشحات القائمة السوداء. (سلسلة أوراق غش OWASP)

- تتبع المطهر/إطار العمل CVEs كمخاطر سلسلة التوريد من الدرجة الأولى. (NVD)

المراجع والروابط الموثوقة (نسخ/لصق)

- MDN

Array.prototype.prototype.filter(): https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/Array/filter (مستندات الويب MDN) - ملاحظة مواصفات ECMAScript حول تخطي العناصر المفقودة: https://tc39.es/ecma262/multipage/indexed-collections.html (TC39)

- V8 "أنواع العناصر" (المعبأة مقابل الهولي): https://v8.dev/blog/elements-kinds (V8)

- ستاك أوفر فلو "مصفوفة تصفية جافا سكريبت من الكائنات" (تمت مشاهدته 228 ألف مرة): https://stackoverflow.com/questions/13594788/javascript-filter-array-of-objects (ستاك أوفر فلو)

- ورقة الغش في منع XSS من OWASP: https://cheatsheetseries.owasp.org/cheatsheets/Cross_Site_Scripting_Prevention_Cheat_Sheet.html (سلسلة أوراق غش OWASP)

- ورقة الغش في التهرب من تصفية OWASP XSS: https://cheatsheetseries.owasp.org/cheatsheets/XSS_Filter_Evasion_Cheat_Sheet.html (سلسلة أوراق غش OWASP)

- صحيفة الغش في أمن الحواسيب (2025): https://portswigger.net/web-security/cross-site-scripting/cheat-sheet (بورت سويجر)

- NVD CVE-2025-66412 (XSS المخزنة في الزوايا): https://nvd.nist.gov/vuln/detail/CVE-2025-66412 (NVD)

- إرشادات حول الزوايا (CVE-2025-66412): https://github.com/angular/angular/security/advisories/GHSA-v4hv-rgfq-gp49 (جيثب)

- NVD CVE-2025-26791 (DOMPurify mXSS): https://nvd.nist.gov/vuln/detail/CVE-2025-26791 (NVD)

- NVD CVE-2024-45801 (تجاوز فحص العمق DOMPurify): https://nvd.nist.gov/vuln/detail/CVE-2024-45801 (NVD)

- NVD CVE-2025-59364 (Express-xss-sanitizer DoS): https://nvd.nist.gov/vuln/detail/CVE-2025-59364 (NVD)

- استشارية GitHub GitHub GHSA-hvq2-wf92-j4f3: https://github.com/advisories/GHSA-hvq2-wf92-j4f3 (جيثب)