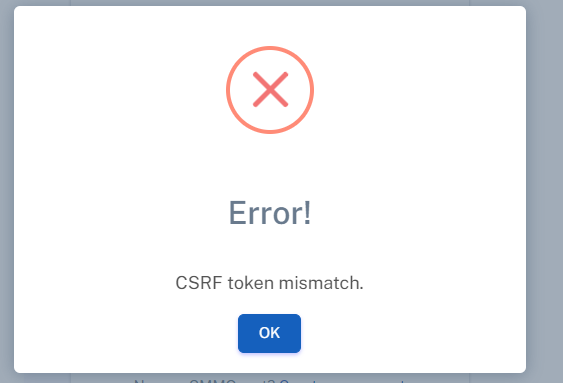

يحدث عدم تطابق رمز CSRF المميز عندما لا يتطابق الرمز المميز المضاد للتزوير المرسل مع طلب HTTP مع الرمز المميز الذي يتوقعه الخادم لجلسة المستخدم. عمليًا، يشير عدم التطابق هذا إما إلى أن الطلب ليس شرعيًا من المستخدم (وبالتالي إحباط طلب عبر الموقع هجوم التزوير) أو يشير إلى فشل خطير في التنفيذ أو التهيئة يعرض سهولة الاستخدام والأمان للخطر.

بالنسبة لمهندس الأمن الحديث، فإن فهم عدم تطابق رمز CSRF المميز لا يتعلق فقط بمنع الأعطال التافهة في نشر النماذج. بل يتعلق الأمر بالتعرف على مؤشر خفي ولكنه قوي لسوء تهيئة الجلسة، أو حالات الشذوذ في التخزين المؤقت، أو تداخل طبقة الوكيل، أوواجهة برمجة التطبيقات الثغرات الرمزية، أو حتى هجوم نشط قيد التنفيذ.

إذا كنت تقوم بإنشاء أو تأمين تطبيقات الويب باستخدام جلسات مصادق عليها أو واجهات برمجة التطبيقات أو واجهات برمجة التطبيقات أو واجهات برمجة التطبيقات الخاصة - أو إذا كنت تقوم بتشغيل عمليات فحص تلقائية للثغرات الأمنية/خطوط أنابيب CI - فإن إتقان عدم تطابق رمز CSRF المميز كفئة ستعزز كلاً من وضعك في الكشف والمعالجة.

لماذا يعد عدم تطابق رمز CSRF مهمًا لمهندسي الأمن

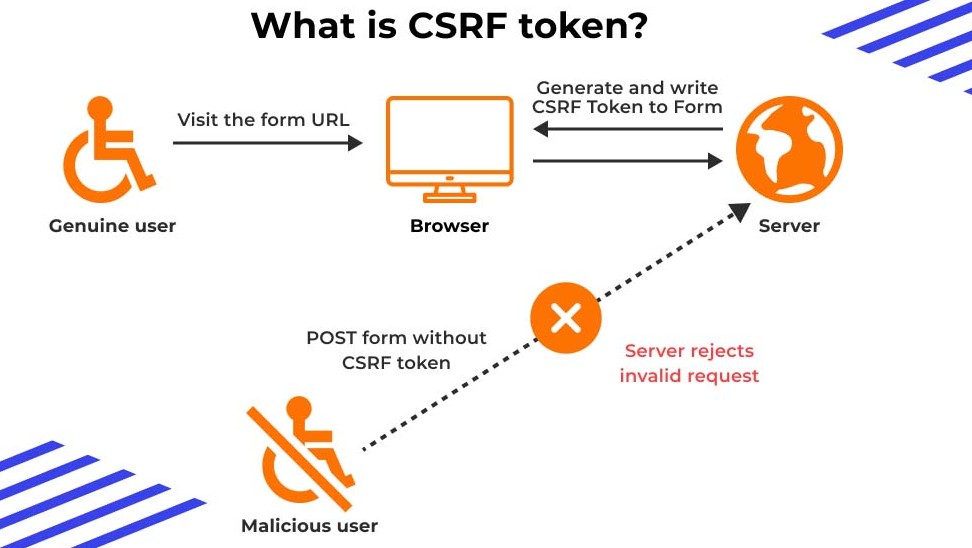

لا يزال تزوير الطلبات عبر المواقع (CSRF) أحد أكثر نواقل هجوم الويب خفاءً: يقوم المستخدم بتسجيل الدخول إلى تطبيق ويب، ويقوم المهاجم بخداع المتصفح لإرسال طلب يثق به الموقع لأنه يأتي من سياق جلسة المستخدم. في أفضل الأنظمة المصممة، يتم كسر هذه الثقة عن طريق التحقق من صحة رمز CSRF المميز المرتبط بجلسة العمل الذي تم إنشاؤه بواسطة الخادم؛ وعندما يفشل هذا الرمز في المطابقة، تحصل على خطأ "عدم تطابق الرمز المميز".

ولكن من من منظور الممارس

- قد يظهر عدم تطابق الرمز المميز كخطأ حميد (شكاوى المستخدم: "لماذا لا يمكنني إرسال النموذج؟") ولكنه قد يكشف عن مشاكل أعمق: معالجة الجلسة المعطلة أو علامات ملفات تعريف الارتباط/موقع نفس الموقع غير الصحيحة أو التخزين المؤقت غير الصحيح أو حتى الطلبات الخبيثة غير الملحوظة.

- في اختبار الاختراق/التشغيل الآلي، تُعد هذه الأخطاء إشارات قابلة للتنفيذ - على سبيل المثال، قد تظهر على شكل استجابات 403/419، مما يكشف أن نقطة النهاية المتغيرة الحالة خاضعة للحماية، ولكن ربما بشكل جزئي فقط، أو أن الحماية قد تم تكوينها بشكل خاطئ أو يمكن تجاوزها.

- من من منظور DevOps، قد يشير عدم التطابق المتكرر في السجلات إلى حدوث ارتدادات (على سبيل المثال، تغيير الوكيل العكسي، أو تغيير صفحات CDN المخزنة مؤقتاً في ذاكرة CDN، أو تغيير برنامج تشغيل جلسة العمل) مما يقلل من ثقة المستخدم أو يفتح الباب أمام نواقل هجوم جديدة.

- في خط أنابيب الأتمتة القائم على الذكاء الاصطناعي، يساعد التقاط أخطاء عدم التطابق وتصنيفها في بناء نماذج للتدفقات العادية مقابل التدفقات الشاذة، مما يتيح التنبيه الاستباقي للانحراف أو الاستغلال المحتمل.

وهكذا, عدم تطابق رمز CSRF المميز هي أكثر من مجرد خطأ - إنها وسيلة رؤية لكل من الدفاع والهجوم.

سير عمل حماية CSRF

لتشخيص حالات عدم التطابق بفعالية، يجب عليك تعيين كيفية تنفيذ CSRF من طرف إلى طرف.

دورة حياة الرمز المميز

- عندما يقوم المستخدم بتحميل صفحة أو بدء جلسة عمل، يقوم الخادم بإنشاء رمز CSRF عشوائي/غير متوقع عشوائيًا/غير متوقع.

- يقوم الخادم بتخزين الرمز المميز (مخزن الجلسة، أو مخزن ملفات تعريف الارتباط، أو ضمنيًا في البنى عديمة الحالة).

- يتم تضمين الرمز المميز في حمولة العميل: مخفي في النماذج، رأس مخصص (على سبيل المثال,

X-CSRF-TOKEN)، أو عبر ملف تعريف ارتباط الإرسال المزدوج. - عندما يصل طلب تغيير الحالة (POST، PUT، DELETE)، يتحقق الخادم من ذلك:

- أن الرمز المميز موجود في الطلب، و

- يتطابق مع الجلسة المخزنة أو القيمة المتوقعة.

- إذا فشلت عملية التحقق → "عدم تطابق رمز CSRF المميز" → تم رفض الطلب (403/419) أو تم وضع علامة عليه.

في SPAs/APIs الحديثة:

- ملفات تعريف الارتباط مع

نفس الموقع = ستريكت/استريكت,تأمين,HttpOnlyتساعد الأعلام في منع سرقة بيانات الاعتماد. - نموذج ملف تعريف الارتباط مزدوج الإرسال: الرمز المميز المخزن في ملف تعريف الارتباط و المرسلة في الرأس/الجسم، يقارن الخادم بين الاثنين.

- تتضمن أنماط الرموز المميزة JWT/CSRF عديمة الحالة توقيعات HMAC بدلاً من مخزن جلسة العمل. ويز.io+1

يعد فهم المكان الذي يتم فيه إنشاء الرمز المميز وتخزينه وفحصه أمرًا بالغ الأهمية في تحديد حالات فشل عدم التطابق.

الأسباب الجذرية لأخطاء عدم تطابق رمز CSRF المميز

فيما يلي جدول يفهرس الأسباب الأكثر شيوعًا لـ عدم تطابق رمز CSRF المميز وكيفية فرزها:

| السبب الجذري | إشارة التشخيص | الإصلاح السريع |

|---|---|---|

| انتهاء صلاحية الجلسة / الرمز المميز المعاد إنشاؤه | يرى المستخدم عدم تطابق بعد عدم النشاط | زيادة مدة اختبار TTL لجلسة العمل أو تحديث الرمز المميز عند تسجيل الدخول |

| يتضمن النموذج/ملف html المخزن مؤقتًا رمزًا قديمًا | قيمة الرمز المميز لا تتطابق مع الجلسة المباشرة | تعطيل التخزين المؤقت للنماذج؛ إضافة التحكم في ذاكرة التخزين المؤقت الرؤوس |

| AJAX/SPA رأس الرمز المميز المفقود | تنجح طلبات الإحضار/إكسيوس بدون رأس؛ عدم تطابق فقط عند حذف الرأس | تأكد من أن كل طلب يتضمن رأس الرمز المميز (على سبيل المثال, X-CSRF-TOKEN) |

| تكوين خاطئ لنطاق/النطاق الفرعي لملف تعريف الارتباط | لم يتم إرسال ملف تعريف الارتباط الرمزي أو عدم تطابق جلسة العمل عبر النطاق الفرعي | قم بمحاذاة نطاق ملف تعريف الارتباط، وتأكد من نفس الأصل أو نطاق SAN الفرعي |

| نفس الموقع / آمن / HttpOnly خطأ في التكوين | لم يتم إرسال ملف تعريف الارتباط CSRF في سياق عبر الموقع، مما تسبب في عدم التطابق | الاستخدام نفس الموقع=لاكس أو صارم, تأمين إذا كان HTTPS؛ توثيق التدفقات عبر الموقع |

| الوكيل العكسي، موازن التحميل، تداخل شبكة CDN | عدم تطابق الرمز المميز خلف طبقة الوكيل فقط | تأكد من أن الوكلاء يعيدون توجيه الرؤوس وتعطيل التخزين المؤقت الذي يحذف الرموز |

| تجديد الرمز المميز في وقت غير متوقع | رموز متعددة تم إنشاؤها في نفس الجلسة، يستخدم المتصفح الرمز القديم | لا تقم بإعادة إنشاء الرمز المميز CSRF لكل نموذج؛ مرة واحدة فقط لكل جلسة ما لم تكن هناك حاجة لذلك |

| امتداد المتصفح/حظر ملفات تعريف الارتباط/النصوص البرمجية | لم يتم إنشاء/قراءة ملف تعريف الارتباط الرمزي | مطالبة المستخدم بإدراج الموقع في القائمة البيضاء أو تعطيل الإضافات المتداخلة (مثل أدوات حظر الإعلانات) |

يجب أن يكون هذا الجدول بمثابة ورقة غش تشخيصية عندما ترى سجلات عدم تطابق في سجلات SIEM أو مخرجات الاختبار الخماسي.

التعمق في إطار العمل والمنصة

والآن دعونا نلقي نظرة على كيفية تنفيذ الأطر الشائعة ل CSRF وأين عدم تطابق رمز CSRF المميز غالبًا ما تظهر على السطح.

لارافيل (PHP)

يقوم لارافيل بإرفاق استثناء عدم تطابق الرمز المميز عندما يفشل الرمز المميز في التحقق. أمان ساطع+1 المشكلات المعتادة: محرك_الجلسة سوء التكوين، طرق العرض المخزنة مؤقتًا التي تتضمن رموزًا قديمة، مفقودة <meta name="csrf-token"> الوسم.

مقتطف (إعداد AJAX):

// في رأس قالب الشفرة

$.ajaxSetup({{

الرؤوس: {

'x-csrf-token': $('meta[name="csrf-token"]).attr('content))

}

});

جانغو (بايثون)

يستخدم جانغو برنامج CsrfViewMiddleware و {% csrf_token %} علامة القالب. المزالق الشائعة: طرق العرض المصممة بشكل غير صحيح، عدم إرسال AJAX X-CSRFTOKEN الرأس, csrf_trusted_origins مجموعة خاطئة.

قصاصة:

{% csrf_token %}

نود/إكسبريس (جافا سكريبت)

استخدام سي سورف البرمجيات الوسيطة مع محلل ملفات تعريف الارتباط. عدم تطابق الرمز المميز غالبًا عند عدم إعادة توجيه ملف تعريف الارتباط أو فقدان رأس الرمز المميز CSRF.

قصاصة:

const express = يتطلب('express');

const csurf = يتطلب('csurf');

const cookieParser = يتطلب('محلل ملفات تعريف الارتباط');

const app = Express();

التطبيق.use(cookieParser());

app.use(csurf({ cookie: true }));

التطبيق.get('/النموذج'، (req, res) => {

res.render('sendForm'، { csrfToken: req.csrfToken() });

});

التطبيق.post('/process', (req, res) => { {

// يتحقق csurf من الرمز المميز تلقائيًا

res.send('Success');

});

واجهات برمجة التطبيقات الخاصة / واجهة برمجة التطبيقات الخلفية

في التطبيقات أحادية الصفحة أو البنى التي تعتمد على واجهة برمجة التطبيقات أولاً، من الأخطاء الشائعة: عدم طلب نقطة نهاية الرمز المميز الأولي (على سبيل المثال /csrf-cookie)، أو باستخدام الرمز المميز من الجلسة السابقة.

"لقد نجحتُ في النهاية في تشغيله... تحتاج أولاً إلى تقديم طلب GET إلى نقطة نهاية sanctum csrf الافتراضية... ثم إضافة رأس X-XSRF-TOKEN يدويًا مع قيمة ملف تعريف الارتباط." ريديت

من خلال هذا الوعي، يمكنك تخصيص الأتمتة للتحقق من دورة حياة الرمز المميز بشكل صحيح.

اختبار الاختراق والصيد عدم تطابق رمز CSRF المميز

لمختبر خماسي أو مهندس أمن عدم تطابق رمز CSRF المميز ليست مجرد آلية دفاعية: إنها إشارة استخباراتية. إليك كيفية تحويلها إلى ناقل استطلاع/هجوم.

- نقاط نهاية المسح الضوئي التي تؤدي عمليات تغيير الحالة (POST، PUT، DELETE). لاحظ الردود: 403/419 غالبًا ما تشير إلى تشغيل حماية CSRF.

- التشويش الآلي:: إرسال طلبات بدون رمز مميز، برمز غير صالح، رمز مميز من جلسة عمل سابقة. قارن سلوكيات الاستجابة (200 مقابل 403) لتعيين نقاط النهاية غير المحمية.

- تسلسل اختطاف الجلسات: لنفترض أن عدم تطابق الرمز المميز يحدث فقط عند اختلاف مجال ملفات تعريف الارتباط أو إعادة تدوير الرمز المميز: يمكنك استغلال تثبيت جلسة العمل أو تجاوز رأس الوكيل أو إعادة توجيه الوكيل العكسي بشكل خاطئ لتجاوز CSRF.

- ناقل تسمم ذاكرة التخزين المؤقت للوكيل: إذا احتوى HTML المخزن مؤقتًا على رمز مميز قديم وأعاد المستخدمون المتوازن التحميل استخدامه، يمكنك إعادة إنتاج رمز مميز صالح لجلسة عمل مستخدم آخر.

- استغلال تدفقات واجهة المستخدم: استخدم رابطًا مصممًا أو إطار iframe لفرض طلب بدون رمز مميز؛ إذا أدى ذلك إلى عدم تطابق، فأنت تعلم أن التحقق من الرمز المميز موجود - الخطوة التالية: محاولة فقدان/انعكاس ثغرات الرمز المميز أو تجاوز نفس الموقع.

مثال للهيكل النصي (بايثون):

طلبات الاستيراد

الجلسة = طلبات.Session()

# الخطوة أ: الحصول على صفحة أولية برمز CSRF المميز

resp = session.get("")

الرمز المميز = parse_token(resp.text.resp)

# الخطوة ب: إرسال تغيير الحالة بدون رمز مميز

سيء = session.post("", json={'name':'Evil'})

اطبع("رمز الاستجابة (بدون رمز مميز):",", bad.status_code) # توقع 419/403

# الخطوة C: الإرسال مع الرمز المميز

جيد = session.post("",

الرؤوس={'X-CSRF-TOKEN': الرمز المميز},

json={'name':'Evil'})

طباعة("رمز الاستجابة (مع الرمز المميز):", good.status_code) # توقع 200

السجلات التي تُظهر تبديل الاستجابات بين النجاح وعدم التطابق هي إشارة عالية لسوء التكوين.

الاكتشاف الآلي والمعالجة الآلية باستخدام Penligent.ai

تعمل فرق الأمن الحديثة على دمج الأتمتة والذكاء الاصطناعي لاكتشاف التراجع والثغرات والانحراف - وهنا يأتي دور Penligent.ai يدخل في الصورة.

تكامل المنصة

Penligent.aiتعمل منصة الاختبار الخماسي الذكي الخماسي على أتمتة اكتشاف العيوب المتعلقة ب CSRF، بما في ذلك عدم تطابق رمز CSRF المميز. وهو يقوم بتتبع تدفقات المصادقة، ويتتبع دورات حياة الرمز المميز، ويحقن متغيرات الرموز المشوهة أو الغائبة، ويربط النتائج لتوليد نتائج قابلة للتنفيذ. من خلال الجمع بين الكشف عن الشذوذ بالتعلم الآلي والتحقق من الصحة القائم على القواعد، يقوم Penligent بإظهار نقاط النهاية التي يحدث فيها عدم تطابق الرمز المميز قيد الإنتاج أو في بيئات CI فقط. يمكن لمهندسي الأمن بعد ذلك التصفية حسب "عدم تطابق الرمز المميز المتكرر" لتحديد أولويات التدفقات التي تستحق الإصلاح.

مثال على سير العمل

قم بدمج Penligent.ai في خط أنابيب CI/CD الخاص بك بحيث يتم تشغيل كل عملية إنشاء لفحص جميع نقاط النهاية المتغيرة الحالة. عند حدوث عدم تطابق، ينتج Penligent نتيجة: نقطة النهاية /API/v1/إعدادات، رمز الاستجابة 419، رأس الرمز المميز مفقود، نفس الطلب مع الرمز المميز يُرجع 200. يرفق تفريغ الطلب/الاستجابة، وإعادة العرض، واقتراح الإصلاح (على سبيل المثال، "تأكد من تعيين رأس X-CSRF-TOKEN ومواءمة مجال ملفات تعريف الارتباط"). بمرور الوقت تحصل على مقاييس أساسية (تكرار عدم التطابق، نقاط النهاية الجديدة المكشوفة) ويمكنك مراقبة الانجراف عبر مقاييس لوحة المعلومات. هذا يعني أنك تنتقل من التصحيح التفاعلي لـ عدم تطابق رمز CSRF المميز الأخطاء إلى الوقاية الاستباقية.

أفضل الممارسات الهندسية وقائمة التدقيق في التقوية الهندسية

فيما يلي قائمة مراجعة مخصصة لكل من فرق التطوير وفرق الأمن للبحث عن الثغرات الأمنية حول عدم تطابق رمز CSRF المميز.

- توليد الرمز المميز: واحد لكل جلسة (أو لكل نموذج قابل للتغيير)، عشوائي التشفير.

- التحقق من صحة الرمز المميز: قارن رمز الطلب مع ملف تعريف ارتباط جلسة العمل أو ملف تعريف ارتباط الإرسال المزدوج.

- سياسة ملفات تعريف الارتباط تعيين

تأمين,HttpOnly,نفس الموقع = صارم(أولاكسعند الضرورة). - تكامل النموذج / SPA: تأكد من أن كل طلب تغيير حالة يتضمن رمزًا مميزًا (حقل مخفي أو رأس مخفي).

- التحكم في ذاكرة التخزين المؤقت: لا تقم بتخزين نماذج HTML أو الصفحات التي تتضمن رموزًا مؤقتًا.

- وكيل/موازن التحميل: الحفاظ على إعادة توجيه الرؤوس، وتجنب تجريد ملفات تعريف الارتباط، ومواءمة توجيه النطاقات الفرعية.

- اختبار CI/اختبار آلي: قم بتضمين اختبارات عدم وجود الرمز المميز، والرمز القديم، واختبارات الإرسال المزدوج في خط أنابيب الإنشاء.

- المراقبة: التقاط سجلات 403/419 التي تحمل علامة "عدم تطابق رمز CSRF المميز"؛ تجميعها حسب نقطة النهاية والتردد.

- تنبيهات الانحدار: في حالة ارتفاع معدل عدم التطابق بعد النشر، قم بتشغيل التحقيق (قد يكون انجراف التكوين).

- التوثيق والتدريب: تأكد من معرفة المطورين ومهندسي الواجهة الأمامية بكيفية جلب/تمرير الرموز في SPAs.

مقتطف (إعادة توجيه رأس وكيل Nginx الوكيل):

الموقع / {

proxy_pass ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# تأكد من إعادة توجيه رأس ملف تعريف الارتباط

proxy_set_header ملف تعريف الارتباط $http_cookie;

proxy_pass_request_headers على;

}

مجموعة أمثلة التعليمات البرمجية

فيما يلي أمثلة عملية عبر التقنيات لتجنب واكتشاف عدم تطابق رمز CSRF المميز.

مثال Laravel AJAX

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

مثال إحضار جانغو جانغو

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

مقتطف العقدة/الإكسبريس

app.use(cookieParser());

app.use(csurf({ cookie: true }));

التطبيق.get('/النموذج'، (req, res) => {

res.render('form'، { csrfToken: req.csrfToken() });

});

التطبيق.post('/submit', (req, res) => { {

res.send('تم إرسال النموذج بنجاح');

});

مُحلل سجلات بايثون لأحداث عدم التطابق

إعادة الاستيراد

النمط = re.compile(r'CSRF الرمز المميز خطأ في نقطة النهاية (\\S+)')

مع فتح('app.log') كـ f:

للسطر في f:

m = pattern.search.search(line)

إذا m:

طباعة('' تم اكتشاف عدم تطابق:'', m.group(1)))

CSRF في عصر انعدام الثقة والأتمتة القائمة على الذكاء الاصطناعي

مع تطور البنى - الخدمات المصغرة، وخدمات SPA المنفصلة، والفحص القائم على الذكاء الاصطناعي، والتصميم الذي لا يعتمد على الثقة - يتغير نموذج حماية CSRF أيضًا.

- شبكات انعدام الثقة يقترح إزالة الثقة التقليدية لملف تعريف الجلسة بالكامل؛ يجب أن تظل رموز CSRF الرموز المميزة لـ CSRF قابلة للتحقق من صحتها ولكن غالبًا ما يتم دمجها مع تأكيدات هوية أكثر دقة أو أنماط OVF (قيمة لمرة واحدة).

- اعتماد ملفات تعريف الارتباط في نفس الموقع بواسطة المتصفحات من بعض متجهات CSRF، ولكن لا يزال عليك التعامل مع التدفقات القديمة، ومكالمات واجهة برمجة التطبيقات عبر المنشأ، وتدفقات المصادقة من طرف ثالث (OAuth/OIDC).

- ماسحات ضوئية للثغرات الأمنية تعتمد على الذكاء الاصطناعي تمكين الاكتشاف المستمر لحالات عدم تطابق الرمز المميز عبر مئات نقاط النهاية، والإبلاغ عن الحالات الشاذة مثل ارتفاع معدل عدم التطابق، أو أنماط إعادة استخدام الرمز المميز، أو سلوك نقطة النهاية غير المعتاد.

- المعالجة التلقائية:: المقاييس المتعلقة بتكرار عدم التطابق تغذي نماذج تعلّم الآلة التي تكتشف الانجراف - على سبيل المثال، قد يشير "انخفاض معدل الرموز إلى ما دون خط الأساس" إلى تغيير في كود الواجهة الأمامية الذي أزال حقن الرموز.

الخاتمة

عدم تطابق رمز CSRF المميز غالبًا ما يتم تجاهلها على أنها مجرد "خطأ في إرسال النموذج"، ولكن بالنسبة لمهندسي الأمن فهي مؤشر استراتيجي - يكشف عن سوء تهيئة الجلسة، أو أخطاء في البروكسي أو التخزين المؤقت، أو سوء معالجة الرمز المميز للواجهة الأمامية، أو حتى علامات على هجمات مباشرة. من خلال فهم دورة حياتها بعمق، ودمج عمليات التحقق في الأتمتة، واعتماد ممارسات هندسية قوية، يمكنك تحويل عدم تطابق الرمز المميز من سجلات الإحباط إلى قياس دفاعي قابل للتنفيذ عن بُعد.