في التطوير اليومي لقاعدة البيانات، عادةً ما يُنظر إلى SUBSTRING على أنها أداة مساعدة بسيطة لاستخراج أجزاء من سلسلة - فهي فعالة للتعامل مع عناوين البريد الإلكتروني أو تحليل عناوين URL أو تقسيم المفاتيح المركبة مباشرةً في طبقة SQL. ومع ذلك، يعرف مهندسو الأمن أن هذه الوظيفة التي تبدو غير ضارة يمكن أن تصبح بوابة خفية لتسريب البيانات، وتصعيد الامتيازات، وخروقات المستأجرين إذا تم استخدامها دون التحقق الصارم من الصحة. في بيئات مثل منصات SaaS متعددة المستأجرين أو الأنظمة المالية أو إدارة سجلات الرعاية الصحية، يمكن أن يؤدي سوء استخدام واحد إلى انكشاف كارثي للبيانات الحساسة.

عند تحليل السجلات من أنظمة الإنتاج، غالبًا ما تشير أنماط استدعاءات SUBSTRING المتكررة أو غير المعتادة إلى محاولات استغلال ثغرات حقن SQL. يقوم المهاجمون بدمجها مع دوال أخرى لاسترداد المعلومات السرية ببطء، متجاوزين القيود التي تمنع الوصول إلى الحقل الكامل في طلب واحد. يشرح هذا الدليل لماذا تعمل سلسلة SQL الفرعية كسيف ذو حدين، وكيفية اكتشاف محاولات الحقن بفعالية من خلال تحليل السجل، وكيفية دمج الاستراتيجيات الوقائية - بما في ذلك الأتمتة القائمة على الذكاء الاصطناعي - في سير عمل الأمان لديك.

لماذا تصبح السلسلة الفرعية SQL خطرًا أمنيًا

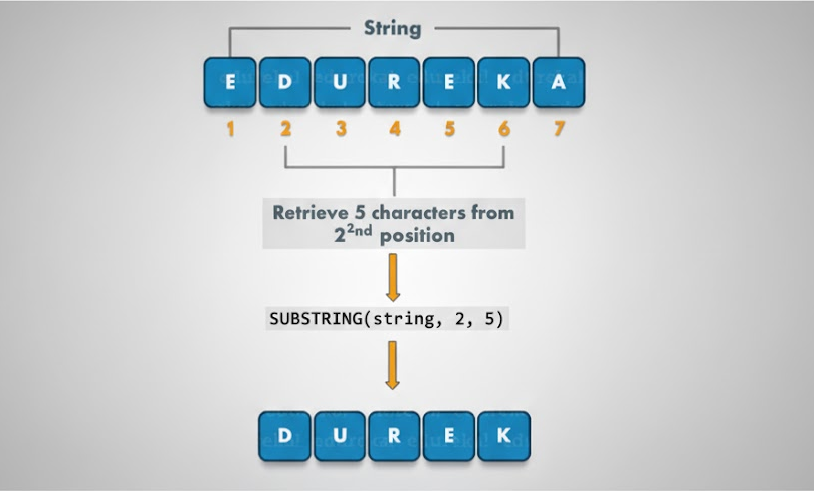

من وجهة نظر وظيفية، تتيح SUBSTRING للمطورين استخراج جزء من سلسلة بناءً على موضع البداية والطول. غالبًا ما تحل هذه الإمكانية محل المنطق الذي قد يكون موجودًا في طبقة التطبيق، وعلى الرغم من أنها قد تبدو تحسينًا، إلا أنها تفتح الباب أمام إساءة الاستخدام. يمكن للمهاجم أن يستدعي SUBSTRING بشكل متكرر لتسريب البيانات المقيدة بزيادات صغيرة، متجاوزًا القيود التي من شأنها أن تمنع المخرجات الكاملة.

يتصاعد الخطر عندما يتم أخذ معلمات SUBSTRING - خاصةً المحددات أو الأطوال - مباشرةً من مدخلات المستخدم دون التحقق من صحتها بشكل صحيح. في نظام متعدد المستأجرين، قد يقوم فاعل خبيث بتزوير معرّفات تشير عند تحليلها بواسطة SUBSTRING إلى بيانات مستأجر آخر. في تلك اللحظة، تنهار حدود العزل التي تهدف إلى حماية فصل العميل.

-- المقصود: استخراج اسم المستخدم من البريد الإلكترونياستخرج SUBSTRING(البريد الإلكتروني، 1، LOCATE('@، البريد الإلكتروني)-1) كاسم مستخدم;

-- خبيث: قراءة الحقول الحساسة تدريجيًاSELECT SUBSTRING(ssn, 1, 3) من المستخدمين حيث المعرف = 1;

كيفية اكتشاف استغلال سلسلة SQL الفرعية في سجلات قواعد البيانات؟

لا يكتفي المحلل المتمرس بالبحث عن اختر أو تحديث الكلمات الرئيسية في السجلات، فهي تنظر إلى أنماط السلوك. إحدى أكثر العلامات الدالة على وجود اختراق محتمل هي التكرار غير الطبيعي لاستدعاءات SUBSTRING، خاصةً عندما تقترن بدوال مثل ASCII أو شار. غالبًا ما يُستخدم هذا الاقتران لترجمة أحرف محددة من الحقول الحساسة إلى رموز رقمية، مما يسمح للمهاجمين بإعادة بناء القيم الكاملة جزءًا جزءًا.

من الأنماط الأخرى عالية الخطورة عندما ينشأ المحدد أو وسيطة الطول في SUBSTRING من مصادر خارجية، مثل معلمات GET في عنوان URL أو حقول نص البريد أو حقول نص البريد أو بيانات حمولة واجهة برمجة التطبيقات. نظرًا لإمكانية التلاعب بهذه المدخلات، فإن الاستخدام غير المتحقق من صحتها يسلم فعليًا التحكم في التقطيع إلى المهاجم.

يجب عليك أيضًا أن تكون حذرًا عند اكتشاف عبارات JOIN في السجلات التي تعتمد على SUBSTRING لاشتقاق معرّفات متعددة المستأجرين. على سبيل المثال، تحليل مرجع_العميل في معرّفات المستأجرين ومعرّفات الطلبات بشكل سريع قد يبدو غير ضار، ولكن يمكن لمدخلات مشوّهة أن تخدع الاستعلام بسهولة لمطابقة وإرجاع صفوف تنتمي إلى مستأجر خاطئ.

كيفية التعرف على استخدام SQL SUBSTRING الخطير

لمكافحة محاولات الحقن المستندة إلى SUBSTRING، يجب على فرق الأمان إضفاء الطابع الرسمي على آليات الكشف الثابتة ووقت التشغيل. يمكن التعامل مع الجانب الثابت من خلال خطوط أنابيب SAST - تكوين قواعد قائمة على الأنماط للإبلاغ عن استخدام SUBSTRING الإشكالي وإفشال طلبات السحب إذا تم العثور على انتهاكات.

في وقت التشغيل، يمكن لطبقات وكيل قاعدة البيانات أو البرمجيات الوسيطة تحليل حركة الاستعلام في الوقت الفعلي، وحظر أي عبارة تأخذ فيها SUBSTRING مدخلات ديناميكية غير مصدق عليها. وفي الوقت نفسه، يجب أن يستخدم تحليل السجل التاريخي التعبيرات العادية للبحث عن الأنماط المشبوهة، مما يمكّن مهندسي الأمن من تتبع مجموعات البيانات التي يحتمل أن تكون مخترقة.

مثال على قاعدة الكشف في تكوين SAST:

القواعد:

- المعرف: sql-substring-dynamic-delimiter

اللغات: [sql]

رسالة: تجنب SUBSTRING مع محدد/محدد/محدد ديناميكي غير مصدق.

الخطورة: خطأ

اكتشاف بسيط لـ Python regex لسجلات الاستعلام:

إعادة الاستيراد

النمط = re.compile(r"SUBSTRING\\s\*\\(.+?\\\)"، re.IGNORECASE)

مع فتح('query.log') كـ log:

للسطر في السجل:

إذا كان pattern.search(line):

اطبع ("[ALERT] استخدام SUBSTRING محفوف بالمخاطر المحتمل:",", line.strip())

بينما تساعدك هذه الطرق على اكتشاف الأنشطة المشبوهة، إلا أنها تكون أكثر فعالية عندما تقترن بممارسات التطوير المناسبة: التحقق من صحة جميع المحددات، وفرض قيود التنسيق، والحفاظ على منطق التحليل في طبقة التطبيق، وعدم استخدام SUBSTRING في شروط الوصل الحرجة من الناحية الأمنية.

اتجاهات الذكاء الاصطناعي في الكشف عن حقن SQL - يضم Penligent

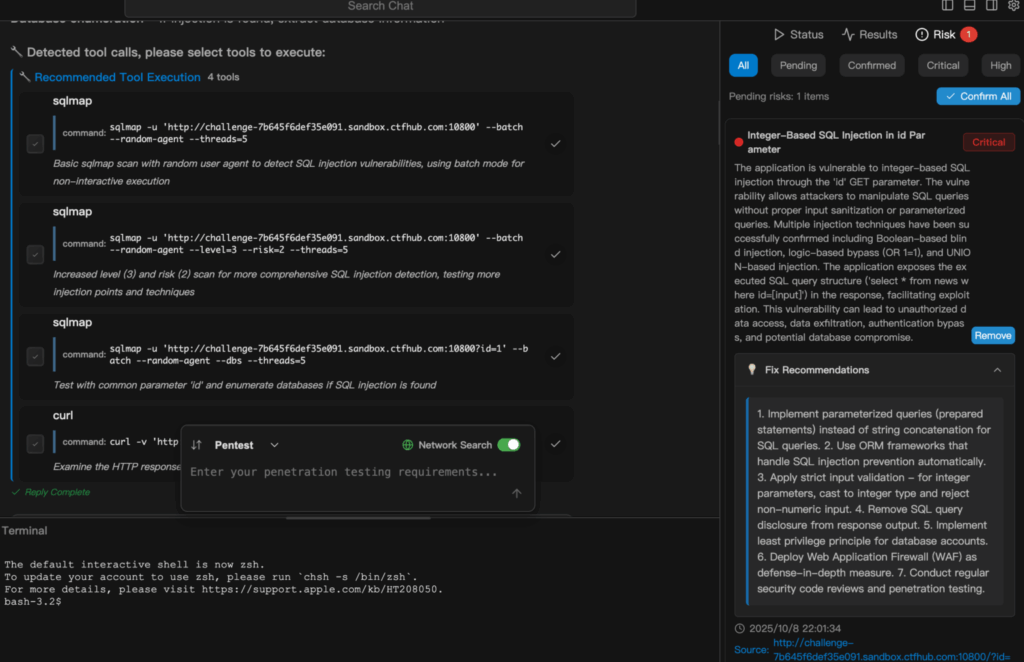

يعمل الذكاء الاصطناعي على إعادة تشكيل المراقبة الأمنية من خلال اكتشاف الحالات الشاذة التي تفوتها الأنظمة الصارمة القائمة على القواعد. في الكشف عن حقن SQL، يمكن لأدوات الذكاء الاصطناعي الحديثة ربط إشارات متعددة عبر مجموعات بيانات السجلات الضخمة، والتعلم من أنماط الهجوم المتطورة، واكتشاف بناء الاستعلامات المشبوهة بطرق تتجاوز مطابقة التوقيعات الثابتة.

تتميز بنليجنت في هذا المجال بما يلي الأول في العالم مخترق الذكاء الاصطناعي العميل. بدلاً من مطالبتك بتسلسل الأدوات يدويًا وكتابة أوامر معقدة، يسمح لك Penligent ببدء عملية اختبار اختراق كاملة باستخدام لغة إنجليزية بسيطة - على سبيل المثال، كتابة "الكشف عن مخاطر حقن SQL SUBSTRING". ثم ينسق الذكاء الاصطناعي بشكل مستقل أكثر من 200 أداة أمنية متكاملة، بما في ذلك خريطة SQLmapوBurp Suite، وNmap، وNuclei، لفحص الهدف والتحقق من صحته وتحليله.

لا يكتفي Penligent بتفريغ النتائج غير المفلترة - فهو يتحقق مما إذا كانت الثغرات الأمنية حقيقية، ويحدد الأولويات بناءً على تأثير المخاطر، بل ويمنع نشر التعليمات البرمجية غير الآمنة إذا تم دمجها في خط أنابيب CI/CD الخاص بك. في نهاية الاختبار، يقوم تلقائياً بإنشاء تقرير احترافي قابل للمشاركة، مما يمكّن فريق الأمان لديك من التصرف بسرعة مع الحفاظ على الشفافية في كل قرار وخطوة اتخذها الذكاء الاصطناعي. هذا يعني أن ما كان يستغرق أياماً من الاختبار اليدوي والتحقق وإعداد التقارير يمكن الآن إنجازه في دقائق - سواء من قبل مستخدمين خبراء أو غير خبراء - دون التضحية بالدقة.

الخاتمة

إن SQL SUBSTRING بعيدة كل البعد عن كونها دالة سلسلة تافهة عند النظر إليها من خلال عدسة الأمن السيبراني - إنها ناقل هجوم محتمل يمكن أن يقوض حدود بياناتك بهدوء إذا تُركت دون مراقبة. من خلال تضمين الكشف في خطوط أنابيب SAST الخاصة بك، باستخدام اعتراض الاستعلام في وقت التشغيل، وفرض التحقق الصارم من صحة المدخلات، والاستفادة من الأدوات القائمة على الذكاء الاصطناعي مثل Penligent، فإنك لا تكتسب الرؤية فحسب، بل تكتسب أيضًا السرعة في معالجة التهديدات قبل أن تتحول إلى خروقات.