يقوم Spring Security بحماية تطبيقات Java من خلال تغليف كل طلب HTTP في خط أنابيب أمان منظم، باستخدام سلسلة تصفية تتعامل مع المصادقة والترخيص وطبقات متعددة من الدفاع مثل CSRF و CORS وإدارة الجلسة والتحقق من صحة الرمز المميز. تضمن هذه البنية وصول المستخدمين المصادقين والمصرح لهم فقط إلى الموارد، سواء كان تطبيقك تطبيق ويب متجانس أو واجهة برمجة تطبيقات REST أو واجهة خلفية للخدمات المصغرة.

في الواقع، يصبح Spring Security في الواقع "قضبان الحماية" لتطبيقك، بحيث لا تضطر إلى بناء نظام أمان من الصفر - بل تكوين وتوسيع وتقوية أساس مثبت وموثوق به من المجتمع.

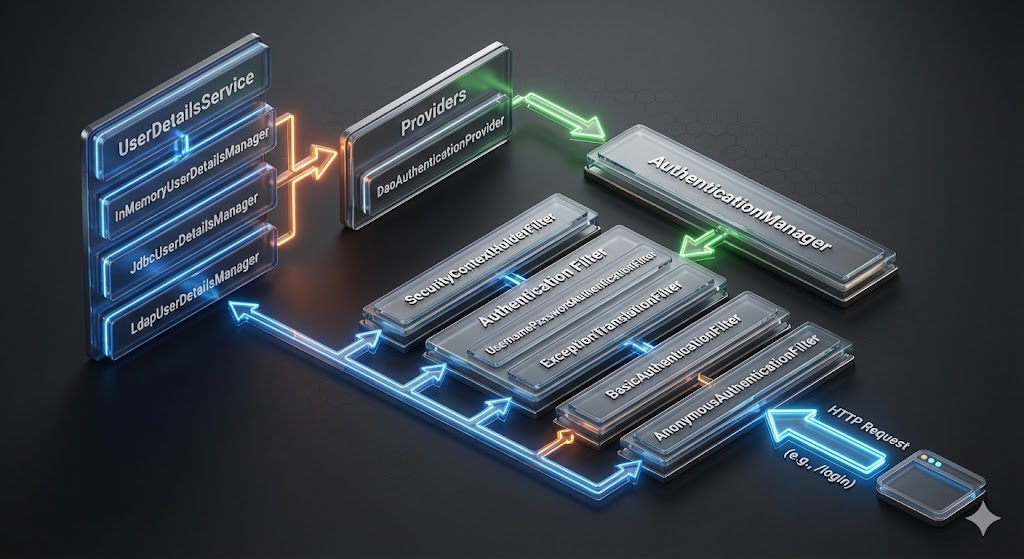

المحرك الأساسي: تدفق الطلبات وسلسلة تصفية الطلبات الأمنية

العمود الفقري لـ Spring Security هو آلية تصفية الخادمات. يمر كل طلب HTTP وارد من خلال سلسلة مرشحات الأمانسلسلة من الفلاتر كل منها مسؤول عن مسألة أمنية مميزة. يفصل هذا التصميم الأمان عن منطق الأعمال بشكل نظيف، ويتيح قابلية التوسعة: يمكنك حقن مرشحات مخصصة أو موفري مصادقة دون لمس وحدات التحكم أو الخدمات.

دورة حياة الطلبات في سبرينغ سيكيوريتي

| المرحلة | المكوّن/المرشح | الغرض |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | تحميل سياق الأمان الموجود (إذا كان مستندًا إلى جلسة عمل) أو إنشاء سياق فارغ |

| 2 | عامل تصفية المصادقة (مثل UsernamePasswordAuthenticationFilter، وBearerTokenAuthenticationFilter، إلخ) | محاولة المصادقة استناداً إلى بيانات الاعتماد (تسجيل دخول النموذج، الرمز المميز، إلخ) |

| 3 | مرشح إدارة الجلسات/التحكم في التزامن/التحكم في التزامن | التعامل مع تثبيت الجلسة، أو التزامن الجلسة، أو السياسة عديمة الحالة |

| 4 | مرشح التخويل/مرشح التخويل/معترض التصفية الأمنية | فرض التحكم في الوصول على مستوى عنوان URL أو الأسلوب (الأدوار/الصلاحيات) |

| 5 | فلاتر CSRF / CORS / فلاتر كتابة الرؤوس | فرض حماية الطلبات عبر المواقع وعناوين الأمان |

| 6 | وصول الطلب إلى وحدة التحكم في الطلبات/منطق الأعمال | يحتوي سياق الأمان الآن على مدير رئيسي معتمد ومصادق عليه |

نظرًا لأن Spring Boot / Spring Security يربط هذه السلسلة تلقائيًا عند إضافة التبعيات الصحيحة، تتم تغطية العديد من المخاوف الأمنية على الفور. ومع ذلك - لا يزال لديك التحكم الكامل لتوسيع أو استبدال أو إعادة ترتيب الأجزاء حسب الحاجة.

آليات المصادقة: من نموذج تسجيل الدخول إلى JWT و OAuth2

تتمثل إحدى نقاط القوة الأساسية في Spring Security في مرونته: فهو يدعم مجموعة متنوعة من استراتيجيات المصادقة، مما يجعله مناسبًا لتطبيقات الويب التقليدية، والخلفيات الخلفية للأجهزة المحمولة، والتطبيقات أحادية الصفحة (SPAs)، والخدمات المصغرة.

تسجيل الدخول التقليدي المستند إلى الجلسة

بالنسبة لتطبيقات الويب، يظل تسجيل الدخول المستند إلى النموذج (أو HTTP Basic) افتراضيًا صالحًا:

جافا

.http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

عند تسجيل الدخول بنجاح، يقوم Spring Security بتخزين المصادقة في جلسة HTTP، ويقوم بتغليف الطلبات اللاحقة ب سياق الأمان تلقائيًا. تعمل هذه الطريقة بشكل جيد مع التطبيقات التي يقدمها الخادم حيث تكون ملفات تعريف الارتباط وجلسات العمل مقبولة.

مصادقة JWT عديمة الحالة لواجهات برمجة التطبيقات

غالبًا ما تتطلب البنية الحديثة - خاصةً واجهات برمجة تطبيقات REST أو SPAs أو الخدمات المصغرة - ما يلي عديم الجنسية، المصادقة القائمة على الرمز المميز. يدعم Spring Security هذا بشكل نظيف من خلال خادم موارد OAuth2 ووحدة التحقق من صحة JWT المدمجة. الصفحة الرئيسية+1

يبدو التكوين البسيط على هذا النحو:

جافا

@التكوين @EnableWebWebSecurity فئة عامة JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) يلقي استثناءً { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS))) .authorizeHttpRequests(auth -> auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permAll() .anyRequest().authenticated()) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()))؛ عودة http.build()؛ }؛ } }

يقوم Spring Boot تلقائيًا بتكوين JwtDecoderالتحقق من صحة توقيع JWT, إيسيس (المُصدر), انتهاء الصلاحية / ن.ب.ف (الطوابع الزمنية)، وتعيين النطاقات إلى السلطات. docs.enterprise.spring.io+1

وهذا يجعل حماية واجهة برمجة التطبيقات الآمنة سريعة النشر، مع الحد الأدنى من القوالب النمطية، مع الحفاظ على أفضل الممارسات الأمنية.

OAuth2 / OpenID Connect لتسجيل الدخول الآمن وتسجيل الدخول من طرف ثالث

إذا كان تطبيقك يحتاج إلى تسجيل دخول أحادي (SSO)، أو تسجيل الدخول الاجتماعي (Google، GitHub، إلخ)، أو هوية مفوضة عبر خادم تفويض خارجي، فإن دعم عميل OAuth2 الخاص بـ Spring Security يجعل التكامل مباشرًا. يمكنك الحصول على رموز الوصول وتحديث الرموز المميزة وهوية المستخدم عبر OIDC - ومن ثم الاعتماد على سلوك خادم الموارد لواجهات برمجة التطبيقات الخلفية الخاصة بك.

تتيح لك هذه المرونة توحيد هوية المستخدم عبر الويب والهاتف المحمول وموفري المصادقة من جهات خارجية، وهي مثالية للتطبيقات الموزعة على نطاق واسع.

التفويض والتحكم في الوصول: من يمكنه فعل ماذا؟

تثبت المصادقة الهوية. ويحدد التخويل الأذونات. يدعم Spring Security التحكم الدقيق على كل من مستوى عنوان URL ومستوى الأسلوب.

- التحكم في الوصول المستند إلى عنوان URL:: القيود البسيطة المستندة إلى الدور على نقاط النهاية.

- الأمان على مستوى الطريقة:: بتمكين التعليقات التوضيحية مثل

@PreAuthorize,آمن @Secured,@PostAuthorize، يمكنك فرض الأذونات مباشرةً في أساليب الخدمة أو وحدة التحكم. - التحكم في الوصول القائم على السمات أو التحكم في الوصول القائم على المطالبة:: خاصةً عند استخدام JWTs - يمكنك فحص المطالبات (مثل المستأجر وسمات المستخدم والنطاقات) لفرض الأذونات الديناميكية.

يمنحك هذا النهج متعدد الطبقات (عنوان URL ← الأسلوب ← منطق العمل) تحكماً كاملاً في من يمكنه الوصول إلى ماذا، وتحت أي ظروف.

ميزات الحماية المدمجة وميزات التقوية الأمنية

يوفر Spring Security أكثر من مجرد المصادقة والتخويل - فهو يتضمن العديد من الآليات للدفاع ضد هجمات الويب الشائعة وسوء التهيئة. من بينها:

- حماية CSRF - ممكّن افتراضيًا للتدفقات المستندة إلى جلسة العمل. تعطيل فقط في حالة التحكم الكامل في العميل (مثل SPA مع JWT).

- تكوين CORS - حاسمة للواجهات الأمامية الحديثة التي تتفاعل مع واجهات برمجة التطبيقات.

- تخزين آمن لكلمات المرور - يدعم خوارزميات تجزئة قوية مثل BCrypt و PBKDF2 و Argon2. تجنب التجزئة الضعيفة (MD5، SHA-1). تشير الدراسات إلى أن سوء استخدام التجزئة هو نمط أمني مضاد شائع. arXiv+1

- إدارة الجلسة وحماية تثبيت الجلسة وتثبيت الجلسة - يمنع اختطاف جلسات العمل ويفرض حدود التزامن.

- رؤوس أمان HTTP - HSTS، وخيارات الإطار، وحماية XSS، وأمان المحتوى، وما إلى ذلك.

لكن الإعدادات الافتراضية ليست سحرية: فالأمان يعتمد بشكل كبير على كيفية تهيئتك واختبار إعداداتك. تكشف الدراسات التجريبية عن العديد من الأنماط المضادة للتهيئة الخاطئة - على سبيل المثال تعطيل CSRF، واستخدام تجزئة كلمة المرور الضعيفة - في تطبيقات Spring الحقيقية، مما يؤدي إلى ثغرات خطيرة. arXiv

وبالتالي، فإن التدقيق الأمني الصارم، ومراجعة التعليمات البرمجية، وتحديثات التبعية، والاختبار الآلي هي أمور بالغة الأهمية.

المخاطر الشائعة وكيفية تجنبها

حتى إطار عمل ناضج مثل Spring Security يمكن أن يُساء استخدامه - خاصةً عندما يخلط المطورون بين أوضاع مصادقة مختلفة أو يتجاوزون التكوينات الافتراضية أو يتجاهلون الحالات الحادة. فيما يلي بعض المشكلات المتكررة التي لوحظت في المجتمع:

| المشكلة/الخطأ | العواقب | كيفية التخفيف من المخاطر |

|---|---|---|

| المزج بين تسجيل الدخول المستند إلى الجلسة و JWT عديم الحالة بدون سلاسل تصفية منفصلة | التضاربات، والسلوك غير المتوقع، والثغرات الأمنية | استخدم حبات سلسلة الأمان SecurityFilterChain المنفصلة مع مصفوفات طلبات مختلفة لأنظمة مصادقة مختلفة (ريديت) |

| تعطيل CSRF بدون حماية بديلة مناسبة (على سبيل المثال للنماذج) | عرضة لهجمات CSRF | قم بتعطيل CSRF فقط لواجهات برمجة التطبيقات عديمة الحالة، وتأكد من وجود رموز أو وسائل حماية أخرى لسيناريوهات الحالة |

| استخدام تجزئة ضعيفة لكلمات المرور (MD5، SHA-1) أو تخزين كلمات مرور ذات نص عادي | سهولة الاختراق في حالة تسرب البيانات | استخدم دائمًا BCryptPasswordEncoder أو Argon2 أو ما شابه ذلك من التجزئة القوية + الملح |

| تكوين JWT غير صحيح (إصدار مفقود، التحقق من صحة التدقيق، تدوير مفتاح خاطئ) | يمكن تزوير الرموز المميزة أو أن تظل صالحة إلى ما بعد العمر الافتراضي | استخدم تكوين خادم موارد OAuth2 الرسمي؛ قم بتمكين التوقيع، والمُصدِر، والتحقق من صحة الجمهور، وتناوب المفاتيح (الصفحة الرئيسية) |

| عدم كفاية الاختبارات (اختبارات الوحدة، واختبارات التكامل، وانتهاء صلاحية الرمز المميز، والإلغاء، ومسارات الخطأ) | تسلل الأخطاء أو الثغرات الأمنية إلى الإنتاج | اكتب اختبارات مؤتمتة تغطي المصادقة، ومسارات الفشل، ومعالجة الرمز المميز، وتسجيل الخروج، ومنطق التحديث. تظهر الأبحاث أن العديد من تطبيقات العالم الحقيقي تفتقر إلى هذه الاختبارات. (arXiv) |

كما قال أحد المطورين (في مناقشة مجتمعية): "كل برنامج تعليمي لـ Spring Security يؤدي إلى شيفرة مهملة ... حتى الطرق المحدثة تم وضع علامة عليها بالفعل للإزالة." ريديت

يشير ذلك إلى خطر آخر: يجب أن تظل مواكبًا لإصدارات Spring Security وترحيل التكوينات وفقًا لذلك.

مثال: واجهة برمجة تطبيقات REST الآمنة مع JWT + خادم الموارد

فيما يلي مثال بسيط على واجهة برمجة تطبيقات Spring Boot REST المؤمنة عبر JWT في وضع انعدام الحالة.

جافا

تهيئة @EnableWebWebSecurity فئة عامة ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) يلقي استثناءً { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm -> .sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS))) .authorizeHttpRequests(auth -> auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permAll() .anyRequest().authenticated()) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()))؛ عودة http.build()؛ }} }

والممتلكات في التطبيق.yml:

جافا

الربيع: الأمان: oauth2: خادم الموارد: jwt: المصدر-uri: الجماهير: <https://your-api.example.com>

يضمن هذا الإعداد ما يلي:

- توقيع JWT، المُصدر (

إيسيس)، الجمهور (التدقيق)، انتهاء الصلاحية (انتهاء الصلاحية) كلها يتم التحقق من صحتها تلقائيًا، باتباع أفضل الممارسات للأمان المستند إلى الرمز المميز. الصفحة الرئيسية+1 - لا يتم إنشاء جلسة HTTP (بدون حالة)، مما يجعل واجهة برمجة التطبيقات قابلة للتطوير.

- يمكنك الاعتماد على الوحدات النمطية القياسية؛ لا حاجة إلى فئات تصفية مخصصة أو كود مصادقة نمطي.

يمكنك إجراء المزيد من التخصيص عن طريق تحديد محول المصادقة JwtAuthenticationConverter لتعيين المطالبات → الأدوار أو الصلاحيات، أو تغليف عمليات التحقق الإضافية (النطاقات والمستأجرين وما إلى ذلك).

التوصيات وأفضل الممارسات لجاهزية الإنتاج

إذا كنت تقوم ببناء تطبيقات في العالم الحقيقي - خاصةً واجهات برمجة التطبيقات العامة أو الخدمات المصغرة أو الخدمات التي تتطلب اختبار الاختراق/ تدقيق الثغرات الأمنية - فعليك التعامل مع Spring Security على أنه خط الأساسوطبقة على التصلب والتسجيل والمراقبة والاختبار.

- استخدام تجزئة كلمة مرور قوية:: تفضل BCrypt أو Argon2.

- تفضيل خادم موارد JWT / OAuth2 عديم الحالة لواجهات برمجة التطبيقات - تجنب المصادقة المستندة إلى جلسة العمل في الخدمات المصغرة أو الأنظمة الموزعة.

- تحقق دائمًا من صحة JWTs بشكل صحيح - فرض التحقق من التوقيع,

إيسيسوالتدقيقالمطالبات وانتهاء الصلاحية والنظر في تناوب المفاتيح. - سلاسل التصفية المنفصلة في حالة خلط طرق المصادقة - على سبيل المثال واحد للويب المستند إلى الجلسة، والآخر لواجهة برمجة التطبيقات المستندة إلى JWT.

- تمكين CSRF للنماذج التقليدية، وتكوين CORS لـ SPAs والعملاء الخارجيين.

- تنفيذ عمليات التسجيل، والمراقبة، وتحديد المعدل، والتنبيهات - يجب أن تؤدي حالات فشل المصادقة غير المتوقعة أو عمليات تسجيل الدخول المتعددة الفاشلة إلى إطلاق تنبيهات.

- كتابة اختبارات مؤتمتة (وحدة + تكامل) للمصادقة، والتفويض، وانتهاء صلاحية الرمز المميز، ومسارات الخطأ، والتحديث، وتدفقات تسجيل الخروج - تحذف العديد من التطبيقات الواقعية هذا الأمر، مما يزيد من المخاطر. arXiv+1

- ابق على اطلاع دائم بإصدارات Spring Security - تُظهر ملاحظات المجتمع أن البرامج التعليمية غالبًا ما تصبح البرامج التعليمية قديمة، وتظل واجهات برمجة التطبيقات التي أسيء استخدامها/واجهات برمجة التطبيقات المهملة مشكلة. ريديت+1

لماذا لا يزال Spring Security هو إطار العمل الأمني المفضل في نظام جافا البيئي

تساهم عدة عوامل في هيمنة Spring Security على أمن جافا:

- إنه اكتمال الميزة:: المصادقة، والتخويل، وCSRF، وإدارة الجلسات، ودعم الرمز المميز، وOAuth2، إلخ.

- قابلة للتكوين والتوسيع بدرجة عالية - يمكنك توصيل عوامل التصفية المخصصة، وموفري المصادقة، ومخازن المستخدمين، ونُهج الأمان.

- تكامل واسع النطاق مع نظام سبرينغ بوت / نظام سبرينغ البيئي - الحد الأدنى من الاحتكاك لإضافة الأمان إلى التطبيقات الحالية.

- مجتمع ناضج ومختبر للمعركة - الكثير من الأدلة المجتمعية، والمشاريع مفتوحة المصدر، والاستخدام الواقعي عبر الصناعات.

- خط الأساس الأمني الموحدوالتي تفيد في الاختبار الآلي وفحص الثغرات وأدوات اختبار الاختراق.

بالنسبة للفرق التي تعمل على اختبار الاختراق، أو الفحص الآلي للثغرات الأمنية، أو أدوات أمان واجهة برمجة التطبيقات، أو منصات الأمان القائمة على الذكاء الاصطناعي - إن استخدام Spring Security يعني أن لديك خط أساس أمني يمكن التنبؤ به لتحليله واختباره والتدقيق على أساسه. وتعد هذه القدرة على التنبؤ ذات قيمة عند إنشاء أدوات الأمان أو تضمين الأمان في خطوط أنابيب CI/CD.

الخاتمة

أمان Spring Security ليس سحريًا - ولكنه أساس قوي تم اختباره في المعارك لتأمين تطبيقات الويب وواجهات برمجة التطبيقات والخدمات المصغرة في Java. وهو يغطي افتراضيًا العديد من احتياجات أمان الويب الشائعة؛ فعند تهيئته بشكل صحيح، فإنه يحمي من CSRF، ويفرض المصادقة والتخويل، ويضمن تخزينًا آمنًا لكلمات المرور، ويتحقق من صحة JWTs، ويدعم بروتوكولات الهوية الحديثة مثل OAuth2 / OpenID Connect.

ومع ذلك، تكمن القوة الحقيقية في كيف يقوم المطورون بتكوينه وتقويته:: اعتماد تجزئة قوية لكلمات المرور، و JWT بدون حالة لواجهات برمجة التطبيقات، وقواعد ترخيص دقيقة، والتحقق الآمن من صحة الرمز المميز، والاختبار والمراقبة الشاملة.

بالنسبة للمطوّرين ومهندسي الأمن - خاصةً أولئك الذين يقومون ببناء أو اختبار أنظمة العالم الحقيقي، أو بناء أدوات الأمان - أوصي بشدة بالتعامل مع Spring Security كطبقة أمان أساسية، وبناء المزيد من: التكوين الصارم، والافتراضيات الآمنة، والاختبارات الآلية، والتدقيق المنتظم.

باستخدام هذا النهج، تحصل على أساس قوي ومرن وقابل للصيانة وآمن - وتتجنب المزالق الشائعة التي تقع فيها العديد من التطبيقات المستندة إلى Spring.