ملخص تنفيذي

لم يعد الاحتيال المزيف العميق قصة إساءة استخدام الذكاء الاصطناعي نظرياً. فلدينا الآن حالات موثقة استخدم فيها المجرمون مقاطع فيديو وصوت مستنسخة من الذكاء الاصطناعي لانتحال شخصية المديرين التنفيذيين في مكالمات جماعية مباشرة والضغط على الموظفين لتحويل أكثر من $25 مليون. ويتم استخدام نفس التكنولوجيا لتجاوز "اعرف عميلك" والتغلب على عمليات التحقق من الوجه، وانتحال شخصية عملاء البنوك، والتحويلات العاجلة التي تتم عبر الهندسة الاجتماعية.(المنتدى الاقتصادي العالمي)

هذه ليست مجرد مشكلة احتيال. بل هي مشكلة أمنية أساسية في مجال التكنولوجيا المالية، ومشكلة تنظيمية (اللائحة العامة لحماية البيانات/هيئة الرقابة المالية/لجنة التجارة الفيدرالية)، ومخاطر على مستوى مجلس الإدارة لأي مؤسسة تنقل الأموال بسرعة أو تسمح بإعداد الحسابات عن بُعد.(فورتشن)

كيف يبدو "الاحتيال العميق المزيف" في الواقع في مجال التمويل

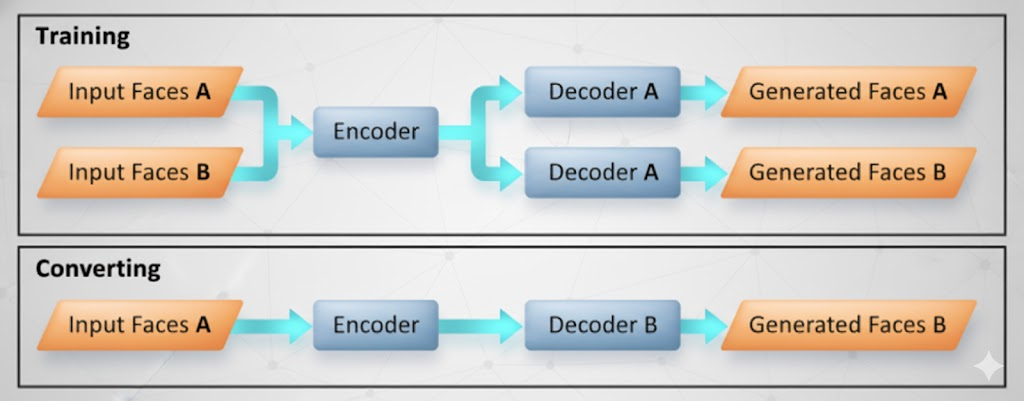

التزييف العميق هو عبارة عن أصول صوتية/فيديو تم إنشاؤها بواسطة الذكاء الاصطناعي أو تم تعديلها بواسطة الذكاء الاصطناعي تحاكي بشكل مقنع وجه شخص حقيقي وصوته وحركات وجهه الدقيقة وإيقاعه ونمط كلامه. ويستخدمها المهاجمون الآن كسلاح للتظاهر بأنهم:

- قيام المدير المالي للشركة أو نائب الرئيس الإقليمي للشركة بإعطاء "تعليمات نقل سرية عاجلة".

- عميل مصرفي يطلب إعادة ضبط ضوابط الحساب.

- مسؤول الامتثال يطلب الفواتير أو جوازات السفر أو تفاصيل التحويلات البنكية.

- طلب مسؤول مالي موثوق به من أحد البائعين الموثوق بهم إجراء "تحديث" لحساب المدفوعات.

ما تغير ليس فقط الواقعية البصرية. إنها إمكانية الوصول. يمكن لأدوات توليف الصوت الجاهزة استنساخ صوت من ثوانٍ من الصوت العام، ثم قراءة أي نص بهذا الصوت - وهو ما يكفي لاجتياز تدفقات "التحقق من الصوت" الضعيفة في بعض البنوك.(بيزنس إنسايدر)

وهذا يهدم الافتراض القديم القائل "إذا كان بإمكاني سماعهم أو رؤيتهم على الهواء مباشرة، فلا بد أنهم هم."

دراسات الحالة وسبب أهميتها

$25M أمر تنفيذي مزيف عميق عبر مكالمة فيديو

في أوائل عام 2024، نظّم المجرمون "اجتماعاً مزيفاً للقيادة العليا" عبر الفيديو مع مكتب شركة متعددة الجنسيات في هونغ كونغ. كان كل مشارك على الشاشة - بما في ذلك ما بدا وبدا وكأنه المدير المالي للشركة - من صنع الذكاء الاصطناعي. تم الضغط على موظف الشؤون المالية في تلك المكالمة للسماح بتحويلات متعددة يبلغ مجموعها حوالي $25 مليون(المنتدى الاقتصادي العالمي)

مزج هذا الهجوم بين الهندسة الاجتماعية والحضور العميق المقنع للغاية. اعتقد الضحية أنه كان يتبع أوامر تنفيذية مباشرة، في الوقت الحقيقي، أمام الكاميرا. وأدت التداعيات إلى تحاليل جنائية من فئة الحوادث وتدخل جهات إنفاذ القانون، وليس مجرد "تذكرة احتيال داخلية"(فاينانشيال تايمز)

استنساخ الصوت مقابل سير العمل المصرفي

أثبت باحثون ومراسلون في مجال الأمن أنه من خلال الاستنساخ الصوتي للمستهلكين، من الممكن الاتصال بخط خدمة العملاء في أحد البنوك، والتحدث مثل صاحب الحساب، وطلب إجراء تغييرات في التحقق أو الحدود. في الاختبارات، لم تكن ضوابط المطابقة الصوتية في بعض المؤسسات المالية في الخط الأول قوية بما يكفي لرفض المتصل المستنسخ صوتيًا.(بيزنس إنسايدر)

وهذا يحول الاستيلاء على الحساب من حيلة هندسية اجتماعية لمرة واحدة إلى شيء قابل للتطوير والأتمتة.

تجاوز "اعرف عميلك" والإعداد عن بُعد

تعتمد البنوك والمقرضون وتطبيقات الدفع على "اعرف عميلك عن بُعد": "أرنا وجهك، اقرأ هذه العبارة، ضع هويتك بجانب وجهك". يقوم المهاجمون الآن بإنشاء مقاطع فيديو عالية الجودة للوجه مع ومضات واقعية واستدارة الرأس وإشارات العمق، ثم تراكب ذلك على جسم بشري حقيقي لخداع عمليات التحقق من الهوية وفتح حسابات احتيالية. والنتيجة: حسابات فورية لتهريب الأموال وقنوات جديدة لغسيل الأموال.(سايبرنيوز)

هذه ليست حالات حافة. وقد توقعت شركة Deloitte أن الاحتيال المدفوع بالذكاء الاصطناعي قد يكلف البنوك وعملائها ما يصل إلى عشرات المليارات من الدولارات بحلول عام 2027، مع انتشار عمليات الاحتيال التي تعتمد على الذكاء الاصطناعي وتوسع نطاقها.(ديلويت البرازيل)

قواعد اللعبة الهجومية: كيف يتم استخدام التزييف العميق في الواقع

انتحال شخصية المدير التنفيذي / الاحتيال "التحويل العاجل الآن"

- يتم سحب موظف الشؤون المالية إلى مكالمة فيديو مع "المدير المالي" الذي يطلب تحويلات سرية وفورية خارج قنوات الموافقة العادية.

- يستخدم التزييف العميق السلطة والسرية وضغط الوقت لتجاوز السياسة.

- يمكن أن يتجاوز التعرض لحادث واحد ثمانية أرقام.((المنتدى الاقتصادي العالمي)

الاحتيال في "اعرف عميلك" وتأسيس الحسابات

- فيديو "وجه حي" اصطناعي بالإضافة إلى بطاقة هوية مزيفة تجيز الدخول على متن الطائرة.

- يحصل المهاجمون على حسابات مصرفية/مالية/حسابات صرافة تحت هويات مزيفة، مما يتيح الاحتيال وغسيل الأموال وإساءة استخدام الائتمان.(سايبرنيوز)

حيل الاستنساخ الصوتي

- يتقمص المجرمون شخصية مدير تنفيذي أو عميل من أصحاب الثروات ويصدرون التعليمات عبر الهاتف.

- غالباً ما لا يستطيع موظفو مراكز الاتصال والموظفون الماليون المبتدئون تحدي "الرئيس"(بيزنس إنسايدر)

التصيّد الاحتيالي، الآن مع إثبات بالفيديو

- بدت رسائل التصيد الاحتيالي القديمة قذرة.

- تتضمن حملات التصيّد الاحتيالي الجديدة "رسائل فيديو" أو "ملاحظات صوتية" مخصصة من جهة اتصال معروفة، مما يزيد من المصداقية بشكل كبير.(بيزنس إنسايدر)

الاحتيال على البائعين/الفواتير

- يتظاهر المهاجمون بأنهم المدير المالي للموردين على المدى الطويل، مع مطابقة الوجه/الصوت، ويطلبون من الحسابات المستحقة الدفع "تحديث التعليمات البرقية".

- يتم إعادة توجيه الأموال بصمت إلى حسابات يتحكم فيها المهاجمون.

لماذا يتعرض قطاع التمويل والتكنولوجيا المالية والمصرفية بشكل فريد من نوعه

- كل شيء عن بُعد الآن.

تتم عمليات التأهيل، والموافقة المسبقة على القرض، وتغييرات الحد الأعلى، وعمليات الخزينة من خلال قنوات بعيدة. إذا هزمت التزييفات العميقة خطوة "هل أنت حقاً أنت؟"، فإن بقية سير العمل تفترض الثقة.(سايبرنيوز) - السرعة هي ميزة.

تفتخر بنوك التكنولوجيا المالية والبنوك المنافسة بأنها "تفتح حسابًا في دقائق". يتم التعامل مع المراجعة اليدوية والتوقيع المتعدد الأشخاص على أنه احتكاك. يستغل المهاجمون هذا التحيز الثقافي نحو السرعة. - الاعتماد المفرط على القياسات الحيوية.

لا تزال العديد من المنظمات تتعامل مع "الصوت يبدو صحيحًا" أو "الوجه يطابق صورة الهوية" كدليل قوي. وقد صُمم التزييف العميق حرفيًا لقتل هذا الافتراض.(بيزنس إنسايدر) - نصف قطر الانفجار عبر المنصات.

بمجرد أن يقنع أحد المهاجمين إدارة الشؤون المالية بنقل الأموال، والشؤون القانونية بالتوقيع، وعمليات التشغيل بمشاركة بيانات الاعتماد - غالبًا في نفس المكالمة المزيفة - فأنت أمام اختراق متزامن ومتعدد الأقسام. لم تعد هذه رسالة بريد إلكتروني تصيدية ذات قناة واحدة بعد الآن.(المنتدى الاقتصادي العالمي) - عدم التماثل في الموارد.

يمكن للبنوك من المستوى الأول أن تتحمل تكاليف الكشف عن الحالات الشاذة الداخلية، وتحليلات الاحتيال، والتحليلات الجنائية للوسائط العدائية. أما شركات المدفوعات الإقليمية الناشئة فربما لا تستطيع ذلك. هذه الفجوة هي بالضبط المكان الذي ستركز عليه الجريمة المنظمة بعد ذلك.(ديلويت البرازيل)

الدفاع: الانتقال من "هل أتعرف على هذا الوجه؟" إلى "هل هذه المعاملة متسقة سلوكياً؟"

الدفاع الحديث متعدد الطبقات. فهو يمزج بين الكشف التقني والتحليلات السلوكية وضوابط العمليات والاستعداد التنظيمي.

تحقق متعدد الطبقات (سلوك + جهاز + تحدي خارج النطاق)

- التحليلات السلوكية: إيقاع الكتابة، وديناميكية المؤشر، وإيقاع التنقل.

- ذكاء الجهاز: بصمة الجهاز، واتساق نظام التشغيل/المتصفح، والموقع الجغرافي مقابل سجل الحساب.

- المصادقة التدريجية خارج النطاق: OTP أو التأكيد الآمن داخل التطبيق عبر قناة موثوق بها منفصلة قبل الإجراءات عالية الخطورة.(ديلويت البرازيل)

فحوصات متقدمة للفعالية/مكافحة الانتحال

- الفيديو: معدل الوميض والتوقيت، وزمن تأخر التعبير الدقيق، وإشارات العمق ثلاثية الأبعاد، وانعكاس الضوء على الجلد (جسر الأنف/الجبهة)، وميض الحواف، والتحف الفنية للضغط.

- الصوت: فجوات التنفس، والتوقف المؤقت غير الطبيعي، والشذوذات الطيفية، وأرضيات الضوضاء الآلية.(سايبرنيوز)

هذه إشارات لن يلتقطها خط أنابيب "هل يتطابق الوجه مع صورة الهوية؟

الضوابط على مستوى العملية

- تتطلب التحويلات البرقية عالية القيمة موافقة مزدوجة أو ثلاثية عبر قنوات مستقلة (فيديو + هاتف تم التحقق منه بشكل منفصل + رسائل داخلية).

- "طارئ" أو "سري" لا يلغي السياسة؛ فهو يؤدي إلى المزيد التحقق، وليس أقل.(المنتدى الاقتصادي العالمي)

المعلومات المستمرة عن التهديدات وتدريب الموظفين

- يجب على فرق الأمن ومركز العمليات الأمنية ومركز العمليات الأمنية والاحتيال والخزينة والحسابات المستحقة الدفع أن تستخرج دفاتر تشغيل واقعية ("نقل عاجل للمدير التنفيذي"، "تغيير المعلومات المصرفية للموردين"، "مكالمة صوتية للعميل المهم").

- يجب أن يتعلم الموظفون: لم يعد الوجه المقنع على Zoom دليلاً على الهوية.(المنتدى الاقتصادي العالمي)

الامتثال وقابلية التدقيق

- تتوقع الهيئات التنظيمية (هيئة السلوك المالي في المملكة المتحدة، ولجنة التجارة الفيدرالية في الولايات المتحدة، واللائحة العامة لحماية البيانات في الاتحاد الأوروبي) أن تتمكن المؤسسات من إثبات لقد تحققوا من الهوية وأجازوا المعاملة من خلال ضوابط متعددة الطبقات، وليس مجرد "شخص ما بدا صحيحًا على الهاتف"(فورتشن)

- تقوم شركات التأمين بتحديث تغطية الجرائم الإلكترونية والهندسة الاجتماعية. وهم يسألون الآن عما إذا كان لديك الآن بروتوكولات للتحقق من المعلومات العميقة وبروتوكولات ما بعد الحادث قبل أن يكتتبوا في الخسائر.(رويترز)

فيما يلي نموذج مصفوفة مخاطر الاحتيال (السيناريو مقابل الضوابط المطلوبة):

| السيناريو | التهديد الرئيسي | الضوابط المطلوبة |

|---|---|---|

| الإعداد عن بُعد / اعرف عميلك عن بُعد | وجه مزيف + بطاقة هوية مزورة + "حياة" اصطناعية | القدرة المتقدمة، والتحليلات السلوكية، والتحقق من صحة المستندات، وبصمة الجهاز |

| تفويض النقل عالي القيمة | ديبفيك "المدير المالي" المزيف يأمر بإرسال برقيات سرية عاجلة | معاودة الاتصال متعدد القنوات، وسير عمل ثنائي الموافقة، وسير عمل التحقق المسجل |

| زيادة حد مركز الاتصال | استنساخ صوت "العميل" | تحليل الصوت + أسئلة التحدي + أسئلة التحدي + رقم التعريف الشخصي خارج النطاق |

| تغيير مدفوعات البائعين | جهة اتصال مالية مزيفة للموردين مع استنساخ الصوت/الفيديو | معاودة الاتصال بالهاتف/البريد الإلكتروني المسجل مسبقًا، والتحقق من سجل الفواتير، والتصعيد المالي الداخلي |

الاستجابة للحادث: تعامل مع الاحتيال الوهمي العميق مثل الاختراق

عندما يُشتبه في وجود احتيال مزيف عميق، يجب أن يبدو الأمر وكأنه حادث أمني، وليس نزاعاً روتينياً بين العملاء:

- قم بتجميد التحويل (التحويلات) المشبوهة وحظر التحويلات الصادرة الإضافية.

- الحفاظ على الأدلة الكاملة للمكالمات/مقاطع الفيديو/المحادثات من أجل الأدلة الجنائية وتسلسل الحيازة القانوني.

- قم بالتصعيد إلى الشؤون القانونية، والامتثال، والاحتيال، والإنترنت بشكل متزامن - وليس بالتتابع.

- تفعيل الإفصاحات الإلزامية إذا كانت مطلوبة من قِبل هيئة الرقابة المالية/لجنة التجارة الفيدرالية/لجنة الممارسات التجارية المنصفة/لوائح حماية البيانات الشخصية أو الجهات التنظيمية القطاعية؛ وتوثيق الضوابط التي فشلت بالضبط.(فورتشن)

- إعادة تعيين بيانات الاعتماد، وإعادة التحقق من الحسابات عالية المخاطر، وفرض عوامل متعددة لأي كيان متأثر.

في هذه المرحلة، يتعامل العديد من شركات التأمين والمنظمين بالفعل مع الاحتيال الذي تم تمكينه من خلال التزييف العميق على أنه حادث إلكتروني، وليس "مجرد سوء تقدير من قبل موظف"(رويترز)

الحجة الختامية: لم يعد إثبات الهوية مرئياً - بل أصبح سلوكياً وإجرائياً وقابلاً للتدقيق

لطالما وثقت المالية تاريخيًا في التأكيد المرئي والمسموع: "لقد رأيتهم في الفيديو"، "سمعت صوتهم"، "لقد حملوا هويتهم بجانب وجوههم". الاحتيال المزيف العميق يدمر هذا النموذج.(بيزنس إنسايدر)

المعيار الجديد متعدد الطبقات والخصومة والتنظيم. فهو يمزج بين الكشف المتقدم عن التفاعلية والتحليلات السلوكية والموافقة الصارمة متعددة الأطراف على الإجراءات عالية القيمة والاستجابة السريعة للحوادث مع الاحتفاظ بالأدلة من الدرجة القانونية.(فورتشن)

بعبارة أخرى: لم يعد السؤال هو "هل يمكنني التعرف على هذا الوجه؟ بل السؤال هو "هل يمكن لهذا الإجراء أن ينجو من التدقيق والتقاضي ومراجعة التأمين والتدقيق التنظيمي صباح الغد؟