إذا كنت تعمل في مجال التطبيقات أو الأمن القائم على الذكاء الاصطناعي لفترة كافية، فإن كلمة "IDOR" تتوقف عن كونها مجرد كلمة طنانة أخرى وتتحول إلى نمط متكرر تراه في كل مكان: واجهات برمجة التطبيقات، والواجهات الخلفية للأجهزة المحمولة، ولوحات تحكم SaaS، ولوحات الإدارة، وحتى الأدوات الداخلية.

CVE-2025-13526 هي واحدة من تلك الحالات التي يكون فيها مرجع الكائن المباشر غير الآمن (IDOR) لا يختبئ عميقًا داخل بروتوكول غريب - ولكنه موجود في بروتوكول منتشر على نطاق واسع إضافة ووردبريسكشف بيانات العميل بهدوء لأي شخص يرغب في تعديل معلمة عنوان URL.)ويز.io)

تلقي هذه المقالة نظرة فاحصة على IDOR كفئة، ويستخدم CVE-2025-13526 كمثال ملموس وحديث. الهدف ليس مجرد تلخيص "كان هناك خطأ في مكون إضافي"، بل استخلاص دروس عملية لكيفية تصميم واختبار وأتمتة الأمان في عالم يعتمد على الذكاء الاصطناعي أولاً.

IDOR وتفويض مستوى الكائن المعطل، بدون ضبابية الكلمات الطنانة

في OWASP API Security 2023، العنصر الأول-API1: تخويل مستوى الكائن المعطل-هو الاسم الفعلي لعصر واجهة برمجة التطبيقات (API) لما لا يزال معظمنا يطلق عليه IDOR.(OWASP)

الآليات بسيطة للغاية:

- يعرض التطبيق نوعًا من معرّف الكائن في الطلب:

الطلب_المعرف,المستخدم_المعرف,معرف_التذكرة,معرف_الرسالةوما إلى ذلك. - تستخدم الواجهة الخلفية هذا المعرف للبحث عن سجل.

- في مكان ما بين فك تشفير المعرف وإرجاع البيانات, لا أحد يسأل "هل يُسمح لهذا المتصل بالوصول إلى هذا الكائن؟

OWASP's API1 والكتابات من فرق أمن واجهة برمجة التطبيقات مثل apisecurity.io وقابل للتتبع يصفان الفكرة الأساسية نفسها: يستبدل المهاجم معرّف الكائن الخاص به بمعرّف آخر - عدد صحيح متسلسل، أو معرّف UUID، أو أيًا كان - ويعيد التطبيق بمرح بيانات شخص آخر(أخبار أمن واجهة برمجة التطبيقات)

MITRE's CWE-639 (تجاوز التخويل من خلال مفتاح يتحكم فيه المستخدم) يلتقط هذا النمط بشكل رسمي، بل ويلاحظ أن مصطلح "IDOR" يتداخل بشكل كبير مع تخويل مستوى الكائن المكسور (BOLA).(CWE)

IDOR ليست ذكية. فهو لا يتطلب شهادة دكتوراه أو سلسلة من أدوات إلغاء التسلسل. إنه خطير لأن:

- من السهل تقديمه أثناء التكرار السريع للمنتج.

- وغالباً ما يتخطى الاختبار السطحي.

- إنه يتوسع بشكل جميل بالنسبة للمهاجمين: نقطة نهاية واحدة، وبرنامج نصي بسيط، وآلاف السجلات.

وللأسف فإن CVE-2025-13526 هو مثال نموذجي على ذلك.

لمحة سريعة عن CVE-2025-13526: IDOR في المكون الإضافي "الدردشة حسب الطلب" في ووردبريس

وفقًا لـ Wiz، وWordfence، وOpenCVE، وغيرها من أدوات التتبع, CVE-2025-13526 هو IDOR في دردشة بنقرة واحدة للطلب إضافة لـ WordPress. جميع الإصدارات حتى 1.0.8 متأثرة؛ تم إصلاح المشكلة في 1.0.9.(ويز.io)

تسمى الدالة الضعيفة وا_أمر_شكراً_للمتجاوزة. بعد إتمام عملية السداد بنجاح، تتم إعادة توجيه العملاء إلى صفحة "شكرًا لك" يتضمن عنوان URL الخاص بها الطلب_المعرف معلمة. تأخذ الدالة هذا المتغير، وتبحث عن الترتيب، وتُصدر ملخصًا-دون التحقق من أن الزائر الحالي هو صاحب هذا الطلب بالفعل.

تتلاقى مصادر متعددة على نفس التأثير: يمكن للمهاجم غير المصادق عليه تغيير الطلب_المعرف في عنوان URL وعرض تفاصيل طلبات العملاء الآخرين، بما في ذلك معلومات التعريف الشخصية.(ويز.io)

CVE-2025-13526: الخصائص الرئيسية

| الحقل | القيمة |

|---|---|

| معرّف CVE | CVE-2025-13526 |

| المنتج | المكون الإضافي OneClick Chat to Order WordPress |

| الإصدارات المتأثرة | ≤ 1.0.8 |

| ثابت في | 1.0.9 |

| نوع الضعف | IDOR / ترخيص مستوى الكائن المكسور (BOLA) |

| تخطيط CWE | CWE-200 (تعريض المعلومات)، CWE-639 (مفتاح التحكم بالمستخدم) |

| ناقل الهجوم | الشبكة (عن بُعد)، غير مصادق عليها |

| التعقيد | منخفض (تلاعب بسيط في المعلمات) |

| التأثير | الكشف عن معلومات التعريف الشخصية للعميل ومحتوى الطلب |

| CVSS v3.1 | 7.5 (مرتفع) AV:N/AC:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| المراجع الأساسية | NVD, CVE.org، ويز، ووردفنس، وبوزيتيف تكنولوجيز، وأوبن سيفي |

NVD و CVE.org تدرج الثغرة على أنها "تعريض معلومات حساسة لفاعل غير مصرح له" (CWE-200)، مع درجة عالية 7.5 CVSS 7.5).(NVD) نصيحة Wordfence أكثر وضوحًا:

"OneClick Chat to Order <= 1.0.8 - مرجع مباشر غير آمن للكائنات إلى معلومات حساسة غير مصادق عليها".

بعبارة أخرى: لا يلزم تسجيل الدخول، فقط الطلب_المعرف في عنوان URL.

تحت الغطاء: كيف يعمل هذا IDOR بالفعل

دعنا نتخلص من العلامات التجارية وننظر إلى النمط الأساسي.

تخيَّل عنوان URL نموذجي على غرار WooCommerce للشكر:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

في الإصدارات الضعيفة من تطبيق OneClick Chat to Order، عندما يضغط المستخدم على عنوان URL هذا:

- يقرأ المكون الإضافي

$_GET['order_id']. - يطلب من الواجهة الخلفية للتجارة الإلكترونية (على سبيل المثال، WooCommerce) الطلب

12345. - يقوم بعرض صفحة "شكرًا لك/ملخص الطلب" بناءً على كائن الطلب هذا بالكامل.

- فهو لا يتحقق أبدًا مما إذا كان الزائر الحالي موثقًا، أو ما إذا كان يملك الطلب

12345.

قد تبدو نسخة مبسطة من هذا المنطق على النحو التالي:

// رمز زائف ضعيف للتوضيح فقط

الدالة wa_order_thank_you_override() { {

$order_id = $_GET['order_id']؟ لاغية;

إذا (!$order_id) {

إرجاع؛ // أو إعادة التوجيه إلى مكان ما

}

// جلب الطلب حسب المعرف

$order = wc_get_order($order_id);

إذا (!$order) {

إرجاع؛ // لم يتم العثور على الطلب

}

// ❌ ❌ مفقود: تحقق من أن المستخدم الحالي مسموح له برؤية هذا الطلب

// تقديم عرض "شكرًا لك" مع تفاصيل الطلب

render_wa_wa_thank_you_page($order);

}

ومن هنا يتضح الاستغلال:

- يقوم المهاجم بتحميل عنوان URL واحد للشكر (ربما طلبه الخاص، أو ربما معرّف مخمّن).

- فهي تزيد أو تنقص

الطلب_المعرفوتحديثها. - لكل معرّف صالح، يُرجع التطبيق اسم عميل آخر وبريده الإلكتروني وهاتفه وعناوينه ومحتويات الطلب.

نظرًا لأن نقطة النهاية لا تتطلب جلسة مصادقة، فإن الشريط أقل من ذلك: يمكن للمهاجم غير المصدق تمامًا تعداد الطلبات حسب الهوية.

كيف يبدو الإصلاح

إن الإصلاح، من الناحية الهيكلية، هو ما يعرفه معظمنا بالفعل أنه يجب علينا القيام به: ربط وصول الكائن إلى المستخدم المصادق عليه (أو رمز مميز آمن مرتبط بذلك المستخدم) ومركزية المنطق.

من الناحية النظرية، تبدو النسخة الأكثر قوة:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

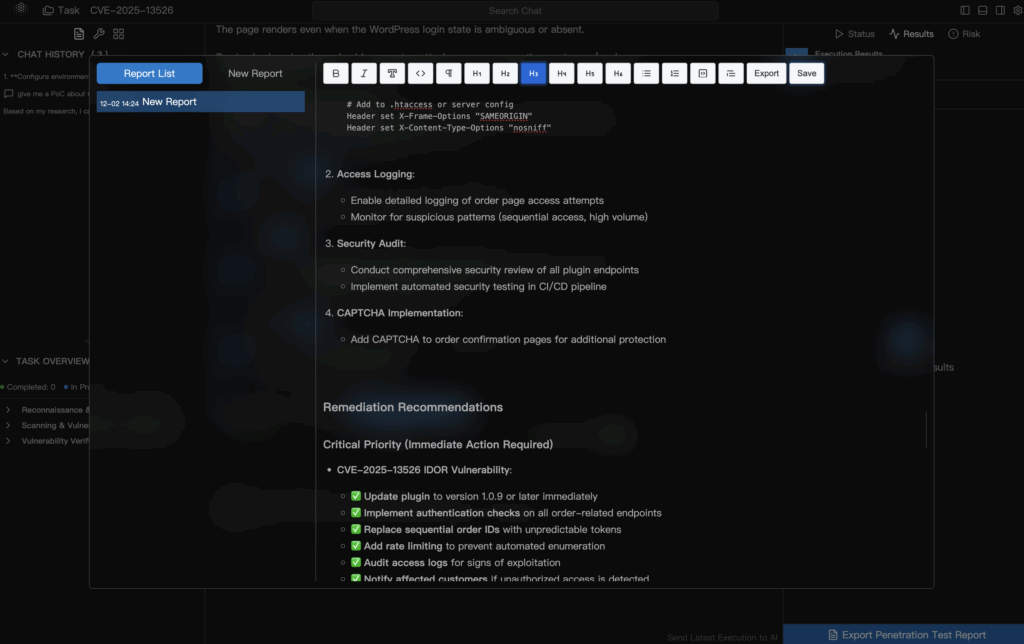

من الناحية العملية، يعتمد إصلاح الإضافة 1.0.9 على آليات WooCommerce الحالية للتحقق من صحة طلبات الضيوف ويضيف عمليات التحقق من التفويض المناسبة حول وا_أمر_شكراً_للمتجاوزة.(ويز.io)

لا تكمن العبرة الحقيقية في أن إحدى الدوال كانت تفتقد شرطًا واحدًا، بل في أن كان منطق التفويض مبعثرًا بدلاً من تطبيقه باستمرار على مستوى الكائن.

لماذا يستمر IDOR في الظهور (خاصة في عصر واجهة برمجة التطبيقات والذكاء الاصطناعي)

إذا قرأت التحليلات الحديثة لـ IDOR/BOLA - سواء من OWASP apisecurity.ioأو escape.tech، أو قابل للتتبع - سترى النمط نفسه يتكرر.(OWASP)

بعض الأسباب الهيكلية

- تكشف واجهات برمجة التطبيقات وواجهات برمجة التطبيقات الخاصة عن المعرفات حسب التصميم تحتاج كل من الواجهات الأمامية وتطبيقات الأجهزة المحمولة وعمليات التكامل مع الجهات الخارجية إلى معرّفات ثابتة. من الطبيعي أن نرى

/ الطلبات/12345/12345أو{"رقم الطلب":12345}في البرية. - يتم التعامل مع التفويض على أنه "ملحق" غالبًا ما تفكر الفرق غالبًا من منظور "تسجيل الدخول مقابل الضيف"، وتنسى أن لا يزال مستخدمان مختلفان قاما بتسجيل الدخول بحاجة إلى وصول مختلف إلى نفس نقطة النهاية. لا تتعلق BOLA بالمصادقة؛ بل تتعلق بما إذا كان هذا المتصل يمكنه الوصول إلى هذا الكائن المحدد.

- المنطق مبعثر عبر وحدات التحكم والمعالجات بدلاً من المركزية

يمكن الوصول(الطلب، المستخدم)مفروضة لكل مسار وصول، يقوم كل معالج بإجراء فحوصات جزئية خاصة به. عاجلاً أم آجلاً، ينسى أحد المسارات. - الاختبار منحاز إلى "المسارات السعيدة" لا تزال عمليات ضمان الجودة وحتى بعض عمليات الاختبار الخماسي تركز على "المستخدم "أ" يقوم بأشياء "أ"، والمستخدم "ب" يقوم بأشياء "ب"، وليس "المستخدم "أ" يحاول الوصول إلى كائنات "ب" من خلال تخمين المعرفات".

- تميل الأتمتة إلى التركيز على نقطة النهاية وليس على الكائنات تتعامل العديد من الماسحات الضوئية مع كل عنوان URL كأصل منفصل، ولكن BOLA هو العلاقات:: نفس نقطة النهاية، هويات مختلفة، وكائنات مختلفة.

والنتيجة هي دفق مستمر من CVEs - بما في ذلك CVE-2025-13526 - حيث يتلخص الاستغلال في "خذ عنوان URL الخاص بك، وغيّر رقمًا، واحصل على بيانات شخص آخر."

استراتيجيات عملية: العثور على IDOR وإصلاحه قبل أن يتحول إلى مكافحة التطرف العنيف

بالنسبة لفرق الهندسة والأمن، السؤال ليس "هل IDOR سيء؟" - كلنا متفقون على أنه كذلك. السؤال الحقيقي هو كيف تقلل بشكل منهجي من فرصة شحن أحدها، وكيف تكتشفها عندما يفوتك شيء ما حتمًا.

1. تصميم التفويض على مستوى الكائنات بشكل صريح

على مستوى الكود والبنية:

- علاج "من يمكنه الوصول إلى هذا الكائن؟" كسؤال من الدرجة الأولى في نموذج المجال الخاص بك.

- تنفيذ وظائف مركزية مثل

يمكن عرض الطلب(الطلب، المستخدم)أوisAccountMember(حساب، مستخدم)واستدعائها في كل مكان يُقرأ فيه كائن أو يتغيّر. - تجنب تكرار منطق التخويل عبر وحدات التحكم، وطرق العرض، والأدوات المساعدة.

2. اجعل التفويض على مستوى الكائن المكسور جزءًا من نموذج التهديد الخاص بك

عند تصميم ميزة أو مراجعتها:

- تحديد جميع الكائنات المكشوفة عبر المعرفات (الطلبات، وعربات التسوق، والمحادثات، والتذاكر، والمستندات).

- قم بتعداد جميع مسارات التعليمات البرمجية التي تقرأ أو تكتب تلك الكائنات.

- لكل مسار، اسأل بوضوح: "إذا قمت بتغيير هذا المعرف، ما الذي يمنعني من رؤية بيانات شخص آخر؟"

تُعد إرشادات API1:2023 الصادرة عن OWASP وتصنيف CWE-639 من نقاط الارتكاز المفيدة هنا.(OWASP)

3. اختبار مثل المهاجم: تعدد المستخدمين، وتعدد الجلسات، ونقطة النهاية نفسها

في الاختبار اليدوي:

- استخدم حسابي مستخدمين عاديين على الأقل (A و B)، بالإضافة إلى جلسة "بدون مصادقة".

- لكل نقطة نهاية تشير إلى معرّف في المسار أو الاستعلام أو الجسم أو الرأس، أرسل معرّفات A من جلسة عمل B والعكس صحيح.

- ابحث عن الاختلافات الطفيفة في رموز حالة HTTP، وأحجام الاستجابة، والمحتوى الأساسي.

في الاختبار الآلي، أنت تريد أدوات يمكنها:

- تعرف على مخطط معرّفاتك (على سبيل المثال,

الطلب_المعرف,معرف الرسالة، UUIDs). - إعادة تشغيل حركة المرور المسجلة بمعرفات متغيرة في سياقات جلسات مختلفة.

- الإبلاغ عن الحالات التي تتسرب فيها البيانات عبر حدود المستأجر أو المستخدم.

أين يناسب الذكاء الاصطناعي: استخدام Penligent لتوسيع نطاق اكتشاف IDOR والتحقق من صحته

يعتبر IDOR و CVE-2025-13526 أيضًا عدسة جيدة للتفكير في اختبار الأمان بمساعدة الذكاء الاصطناعي.

التطبيقات الحديثة فوضوية:

- واجهات أمامية متعددة (الويب، والجوال، والأدوات الداخلية).

- مزيج من نقاط نهاية REST و GraphQL و WebSocket و RPC.

- نماذج الهوية المعقدة (المستخدمين، والمستأجرين، والمؤسسات، و"مساحات العمل").

إن محاولة التفكير يدويًا في كل معرّف ممكن وكل مسار وصول ممكن هو بالضبط نوع العمل الذي تريد أن تساعدك فيه الآلات.

وهنا يأتي دور منصات مثل بنليجنت ادخل

من حركة المرور المسجلة إلى فرضيات IDOR

تم بناء Penligent كمنصة اختبار خماسي مدعوم بالذكاء الاصطناعي يمكنه

- استيعاب أوصاف واجهة برمجة التطبيقات (API) وحركة المرور المباشرة

- اسحب مواصفات OpenAPI/Swagger، أو مجموعات Postman، أو لقطات الوكيل.

- استخدم التحليل المستند إلى LLM لتحديد معرّفات الكائنات المحتملة (

الطلب_المعرف,المستخدم_المعرف,معرف_الدردشةإلخ) وتعيينها إلى الموارد.

- إنشاء خطط اختبار IDOR تلقائياً

- لكل نقطة نهاية مرشحة، قم بتجميع حالات الاختبار حيث:

- يتم إعادة تشغيل معرّفات المستخدم A ضمن جلسة عمل المستخدم B.

- إعادة تشغيل معرفات جلسات عمل الضيف من جلسات العمل المصادق عليها.

- ابحث عن الاختلافات في الردود التي تشير إلى الوصول غير المصرح به إلى البيانات.

- لكل نقطة نهاية مرشحة، قم بتجميع حالات الاختبار حيث:

- التحقق من صحة التأثير الحقيقي وتوثيقه

- عندما يتصرف IDOR المشتبه به مثل CVE-2025-13526 -إعادة بيانات طلبات المستخدمين الآخرين- يمكن لـ

- سجّل الطلبات والاستجابات الدقيقة كدليل.

- استخرج الحقول الحساسة المكشوفة (الأسماء، والبريد الإلكتروني، والعناوين).

- أنشئ تقريرًا ملائمًا للمطورين يربط السلوك بمعالج أو وحدة تحكم محددة.

- عندما يتصرف IDOR المشتبه به مثل CVE-2025-13526 -إعادة بيانات طلبات المستخدمين الآخرين- يمكن لـ

بدلاً من قيام مهندسي الأمن بصياغة كل اختبار يدوياً، يمكنهم التركيز على مراجعة الفرضيات، وترتيب أولويات النتائج، والعمل مع المطورين على الإصلاحات الدائمة.

من CVE-2025-13526 إلى "هل يمكن أن يحدث هذا في مجموعتنا؟

CVE-2025-13526 هو خطأ في إضافات ووردبريس، لكن النمط ينطبق أيضًا على

- لوحات معلومات SaaS ("/API/v1/reports/{reportId}").

- أدوات الإدارة الداخلية ("/التذاكر/{id}/التفاصيل").

- واجهات برمجة التطبيقات من آلة إلى آلة في الخدمات المصغرة.

يتيح لك سير العمل على غرار بنليجنت طرح سؤال ذي قيمة أعلى:

"أرني كل مكان في مجموعتنا يتصرف فيه شيء ما مثل CVE-2025-13526."

أنت لم تعد مقيداً بانتظار مكافحة التطرف العنيف العامة. يمكنك الحصول على خريطة داخلية يتم تحديثها باستمرار لمصادر الاختراقات المحتملة - مع وجود دليل، وليس مجرد تكهنات.

الوجبات الجاهزة لفرق الأمن وهندسة الذكاء الاصطناعي

CVE-2025-13526 هو عنوان أنيق لموجز الثغرات الأمنية لهذا الأسبوع، لكن الدروس الأعمق هي الأطول عمراً:

- IDOR هي رائحة معمارية وليست مجرد رائحة مفقودة

إذاإذا كان منطق التفويض مبعثرًا واختياريًا، فستشحن في النهاية CVE-2025-13526 الخاص بك، سواءً في WordPress أو Python أو Go أو Rust. - يجب التعامل مع BOLA على أنه "خطأ في التصميم"، وليس حالة طارئة OWASP's API1 على رأس القائمة لسبب ما: من السهل أن تفوتك هذه المشكلة وتؤدي إلى تسرب معلومات التعريف الشخصية عبر المستأجرين.(OWASP)

- يجب أن يكون الاختبار الآلي مدركاً للكائنات وليس فقط لنقطة النهاية لا يكفي الضغط على كل عنوان URL مرة واحدة. اختبار IDOR الحقيقي يعني إعادة تشغيل نفس الشيء عنوان URL تحت مختلفة الهويات مع مختلفة معرّفات الكائنات.

- يمكن أن يساعد الذكاء الاصطناعي وينبغي أن يساعد يمكن لمنصات مثل Penligent أن تتحمل العمل المتكرر المتمثل في توليد حالات الاختبار، وتغيير المعرفات، وتغيير الاستجابات، بحيث يمكن للمهندسين البشريين قضاء الوقت في نمذجة المخاطر وصياغة الدفاعات بدلاً من التعديل يدوياً

الطلب_المعرففي المتصفح.

إذا كنت تقوم ببناء أو تأمين الأنظمة التي تكشف بيانات المستخدم - وخاصةً إذا كنت تقوم بتجربة الأتمتة القائمة على الذكاء الاصطناعي في سير عمل الأمان لديك - فإن فيروس كورونا المستجد (CVE-2025-13526) هو أكثر من مجرد عنوان آخر في ووردبريس. إنه تذكير بأن إن IDOR هو نوع من الثغرات التي يمكن للذكاء الاصطناعي بالإضافة إلى الخبرة البشرية أن يحركا الإبرة بشكل مفيدتحويل التلاعب الآلي بالمعلمات إلى جزء مدروس وقابل للتفسير والتكرار من ممارساتك الهندسية الأمنية.