مع درجة CVSS من 10.0، حطمت ثغرة "React2Shell" نموذج الثقة في نظام React البيئي. تقدم هذه المقالة تحليلاً تقنيًا دقيقًا للثغرة، وتشرح لماذا أصدر موقع Next.js مؤخرًا أداة مخصصة لسطر الأوامر باسم Fix-react2shell-next لمساعدة المطورين على اكتشاف ثغرة "React2Shell" عالية الخطورة (CVE-2025-66478) وإصلاحها بسرعة، ويستكشف كيف تتطور المنصات الأمنية القائمة على الذكاء الاصطناعي مثل Penligent لاكتشاف هذه العيوب المنطقية المعقدة.

مقدمة انهيار الثقة في مركز الخدمات الإقليمي

لمهندس الأمن المتمرس CVE-2025-66478 ليس مجرد تحديث تبعية آخر. إنه يمثل انهيارًا أساسيًا في بنية مكونات خادم React (RSC).

تسمح هذه الثغرة للمهاجمين غير المصادقين بتنفيذ تعليمات برمجية عشوائية ببساطة عن طريق إرسال دفق ثنائي مصمم خصيصًا إلى الخادم. حيث يقوم إطار العمل بإلغاء تسلسل هذا الدفق بشكل أعمى قبل التحقق من صحة التخويل. استجابةً لهذا التهديد الخطير أصدر موقع Next.js مؤخرًا أداة مخصصة لسطر الأوامر باسم Fix-react2shell-next لمساعدة المطورين على اكتشاف ثغرة "React2Shell" عالية الخطورة (CVE-2025-66478) وإصلاحها بسرعة. فهم هذه الأداة ضروري لأي استراتيجية أمنية للاستجابة السريعة.

الاستجابة التكتيكية: تفكيك إصلاح-رد فعل2-صدفة-التالي

لم تكتفِ شركة Vercel بإصدار تصحيح؛ بل أصدرت عامل معالجة تلقائي. في البيئات الأحادية المعقدة، فإن تعقب كل إصدار ضعيف من رد فعل-خادم-دوم-ويب باك وصفة لكارثة. إن إصلاح-تفاعل2-صدفة-التالي صُممت الأداة لإصلاح شجرة التبعية جراحيًا.

كيف تعمل الأداة

عند تنفيذ npx إصلاح رد فعل 2 شل-التالي، تقوم الأداة بإجراء عملية متعددة المراحل:

- المسح التكراري للتبعية: لا يتوقف عند الجذر

الحزمة.json. إنه يجتاز كاملوحدات_العقدةشجرة لتحديد التبعيات المتداخلة التي قد تعتمد على إصدارات ضعيفة من عارض RSC. - قفل الإصدار الحتمي: يفرض مسار ترقية صارم:

- تم صدم Next.js 15.x إلى 15.1.9+.

- تم صدم Next.js 16.x إلى 16.0.7+.

- يقوم أيضًا بتحديث ملف القفل (

حزمة-قفل الحزمة.jsonأوpnpm-lock.yaml) للتأكد من أن هذه التغييرات غير قابلة للتغيير.

- قرار الكناري: يقوم تلقائيًا بتعيين بنيات Canary غير المستقرة إلى أقرب نظيراتها المستقرة الآمنة، مما يمنع تعطل البنيات أثناء نافذة التصحيح الطارئة.

سيناريوهات الاستخدام

باش

'# الوضع التفاعلي (موصى به للتشغيل الأول) npx fix-react2shell-next

وضع CI/CD الآلي (فرض الإصلاح بدون مطالبات)

npx إصلاح رد فعل 2 قذيفة-التالي -فيكس -json

وضع التدقيق (التحقق بدون تعديل)

npx fix-react2shell-next -dry-run``

تشريح الثغرة الأمنية: فخ إزالة التسلسلية

لفهم الخطورة، يجب أن ننظر إلى البروتوكول السلكي. يستغل فيروس CVE-2025-66478 ثغرة في بروتوكول رد فعل الطيران-التنسيق الثنائي المستخدم للاتصال بين الخادم والعميل.

الحمولة الخبيثة

ويكمن الخلل في كيفية قيام الخادم بإلغاء تسلسل "مراجع الوحدات النمطية". يمكن للمهاجم أن يصمم حمولة باستخدام $@ معرّف للإشارة إلى وحدات Node.js الداخلية التي لا يجب أن تكون مكشوفة أبدًا.

هيكل الاستغلال المفاهيمي:

HTTP

`POST / صفحة HTTP/1.1 الإجراء التالي: a9fa42b4... نوع المحتوى: متعدد الأجزاء/النموذج-بيانات؛ الحدود=---ويبكت فورم-بوند

-WebKitFormBoundary Content-Disposition: form-data; name="1_action_arg"

{{"$@1":["$@2",null,{"filepath":"child_process"،"name":"exec"}]}]} // يحاول الخادم "ترطيب" هذا الكائن، وتنفيذ دالة التنفيذ --WebKitFormBoundary-``

لأن إلغاء التسلسل هذا يحدث قبل يتم تشغيل منطق التطبيق، وغالبًا ما يتم تجاوز البرمجيات الوسيطة للمصادقة (مثل NextAuth.js) بالكامل.

لماذا فشلت أدوات الأمان التقليدية

كانت أدوات الأمان القديمة عمياء عن ناقل الهجوم هذا.

- عمى WAF: تعالج معظم WAFs

بيانات متعددة الأجزاء/النموذج-بياناتكتحميلات الملفات. فهي تبحث عن كلمات SQL الرئيسية أو علامات البرامج النصية، لكنها لا تفهم القواعد النحوية الثنائية لـ RSC. تبدو حمولة الرحلة الصالحة، حتى لو كانت خبيثة، وكأنها بيانات حميدة بالنسبة لمحرك regex. - فشل DAST: تعتمد الماسحات الضوئية القديمة (DAST) على روابط الزحف. تستخدم إجراءات خادم Next.js Server Actions معرّفات مجزأة (مثل,

a9fa42b4b4...) التي لا يتم كشفها كعناوين URL قياسية. لا يمكن للماسحات الضوئية ببساطة العثور على نقاط الدخول.

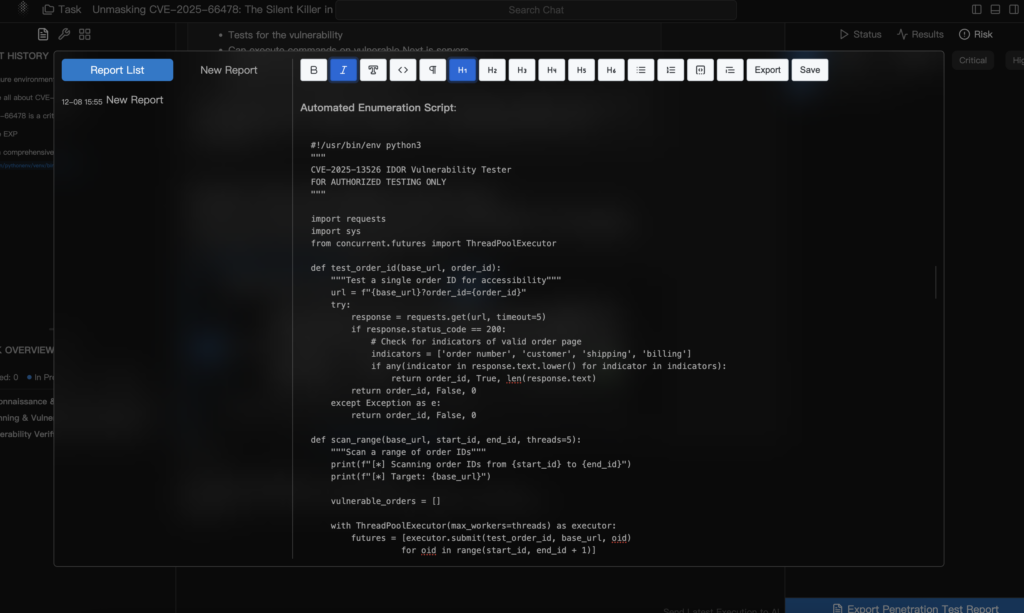

الحدود الأمنية للذكاء الاصطناعي: Penligent.ai

هذا الفشل في الأدوات القديمة يسلط الضوء على ضرورة أمن الذكاء الاصطناعي العميل. منصات مثل Penligent.ai يمثل الجيل التالي من الدفاع، القادر على "التفكير" مثل المهاجم.

الاستطلاع الواعي بالسياق

على عكس الماسح الضوئي الغبي، يقوم وكلاء الذكاء الاصطناعي في Penligent بتحليل حزم JavaScript من جانب العميل (خرائط المصدر). ويقومون باستخراج خرائط معرّفات إجراءات الخادم المخفية، مما يؤدي إلى هندسة عكسية فعالة لسطح واجهة برمجة التطبيقات في ثوانٍ. وهذا يسمح لـ Penligent باختبار نقاط النهاية التي لا يمكن لأي ماسح ضوئي آخر رؤيتها.

بروتوكول-استغلال البروتوكول الأصلي

يفهم Penligent بنية بروتوكول React Flight. يقوم ببناء حمولات معقدة صالحة من الناحية النحوية ولكنها خبيثة من الناحية الدلالية.

السيناريو: يحدد Penligent إجراء "تحديث المستخدم". يقوم بصياغة طلب صالح 99% ولكنه يحقن أداة تلوث نموذجية أولية في خاصية كائن متداخلة. يقبل الخادم بنية الطلب، مما يؤدي إلى تشغيل الثغرة في عمق التدفق المنطقي.

التحقق المنطقي الآلي

يقوم Penligent بالتحقق من صحة الثغرة دون تعطل الخادم. ويستخدم تقنيات خارج النطاق (OOB)، مما يجبر الخادم على إصدار طلب DNS إلى نقطة نهاية محكومة. ويوفر ذلك 100% يقينًا من RCE دون التعرض لخطر النتائج الإيجابية الخاطئة الشائعة في الأدوات التقليدية.

الخلاصة والمعالجة

يُعدّ CVE-2025-66478 بمثابة جرس إنذار. بينما نقوم بتجريد تعقيدات الخوادم من خلال أطر عمل مثل Next.js، فإننا نقدم أسطحًا جديدة غير شفافة للهجوم.

خطة العمل الفورية:

- تنفيذ الأداة: تشغيل

npx إصلاح رد فعل 2 شل-التاليعلى الفور عبر أسطولك بالكامل. - التناوب السري: افترض أن متغيرات البيئة الخاصة بك قد تم اختراقها. قم بتدوير مفاتيح AWS وكلمات مرور قاعدة البيانات ورموز واجهة برمجة التطبيقات على الفور.

- تحديث الاختبار: تجاوز المسح الثابت. الدمج اختبار الاختراق القائم على الذكاء الاصطناعي مثل Penligent للكشف عن العيوب المنطقية التي تفوتها الأدوات التقليدية.

في عصر التعليمات البرمجية التي يتم إنشاؤها بالذكاء الاصطناعي، يجب أن يكون الأمان ذكياً بنفس القدر.

الموارد الموصى بها من السلطات العليا: