مقدمة

في مشهد الأمن السيبراني اليوم، مع وجود ثغرات يوم الصفر الناشئة باستمرار ونماذج الهجوم التي تعتمد على الذكاء الاصطناعي التي تتكرر بسرعة الآلة، يظل تشفير TLS (أمن طبقة النقل) هو الحارس الذي غالباً ما يتم تجاهله - العمود الفقري للتشفير لجميع الاتصالات الآمنة.

إن TLS ليس مجرد بروتوكول، بل هو نسيج التشفير الذي يقوم عليه نموذج الثقة على الإنترنت بالكامل. كل جلسة HTTPS آمنة، مشفرة واجهة برمجة التطبيقات الاتصال، وتعتمد مصافحة إنترنت الأشياء المحمية على ذلك.

مع دخولنا عام 2025، ومع ظهور التهديدات الكمية في الأفق وانتشار أنظمة الذكاء الاصطناعي على نطاق واسع في الهجوم والدفاع، أصبحت الدقة في تنفيذ TLS أكثر أهمية من أي وقت مضى.

بالنسبة لمختبري الاختراق ومختبري الفرق الحمراء ومهندسي أمن الذكاء الاصطناعي، لم يعد فهم TLS اختيارياً - بل هو "تذكرة الدخول" إلى الكشف عن الثغرات الأمنية الحديثة، وعمليات تدقيق التكوين المشفرة، وأطر عمل الاختبار الأمني المؤتمتة.

ما هو تشفير TLS؟

TLS (أمن طبقة النقل) هو خليفة SSL، ويُستخدم لإنشاء قنوات مشفرة بين نقطتي طرفية - عادةً ما تكون عميلاً وخادماً. وهو يضمن الركائز الثلاث الأساسية لأمن الشبكة:

| ركيزة الأمان | وظيفة TLS | النتيجة |

|---|---|---|

| السرية | يحمي البيانات المرسلة عبر التشفير المتماثل | يمنع التنصت |

| النزاهة | يستخدم رموز مصادقة الرسائل (MAC) للكشف عن التلاعب | يمنع تعديل البيانات |

| المصادقة | التحقق من هوية الخادم من خلال الشهادات الرقمية | يمنع هجمات الرجل في الوسط |

على الرغم من أن البروتوكول بسيط من الناحية المفاهيمية، إلا أن الإخفاقات في العالم الحقيقي تأتي دائماً تقريباً من تفاصيل التنفيذ: مجموعات التشفير القديمة أو الشهادات التي تم تكوينها بشكل خاطئ أو الأنظمة التي لا تزال تعمل بنظام TLS 1.0/1.1. حتى المهندسين المتمرسين يمكن أن يواجهوا إخفاقات في المصافحة بسبب عدم تطابق الإصدار أو الشهادات الوسيطة منتهية الصلاحية.

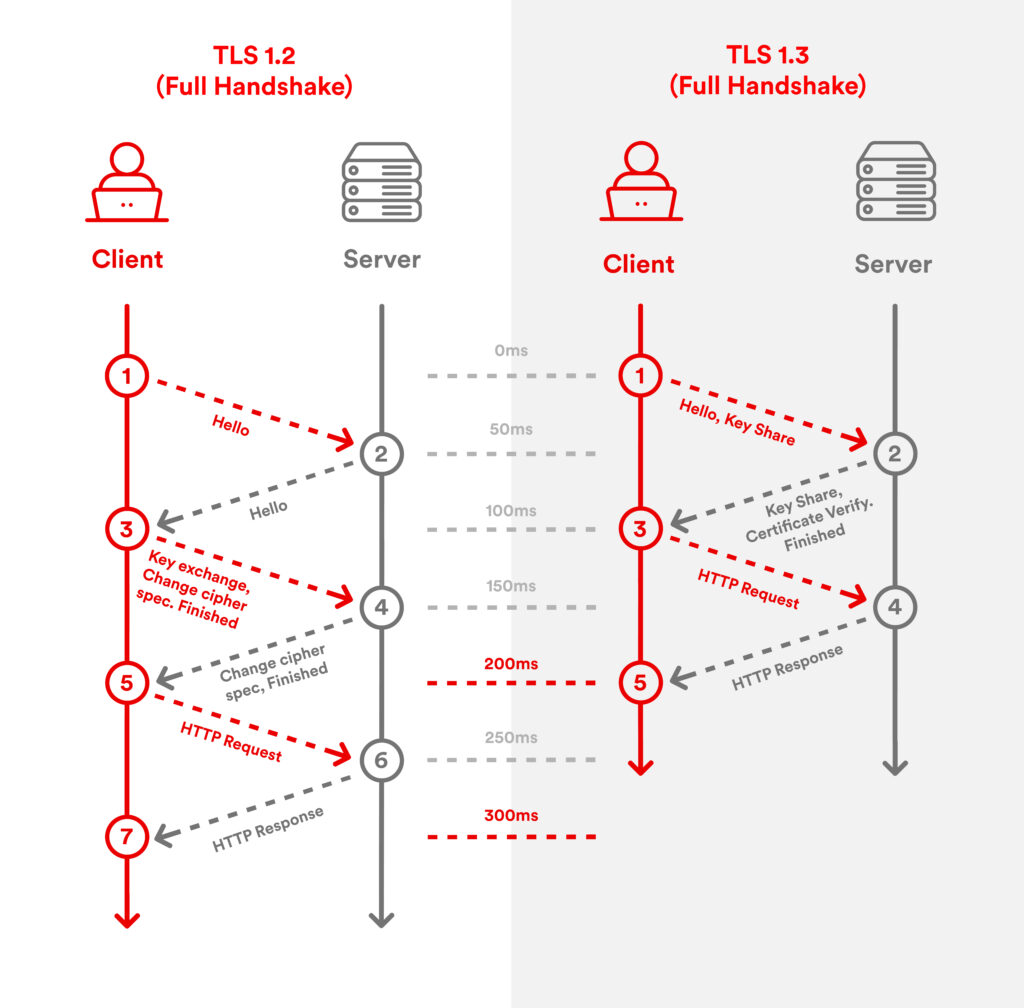

TLS 1.3: قفزة في السرعة والأمان

يمثل TLS 1.3 التطور الأكثر أهمية للبروتوكول منذ إنشائه. تم تقديمه في عام 2018، وهو يعمل على تبسيط عملية المصافحة وإزالة خوارزميات التشفير غير الآمنة مثل RC4 و SHA-1 وتبادل مفاتيح RSA الثابتة.

| الميزة | TLS 1.2 | TLS 1.3 |

|---|---|---|

| رحلات ذهاباً وإياباً للمصافحة | 2-3 | 1 (أو 0 (أو 0، دعم 0 RTT) |

| الشفرات المهملة | جزئي | تمت إزالة الكل |

| السرية الأمامية | اختياري | إلزامي |

| 0-بيانات RTT | غير مدعوم | مدعوم (توجد مخاطر الإعادة) |

يوازن TLS 1.3 بين الأداء والخصوصية، وهو أمر بالغ الأهمية لمكالمات واجهة برمجة التطبيقات عالية التردد، وأنظمة إنترنت الأشياء، وأنظمة الأمان المعتمدة على الذكاء الاصطناعي التي تحتاج إلى آلاف الاتصالات المشفرة في أجزاء من الثانية.

ومع ذلك، ينطوي 0-RTT على مخاطر إعادة التشغيل، مما يذكرنا بأن الأمان والراحة هما دائمًا عملية موازنة.

مصافحة TLS المتعمقة: كيف يتم التفاوض على التشفير

تقع في قلب TLS المصافحة - وهي عبارة عن سلسلة من الرسائل التي تنشئ سرًا مشتركًا وتتفاوض على مجموعات الشفرات وتصادق على الخادم (واختيارياً العميل).

أثناء مصافحة TLS 1.3 النموذجية:

- مرحباً أيها العميل: يرسل العميل إصدارات TLS المدعومة، ومجموعات التشفير، ورقم nonce عشوائي.

- الخادم مرحباً: يحدد الخادم إصدار TLS ومجموعة التشفير ويوفر شهادته.

- تبديل المفاتيح والانتهاء منها: يقوم كلا الطرفين بحساب السر المشترك، وتبادل الرسائل المنتهية مع التحقق من HMAC.

يسمح خيار 0-RTT الاختياري للعميل بإرسال البيانات مباشرةً بعد ClientHello، باستخدام مفاتيح تم التفاوض عليها مسبقًا، مما يحسن من زمن الاستجابة في ظل خطر هجمات إعادة التشغيل.

سوء التكوينات والفشل الشائع في TLS

يمكن حتى للمهندسين المتمرسين أن يسيئوا تهيئة TLS، مما يؤدي إلى ثغرات خطيرة أو فشل المصافحة. تتضمن المشكلات الشائعة ما يلي:

| التهيئة الخاطئة | التأثير | الكشف |

|---|---|---|

| شهادات منتهية الصلاحية/غير صالحة | المتصفح/واجهة برمجة التطبيقات يرفض الاتصال | فحص الشهادات أو OpenSSL s_client s_client |

| مجموعات الشفرات الضعيفة | عرضة لهجمات خفض التصنيف | عمليات مسح nmap/sslyze |

| محتوى مختلط | موارد HTTP غير الآمنة على صفحة HTTPS | وحدة تحكم المستعرض، الزاحف الآلي |

| نظام HSTS المفقود | عُرضة لهجمات الاختراق من خلال هجمات التعرية | تحليل عناوين الأمان |

| اختلال محاذاة الوكيل العكسي/موازن التحميل | تم إنهاء TLS عند الوكيل، تم تكوين الواجهة الخلفية بشكل خاطئ | اختبار نقطة النهاية |

أدوات مثل OpenSSL, الخريطة, سليزي، ولا غنى عن الفحوصات الأمنية التلقائية CI/CD لاكتشاف هذه الأخطاء في وقت مبكر.

اختبار الاختراق والأتمتة

بالنسبة لمهندسي أمن الذكاء الاصطناعي أو مختبري الاختراق، تُعدّ عمليات التهيئة الخاطئة لبروتوكول TLS أهدافاً عالية القيمة. يمكن لأتمتة عمليات تدقيق TLS أن توفر مئات الساعات من ساعات العمل.

مثال على سير عمل الأتمتة (Python + OpenSSL):

استيراد عملية فرعية

المضيفون = ['example.com'، 'api.example.com', 'api.example.com']

للمضيف في المضيفين

نتيجة = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=صحيح، نص=صحيح)

إذا كان "التحقق من رمز الإرجاع: 0 (موافق)" في result.stdout:

طباعة(f"{المضيف} TLS موافق")

غير ذلك

طباعة(f"{المضيف} TLS ERROR")

يتحقق هذا المقتطف البسيط من صلاحية الشهادة ونجاح المصافحة الأساسية عبر نقاط نهاية متعددة.

الكشف عن نقاط الضعف في بروتوكول TLS بالاعتماد على الذكاء الاصطناعي

منصات الأمان الحديثة، مثل Penligent.aiالاستفادة من الذكاء الاصطناعي لاكتشاف حالات الشذوذ في TLS عبر شبكات المؤسسات.

تشمل الميزات الرئيسية ما يلي:

- الفحص التلقائي لمجموعات التشفير الضعيفة والشهادات منتهية الصلاحية وحالات المصافحة الشاذة.

- الكشف عن الشذوذ القائم على الذكاء الاصطناعي في أنماط المصافحة المتكررة لاكتشاف هجمات الاختراق أو هجمات خفض مستوى المصافحة.

- تكامل خط أنابيب CI/CD للمراقبة المستمرة لنقاط نهاية TLS.

من خلال الجمع بين الكشف عن الحالات الشاذة المستندة إلى تعلّم الآلة والتحقق من صحة القواعد، يمكّن Penligent.ai فرق الأمن من معالجة التهيئة الخاطئة لبروتوكول TLS بشكل استباقي قبل استغلالها.

TLS في خطوط الأنابيب الأمنية القائمة على الذكاء الاصطناعي

تعتمد أنظمة الأمان القائمة على الذكاء الاصطناعي بشكل متزايد على بروتوكول TLS لتدفق البيانات المشفرة بين الخدمات المصغرة وواجهات برمجة التطبيقات السحابية ونقاط نهاية إنترنت الأشياء.

يدمج الفحص الآلي واكتشاف الحالات الشاذة واختبار الاختراق الآن عمليات فحص TLS على نطاق واسع:

- التحقق من صحة الشهادات آلياً: التحقق المستمر من الصلاحية وانتهاء الصلاحية وحالة الإلغاء.

- تدقيق مجموعة الشفرات الكشف عن الشفرات المهملة أو الضعيفة، بما في ذلك الثغرات الاحتياطية.

- تحليل نمط المصافحة بالأيدي: يقوم الذكاء الاصطناعي بتحديد سلوكيات المصافحة غير الطبيعية التي تشير إلى هجمات محتملة من قبل MITM.

تطبيق Penligent.ai على عمليات تدقيق TLS

يمكن تطبيق Penligent.ai مباشرةً على تقييمات TLS واسعة النطاق. يمكن لمهندسي الأمن نشره لفحص المئات من نقاط النهاية، وتصنيف التكوينات الخاطئة تلقائياً، وإنشاء تقارير علاجية قابلة للتنفيذ.

مثال على سير العمل:

- يتتبع Penligent.ai جميع نقاط نهاية واجهة برمجة التطبيقات، ويجمع البيانات الوصفية للمصافحة.

- يقوم محرك الذكاء الاصطناعي بتحليل إصدارات TLS، ومجموعات التشفير، وسلاسل الشهادات، وتوقيت المصافحة.

- تسلط التقارير التلقائية الضوء على نقاط النهاية التي تحتوي على TLS مهملة أو شفرات ضعيفة أو شهادات منتهية الصلاحية أو حالات شاذة في المصافحة.

تسمح هذه الأتمتة لفرق الأمان بتحديد أولويات المعالجة بناءً على التعرض الحقيقي للمخاطر بدلاً من الأخطاء غير المحسوبة.

التحضير لمرحلة ما بعد الكم TLS

تقدم الحوسبة الكمية تهديدات محتملة لتشفير المفاتيح العامة التقليدية، وخاصةً RSA و ECDSA، التي تدعم TLS اليوم.

يهدف TLS ما بعد الكم إلى دمج خوارزميات مقاومة للكم مثل CRYSTALS-Kyber أو Dilithium لحماية عمليات تبادل المفاتيح والتوقيعات.

يجب على مهندسي الأمن:

- مراقبة معايير ما بعد الكم الناشئة (مخرجات مسابقة NIST PQC).

- تنفيذ TLS الهجين (الكلاسيكية + ما بعد الكم) في بيئات الاختبار.

- التحقق باستمرار من سرعة التشفير في خطوط أنابيب الأتمتة للتكيف مع عمليات إهمال الخوارزميات المستقبلية.

أفضل الممارسات الهندسية: قائمة تدقيق TLS

| الفئة | التوصية |

|---|---|

| إدارة الشهادات | استخدام التجديد التلقائي، ومراقبة الإبطال، وإنفاذ نظام HSTS |

| أجنحة التشفير | تعطيل الشفرات الضعيفة، وتفضيل خوارزميات AEAD (AES-GCM، ChaCha20-Poly1305) |

| المصافحة والجلسة | فرض TLS 1.2+، والسرية الأمامية، والتحقق من صحة الاستئناف بشكل آمن |

| البروكسي وموازن التحميل | ضمان التشفير من طرف إلى طرف، وإعادة توجيه الرؤوس، والحفاظ على ثقة الشهادات |

| الأتمتة والمراقبة | دمج الكشف المستند إلى الذكاء الاصطناعي، وتسجيل حالات المصافحة الشاذة، والتنبيه بشأن الشهادات منتهية الصلاحية |

الخاتمة

تشفير TLS هو أساس الاتصال الرقمي الآمن. يجب أن يفهم مهندسو أمن الذكاء الاصطناعي ومختبرو الاختراق وفرق DevOps ليس فقط نظرية TLS ولكن يجب أن يفهموا التطبيق في العالم الحقيقي والاختبار الآلي والتكوينات الخاطئة المحتملة.

تسمح المنصات مثل Penligent.ai للفرق بتوسيع نطاق الكشف وتصنيف المخاطر. من خلال الجمع بين أفضل ممارسات التشفير والاختبارات المدعومة بالذكاء الاصطناعي والتأهب لما بعد الكم، يمكن للمؤسسات ضمان اتصالات آمنة مع البقاء في صدارة التهديدات المتطورة.