ضمن سير العمل في تقييمات الأمن السيبراني واختبارات الاختراق، تعتبر آليات الأمان المستندة إلى المتصفح نقطة محورية باستمرار، ومن بين هذه الآليات تبرز سياسة مشاركة الموارد عبر الأصول (CORS) كسياسة ذات آثار بعيدة المدى على أمن كل من واجهات برمجة التطبيقات وتطبيقات الويب الحديثة. عندما يواجه المختبر الرسالة لا يوجد رأس "التحكم بالوصول-بالسماح-بالأصل" على المورد المطلوب في وحدة تحكم المتصفح أو بيئة التطوير، نادرًا ما يكون مجرد خطأ تقني تافه - بل قد يشير إلى وجود هفوة أو سهو في التكوين عبر الواجهة الخلفية عبر الأصل، أو بدلاً من ذلك، قد يكون تقييدًا متعمدًا تم وضعه كجزء من تصميم الأمان. في الأقسام التالية، سنقوم بتحليل هذه الرسالة من خلال اختبار الاختراق من منظورها، وتفكيك معناها التقني ومخاطرها المحتملة، واستكشاف أهميتها الدفاعية من خلال سيناريوهات العالم الحقيقي، وتوضيح كيف يمكن لأدوات مثل Penligent أن تمكّن من إجراء التقييمات بكفاءة أكبر ودقة أكبر.

ما هو لا يوجد رأس "التحكم في الوصول-بالسماح-بالأصل الخطأ

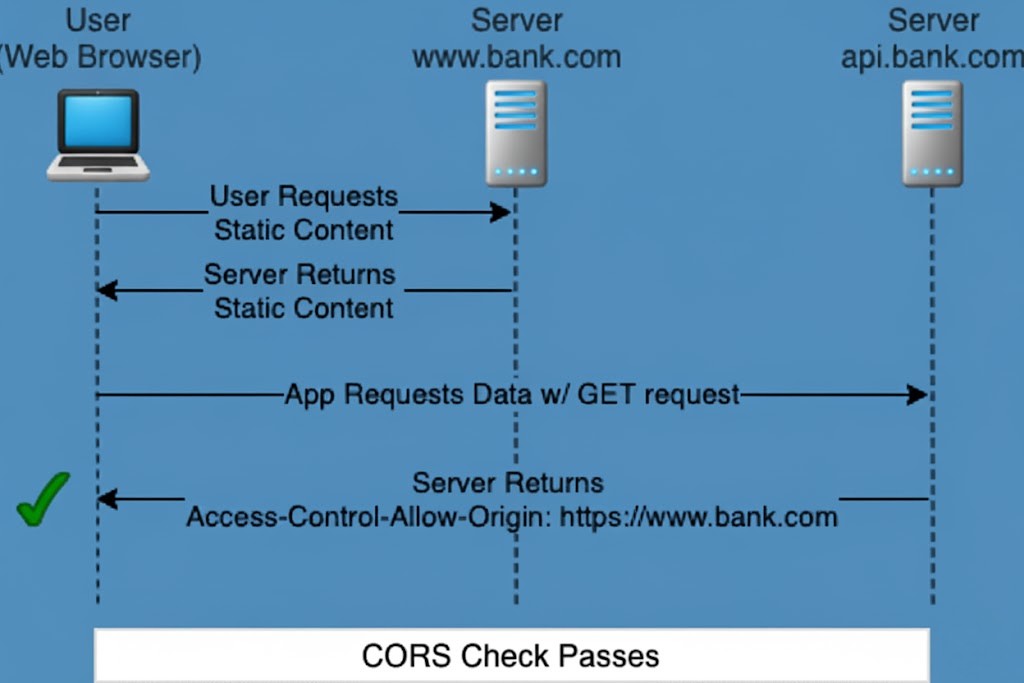

إن CORS في جوهرها هي مجموعة من قواعد الأمان عبر الأصل التي تنفذها المتصفحات لتقييد مستوى الوصول الذي قد تتمتع به صفحة ويب عند محاولة طلب موارد خارج نطاق نفس الأصل، وهي تغطي الاختلافات في اسم النطاق أو أرقام المنافذ أو البروتوكول. عندما تحذف استجابة الخادم الوصول-التحكم-التحكم-السماح-بالأصل HTTP، فإن المتصفح، على الرغم من اكتمال طلب الشبكة الأساسي من الناحية الفنية، سيرفض السماح للرمز من جانب العميل بقراءة الاستجابة وسيقوم بدلاً من ذلك برفع لا يوجد رأس "التحكم في الوصول-بالسماح-بالأصل خطأ.

ويعني هذا السلوك أنه إذا حاول أحد المهاجمين استخدام البرامج النصية للمتصفح لاسترداد بيانات حساسة عبر الأصل دون الحصول على إذن مناسب، فإن التقييد سيحظره بشكل فعال. ومع ذلك، بالنسبة لمختبري الأمان، فإن رؤية هذه الرسالة قد تشير إلى أن سياسة الأصل العابر للنظام المستهدف إما غير مهيأة بشكل كافٍ أو غير مطبقة بشكل متناسق، مما يبرر إجراء تحليل أعمق لكل من منطق العمل والوضع الأمني المقصود من ورائه.

تخيل أن يقوم أحد مختبري الأمان بتشغيل النص البرمجي التالي لاختبار الطلبات العابرة للأصول في وحدة تحكم المتصفح:

إحضار("")

.then(response => response.json()))

.then(data => console.log(data)))

.catch(error => console.error(error)));

إذا كان رد الخادم على هذا الطلب لا يتضمن الوصول-التحكم-التحكم-السماح-بالأصل قد تبدو استجابة HTTP كما يلي:

http/1.1.1 200 موافق

نوع المحتوى: Application/json

// ❌ ❌ ❌ مفقود التحكم في الوصول-التحكم-بالسماح-بالأصل

في مثل هذه الحالة، وبغض النظر عمّا إذا كان طلب الشبكة الأساسي قد نجح تقنيًا، ستعرض أدوات مطور المتصفح خطأً يشبه

تم حظر الوصول إلى الجلب على العنوان ' الأصل '' بموجب سياسة CORS: لا يوجد رأس 'Access-Control-Allow-Allow-Origin' موجود على المورد المطلوب.

يمكن للمختبِر أن يحدد من ذلك أن الوصول عبر واجهة برمجة التطبيقات مقيد أو أن سياسة الوصول عبر المصدر مفقودة.

الاستفادة من Penligent للكشف عن المخاطر الأمنية العابرة للأصول والتحقق من صحتها

في اختبارات الاختراق التقليدية، عادةً ما يتطلب تقييم أمان السياسات العابرة للأصول عادةً من المختبرين العمل يدويًا من خلال أدوات مطوري المتصفح, الضفيرة النصوص البرمجية أو ميزات التقاط الوكيل في أدوات مثل Burp Suite، وفحص رؤوس استجابة HTTP واحدًا تلو الآخر لتحديد ما إذا كانت الوصول-التحكم-التحكم-السماح-بالأصل بشكل صحيح. لا تستغرق هذه العملية وقتًا طويلاً فحسب، بل هي أيضًا عرضة للسهو أو سوء التقدير، خاصة عند التعامل مع سيناريوهات اختبار واجهة برمجة التطبيقات على نطاق واسع.

من خلال تقديم مساعد ذكي لاختبار الاختراق مثل Penligent، يمكن تحويل سير عمل التقييم بشكل أساسي. مع أمر بسيط بلغة طبيعية بسيطة مثل "تحقق مما إذا كانت جميع واجهات برمجة التطبيقات ضمن هذا المجال تنطوي على مخاطر سياسة المصدر المشترك"، سيقوم Penligent بتنسيق أدوات متعددة - بما في ذلك Nmap و Nuclei - لالتقاط وتحليل رؤوس الردود بشكل مجمّع. ثم يقوم بعد ذلك بالتحقق من صحة المشكلات المكتشفة لتصفية المشكلات المكتشفة لتصفية المشكلات الإيجابية الخاطئة، وتحديد أولوياتها بناءً على الخطورة وقابلية الاستغلال، وأخيراً إنتاج تقرير شامل - مكتمل بتفاصيل الثغرات وتقييمات التأثير وتوصيات الإصلاح - يمكن مشاركته ومراجعته بشكل تعاوني مع أعضاء الفريق في الوقت الفعلي. يحافظ هذا النهج على عمق التقييم مع تقصير دورة الاختبار بشكل كبير وتقليل احتمالية تفويت المخاطر الحرجة بشكل كبير.

الآثار الأمنية الرئيسية المترتبة على حظر الطلبات العابرة للأصول

بالنسبة لمختبري الاختراق والمدققين الأمنيين، فإن لا يوجد رأس "التحكم في الوصول-بالسماح-بالأصل لا ينبغي اعتبار هذا الخطأ مجرد خطأ وظيفي؛ بل هو بمثابة مؤشر ملموس على نية الخادم فيما يتعلق بالتحكم في الوصول عبر الأصول. عندما تتعمد واجهة برمجة التطبيقات استبعاد رأس HTTP هذا من استجاباتها، فغالبًا ما يعني ذلك موقفًا دفاعيًا، مما يفرض عزلًا أكثر صرامة لمنع الأصول غير المعروفة أو التي يحتمل أن تكون ضارة من استخدام البرامج النصية للمتصفح لجلب البيانات الحساسة عبر النطاقات.

وعلى العكس من ذلك، في سيناريوهات معينة، قد يكشف ظهور هذه الرسالة عن وجود سهو في التكوين - على سبيل المثال، عندما يقوم المطورون بترحيل واجهات برمجة التطبيقات بين البيئات (مثل الترحيل إلى الإنتاج) ويفشلون في تضمين الإعدادات الضرورية عبر الأصل، مما يؤدي إلى حظر المتصفح لمكالمات الأعمال المشروعة. والأمر الأكثر دقة هو أن التكوينات غير المتسقة عبر المنشأ يمكن أن توفر للمهاجمين "خريطة أذونات" لنقاط النهاية القابلة للاستغلال، مما يوجههم نحو الواجهات المفتوحة أو الضعيفة. وبالتالي، يصبح التمييز بين الموارد التي تحظر عن قصد الوصول عبر الأصل وتلك التي تفتقر إلى الدعم عن غير قصد جزءًا مهمًا من عملية اختبار الأمان.

الإصلاحات الفعالة للإصلاحات الفعالة للتكوينات الخاطئة للتحكم في الوصول والسماح بالأصول

عندما تؤكد نتائج التحقق أن تهيئة واجهة برمجة التطبيقات عبر المنشأ تشكل خطراً أمنياً أو تعطل تدفقات الأعمال المشروعة، يجب أن تهدف المعالجة إلى الحفاظ على التوافر التشغيلي مع تعزيز الأمن. يتمثل أحد الأساليب منخفضة المخاطر التي يتم اعتمادها بشكل متكرر في تنفيذ قائمة بيضاء من جانب الخادم تحدد بدقة الأصول المسموح بها للواجهات الحساسة، على سبيل المثال:

Access-Control-Allow-Origin:

تجنب استخدام حرف البدل * هو المفتاح هنا، لأنه على الرغم من أنه قد يحل بسرعة مشاكل الوصول عبر المصدر، إلا أنه يوسع نطاق الهجوم دون قصد. استكمال هذا مع أساليب التحكم بالوصول-التحكم-بالسماح-بالوصول-بالأساليب لتقييد أساليب HTTP المسموح بها، إلى جانب استراتيجيات قوية للمصادقة وإدارة الجلسات، يمكن أن تضمن منح الوصول عبر المصدر فقط للمستخدمين المصرح لهم.

في الأنظمة المعقدة التي تتضمن خدمات أمامية وخلفية متعددة، يجب معالجة سياسة المصدر المشترك في مرحلة التخطيط المعماري بدلاً من الاعتماد على إصلاحات مخصصة، وبالتالي منع إعادة إدخال الثغرات الأمنية أثناء التوسع أو الصيانة المستقبلية.

الخاتمة

في الختام، فإن لا يوجد رأس "التحكم في الوصول-بالسماح-بالأصل لا تعتبر الرسالة مجرد خطأ في الواجهة الأمامية غالبًا ما يواجهه مطورو الواجهة الأمامية؛ بل هي أيضًا إشارة استراتيجية يجب ألا يغفلها مختبرو الاختراق عند تقييم الوضع الأمني لواجهات النظام. قد يشير ذلك إلى الحذر المتعمد والمدروس في التصميم الدفاعي، أو قد يشير إلى ثغرات تكوينية كامنة.

إذا كانت مسؤولياتك تتضمن إجراء عمليات تدقيق أمني منتظمة لواجهات برمجة التطبيقات أو تطبيقات الويب - خاصةً عندما تحتاج إلى اكتشاف مجموعة كبيرة من المخاطر بكفاءة بما في ذلك مشكلات السياسة عبر المنشأ - ففكر في اعتماد Penligent كمساعد للاختبار. فمنذ اللحظة التي تحدد فيها هدفك، تبدأ عملية اكتشاف المخاطر تلقائيًا وتقدم إرشادات علاجية بخبرة مختبِر اختراق متمرس، مما يحول التدقيق عبر الأصول من تحدٍ يستغرق وقتًا طويلاً إلى مهمة روتينية سريعة ودقيقة.