ورقة الغش في السجل يشير إلى مرجع شامل لبنية SQL، والأوامر، ونصائح الأداء، ومخاطر الأمان، والأنماط المتقدمة التي يستخدمها المطورون ومهندسو الأمن للعمل مع قواعد البيانات العلائقية بفعالية. سواء كنت تقوم بصياغة استعلامات التحليلات، أو تشخيص مشاكل الأداء، أو تحصين التعليمات البرمجية الخاصة بك ضد هجمات الحقن، فإن ورقة غش SQL العميقة والعملية هي أداة ضرورية. يجمع هذا الدليل أفضل الممارسات والأمثلة الواقعية والمخاوف الناشئة لخدمة المهندسين ذوي الخبرة في عام 2025 وما بعده.

تظل قواعد البيانات العلائقية أساسية في جميع الصناعات، حيث تعمل على تشغيل أنظمة المعاملات ومنصات التحليلات والخدمات الخلفية على حد سواء. ووفقًا لأدلة SQL المرجعية الحديثة، فإن إتقان أوامر SQL الأساسية والمتقدمة أمر لا غنى عنه للإنتاجية والصحة، بغض النظر عن محرك قاعدة البيانات الذي تستخدمه. upGrad+1

أوامر SQL الأساسية: أساس الاستعلامات العلائقية

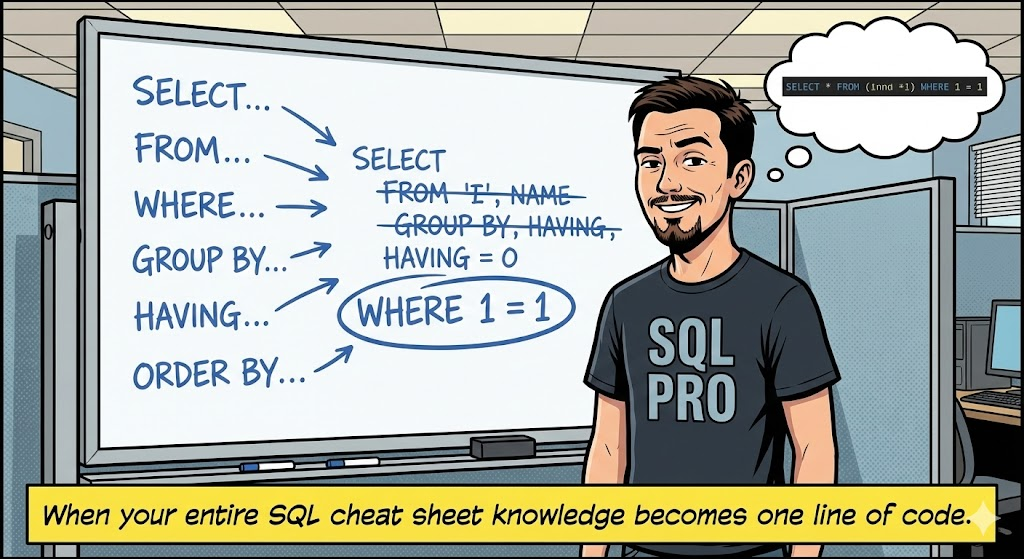

في أبسط صوره، يتكون SQL من عدد قليل من فئات الأوامر التي تتيح معًا معالجة البيانات بالكامل. فهم هذه البدائيات هو العمود الفقري لأي ورقة غش sql.

تبدأ جميع تفاعلات قاعدة البيانات تقريبًا بعمليات CRUD-إنشاء وقراءة وتحديث وحذف-وتنطلق من هناك.

اختيار البيانات

sql

حدد المعرف، واسم المستخدم، والبريد الإلكتروني من المستخدمين حيث آخر_تسجيل دخول >= '2025-01-01' ترتيب حسب آخر_تسجيل دخول DESCLIMIT 10;

يسترجع هذا الاستعلام صفحة من المستخدمين النشطين مؤخراً. التصفية باستخدام أين والطلب مع ترتيب حسب من بين الأنماط الأكثر شيوعًا. upGrad

الإدراج، والتحديث، والحذف

sql

- `- إدراج سجل جديد INSERT INSERT INSERT INTO المنتجات (الاسم، السعر، الفئة_id) VALUES ("AI Security Book"، 49.99، 3);

- قم بتحديث السجلات الحالية تحديث الطلبات الحالية تحديث الطلبات المحددة الحالة = 'مكتمل' حيث يكون مكتمل_في_ميعاد ليس فارغًا;

- حذف الجلسات القديمة حذف من الجلسات حيث تنتهي صلاحيتها <الآن()؛ '

تتلاعب هذه الأوامر بالبيانات بشكل مباشر، ويمكن أن يكون لكل منها آثار جانبية كبيرة إذا أسيء استخدامها.

تجميعات الاستعلامات العلائقية

غالبًا ما تمتد البيانات العلائقية على جداول متعددة. على سبيل المثال:

sql

حدد u.username, o.totalFrom users uINNER JOINNER JOININER OrdINER o ON u.id = o.user_idWhere o.total> 100;

تتيح لك عمليات الدمج دمج مجموعات البيانات ذات الصلة بكفاءة. جستوبورن

تقنيات SQL المتقدمة: CTEs ووظائف النوافذ والاستعلامات الفرعية

بالإضافة إلى CRUD الأساسي، فإن أنماط SQL المتقدمة تفتح المزيد من التحليلات القوية.

تعبيرات الجدول المشتركة (CTEs)

تجعل CTEs الاستعلامات المعقدة أكثر قابلية للقراءة من خلال تعيين أسماء لنتائج الاستعلام الوسيطة.

sql

WITH recent_orders AS ( حدد معرف المستخدم، الإجمالي من الطلبات حيث تم وضعها >= CURRENT_DATE - الفاصل الزمني '7 أيام' ) حدد User_id، SUM (الإجمالي) كـ (إجمالي) كـ (إجمالي) كـ (أسبوعي_إنفاق) من الطلبات_الأخيرة GROUP حسب user_id;

وظائف النافذة

تقوم دوال النوافذ بإجراء العمليات الحسابية عبر الصفوف مع الحفاظ على الوصول إلى البيانات الفردية.

sql

حدد المعرف، والإجمالي، و RANK () على (ترتيب حسب الإجمالي حسب التصنيف حسب المجموع) كرتبة من المبيعات;

هذا النمط لا يقدر بثمن بالنسبة للتحليلات وإعداد التقارير. جستوبورن

الاستعلامات الفرعية

sql

حدد c.client_name, (حدد COUNT(*) من الطلبات o حيث o.client_id = c.client_id) كعدد الطلبات من العملاء cحيثما وجدت (حدد 1 من الطلبات o حيث o.client_id = c.client_id );

تساعد الاستعلامات الفرعية في التعبير عن المنطق المعقد ولكن يمكن أن يكون لها آثار على الأداء دون فهرسة دقيقة. جستوبورن

اعتبارات الأداء في SQL

تتعلق SQL الفعالة بمساعدة المحرك على القيام بعمل أقل. تتضمن التقنيات الأساسية الفهرسة، وتجنب المسح الكامل غير الضروري للجدول غير الضروري، وكتابة مرشحات انتقائية.

ورقة الغش في حقن SQL: أنماط الهجوم التي لا يزال المهندسون يغفلون عنها

يلخص الجدول أدناه تقنيات حقن SQL حقيقية وعالية الترددات لوحظ في أنظمة الإنتاج، مرتبة حسب هدف المهاجم بدلاً من الفئة الأكاديمية. يعكس هذا الهيكل كيفية عمل المهاجمين الحديثين في الواقع.

التوثيق والتجاوز المنطقي

| هدف الحقن | مثال على الحمولة | نمط SQL الضعيف | لماذا يعمل |

|---|---|---|---|

| تجاوز تسجيل الدخول | 'أو '1'='1' - | حدد * من المستخدمين حيث u='$u' و p='$p' | دائرة قصر المنطق المنطقي المنطقي |

| تصعيد الدور | " أو الدور="المسؤول"- | عمليات التحقق من الوصول المستندة إلى الدور | تفويض مفقود من جانب الخادم |

| تجاوز الحالة | ' أو 1=1# | صيغة تعليق MySQL | إنهاء الاستعلام |

لا تزال هذه الحمولات تنجح في عام 2025 لأن الافتراضات المنطقية تتسرب إلى بناء الاستعلام، خاصةً في التعليمات البرمجية القديمة ولوحات الإدارة الداخلية.

حقن SQL المستند إلى الاتحاد

| الهدف | مثال على الحمولة | المتطلبات | المخاطر |

|---|---|---|---|

| تفريغ البيانات | ' الاتحاد حدد لا شيء، إصدار()- | تطابق عدد الأعمدة | بصمة قاعدة البيانات |

| استخراج المستخدمين | ' اتحاد جمع حدد اسم المستخدم، كلمة المرور من المستخدمين- | المخرجات المنعكسة | التعرض لوثائق التفويض |

| تعداد قاعدة البيانات | ' الاتحاد حدد قاعدة البيانات()، المستخدم()- | مجموعة النتائج المرئية | تخطيط الامتيازات |

لا يزال حقن SQL المستند إلى الاتحاد شائعًا في لوحات معلومات التقارير ونقاط نهاية التحليلات حيث يفترض المطورون أن "للقراءة فقط" يعني الأمان.

حقن SQL المستند إلى الخطأ

| قاعدة البيانات | مثال على الحمولة | الخطأ المسبب | الاستخدام العملي |

|---|---|---|---|

| MySQL | " و updatexml(1,concat(0x7e,version())،1)- | خطأ في تحليل XML | الإفصاح عن الإصدار |

| MySQL | " واستخراج القيمة (1,concat (0x7e,user())) - | خطأ في XPath | تعداد المستخدمين |

| MSSQL | " و1=CONVERT(int،(SELECT @@إصدار)) - | اكتب خطأ في الصب | تسرب أثر المكدس |

لا تزال معالجة الأخطاء المطولة تمثل نقطة ضعف رئيسية، خاصةً في واجهات برمجة التطبيقات الداخلية التي يُفترض أنها "موثوقة".

حقن SQL الأعمى (المستند إلى منطقية)

| نوع الاختبار | الحمولة | إشارة قابلة للرصد |

|---|---|---|

| الحالة الحقيقية | و1=1- | يتم عرض الصفحة بشكل طبيعي |

| حالة خاطئة | و1=2- | فواصل الصفحات / فارغة |

| تسرّب بيانات بيتاوي | ' و SUBSTRING(user()،1،1,1)='r'- | الاستدلال الشرطي |

يزدهر حقن SQL الأعمى عندما يكون الإخراج مكبوتًا - وهو أمر شائع في الخدمات الخلفية للأجهزة المحمولة والخدمات المصغرة للذكاء الاصطناعي.

حقن SQL الأعمى المستند إلى الوقت

| قاعدة البيانات | مثال على الحمولة | تأخير بدائي |

|---|---|---|

| MySQL | ' و إذا (1=1,سكون(5),0)- | النوم() |

| PostgreSQL | " و pg_sleep(5)- | pg_sleep() |

| MSSQL | '؛ انتظر للتأخير '0:0:0:5'- | انتظر |

| أوراكل | 'و dbms_pipe.receive_message('x',5) = 0- | حظر IPC |

يتم استخدام حقن SQL المستند إلى الوقت بشكل متزايد لتجاوز واجهات حماية البيانات WAFs التي تحظر التقنيات القائمة على الخطأ.

الاستعلامات المكدسة والحقن المدمرة

| قاعدة البيانات | الحمولة | التأثير |

|---|---|---|

| MSSQL | '؛ إسقاط جدول المستخدمين- | فقدان البيانات |

| PostgreSQL | '; INSERT INSERT INTO admins VALUES("شرير") - | تصعيد الامتيازات |

| MySQL | يعتمد على السائق | غالبًا ما تكون معطلة ولكنها محفوفة بالمخاطر |

تعد الاستعلامات المكدسة نادرة ولكنها مدمرة عند وجودها - غالبًا ما تظهر في أدوات الإدارة أو الترحيل.

حقن SQL في واجهات برمجة التطبيقات وحمولة JSON

| السياق | مثال على الحمولة |

|---|---|

| REST JSON | {"id": "1 أو 1 أو 1=1" } |

| GraphQL | المعرف: "1 الاتحاد حدد كلمة المرور من المستخدمين" |

| فرز البارامترات | فرز = معرف تنازلي؛ - |

تعد واجهات برمجة التطبيقات الآن واحدة من أهم نواقل حقن SQL، خاصةً عندما تكون المرشحات الديناميكية مكشوفة للعملاء.

ورقة الغش الدفاعية لحقن SQL Injection: ما الذي ينجح بالفعل

لا يتعلق منع حقن SQL بحقن SQL ليس حول إعادة صياغة ذكية أو حيل الهروب - بل حول الضمانات الهيكلية.

بناء الاستعلام الآمن

| تقنية الدفاع | لماذا يعمل |

|---|---|

| الاستعلامات المعلمة | يفصل الكود عن البيانات |

| البيانات المعدة مسبقاً | يمنع إعادة كتابة الاستعلام |

| واجهات برمجة التطبيقات الآمنة لإدارة علاقات العملاء | فرض حدود التجريد |

| السماح بإدراج | يرفض المدخلات غير المتوقعة |

| مستخدمو قاعدة البيانات الأقل امتيازاً | يحد من نصف قطر الانفجار |

| تم تعطيل الأخطاء الإسهاب المعطلة | يمنع التسريبات القائمة على الخطأ |

مثال كود آمن (بايثون)

بايثون

cursor.execute("SELECT * من المستخدمين حيث البريد الإلكتروني = %s", (البريد الإلكتروني,) )

النمط المضاد الخطير (لا يزال يُرى في عام 2025)

بايثون

استعلام = f"حدد * من المستخدمين حيث البريد الإلكتروني = '{email}'" المؤشر.execor.execute(استعلام)

يستمر هذا النمط في الظهور في التعليمات البرمجية التي ينشئها الذكاء الاصطناعي والأدوات الداخلية والنماذج الأولية السريعة - مما يجعل المراجعة الآلية ضرورية.

أفضل ممارسات الفهرسة

تساعد الفهارس محرك قاعدة البيانات في تحديد موقع البيانات دون مسح كل صف:

sql

قم بإنشاء INDEX INDEX idx_users_last_login على المستخدمين (آخر_تسجيل دخول);

فهي تحسّن الأداء بشكل كبير للمرشحات الشائعة ولكنها تأتي مع نفقات كتابة زائدة.

| التحسين | التأثير |

|---|---|

| فهرس على أعمدة WHERE | تصفية أسرع |

| تحديد مجموعات النتائج المحدودة | انخفاض استخدام الموارد |

| تجنب تحديد * | تقليل البيانات المنقولة |

| الوصلات السليمة | مجموعات البيانات الفعالة |

تجنّب الإفراط في الفهرسة؛ فكل فهرس يضيف تكلفة على عمليات الإدراج والتحديث. متوسط

استخدام شرح الخطط

يمكن أن يكشف فهم كيفية تنفيذ محرك SQL لاستعلامك عن الاختناقات:

sql

شرح التحليل* من المستخدمين حيث العمر أكبر من 30 عامًا;

يساعد هذا التشخيص على تحسين الاستعلامات وتحديد أوجه القصور. متوسط

التركيز الأمني: حقن SQL وأنماط الاستعلام الآمنة

أحد أهم المخاطر الأمنية الأكثر أهمية لرموز SQL البرمجية - خاصةً في تطبيقات الويب - هو حقن SQL، حيث تقوم المدخلات الخبيثة بتغيير بنية الاستعلام.

مثال كلاسيكي لحقن SQL

sql

الاستعلام = "حدد * من المستخدمين حيث اسم المستخدم = "" + إدخال المستخدم + "";

إذا كان إدخال المستخدم يحتوي على 'أو '1'='1، يقوم الاستعلام بإرجاع جميع المستخدمين، مما يؤدي إلى كسر المصادقة. يساعد تقييم كيفية استخدام المدخلات في تحديد مخاطر الحقن. (OWASP SQL Injection: https://owasp.org/www-community/attacks/SQL_Injection)

الاستعلامات المعلمة: الدفاع ضد الحقن

بايثون (psycopg2)

بايثون

cur.execute("SELECT* من المستخدمين حيث اسم المستخدم = %s", (user_input,))

Node.js (برنامج تشغيل pg)

جافا سكريبت

client.query('SELECT * من المستخدمين حيث اسم المستخدم = $1', [userInput] );

تضمن الاستعلامات المعلمة أن بيانات المستخدم لا يمكنها تعديل بناء جملة SQL نفسها.

مثال حقيقي لـ CVE حقن SQL عالي التأثير

تنبع بعض أخطر الثغرات الأمنية من SQL غير الآمنة. ومن الأمثلة البارزة الحديثة CVE-2024-12345التي تؤثر على نظام إدارة المحتوى المنتشر على نطاق واسع حيث يسمح تسلسل المدخلات الموثوق به للمهاجمين عن بعد بتنفيذ SQL عشوائيًا عبر معلمات مصممة. تؤكد مشكلة مكافحة التطرف العنيف هذه على أهمية المعالجة الصارمة للمدخلات ومراجعة التعليمات البرمجية: تؤدي الثقة العمياء ببيانات المستخدم إلى تنفيذ التعليمات البرمجية عن بُعد واختراق البيانات ما لم يتم تخفيفها عن طريق تحديد المعلمات والتحقق القوي من صحة المدخلات.

يمكن للماسحات الضوئية الأمنية المدمجة في خطوط أنابيب CI/CD اكتشاف مثل هذه الثغرات الأمنية في وقت مبكر.

التعامل مع الأخطاء وأنماط تصحيح الأخطاء

يمكن أن تظهر أخطاء SQL من مشاكل في بناء الجملة أو الجداول المفقودة أو انتهاكات القيد.

sql

- إصلاح المجاميع الفارغة SELECT Department,SUM(COALESCE(Sales_amount, 0)) كمجموع_المبيعات من المبيعات;

استخدام الكالسيوم يساعد على تجنب انتشار NULL، مما يضمن تجميعًا أكثر قابلية للتنبؤ.

SQL في عمليات سير عمل الاختبارات الأمنية الحديثة

يعمل مهندسو الأمن بشكل متزايد على أتمتة اختبار SQL. يمكن للتحليل الثابت الكشف عن SQL الديناميكية غير الآمنة؛ ويمكن للتحليل الآلي أن يختبر حالات الحافة مثل الأحرف الخاصة والحمولات الكبيرة.

تساعد الأدوات المدمجة في DevSecOps، مثل أدوات تحديد ملامح الاستعلام، في تحديد الأداء الكامن أو العيوب الأمنية قبل وقت التشغيل.

Penligent: تحليل أمان SQL القائم على الذكاء الاصطناعي

بالنسبة للمؤسسات التي تعمل على توسيع نطاق أتمتة الأمان، فإن منصات مثل بنليجنت جلب قدرات الجيل التالي لتحليل كود SQL. بدلاً من الاعتماد فقط على مراجعات التعليمات البرمجية اليدوية أو البطانات العامة، يستخدم Penligent التحليل المعزز بالذكاء الاصطناعي لـ

- تحديد أنماط حقن SQL عبر اللغات وأطر العمل

- اقتراح تراكيب استعلام ومعلمات أكثر أمانًا

- تقييم كود تفاعل قاعدة البيانات من حيث الأداء والمخاطر

- دمج المسح الضوئي في CI/CD للنظافة المستمرة ل SQL

من الناحية العملية، هذا يعني تحديدًا أسرع لأنماط SQL الخطرة ووضعًا أمنيًا أكثر إحكامًا دون إبطاء سرعة التطوير.

أمثلة عملية لتعليمات SQL البرمجية للهجوم والدفاع

فيما يلي أمثلة حقيقية لـ SQL سيجدها مهندسو الأمن مفيدة:

- الاستعلام الديناميكي الآمن مع وضع المعلمات

بايثون

#P5TPython آمن insertioncur.execute("INSERT INTO logs (الحدث، user_id) VALUES (%s, %s)"، (الحدث، user_id))

- ترقيم الصفحات باستخدام OFFSET لكفاءة واجهة المستخدم

sql

حدد المعرف، create_atFrom audit_logs_logs Order حسب create_at DESCLIMIT 100 OFFSET 200;

- التحديث بالشروط المضبوطة

sql

تحديث UsersSET الحالة = "غير نشط" حيث آخر_تسجيل دخول <التاريخ الحالي - الفترة الفاصلة "سنة واحدة";

- استخدام وظيفة النافذة للرتبة

sql

حدِّد User_id,RANK() OVER (ترتيب حسب إجمالي_المنفق حسب التصنيف) كـ spend_rankFrom revenue;

ورقة غش sql كمرجع أمني تفاعلي

هذا ورقة غش sql يضع سياق بناء جملة SQL، والتراكيب المتقدمة، وإرشادات الأداء، وأفضل الممارسات الأمنية في مرجع عملي للمهندسين. بدءًا من الأوامر التأسيسية إلى دفاعات الحقن وضبط الأداء، فإن إتقان هذه الأنماط يحسن من القدرة والوضع الأمني. تبنَّ عقلية ورقة الغش ليس كعكاز، ولكن كمورد تم التحقق من صحته بدقة لدعم عمليات التطوير المعقدة وسير العمل الأمني في عام 2025 وما بعده.