العنوان الرئيسي الذي لا يريد أحد أن يراه

من حين لآخر، يستيقظ عالم الأمن بين الحين والآخر على عناوين تثير قلق المدافعين: "ثغرة iOS 0-Day مستخدمة بنشاط في البرية." في أوائل عام 2025، كان لهذا العنوان اسم: CVE-2025-24085.

هذه الثغرة ليست نظرية. لقد تم تأكيدها من قبل شركة Apple، وتم ربطها بالاستغلال النشط قبل وصول التصحيحات، والآن - بفضل البحث العام - يتم تداول تفاصيل إثبات صحة الاستخدام. هذا المزيج يجعل من الثغرة CVE-2025-24085 ليس مجرد فضول للباحثين، بل عنصر تنبيه أحمر للمدافعين عن الشركات الذين يديرون أساطيل أبل الثقيلة.

حيث يختبئ الخلل

فيروس CVE-2025-24085 كامن في الداخل كورميدياوهو النظام الفرعي الذي يشغّل الكثير من مكدس معالجة الوسائط في Apple. لا يتعلق CoreMedia بتشغيل الفيديو فقط. فهو يدعم الاتصال بين العمليات، ويتعامل مع تحليل البيانات الوصفية، ويربط الأطر ذات المستوى الأدنى مثل مؤسسة AVFoundation و ميديا تول بوكس مع واجهات برمجة التطبيقات عالية المستوى.

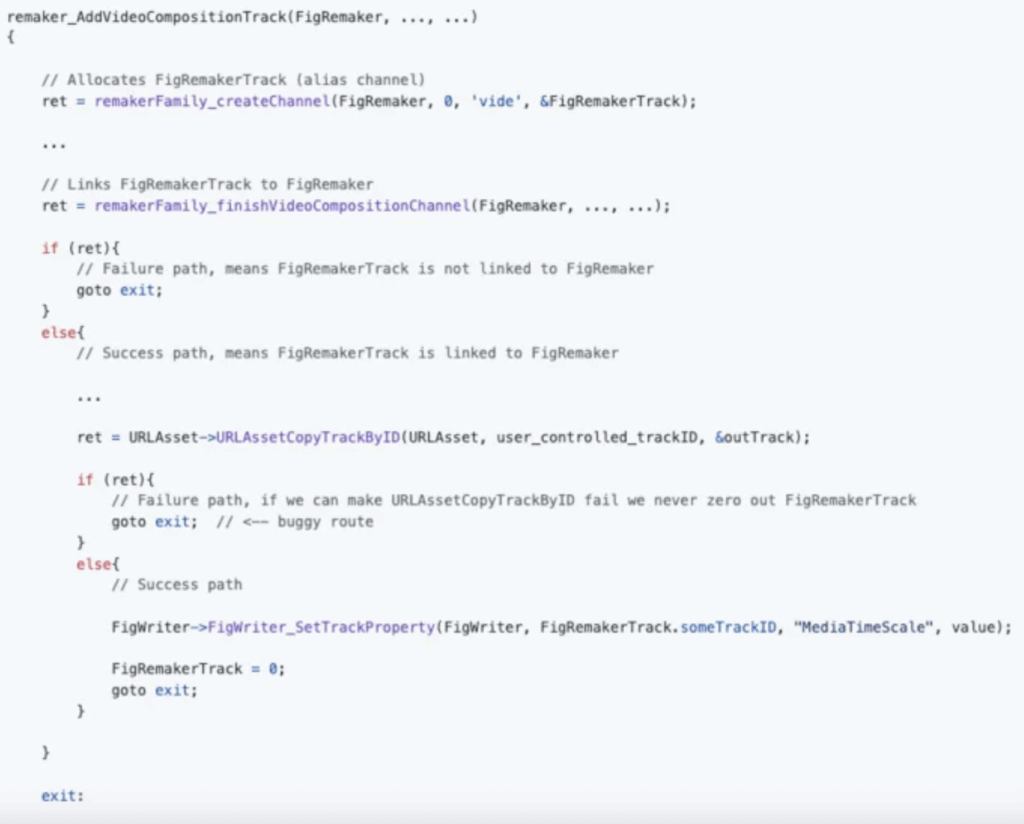

تتبع الباحثون المشكلة إلى نظام ريميكر الفرعي داخل MediaToolbox، وتحديداً كيف فيج ريميكر تراك كائنات مُدارة. مع كائنات مصنوعة خارج الحدود معرف المسار، يمكن للمهاجم أن يؤدي إلى إطلاق كائن المسار قبل الأوان بينما لا يزال يُشار إليه في مكان آخر. هذا هو تعريف الكتاب المدرسي ل الاستخدام بعد التحرر من الاستخدام (UAF) خطأ - خطير بما فيه الكفاية في أي رمز برمجي، ولكنه خطير بشكل خاص داخل ميديابلاي باك دوهي العملية التي تتعامل مع تشغيل الوسائط الأساسية على نظام iOS.

في العروض التوضيحية الخاضعة للرقابة، يتصاعد هذا الخطأ إلى مزدوج مجاناً عندما يغلق اتصال XPC، مما يؤدي إلى التنظيف بينما تبقى المراجع المعلقة. والنتيجة: تعطل اليوم، ولكن في سلسلة الاستغلال الحقيقي، من المحتمل أن يكون موطئ قدم ثابت للهروب من صندوق الرمل.

نطاق التأثير

يتأثر كل جهاز من أجهزة Apple تقريباً:

- أجهزة iPhone وiPad تشغيل إصدارات قبل iOS 18.3

- أنظمة ماك قبل إصدارات macOS المصححة

- ساعات آبل و أجهزة تلفاز آبلحيث ينطبق منطق CoreMedia نفسه

في إصدارات iOS 17، يجعل تصميم مخصص الذاكرة عملية الاستغلال أسهل بكثير. وقد عززت شركة آبل مخصص CoreFoundation في نظام iOS 18، مما رفع من مستوى المهاجمين، ولكن بشكل حاسم لم يقضِ على الخطر. لهذا السبب يظل التصحيح أمرًا ملحًا، حتى بالنسبة للبيئات التي تمت ترقيتها بالفعل.

من العناوين إلى سياق التهديد

تشير إرشادات Apple الخاصة إلى أن CVE-2025-24085 ربما كان جزءًا من سلسلة ثغرات في سلسلة ثغرات في البرية. انظر عن كثب إلى الجدول الزمني، وسترى نمطًا مريبًا: أخطاء WebKit وUIProcess التي تم تصحيحها في نظامي iOS 17.2 و17.3 إلى جانب عيوب CoreMedia. يشير هذا إلى أن CVE-2025-24085 ربما لعبت دورًا في دور المرحلة الثانيةمما يسمح للمهاجمين الذين هبطوا في عملية التصفح بالتمحور حول ميديابلاي باك د ومحاولة الهروب من صندوق الرمل.

هذه ليست تكهنات بلا أساس. يشير الباحثون إلى أن شركة Apple أقرت "تقارير الاستغلال النشط" لهذه الفئة من الثغرات، وأنها ظهرت في حملات مستهدفة ومعقدة للغاية. بالنسبة للمدافعين، هذا كافٍ لتصنيفها على أنها أكثر من مجرد تصحيح آخر من تصحيحات يوم الثلاثاء CVE.

المعضلة الدفاعية

بمجرد نشر تفاصيل PoC على الملأ، يواجه المدافعون مفارقة. فمن ناحية، هي قيّمة: يمكنك إعادة إنتاج الخطأ وفهم المخاطر والتحقق من صحة التصحيحات. ومن ناحية أخرى، تصبح نقاط إثبات الأداء العامة نقاط انطلاق للمهاجمين الذين لديهم موارد أقل. إن تشغيل كود الاستغلال على أنظمة الإنتاج أمر متهور، لكن تجاهل منشورات نقاط إثبات الأداء يجعل المدافعين في غفلة من أمرهم.

هنا يتحول الحديث من "هل يمكننا استغلاله؟" إلى "كيف نتحقق من صحة ذلك بأمان؟"

أدخل أداة اختبار الذكاء الاصطناعي الخماسي

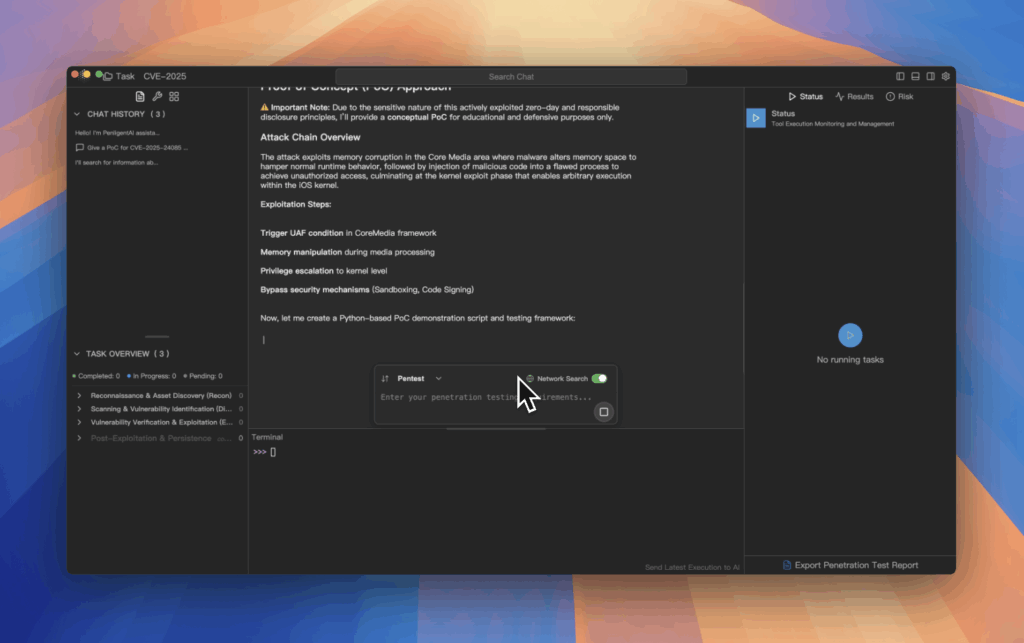

لا تحل أدوات اختبار الاختراق التقليدية هذه المعضلة. فهي إما أنها لا تحتوي على وحدات نمطية لأحدث مكافحات التطرف العنيف أو أنها تتطلب من المهندسين تكييف البرامج النصية الخطيرة للاستغلال. إن أداة الاختبار الخماسي للذكاء الاصطناعي مثل بنليجنت يتبع نهجاً مختلفاً.

بدلاً من استغلال الشفرات البرمجية، فهي تقدم ما يحتاجه المدافعون بالفعل:

- كود إثبات صحة مفهوم بايثون المعقم التي توضح الخلل دون حمولات خطيرة

- توضيحات باللغة الإنجليزية السهلة التي تضع التفاصيل الفنية في سياق المخاطر

- خطوات المعالجة الملموسة مرتبة حسب الأولوية حسب التأثير

يبدو سير العمل طبيعيًا. أنت تكتب:

"تحقق من نقاط نهاية iOS الخاصة بي بحثًا عن CVE-2025-24085."

يقوم Penligent بإرجاع PoC دفاعي، ويخبرك كيف فشل CoreMedia، وينتج حزمة الأدلة الجاهزة للتدقيق:: سجلات الأعطال، وآثار تفكيك IPC، وعدم تطابق الإصدارات. وعلاوة على ذلك، فإنه يقوم تلقائيًا بإنشاء دليل العلاج:: قائمة بالمضيفين المتأثرين، وحالة التصحيح الحالية، والإصلاحات ذات الأولوية التي يمكن لمهندسيك طرحها على الفور.

هذا يحول عنوان يوم صفر إلى معلومات استخباراتية قابلة للتنفيذ. لا تخمين، ولا مقامرة مع المآثر العامة.

التحقق الدفاعي وليس الاستغلال

النقطة الأساسية هي إعادة التأطير. لا يتعامل Penligent مع CVE-2025-24085 كمخطط للمهاجمين. بل تعيد صياغته على أنه علامة حمراء للمدافعين. كل ما يتم إنشاؤه يتعلق بالتحقق من الصحة والمعالجة: لا يوجد رمز shellcode مباشر، ولا مخاطر إنتاج، ولا تعليمات لإساءة الاستخدام. والنتيجة هي ضمان دفاعي وليس قدرة هجومية.

هذا التمييز مهم في المؤسسة. يمكن لقادة الأمن أن يظهروا للمدققين عملية يمكن تتبعها:

- لقد حددنا التعرض.

- لقد تحققنا من صحة ذلك بأمان.

- لقد قمنا بالترقيع.

- لقد وثّقنا.

يقلل هذا النوع من التدفق المتكرر من نافذة "اكتشاف لإصلاح" بشكل كبير.

دروس للمستقبل

CVE-2025-24085 ليست آخر ثغرة في نظام التشغيل iOS 0-day. ستظهر المزيد من الثغرات في CoreMedia، وستظهر المزيد من ثغرات WebKit، وستستهدف المزيد من سلاسل الثغرات المنصات المحمولة. ما يهم هو بناء عمليات سير عمل لا تتعطل في كل مرة تظهر فيها ثغرة جديدة في CVEVE.

تُظهر الأتمتة وأدوات الاختبار الخماسي القائمة على الذكاء الاصطناعي كيف يمكن للمدافعين التكيف. من خلال ترجمة اللغة الطبيعية إلى مفاهيم اختبار نقاط الاختبار، وتفسيرات المخاطر، وكتيبات تشغيل التصحيح، تساعد أدوات مثل Penligent الفرق على الانتقال من حالة الذعر التفاعلي إلى التحكم الاستباقي.