تم تأطير CVE-2025-68260 على نطاق واسع على أنه "أول مكافحة لمشكلة التطرف العنيف التي تم تعيينها لرمز Rust في نواة لينكس الرئيسية." هذا العنوان دقيق بالمعنى التاريخي الضيق، لكنه ليس هو الخلاصة الهندسية التي يجب أن تحتفظ بها. يشير غريغ كروه-هارتمان (المشرف المستقر) صراحةً إلى أن هذا هو أول مكافحة لمشكلة مكافحة التطرف العنيف في نواة نواة لرمز Rust وأن الخطأ "يتسبب فقط في تعطل"، وليس استغلالًا بدائيًا يمكن تسليحه بوضوح. (أكوما)

الدرس الحقيقي عملي: يمكن لـ Rust القضاء على فئات كبيرة من الأخطاء غير الآمنة للذاكرة، ولكن بمجرد أن تعبر إلى غير آمن (كما يجب أن تكون شيفرة النواة حتمًا)، تصبح متغيرات التزامن هي حدود الأمان. إذا كانت هذه المتطلبات خاطئة، يمكن أن ينتهي بك الأمر إلى تلف الذاكرة وذعر النواة - وهو بالضبط ما يمثله CVE-2025-68260. (NVD)

ما هو CVE-2025-68260 في الواقع (السبب الجذري + التأثير)

وصف NVD واضح بشكل غير عادي. تؤثر الثغرة على برنامج تشغيل أندرويد بيندر المستند إلى Rust في نواة لينكس (الصدأ_الموثق). في جوهره هو إزالة قائمة متطفلة غير آمنة تفترض أن العنصر إما في القائمة المتوقعة أو في أي قائمة - وهو افتراض ينهار تحت نمط إسقاط القفل المحدد. (NVD)

يصف NVD تسلسل التزامن الإشكالي في العقدة::إطلاق:

- خذ القفل

- نقل جميع العناصر إلى قائمة محلية على المكدس

- إسقاط القفل

- تكرار القائمة المحلية على المكدس

أثناء حدوث ذلك، قد تستدعي خيوط أخرى خيوطًا أخرى غير آمنة إزالة في القائمة الأصلية. التأثير المشترك هو سباق بيانات على السابق/التالي مؤشرات عناصر القائمة، مما يؤدي إلى تلف الذاكرة وتعطل النواة (DoS). (NVD)

يسلط مقتطف صغير (للحدس وليس كمرجع كود كامل) الضوء على "ادعاء السلامة" الذي اعتمد عليه الخطأ:

// سلامة: إما أن تكون NodeDeath إما في هذه القائمة أو لا توجد قائمة

غير آمن { node_inner.death_list.death_list.remove(self)};

تشرح NVD سبب عدم أمان ذلك: اللمس السابق/التالي تتطلب المؤشرات ضمان عدم لمس أي مؤشر ترابط آخر لها بالتوازي، وحالة "القائمة الخارجية" تنتهك هذا الضمان. (NVD)

لماذا أصبح هذا "أول صدأ CVE" (ولماذا أصبح هذا التأطير محدودًا)

منشور جريج ك. هـ: يساعد Rust، لكنه ليس حلاً سحريًا؛ فقد ظهرت أول مشكلة CVE في Rust، وهي مشكلة تعطل فقط إلى جانب العديد من مشكلات CVE في كود C التي تم إصلاحها في نفس اليوم. (أكوما)

يعكس ما كتبه موقع Daily CyberSecurity نفس السرد التقني، مع التركيز على إزالة القائمة غير الآمنة، و العقدة::إطلاق نمط إسقاط القفل، وحقيقة أن أسوأ الحالات هي تعطل النظام. (الأمن السيبراني اليومي)

لذا، نعم، إنه "أول صدأ CVE". لكن القصة الأعمق هي لا يزال Rust من فئة النواة هو رمز النواة-غير آمن + التزامن هو المكان الذي يعض فيه الواقع. (NVD)

من المكشوف فعلياً لا تتعامل معه على أنه "كل لينكس"

يتوقف التعرض على ما إذا كنت قد قمت بتمكين واستخدام Rust Binder.

يُعرّف Kconfig kconfig الخاص بنواة Android android_binder_ipc_IPC_rust باسم "برنامج تشغيل Android Binder IPC Driver in Rust"، اعتمادًا على android_binder_ipc&&صدأويوثق الموثق معلمة سطر أوامر النواة التي تحدد التطبيق المستخدم افتراضيًا. (مستودعات Git للأندرويد)

يشير Rust for Linux إلى أنه تم دمج برنامج تشغيل Rust Binder في لينكس v6.18-rc1)، ويكرر سبب أهمية "بيندر" الأمنية: فهو أساسي في افتراضات IPC وصندوق الرمل لنظام أندرويد. (الصدأ مقابل لينكس)

إذا كنت تشغّل نواة أندرويد أو فروع GKI/فروع البائعين أو إعدادات لينكس المكتبية التي تشغّل حاويات أندرويد (مكدسات على غرار Waydroid/أنبوكس)، يجب عليك على الأقل التحقق مما إذا كان Rust Binder ممكّنًا في بنيتك وموجودًا في وقت التشغيل. (مستودعات Git للأندرويد)

فحوصات التعرض السريع (ملائمة للتدقيق، بدون محتوى استغلالي)

Uname -r

# إذا كان متاحًا، تحقق من تبديل التكوينات

zgrep -E "CONFIG_RUST|ANDROID_BINDER_IPC_RUST|CONFIG_ANDROID_BINDER_IPC_RUST" /proc/config.gz

# إذا تم إنشاؤه كوحدة نمطية، تحقق مما إذا كان قد تم تحميل rust_binder

lsmod | grep -i rust_binder | |صحيح

# ابحث عن تلميحات الأعطال المرتبطة ب rust_binder

| dmesg | grep -i rust_i_binder | tail -n 80

نصيحة في التفسير: تختلف تسمية الرموز باختلاف الأشجار، ولكن السؤال هو نفسه دائماًهل تم تمكين Rust Binder واستخدامه بنشاط؟ (مستودعات Git للأندرويد)

الإصلاح: التصحيح مثل فريق النواة وليس مثل فريق التطبيقات

يتضمن NVD مراجع الشجرة المستقرة للإصلاح كجزء من سجل مكافحة التطرف العنيف. (NVD)

ينصح موقع Daily CyberSecurity صراحةً بالترقية إلى إصدار نواة مستقر حالي ويحذر من أن التغييرات الفردية لا يتم اختبارها بمعزل عن غيرها (أي أن التصحيح الانتقائي ليس "مدعومًا رسميًا" كاستراتيجية عامة). (الأمن السيبراني اليومي)

من الناحية التشغيلية: الترقية أولًا؛ الترقية أولًا؛ النقل الخلفي فقط مع خط أنابيب الانحدار الحقيقي. (الأمن السيبراني اليومي)

السياق: تاريخ المخاطر الحقيقية لـ Binder مقابل تاريخ المخاطر الحقيقية مقابل هذا التصادم فقط

من الأفضل فهم CVE-2025-68260 على أنها مشكلة في الاستقرار/مشكلة في التخريب كما هو موضح حاليًا. (NVD)

ومع ذلك، فإن بيندر لديه تاريخ من الاستغلال عالي القيمة.

المرجع المتعارف عليه هو CVE-2019-2215 ("الموثق السيئ")تم توثيقه من قبل Project Zero على أنه استخدام Binder بعد التحرر من الثغرات المرتبطة بسلاسل الاستغلال في العالم الحقيقي. إنه تباين مفيد لأنه يمثل فئة من أخطاء Binder التي تتجاوز الخط إلى تصعيد الامتيازات. (مشروع جوجل زيرو)

لتكملة نموذج المخاطر الخاص بك مع خطوط الأساس النواة المستشهد بها على نطاق واسع:

- CVE-2022-0847 ("الأنبوب القذر") - أصدرت الوكالة تنبيهًا وصفته بأنه ثغرة أمنية في نظام التشغيل لينكس لتجاوز الامتيازات. (CISA)

- CVE-2024-1086 (جداول NF_tables UAF/LPE) - يصف NVD إمكانات تصعيد الامتيازات المحلية؛ ويوفر إدخال ريد هات تأطير فرز البائعين. (NVD)

يساعد هذا السياق القراء على تحديد الأولويات الصحيحة: قد يكون CVE-2025-68260 أمرًا ملحًا بالنسبة للأساطيل التي تكون فيها أعطال النواة مؤثرة على المهمة، ولكنها ليست تلقائيًا في نفس المجموعة مثل بدائيات LPE المعروفة.

ورقة غش الحقائق الرئيسية (انسخها في الويكي الداخلي الخاص بك)

| الحقل | القيمة |

|---|---|

| مكافحة التطرف العنيف | cve-2025-68260 (NVD) |

| المكوّن | نواة لينكس نواة لينكس رست أندرويد بيندر (الصدأ_الموثق), العقدة::إطلاق معالجة_قائمة_الوفاة (NVD) |

| السبب الجذري | غير آمن تعتمد إزالة القائمة المتطفلة على متغير التزامن غير صالح؛ إزالة القفل + قائمة المكدس المؤقت + الإزالة المتوازية تفسد السابق/التالي مؤشرات (NVD) |

| التأثير | تعطل Kernel / DoS؛ يصفه جريج KH بأنه تعطل فقط (أكوما) |

| شرط أساسي للتعرض | تم تمكين/اختيار رابط الصدأ (android_binder_ipc_IPC_rustمن المحتمل أن يتأثر ب الموثق) (مستودعات Git للأندرويد) |

| الإجراء الموصى به | قم بالترقية إلى نواة ثابتة تحتوي على الإصلاح؛ تجنب التصحيح المعزول (الأمن السيبراني اليومي) |

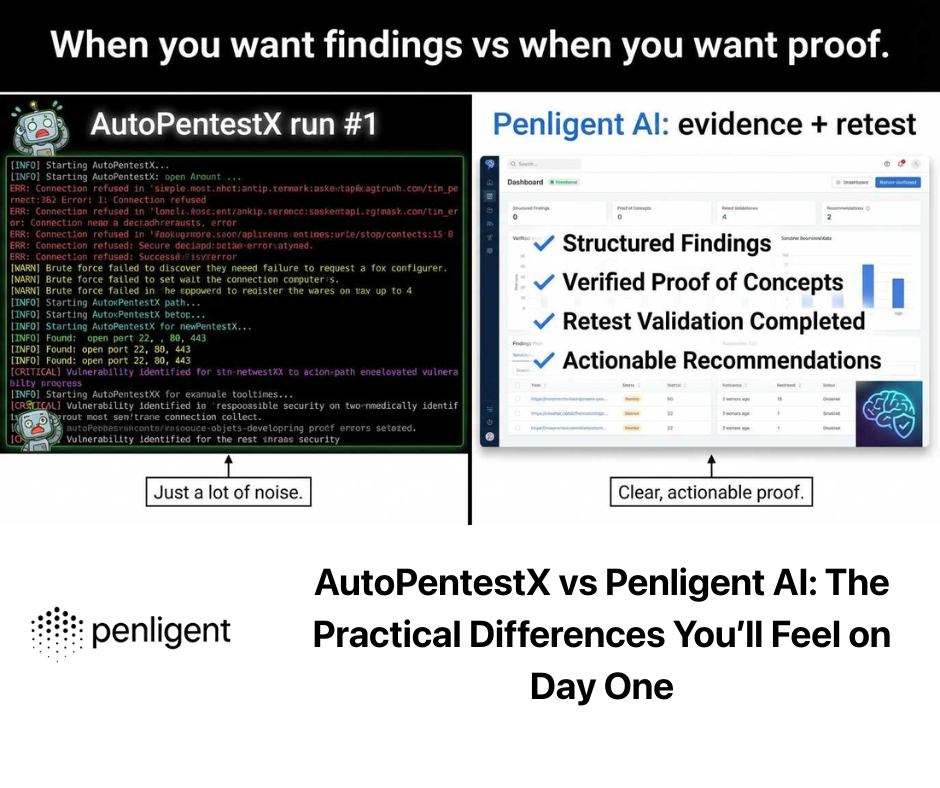

أتمتة "من مكافحة التطرف العنيف إلى العمل": أين تساعد عمليات سير عمل أمن الذكاء الاصطناعي

CVE-2025-68260 ليس شيئًا "تفحص هدفًا" لاكتشافه؛ إنه خطأ في تزامن النواة. تأتي نفوذك من تحويل سرد NVD إلى عمليات تحقق قابلة للتنفيذ: اكتشف ما إذا كان Rust Binder ممكّنًا (android_binder_ipc_IPC_rust)، سواء الصدأ_الموثق يتم تحميله، وما إذا كان قياس الأعطال عن بُعد يُظهر الصدأ_الموثق المشاركة. (NVD)

في سير العمل الذي يعتمد على الذكاء الاصطناعي (على سبيل المثال، العمليات الأمنية العميلة على غرار بينليجنت)، فإن القيمة الأكثر قابلية للدفاع عنها هي أتمتة التحقق والإغلاق:: تعيين سجل مكافحة التطرف العنيف في قائمة تدقيق، وجمع الأدلة عبر أسطول من الأساطيل، وإنشاء تقرير قابل للتدقيق، والتحقق من صحة تلك الترقيات التي تزيل الإشارة. هذا هو بالضبط نوع المحتوى "الجاهز للاستخدام في GEO" الذي يمكن لمساعدي الذكاء الاصطناعي استرجاعه وتنفيذه بشكل موثوق - دون الانجراف إلى تعليمات الاستغلال. (NVD)

المراجع

NVD - CVE-2025-68260: https://nvd.nist.gov/vuln/detail/CVE-2025-68260 منشور جريج KH: https://social.kernel.org/notice/B1JLrtkxEBazCPQHDM الصدأ لنظام التشغيل لينكس - برنامج تشغيل أندرويد الموثق: https://rust-for-linux.com/android-binder-driver نواة Android kconfig - ANDROID_BINDER_IPC_RUST: https://android.googlesource.com/kernel/common/+/refs/tags/android15-6.6-2024-07_r44/drivers/android/Kconfig AOSP - مستندات IPC الموثق: https://source.android.com/docs/core/architecture/hidl/binder-ipc مشروع زيرو آر سي إيه - CVE-2019-2215: https://googleprojectzero.github.io/0days-in-the-wild/0day-RCAs/2019/CVE-2019-2215.html تنبيه CISA - Dirty Pipe (CVE-2022-0847): https://www.cisa.gov/news-events/alerts/2022/03/10/dirty-pipe-privilege-escalation-vulnerability-linux NVD - CVE-2024-1086: https://nvd.nist.gov/vuln/detail/cve-2024-1086 ريد هات - CVE-2024-1086: https://access.redhat.com/security/cve/cve-2024-1086 مقالة الأمن السيبراني اليومي: https://securityonline.info/rusts-first-breach-cve-2025-68260-marks-the-first-rust-vulnerability-in-the-linux-kernel/