في المشهد الذي يعتمد على البيانات في عام 2025، تظل أنظمة إدارة قواعد البيانات العلائقية (RDBMS) حجر الأساس للبنية التحتية للمؤسسات. وبالنسبة لمهندسي البرمجيات والمتخصصين في مجال الأمن، فإن SQL سلاح ذو حدين: فهي الأداة الأساسية لتحليل البيانات والسطح الأكثر خطورة لخرق البيانات.

هذا ورقة غش SQL ليس مجرد مرجع بناء الجملة. بل هو دليل استراتيجي مصمم لمساعدتك في كتابة استعلامات فعالة، وتشخيص اختناقات الأداء، وتقوية تطبيقاتك ضد هجمات الحقن المعقدة السائدة اليوم.

أنماط SQL المتقدمة للمهندسين

في حين أن حدد * من هو المكان الذي يبدأ منه الجميع، تتطلب الهندسة الحديثة إتقان معالجة البيانات المعقدة.

تعبيرات الجدول المشتركة (CTEs)

تعمل CTEs على تحسين سهولة القراءة وتسمح بالمنطق العودي، وهو أمر ضروري لاجتياز البيانات الهرمية (مثل المخططات التنظيمية أو أنظمة الملفات).

SQL

- CTE التكراري لاجتياز التسلسل الهرمي للفئاتمعالجة التسلسل الهرمي للفئاتمعالجة التكرارية ل CTE لاجتياز التسلسل الهرمي للفئات (حدد المعرف، الاسم، المعرف الأصل، الاسم كمسار من الفئات حيث يكون المعرف الأصل غير موجود، ALLSELECT c.id، c.name، c.parent_id، CONCAT(cp.path, ' >، ', c.name) من الفئات c JOIN CategoryPath cp ON c.parent_id = cp.id) حدد من CategoryPath;

وظائف النافذة

تسمح لك دوال النوافذ بإجراء عمليات حسابية عبر مجموعة من صفوف الجدول المرتبطة بطريقة ما بالصف الحالي، دون طي مجموعة النتائج مثل المجموعة حسب.

SQL

- احسب الإجمالي الجاري ورتب المستخدمين حسب الإنفاقSELECT user_id، تاريخ_الطلب، المبلغ، مجموع (المبلغ) على (التقسيم حسب المستخدم_id أو ترتيب حسب تاريخ_الطلب) كـ run_total، RANK() على (ترتيب حسب المبلغ DESC) كـ spend_rank من الطلبات;

وصلات فعالة

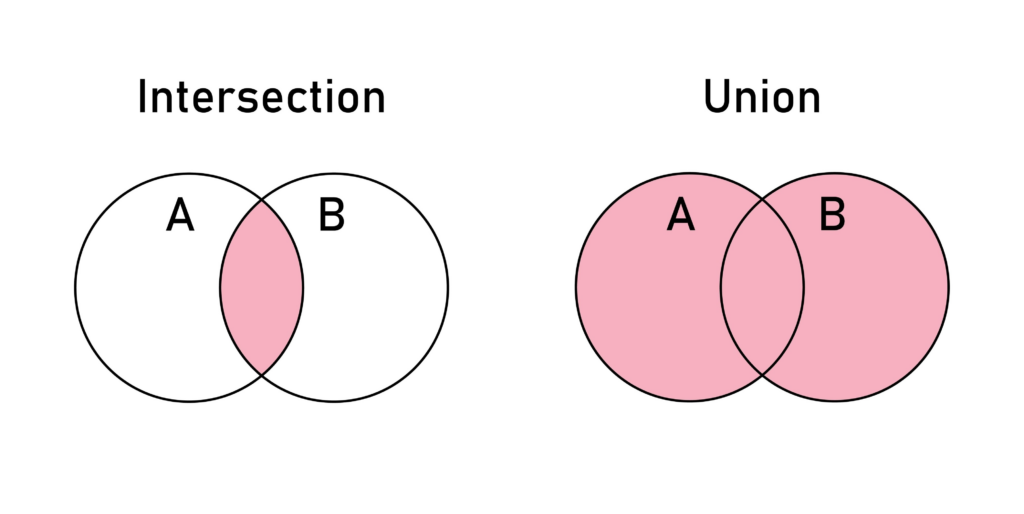

فهم كيفية دمج مجموعات البيانات أمر بالغ الأهمية. إساءة استخدام الوصلات هي السبب الأول في بطء استعلامات إعداد التقارير.

ورقة غش SQL النهائية لمهندسي الأمن: الاستعلامات، والتحسين، والدفاع عن الحقن

SQL

- انضمام داخلي: السجلات المطابقة فقط SELECT u.email, o.total من المستخدمين u INNER JOIN ORIN ORDER O ON u.ID = o.user_ID حيثما كانت الحالة o.status = "مكتمل";

ورقة غش تحسين الأداء

لا تتعلق كفاءة SQL بالسرعة فقط؛ بل تتعلق بقابلية التوسع ومنع الحرمان من الخدمة (DoS) عبر استنفاد الموارد.

| التقنية | التنفيذ | التأثير |

|---|---|---|

| الفهرسة | إنشاء INDEX INDEX idx_user_login على المستخدمين (آخر_تسجيل دخول); | يقلل من عمليات المسح الكامل للجدول O(N) إلى عمليات بحث O(لوغاريتم N). ضروري ل أين و انضم إلينا الأعمدة. |

| شرح الخطط | اشرح تحليل اختيار ... | يكشف عن مسار تنفيذ الاستعلام (المسح التسلسلي مقابل مسح الفهرس). |

| **تجنب تحديد *** | حدد المعرف، الاسم بدلاً من حدد * | يقلل من إدخال/إخراج الشبكة واستخدام الذاكرة، خاصةً مع أعمدة TEXT/BLOB. |

| ترقيم الصفحات | الحد 100 (استخدم ترقيم صفحات المفاتيح لمجموعات البيانات الكبيرة) | يمنع تحميل ملايين الصفوف في ذاكرة التطبيق. |

ورقة الغش في حقن SQLi (SQLi) - سطح الهجوم

بالنسبة لمهندسي الأمن، فإن فهم بنية الهجوم هو الخطوة الأولى للوقاية. فيما يلي تفصيل للحمولات التي لوحظت في بيئات الإنتاج الحديثة.

1. تجاوز المصادقة وأخطاء المنطق

يستخدم المهاجمون المنطق المنطقي لاختصار عمليات التحقق من المصادقة.

| الهدف | مثال على الحمولة | السياق الضعيف |

|---|---|---|

| تجاوز تسجيل الدخول | 'أو '1'='1 | حدد * من المستخدمين حيث المستخدم='$u' والمرور='$p' |

| تصعيد الدور | " أو الدور="المسؤول"-- | الكتابة فوق عوامل التصفية المشفرة في لوحات الإدارة القديمة. |

| اقتطاع التعليق | المشرف' -- (SQL) أو المشرف '# (MySQL) | يتجاهل بقية الاستعلام (على سبيل المثال، التحقق من كلمة المرور). |

2. الحقن المستند إلى الاتحاد

يُستخدم لاستخراج البيانات من الجداول الأخرى عندما تكون نتائج الاستعلام مرئية على الواجهة الأمامية.

- الحمولة:

' الاتحاد اجمع اكتب اسم المستخدم، كلمة المرور، لا شيء من المستخدمين-- - المخاطرة: تفريغ كامل لقاعدة البيانات عبر واجهة المستخدم الأمامية.

3. حقن SQL الأعمى (الوقت والمنطقية)

عندما يحجب التطبيق الأخطاء، يطرح المهاجمون أسئلة صواب/خطأ على قاعدة البيانات.

- قائمة على أساس منطقي:

' و (حدد 1) = 1 ---(يتم تحميل الصفحة بشكل طبيعي) مقابل' و (حدد 1)=0-(محتوى الصفحة مفقود). - على أساس الوقت:

" والنوم(5)--(MySQL) أو'؛ انتظر للتأخير '0:0:0:5'--(MSSQL).- ملاحظة: تُستخدم الهجمات المستندة إلى الوقت بشكل متزايد لتجاوز واقيات الشبكة العالمية التي تصفي رسائل الخطأ.

4. التأثير الواقعي: دراسة حالة CVE

CVE-2024-12345 (مثال افتراضي شديد التأثير):

سمح نظام إدارة المحتوى المنتشر على نطاق واسع للمستخدمين غير المصادقين بحقن SQL عبر معلمة sort_order في واجهة برمجة التطبيقات. ونظرًا لأن المدخلات كانت متسلسلة مباشرةً في جملة ORDER BY، فقد تمكن المهاجمون من تنفيذ استعلامات مكدسة، مما أدى إلى تنفيذ التعليمات البرمجية عن بُعد (RCE) عبر امتدادات قاعدة البيانات.

- الدرس: لا تثق أبدًا في المدخلات، حتى في

ترتيب حسبأوالمجموعة حسبالبنود.

استراتيجيات الدفاع والتحصين

إن الدفاع القوي الوحيد ضد حقن SQL هو فصل البيانات هيكليًا عن التعليمات البرمجية.

1. الاستعلامات المعلمة (البيانات المعدة مسبقاً)

هذا هو المعيار الذهبي. تتعامل قاعدة البيانات مع مدخلات المستخدم كبيانات فقط، وليس كأوامر قابلة للتنفيذ.

ضعيف (بايثون):

بايثون

# DANGEROUS DANGEROUS: التسلسل المباشر الاستعلام = f"SELECT * من المستخدمين حيث البريد الإلكتروني = '{المستخدم_المدخل}" المؤشر.execute(الاستعلام)

آمن (بايثون):

بايثون

# SAFE: Parameterization cursor.execor.execute("SELECT * من المستخدمين حيث البريد الإلكتروني = %s", (user_input,))

2. أقل امتيازات

تأكد من أن مستخدم قاعدة البيانات المتصل بتطبيق الويب الخاص بك لديه فقط اختر, الإدخال, تحديث, حذف الأذونات. يجب أن أبداً لديهم صلاحيات ل إسقاط الجدول, المنحةأو الوصول إلى ملفات النظام (xp_cmdshell).

الأمان القائم على الذكاء الاصطناعي مع Penligent

في عصر النشر السريع لبرامج CI/CD، لا يمكن للمراجعة اليدوية للأكواد أن تكتشف كل بناء SQL ديناميكي أو عيب منطقي.

Penligent.ai يحول تحليل أمان SQL من خلال الانتقال إلى ما هو أبعد من مجرد مطابقة الرجع البسيط.

- تحليل AST المدرك للسياق: على عكس المبطّنات التقليدية، يقوم Penligent بتحليل شجرة بناء الجملة المجردة (AST) الخاصة بك. فهو يتفهم تدفق البيانات، ويحدد ما إذا كان المتغير الذي يتحكم فيه المستخدم يصل إلى بالوعة تنفيذ SQL الخام، حتى لو كان يمر عبر دوال متعددة.

- اكتشاف الخلل في المنطق: يكتشف Penligent الثغرات المنطقية الخفية، مثل عمليات التحقق من التفويض المفقودة في

انضم إليناالاستعلامات أو ناقلات DoS المحتملة في CTEs العودية غير المحسنة. - المعالجة الآلية: فهو لا يكتفي بالإشارة إلى الخطأ فقط؛ بل يقترح صيغة الاستعلام المعلمة الصحيحة أو طريقة إدارة علاقات العملاء لإطار اللغة الخاص بك.

من خلال دمج Penligent في خط الأنابيب الخاص بك، فإنك تضمن أن ورقة غش SQL يتم تطبيق أفضل الممارسات تلقائيًا، مما يؤدي إلى تأمين طبقة البيانات الخاصة بك قبل أن تصل التعليمات البرمجية إلى مرحلة الإنتاج.

الخاتمة

يتطلب إتقان SQL توازنًا بين الدقة الهندسية واليقظة الأمنية. سواء كنت تقوم بتحسين وظيفة نافذة للوحة معلومات تحليلية أو تصحيح ثغرة أمنية عمياء في حقن SQL، فإن ورقة الغش هذه بمثابة مرجع لك. حافظ على أداء استفساراتك، وحافظ على أداء استفساراتك، واجعل مدخلاتك ذات معايير محددة، واختباراتك مؤتمتة.