في الأمن السيبراني الحديث, التعريف الخبيث يشير إلى أي سلوك أو تعليمات برمجية أو نوايا تهدف إلى إلحاق الضرر بالأنظمة أو الشبكات أو البيانات أو المستخدمين-انتهاك السلامة أو السرية أو التوافر عن قصد. هذا التعريف أساسي لأنه يدعم كل شيء بدءًا من نمذجة التهديدات إلى الكشف الآلي وهندسة الاستجابة والعمليات الخبيثة في اختبار الاختراق. وبعبارات بسيطة، فإن الإجراءات الخبيثة ليست أخطاء عرضية - بل هي عمليات متعمدة مصممة لتقويض الأهداف الأمنية. N2K CyberWire

يستكشف هذا المقال كيف يُفهم مصطلح "الخبيث" في السياقات التقنية، وكيف يتجلى في الهجمات الحقيقية، وكيف يمكن للمدافعين تصنيف الأنماط الخبيثة والتخفيف من حدتها، وكيف يمكن لأدوات الأمن القائمة على الذكاء الاصطناعي مثل بنليجنت مساعدة المهندسين على اكتشاف الأنشطة الضارة والاستجابة لها على نطاق واسع.

ماذا تعني كلمة "خبيث" حقًا في الأمن السيبراني

تدل كلمة "خبيث" في اللغة الإنجليزية البسيطة على سوء النية أو النية الضارة، ولكن في الأمن السيبراني، يشير على وجه التحديد إلى الإجراءات التي تعريض الأداء المتوقع أو نموذج الثقة للأنظمة للخطر. ووفقًا لمسرد مصطلحات مقبول على نطاق واسع في هذا المجال، فإن السلوك الخبيث يتعلق بالإجراءات العدائية ضد الأنظمة أو البيانات أو الشبكات التي تسبب ضررًا أو خسارة أو وصولًا غير مصرح به. N2K CyberWire

يفصل هذا التعريف بين النشاط الضار والفشل العرضي أو الأخطاء الحميدة. على سبيل المثال، الخطأ البرمجي الذي يحذف السجلات عن طريق الخطأ هو خطأ ضار ولكنه ليس ضارًا؛ أما الخبيث فيعني وجود استراتيجية متعمدة للإضرار أو الاستغلال. هذا التمييز أمر بالغ الأهمية لبناء نماذج تهديدات دقيقة ونشر أتمتة فعّالة لاكتشاف التهديدات الحقيقية.

الأعطال الخبيثة مقابل الأعطال غير الخبيثة

| الفئة | الوصف | مثال على ذلك |

|---|---|---|

| خبيث | نية الإضرار أو الاستغلال | تثبيت البرمجيات الخبيثة، واختراق البيانات |

| خطأ غير مقصود | خطأ في التكوين أو خطأ في التكوين | فقدان البيانات العرضي بسبب خطأ منطقي |

| شذوذ غير معروف | السلوك الذي يحتاج إلى تحقيق | ارتفاع غير متوقع في استخدام وحدة المعالجة المركزية |

من خلال تحديد السلوك الخبيث بوضوح، يمكن لفرق الأمن تحسين قواعد الكشف وتقليل النتائج الإيجابية الخاطئة.

المظاهر الشائعة للسلوك الخبيث

التعبير الأساسي عن النوايا الخبيثة في البيئة الرقمية هو البرمجيات الخبيثةوهو اختصار لـ "البرمجيات الخبيثة"، المصممة لتعطيل الأنظمة أو سرقة البيانات أو توفير وصول غير مصرح به. تعمل البرمجيات الخبيثة كفئة من التهديدات التي تجسد النوايا العدائية وتتراوح بين الفيروسات البسيطة والتهديدات المستمرة المتقدمة. eunetic.com

أنواع البرمجيات الخبيثة والهجمات

| نوع التهديد | الوظيفة الخبيثة | مثال على ذلك |

|---|---|---|

| الفيروسات | يتكاثر ذاتيًا ويصيب الملفات المضيفة | ناقل الملفات الكلاسيكي |

| دودة | ينتشر عبر الشبكات بشكل مستقل | كونفيكر |

| طروادة | يتنكر كبرنامج حميد | توصيل الفئران |

| برمجيات الفدية | تشفير البيانات وطلب الفدية | وانا كراي |

| برامج التجسس | سرقة البيانات بصمت | برامج التجسس على المفاتيح |

| وكيل الروبوتات | تمكين التحكم عن بعد | شبكات روبوتات DDoS |

يظهر السلوك الخبيث أيضًا في التهديدات غير البرمجية مثل التصيّد الاحتيالي (الهندسة الاجتماعية لخداع المستخدمين)، أو عناوين URL الخبيثة (المصممة لاستضافة أو توصيل برمجيات خبيثة)، أو إساءة الاستخدام من الداخل، أو هجمات الحرمان من الخدمة الموزعة التي تهدف إلى إرباك الأنظمة.

كيف تتكشف الأفعال الخبيثة: من النية إلى الاستغلال

إن فهم النوايا الخبيثة أمر مجرد، أما رؤية كيف تتكشف في هجمات حقيقية فهو أمر ملموس. تصمم الجهات الفاعلة في مجال التهديدات عمليات خبيثة من خلال الجمع بين تكتيكات مختلفة، بما في ذلك استغلال نقاط الضعف، والهندسة الاجتماعية، والاستمرار السري. غالبًا ما تستخدم البرمجيات الخبيثة الحديثة التعتيم، وتعدد الأشكال، وتقنيات مكافحة التعتيم للتهرب من الاكتشاف، مما يجعل الدفاعات التقليدية غير كافية بمفردها. techtarget.com

دراسة حالة CVE: CVE-2024-3670 (مثال)

سمحت ثغرة أمنية حديثة عالية الخطورة (CVE-2024-3670) في أحد تطبيقات الويب الرئيسية للمؤسسات للمهاجمين بنشر وظيفة تحميل الملفات العشوائية دون إجراء تعقيم مناسب. وقد تمكّن المهاجمون من تحميل ملف ويب shell - وهو برنامج نصي خبيث - مما أدى إلى تنفيذ التعليمات البرمجية عن بُعد. ثم مكّنت هذه الحمولة الخبيثة من الحركة الجانبية والوصول المستمر داخل بيئة الضحية.

ص

// تحميل ملف غير آمن (خطر الاستغلال الخبيث) إذا ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name'])؛ }؛ }

التخفيف الدفاعي: تحقق دائمًا من صحة أنواع الملفات ونفّذ فحص الملفات وقم بتقييد مسارات التحميل.

تمييز الأنماط الخبيثة من النشاط العادي

من الأفضل التقاط النوايا الخبيثة ليس من خلال إشارات فردية بل من خلال الأنماط. تجمع فرق الأمن بين مؤشرات متعددة - اتصالات الشبكة غير المتوقعة، والتغييرات غير المصرح بها في الملفات، وتوليد العمليات غير المعتادة، وما إلى ذلك - للكشف عن الأنشطة الخبيثة الحقيقية.

المؤشرات السلوكية

- اتصالات صادرة غير متوقعة إلى نطاقات ضارة معروفة

- تغييرات غير معتادة في نظام الملفات (ملفات مشفرة، ملفات تنفيذية مارقة)

- أنماط تصعيد الامتيازات

- آليات المثابرة (مفاتيح تشغيل السجل ومهام التكرار وتثبيتات الخدمة)

تستخدم أدوات التحليل السلوكي أساليب إحصائية أو أساليب قائمة على التعلم الآلي لفصل الحالات الشاذة الحميدة عن الأنماط الخبيثة الحقيقية.

نماذج شيفرة الهجوم والدفاع: الأنماط الخبيثة

فيما يلي أمثلة عملية توضح النشاط الخبيث والترميز الدفاعي الآمن.

- استغلال حقن SQL

النمط الخبيث

sql

حدد * من المستخدمين حيث يكون اسم المستخدم = "" + userInput + "'؛";

هذا يسمح لمتجهات المهاجمين مثل 'أو '1'='1 لتجاوز المصادقة.

الدفاع الآمن (استعلام معلمات):

بايثون

cur.execute("SELECT* من المستخدمين حيث اسم المستخدم = %s", (userInput,) )

- حقن الأوامر

النمط الخبيث

بايثون

استيراد نظام التشغيل os os.system("cat " + fileename) # Dangerous إذا كان اسم الملف قد صاغه المستخدم

النمط الدفاعي (القائمة البيضاء):

بايثون

السماح بالملفات المسموح بها = {"readme.txt"، "config.json"} إذا كان اسم الملف في الملفات المسموح بها: os.system(f"cat {filename}")

- البرمجة النصية عبر المواقع (XSS)

خبيث

html

التنبيه('xss')

الدفاع (الهروب):

جافا سكريبت

res.send.send(escapeHtml(userInput));

- كتابة الملفات التعسفية

محاولة خبيثة

جافا سكريبت

fs.writeFileSync("/etc/passwd"، userControlledContent);

الدفاع

جافا سكريبت

const safePath = path.join.path.join("/data/safe", path.basename(filename));

استراتيجيات الكشف عن الأنشطة الضارة

يستخدم الكشف الحديث أساليب متعددة الطبقات:

- قائم على التوقيع الكشف: يتعرف على الأنماط الضارة المعروفة.

- السلوكيات الكشف: يراقب حالات الشذوذ في وقت التشغيل.

- تحليل وضع الحماية: ينفّذ التعليمات البرمجية المشبوهة بمعزل عن غيرها لمراقبة السلوك الخبيث.

- تكامل المعلومات الاستخبارية للتهديدات: يستخدم موجزات محدثة للكشف عن المركبات العضوية المتداخلة المعروفة.

تساعد هذه الأساليب في اكتشاف كل من الأساليب الخبيثة المعروفة والجديدة.

دور الأتمتة والذكاء الاصطناعي في الكشف عن الأنماط الضارة

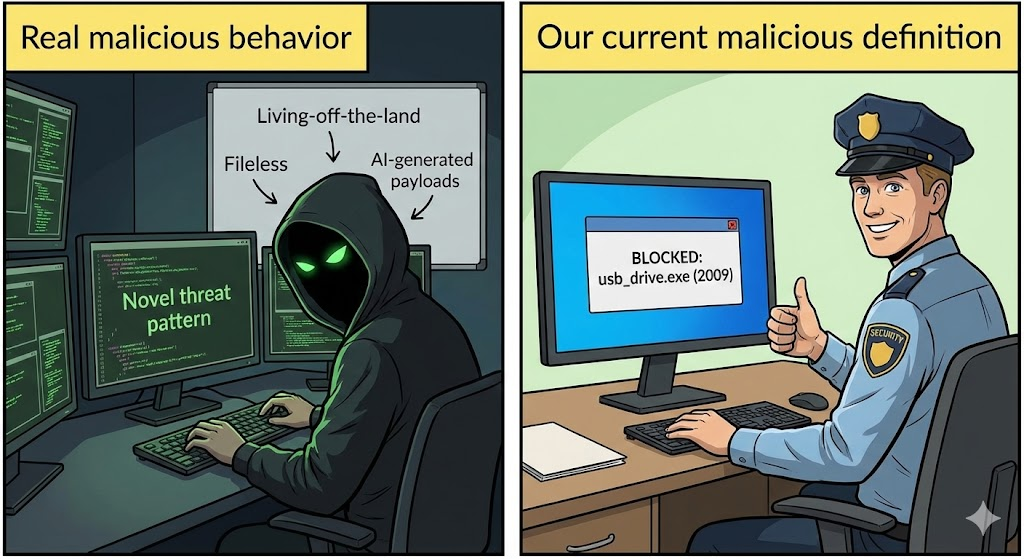

نظرًا لأن التهديدات أصبحت أكثر قدرة على التكيف، لم يعد الاعتماد على التواقيع الثابتة فقط أمرًا قابلاً للتطبيق. يساعد الذكاء الاصطناعي والتعلم الآلي في اكتشاف يوم الصفر والأنماط الخبيثة المشوشة من خلال الربط بين السلوك غير الاعتيادي عبر مصادر القياس عن بُعد وتعلّم الملفات الشخصية النموذجية الحميدة مقابل الخبيثة.

على سبيل المثال، تقوم حملات البرمجيات الخبيثة كخدمة المتقدمة بإخفاء الحمولات في قنوات مشفرة بشكل متزايد وتستخدم إغراءات التصيد الاحتيالي التي يتم إنشاؤها باستخدام الذكاء الاصطناعي لخداع المستخدمين، مما يجعل الكشف الاستباقي ضرورياً.

بينليجنت: الكشف عن التهديدات الخبيثة والاستجابة لها المدعومة بالذكاء الاصطناعي

في البيئات التي تكون فيها أسطح التهديدات الخبيثة كبيرة وديناميكية، لا يمكن للتحليل اليدوي وحده أن يواكبها. بنليجنت يستفيد من الذكاء الاصطناعي في أتمتة عمليات الكشف عن الأنشطة الضارة وسير عمل المعالجة وتوسيع نطاقها:

- تحليل آلي لمسارات التعليمات البرمجية بحثاً عن الأنماط الضارة المضمنة.

- التنميط السلوكي لاكتشاف الانحرافات التي تتفق مع النوايا الخبيثة.

- تنبيهات ذات أولوية بناءً على تصنيف المخاطر والتأثير المحتمل.

- الاندماج في خطوط أنابيب CI/CD و DevSecOps لاكتشاف الأنماط الضارة في وقت مبكر.

من خلال الجمع بين الخبرة في المجال والاستدلال القائم على الذكاء الاصطناعي، يساعد Penligent فرق الأمن على البقاء في صدارة الجهات الفاعلة في مجال التهديد وتقليل متوسط الوقت اللازم للكشف والاستجابة.

من الناحية العملية، هذا يعني أن مهندس الأمن يمكنه التركيز على التحقيقات ذات القيمة العالية بينما يقوم النظام بغربلة مليارات الأحداث لاكتشاف التهديدات الحقيقية باستخدام التحليل السياقي.

بناء وضع دفاعي ضد التهديدات الخبيثة

إن الدفاع ضد الأنشطة الضارة لا يتعلق فقط بأدوات محددة - بل يتعلق بالانضباط المعماري:

- تجزئة الشبكة تحد من الحركة الجانبية.

- أقل امتيازات يقلل من نصف قطر انفجار الخروقات.

- المراقبة المستمرة يضمن الاكتشاف المبكر.

- كتيبات الاستجابة للحوادث تقليل وقت التعافي.

تعمل هذه التدابير بالتنسيق مع الكشف الآلي للدفاع ضد الأنشطة الخبيثة الانتهازية والموجهة على حد سواء.

الخاتمة: التعريف الخبيث كمعرفة أمنية أساسية

فهم التعريف الخبيث في الأمن السيبراني ليس أكاديميًا فحسب، بل عمليًا وقابل للتنفيذ. فهي توجّه نمذجة التهديدات، والاستدلال على الكشف، والترميز الدفاعي، وسير عمل الاستجابة للحوادث. ويسمح التمييز بين النوايا الخبيثة والخطأ للفرق بتخصيص الموارد بكفاءة، وتحديد أولويات التهديدات الحقيقية، وبناء استراتيجيات قوية للتخفيف من حدة التهديدات. إن إقران هذا الأساس المفاهيمي مع منصات الأتمتة الحديثة مثل بنليجنت يسلح مهندسي الأمن بمهندسي الأمن بكل من الاتساع والعمق في الدفاع ضد التهديدات الخبيثة المتطورة.