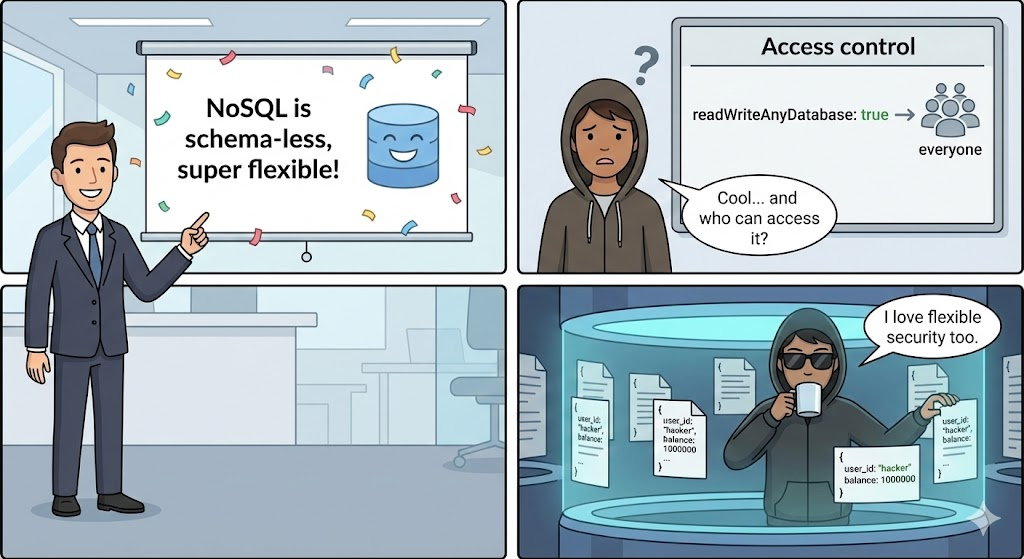

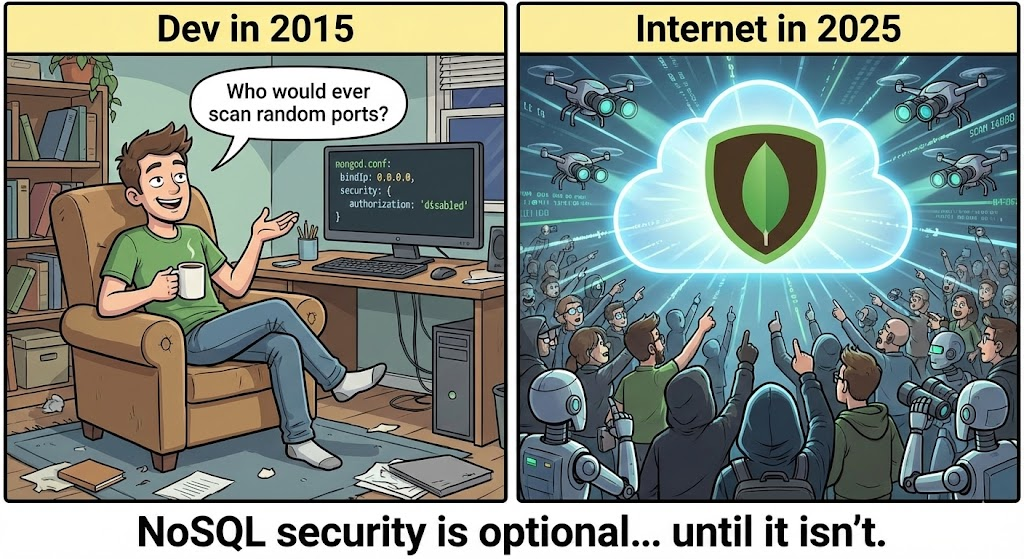

تشمل Nosql مجموعة واسعة من تقنيات قواعد البيانات غير العلائقية المستخدمة على نطاق واسع في التطبيقات الحديثة لدعم المخططات المرنة وقابلية التوسع الأفقي. على الرغم من مزاياها، إلا أن أنظمة NoSQL ليست آمنة بطبيعتها من حيث التصميم - يجب على المطورين فهم ثغرات حقن NoSQLوكيف يمكن للمهاجمين استغلالها، وكيفية الدفاع المنهجي ضدها. تقدم هذه المقالة استكشافًا تقنيًا عميقًا لمهندسي الأمن، بما في ذلك سيناريوهات التهديدات الحقيقية، والاستراتيجيات الوقائية، وأمثلة على التعليمات البرمجية، ومراجع لمكافحات التطرف العنيف عالية التأثير.

ما هي NoSQL ولماذا هي مهمة للأمان

تتخلى قواعد بيانات NoSQL (اختصار لعبارة "ليس فقط SQL" أو "SQL غير العلائقية") عن النماذج العلائقية التقليدية لصالح نماذج البيانات المرنة مثل مخازن القيمة الرئيسية ومخازن المستندات وعائلة الأعمدة وقواعد بيانات الرسوم البيانية. تشمل التطبيقات الشائعة ما يلي مونغودب MongoDB, CouchDB, ريديس, كاساندراو نيو4ج. توفر هذه الأنظمة قابلية للتوسع وسرعة في التخطيط، ولكنها تقدم أيضًا دلالات الاستعلام الجديدة والمخاطر الأمنية غير مألوف للمهندسين المعتادين على أنظمة SQL. موقع vaadata.com

على عكس SQL، لكل نظام NoSQL لغة استعلام خاصة به (على سبيل المثال، الاستعلامات المستندة إلى JSON في MongoDB) ودلالات مختلفة للمشغل. في حين أن هذا التنوع يحسن المرونة، فإنه يؤدي أيضًا إلى نواقل هجوم الحقن الفريدة من نوعها لأن مُدخلات المستخدم غالبًا ما تُقحم في استعلامات قاعدة البيانات دون تعقيم مناسب. موقع vaadata.com

حقن NoSQL: ما هو ومتى يحدث

في جوهره، يحدث حقن NoSQL عندما يرسل المهاجم المدخلات المصممة الذي يغير البنية المقصودة لاستعلام قاعدة البيانات. على عكس حقن SQL النحوي التقليدي المستند إلى النص، غالبًا ما يسيء حقن NoSQL استخدام حمولات JSON أو مشغلي الاستعلامات مثل $ne, $GT, $lt, $regexأو $حيث للتلاعب بالمنطق موقع vaadata.com

أمثلة وسيناريوهات من العالم الحقيقي

ضع في اعتبارك مقتطف مصادقة Node.js + MongoDB نموذجي حيث يستخدم المطورون مدخلات العميل مباشرةً للاستعلام عن بيانات الاعتماد:

جافا سكريبت

// المصادقة الضعيفة

db.users.find({

البريد الإلكتروني: req.body.email,

كلمة المرور: req.body.password

});

يمكن للمهاجم توفير قيمة مثل

json

{ "البريد الإلكتروني": { "$ne": فارغ }، "كلمة المرور": { { "$ne": لاغية } }

يُرجع هذا الاستعلام المستندات التي يكون البريد الإلكتروني فيها لا لاغية وكلمة المرور هي لا فارغة، متجاوزًا بذلك المصادقة دون معرفة بيانات اعتماد صحيحة. موقع vaadata.com

قواعد بيانات NoSQL النموذجية ومكان حدوث الحقن

| نوع قاعدة البيانات | أمثلة | مخاطر الحقن |

|---|---|---|

| متجر المستندات | مونجو دي دي بي، كاوتش دي بي | استعلامات JSON العالية وتنفيذ JSON |

| قيمة المفتاح-قيمة المفتاح | ريديس، دينامو دي بي | يحتاج التقييم النصي المتوسط أو العمليات المعقدة إلى استخدام دقيق |

| العمود-العائلة | كاساندرا، HBase | مخاطر استيفاء الاستعلام المتوسط |

| رسم بياني | نيو4ج | يمكن التلاعب بلغات الاستعلامات العالية مثل Cypher |

يشكل كل نموذج ملف مخاطر مختلف بسبب الاختلافات في لغة الاستعلام. على سبيل المثال, مونغودب MongoDB يسمح بالاستعلامات باستخدام عوامل مثل $حيث التي تنفذ جافا سكريبت عشوائيًا، مما يزيد من مساحة الهجوم. إنفوكيو

أمثلة على مكافحة التطرف العنيف عالية التأثير المرتبطة بحقن NoSQL

بينما لا يتم الإبلاغ عن حقن NoSQL بشكل كافٍ مقارنةً بحقن SQL، إلا أن المشكلات الأمنية الموثقة تُظهر أنها حقيقية جدًا. على سبيل المثال:

- CVE-2024-48573: سمح حقن NoSQL في نظام إدارة المحتوى Aquila CMS لمهاجم بإعادة تعيين كلمات مرور الحساب لأن المرشحات المقدمة من المستخدم لم يتم تعقيمها، مما أتاح حقن مشغل خبيث. موقع vaadata.com

أخطاء أخرى تم الإبلاغ عنها (على سبيل المثال، مشاكل مع $حيث إساءة الاستخدام في أجهزة ODMs) تعزز أن نواقل الحقن قد لا تنشأ فقط من التعليمات البرمجية للتطبيقات ولكن أيضًا من التعامل غير الآمن مع المكتبات أو المخططات. برايت سيكيوريتي

كيف يمكن استغلال حقن NoSQL في نظام NoSQL

تختلف هجمات حقن NoSQL من حيث التأثير اعتمادًا على قاعدة البيانات والوضع الأمني. يمكن استخدامها في:

- تجاوز منطق المصادقة

- استخراج السجلات الحساسة

- تعديل البيانات الهامة أو حذفها

- رفع الامتيازات

- تشغيل الثغرات الثانوية للتطبيقات (على سبيل المثال، RCE عبر تنفيذ JavaScript)

مثال: تجاوز المصادقة

جافا سكريبت

// تقوم حمولة المهاجم بتعديل منطق الاستعلامات

db.users.find({

بريد إلكتروني: { { $regex: ".*" },*

*كلمة المرور: { { $regex: ".*" }

});

هذا يطابق أي أوراق اعتماد لأن .* هي عبارة عن ريجكس يطابق كل شيء - متجاوزًا بذلك عمليات التحقق من تسجيل الدخول. موقع vaadata.com

الكشف عن حقن NoSQL Injection

يتضمن اختبار حقن NoSQL الحقن:

- تحديد النقاط التي يتم فيها تمرير مدخلات المستخدم مباشرة إلى استعلامات قاعدة البيانات

- تشويش معلمات المستخدم مع مفاتيح المشغل مثل

$ne,$GT,$lt - مراقبة تغييرات سلوك التطبيق (على سبيل المثال، تجاوز المصادقة واختلافات نتائج الاستعلام)

- الاختبار عبر الماسحات الضوئية الآلية وتقنيات الاختبار الخماسي اليدوي إندوسفايس

يعتمد المهندسون في كثير من الأحيان على كلٍ من المجسات اليدوية والأدوات الآلية لمحاكاة الحمولات الخبيثة.

الاستراتيجيات الدفاعية: التحقق من صحة المدخلات وتقوية الاستعلام

إن جوهر الدفاع ضد حقن NoSQL هو التعامل مع جميع مدخلات المستخدم على أنها غير موثوق بها وإزالة أي فرصة لتلك المدخلات لتغيير بنية الاستعلام.

أفضل الممارسات

- التحقق من صحة المدخلات والقائمة البيضاء السماح بالحقول وأنواع البيانات المتوقعة فقط. رفض أو تعقيم الأحرف الخاصة وعوامل JSON التي يمكن أن تغير منطق الاستعلام. إندوسفايس

- الاستعلامات المعلمة/المعدة مسبقاً على الرغم من أن NoSQL تفتقر إلى العبارات المُعدَّة الشاملة، إلا أن العديد من برامج التشغيل تدعم منشئي الاستعلامات الأكثر أمانًا التي تتجنب تسلسل السلاسل.

- التحقق من صحة المخطط استخدم مخططات المستندات أو التحقق من صحة النموذج (مثل مخططات Mongoose) لفرض أشكال المدخلات المتوقعة.

- تعطيل المشغلين الخطرين تعطيل تقييم

$حيث,$eval، أو تنفيذ JavaScript في تكوينات قاعدة البيانات. إندوسفايس - سياسات الامتيازات الأقل قم بتقييد أذونات مستخدم قاعدة البيانات بحيث أنه حتى في حالة حدوث حقن، يكون نطاق العمليات (القراءة/الكتابة) محدودًا.

- التسجيل والمراقبة تسجيل أنماط الاستعلام غير المعتادة للكشف عن محاولات الحقن وإطلاق التنبيهات.

أمثلة على الشفرات البرمجية: أنماط الهجوم مقابل أنماط الدفاع

فيما يلي مقتطفات من التعليمات البرمجية العملية التي توضح كلاً من الاستغلال والتخفيف من آثاره.

هجوم تجاوز مصادقة MongoDB للمصادقة

جافا سكريبت

// غير آمن: إدخال المستخدم المباشر في الاستعلام

db.users.find({

اسم المستخدم: req.body.user,

كلمة المرور: req.body.pass

});

النمط الدفاعي: القائمة البيضاء والمدخلات المصبوبة

جافا سكريبت

const userInput = { {

مستخدم: String(req.body.user || ""),

تمرير: سلسلة(req.body.pass || "")

};

db.users.find({ اسم المستخدم: userInput.user، كلمة المرور: userInput.pass });

إساءة استخدام Regex في الاستعلامات

حمولة الهجوم

json

{"name": { "$regex": ".*" } }

الدفاع (عدم السماح بـ Regex):

جافا سكريبت

إذا (!/^[A-Za-Z0-9_]+$/.test(req.body.name)) {

طرح خطأ جديد("أحرف غير صالحة");

}

منع تنفيذ JavaScript في MongoDB في MongoDB

غير آمن:

جافا سكريبت

db.users.find({ { $where: "this.age > 25" });

التكوين الآمن:

باش

# mongod.conf

ضبط المعلمة:

ممكّن جافا سكريبت: خطأ

محاكاة الاستعلام المعياري

غير آمن:

جافا سكريبت

collection.find({ filter: JSON.parse(req.body.filter)}));

التحليل الآمن مع مكتبة التعقيم

جافا سكريبت

const sanitize = يتطلب('mongo-sanitize');

عامل التصفية = تعقيم(req.body.filter);

مجموعة.find(فلتر);

تصفية مدخلات واجهة برمجة تطبيقات REST API

عرضة للخطر:

جافا سكريبت

التطبيق.post("/ بحث"، (req, res) =>

مجموعة db.collection("العناصر").find(req.body).toArray()

);

متصلب:

جافا سكريبت

const permittedFields = ["الفئة"، "السعر"];

يشكل الاستعلام = {};

الحقول المسموح بها.forEach(f => { {

إذا كان (req.body[f]) الاستعلام[f] = req.body[f];

});

db.collection("items").find(query).toArray();

اختبار أمان NoSQL المؤتمت واختبار أمان NoSQL الآلي

في التطبيقات المعقدة، غالبًا ما يكون تحديد كل ناقل حقن يدويًا عبر واجهات برمجة التطبيقات والمدخلات الديناميكية والخدمات المصغرة أمرًا لا يمكن الدفاع عنه. بنليجنتوهي منصة لاختبار الاختراق تعتمد على الذكاء الاصطناعي، تساعد فرق الأمن من خلال:

- توليد وحقن حمولات NoSQL مصممة تلقائيًا لاستكشاف الثغرات الأمنية

- ربط أنماط الاستعلام بالسلوكيات عالية الخطورة

- التكامل مع خطوط أنابيب CI/CD للتعرف على الانحدارات مبكراً

- إنتاج تقارير ذات أولوية تتماشى مع تصنيفات OWASP وCWE

هذا النهج يكمل النهج التقليدي SAST/DAST التقليدي مع تحليل مدرك للسياقمفيدة بشكل خاص للغات استعلام NoSQL الديناميكية حيث قد تكون القواعد الثابتة وحدها غير كافية.

الخلاصة: NoSQL ليست محصنة - التصميم الآمن

توفر قواعد بيانات NoSQL قابلية التوسع والمرونة، لكنها ليست محصنة ضد مخاطر الحقن لمجرد أنها تستخدم بناء جملة مختلف. يمكن أن تؤدي عيوب الحقن في NoSQL إلى تجاوز المصادقة، أو كشف البيانات، أو السماح بعمليات غير مصرح بها عندما يتم التعامل مع المدخلات بشكل غير صحيح. من خلال الجمع بين التحقق القوي من صحة المدخلات، وتطبيق المخطط، والاستخدام الآمن لبرامج التشغيل والاختبار الآلي (بما في ذلك المنصات المدعومة بالذكاء الاصطناعي مثل Penligent)، يمكن للمهندسين تقليل التعرض لهجمات حقن nosql بشكل كبير.