لماذا يستمر "استغلال جافا pdf" في الانتشار

"استغلال جافا PDF" هو مصطلح بحث شامل يستخدمه الناس عندما يشعرون بالقلق بشأن ملفات PDF الخبيثة التي تثير نقاط الضعف في قراء PDF أو إساءة المعاملة ميزات جافا/جافا سكريبت في خط إنتاج المستندات. يمكن لملفات PDF أن تحمل مخاطر من عدة زوايا: جافا سكريبت مضمنة، أو أخطاء في المحللين في القارئات أو مولدات PDF غير الآمنة التي تستوعب مدخلات يتحكم بها المهاجمون. وقد وثّق الباحثون هذه المشكلات لسنوات - من هجمات PDF المستندة إلى JavaScript و تسليم مجموعة أدوات الاستغلال إلى الأحدث إساءة استخدام العرض والمولدات. إنتيغريتي+4سنتنيل ون

باختصار: على الرغم من أن PDF لم يكن مصممًا لتشغيل التعليمات البرمجية العشوائية, عيوب التنفيذ في القراءات والأنظمة البيئية الشائعة جعلته إغراءً موثوقًا في الاختراقات الحقيقية. تؤكد الملاحظات التاريخية وكتابات التهديدات من البائعين والمختبرات هذا النمط.

ما يحاول المهاجمون مقابل ما يحتاج إليه المدافعون

يعشق المهاجمون ملفات PDF لأن مرفقًا واحدًا يمكن أن يجمع بين الهندسة الاجتماعية مع أخطاء التحليل من جانب العميل. يخفون الحمولات مع التعتيم/التشفيرالرافعة المالية إجراءات جافا سكريبتأو استغلال تناقضات المحلل التحليلي عبر التطبيقات والمتصفحات. ومع ذلك، لا يحتاج المدافعون إلى رمز استغلال؛ بل يحتاجون إلى التحقق الآمن:

- تعرف على الإشارات (تفرخ عملية جافا غير متوقعة، والوصول المشبوه إلى نظام الملفات، وعمليات استدعاء الشبكة الغريبة);

- إعادة إنتاج السلوك بطريقة مضبوطة;

- السفينة إصلاحات ذات أولوية بسرعة. (انظر التحليلات الحديثة والكلاسيكية حول ملفات PDF الخبيثة واكتشافها). SentinelOne+1

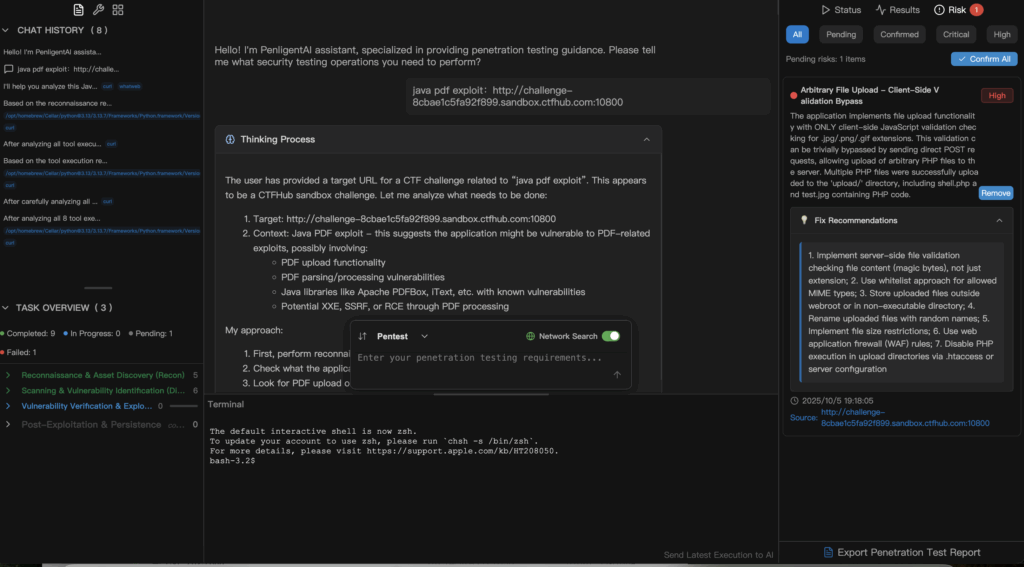

عرض توضيحي دفاعي: التحقق من صحة اللغة الطبيعية على Penligent

إليك كيف يمكن للفرق إظهار المخاطر بأمان-مع لا يوجد سطر أوامر ولا برمجة نصية:

الخطوة 1 - موجهة، بلغة إنجليزية واضحة

"تحقق من نقطة نهاية مختبري بحثًا عن أنماط استغلال java pdf. استخدم التشخيصات الآمنة فقط. قم بالإبلاغ عن نشاط عملية Java غير الطبيعي، وإجراءات PDF المشبوهة، وأي عمليات استدعاء للشبكة."

الخطوة 2 - يقوم Penligent بتحويل المطالبة إلى اختبار معقم

ينسق بينليجنت المجسات الخاضعة للرقابة مقابل صورة معملية، ومحاكاة مسارات معالجة ملفات PDF بدون تشغيل كود استغلال حقيقي. إنه يراقب نفس المؤشرات التي يسلط الباحثون الضوء عليها (إجراءات JS، ومحلل الشذوذ، ومراوغات المولد) و يربط الإشارات في الوقت الحقيقي. 2بورت سويجر+2

الخطوة 3 - النتيجة القابلة للتنفيذ

تحصل على إرشادات إصلاح واضحة ومحددة الأولويات:

- أهداف التصحيح والإصدار (تقوية القارئ/نظام التشغيل);

- تعطيل المحفوفة بالمخاطر جافا سكريبت PDF حيثما أمكن;

- تشديد ضوابط الدخول على مولدات PDF;

- إضافة عمليات الكشف عن العملية/الملف/الشبكة السلوكيات الشائعة في ملفات PDF الخبيثة. (توصي كتابات البائعين والمختبرات باستمرار بتصحيح برامج القراءة وتعطيل الميزات الخطرة). مايكروسوفت

بهذه الطريقة، يمكنك تحويل العنوان المخيف إلى التحقق القابل للتكرار-لا توجد حمولات حية محفوفة بالمخاطر، فقط إشارات يمكن الدفاع عنها و إصلاحات سريعة.

قائمة مراجعة التقوية العملية

- قارئات التصحيح ونظام التشغيل (تتبع CVEs لـ Acrobat/Reader ومكتبات PDF الخاصة بك). مكافحة التطرف العنيف

- تعطيل جافا سكريبت PDF إذا سمح العمل؛ تدقيق إجراءات "فتح/إطلاق". CISA

- مولدات هاردين PDF (تعقيم المدخلات التي يتحكم فيها المستخدم؛ واختبار إساءة استخدام SSRF/التصميم). إنتيغريتي

- الكشف عن الحالات الشاذة (عمليات جافا التي تم إنشاؤها بواسطة القراء، والخروج غير المتوقع من الشبكة، وكتابة الملفات الغريبة). متوسط + 1

- تثقيف المستخدمين (لا تزال ملفات PDF غير الموثوق بها من أهم وسائل التصيد الاحتيالي؛ قم بتعطيل الفتح التلقائي). تُظهر التقارير الأخيرة أن الحملات القائمة على ملفات PDF لا تزال تتطور. ثوتوركس

جرّب ذلك بنفسك (مطالبات باللغة الطبيعية لـ Penligent)

- "قم بتشغيل التحقق الآمن من صحة استغلال ملف java pdf على جهاز الاختبار الافتراضي الخاص بي. لا توجد حمولات حقيقية؛ اجمع إشارات العملية/الملف/الشبكة واقترح إصلاحات."

- "تدقيق نقاط نهاية مولد PDF الخاصة بنا بحثًا عن مخاطر الحقن/المخاطر الأمنية الخاصة بمخاطر الحقن وإعداد خطة للتخفيف من المخاطر." إنتيغريتي

- "تحقق مما إذا كانت إعدادات Adobe Reader وإصداراته عبر نقاط النهاية تقلل من التعرض لمشكلات PDF JS المعروفة." CISA