في ظل عمليات استغلال نماذج الذكاء الاصطناعي التي تتصدر العناوين الرئيسية، ظهر تهديد أكثر جوهرية للبنية التحتية ليذكرنا بهشاشة خدمات الويب الحديثة. CVE-2025-59304 ليس مجرد خطأ آخر؛ بل هو فشل معماري خطير في واجهة برمجة تطبيقات Swetrix لتحليلات الويب، وهي منصة مفتوحة المصدر يتم اعتمادها بشكل متزايد لقياس البيانات التي تركز على الخصوصية عن بُعد.

تنطوي هذه الثغرة الأمنية على درجة CVSS 9.8 (حرجة)، مما يشير إلى أنه يمكن لمهاجم عن بُعد غير مصادق عليه استغلاله بتعقيد منخفض لتحقيق اختراق كامل للنظام. الناقل؟ كلاسيكي اجتياز الدليل (CWE-22) التي، بسبب سوء تصميم واجهة برمجة التطبيقات، تتصاعد مباشرة إلى تنفيذ التعليمات البرمجية عن بُعد (RCE).

بالنسبة لمهندسي الأمن ومهندسي DevSecOps، فإن CVE-2025-59304 هي دراسة حالة نموذجية في "تلوث المغسلة". فهي توضح كيف يمكن أن يؤدي الفشل في تطبيع مسارات الملفات في واجهة برمجة التطبيقات عالية المستوى إلى تحويل عملية ملف روتينية إلى بوابة للاستيلاء على الخادم. تقدم هذه المقالة تحليلاً جنائيًا عميقًا لهذا الخلل، وإعادة بناء سلسلة القتل من طلب HTTP الأولي إلى تنفيذ الصدفة النهائي.

بطاقة استخبارات الثغرات الأمنية

| متري | تفاصيل الاستخبارات |

|---|---|

| معرّف CVE | CVE-2025-59304 |

| المكون المستهدف | واجهة برمجة تطبيقات Swetrix Web Analytics (الإصدار 3.1.1 وما قبله) |

| فئة الضعف | اجتياز الدليل (CWE-22) المؤدي إلى RCE |

| درجة CVSS v3.1 | 9.8 (av:n:n/ac:l/pr:n/ui:n/ui:n/s:u:c:h/i:h/a:h) |

| المعالجة | الترقية إلى إصدار ما بعد الالتزام 7d8b972 |

التعمق التقني: من العبور إلى الصدفة

تعالج واجهة برمجة التطبيقات Swetrix API إدخال البيانات وإدارة التكوين لمنصة التحليلات. توجد هذه الثغرة بسبب فشل التطبيق في تعقيم المدخلات التي يوفرها المستخدم والتي تحدد مسارات نظام الملفات بشكل صحيح.

1. المنطق المكسور: فشل تطبيع المسار

في الترميز الآمن، يجب "تطبيع" أي مدخلات مستخدمة لإنشاء مسار ملف (حل .. شرائح) ومقارنتها بقائمة الدلائل المسموح بها. تنشأ الثغرة CVE-2025-59304 لأن نقطة نهاية واجهة برمجة التطبيقات (API) تقوم بربط مدخلات المستخدم بشكل أعمى في عملية مسار الملف.

الواجهة الخلفية الافتراضية الضعيفة (Node.js/Express Logic):

جافا سكريبت

'/// النمط القابل للتغيير // نقطة نهاية مصممة لحفظ التكوين المخصص أو البيانات المؤقتة app.post('/api/v1/save-preference', async (req, res) => { const { filesename, content } = req.body;

// خطأ فادح: لا يوجد تعقيم ل 'اسم الملف'

// يرسل المهاجم: {"اسم الملف": ".../.../.../.../.../.../.../etc/cron.d/pwn"، "المحتوى": "* * * * * * * جذر / tmp/shell.sh" }

const targetPath = path.join.path.join(__dirname, 'data', filename);

محاولة {

// يكتب التطبيق المحتوى إلى المسار الذي تم اجتيازه

انتظر fs.writeFile(targetPath, content);

res.json({ النجاح: صحيح });

} التقاط (e) {

res.status(500).json({ خطأ: e.message });

}

});`

2. سلسلة القتل التصعيد إلى الإنفاذ الانتقائي

بينما يرتبط اجتياز الدليل غالبًا ب القراءة الملفات (الإفصاح عن المعلومات)، فإن تحويلها إلى RCE يعني ضمناً كتابة الملفات التعسفية القدرات. إليك كيفية تسليح المهاجمين لهذا الأمر:

- المرحلة 1: الاستطلاع يحدد المهاجم نقطة نهاية واجهة برمجة التطبيقات التي تقبل المعلمات المتعلقة بالملف (مثل اسم الملف والمسار والمفتاح) من خلال مستندات Swagger أو تحليل حركة المرور.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- المرحلة 3: التسليح (التنفيذ) لتنفيذ التعليمات البرمجية، يجب على المهاجم أن يكتب إلى موقع يقوم النظام بتنفيذه أو تفسيره تلقائيًا. تشمل الأهداف الشائعة ما يلي:

- وظائف كرون: كتابة ملف إلى

/etc/cron.d/أو/var/spool/cron/crontabs/لتنفيذ برنامج نصي عكسي كل دقيقة. - الويب شيل: إذا كانت واجهة برمجة التطبيقات تعمل جنبًا إلى جنب مع خادم ويب (على سبيل المثال، Nginx الذي يخدم PHP أو محمل ديناميكي Node.js)، فإن كتابة برنامج نصي (

shell.js,cmd.php) في جذر الويب العام. - تسمم التكوين: الكتابة فوق ملف تكوين (مثل

config.jsأو.env) التي يعيد تحميلها التطبيق، مما يؤدي إلى حقن تعليمات برمجية خبيثة في روتين بدء التشغيل.

- وظائف كرون: كتابة ملف إلى

- المرحلة 4: الاستمرارية بمجرد عودة الاتصال بالصدفة مرة أخرى، ينشئ المهاجم استمرارية عن طريق إضافة حساب مستخدم يبدو شرعيًا أو خدمة systemd.

تحليل الأثر: انهيار البنية التحتية

يعد اختراق خادم Swetrix API حدثًا كارثيًا لسلامة البيانات وأمن الشبكة:

- استخراج بحيرة البيانات: يتمكن المهاجمون من الوصول المباشر إلى بيانات اعتماد قاعدة البيانات الأساسية (غالبًا ما يتم تخزينها في ملفات env التي يمكن الوصول إليها عبر اجتيازها)، مما يسمح لهم بتفريغ مجموعة بيانات التحليلات بأكملها التي تحتوي على سجلات سلوك المستخدم الحساسة.

- تسمم سلسلة التوريد إذا كان المثيل المخترق جزءًا من عرض SaaS أكبر، يمكن للمهاجمين تعديل مقتطف جافا سكريبت التحليلات الذي يتم تقديمه إلى مواقع الويب الخاصة بالعملاء، مما يحول منصة التحليلات إلى موزع للبرامج الضارة (على سبيل المثال، مستنزفات التشفير).

- الحركة الجانبية: يتحول الخادم فعلياً إلى مضيف معقل للمهاجم، مما يسمح له بفحص ومهاجمة الخدمات الداخلية التي كانت محمية سابقاً من الإنترنت.

الدفاع القائم على الذكاء الاصطناعي: الميزة البنلجنتية

من المعروف أن ماسحات DAST (اختبار أمان التطبيقات الديناميكي) التقليدية غير فعالة في اكتشاف الثغرات الأمنية القائمة على المنطق في واجهات برمجة التطبيقات الحديثة.

- عمى السياق: تقوم الماسحات الضوئية القديمة برش حمولات عامة (مثل

../ .../win.ini) التي غالبًا ما تفشل مخططات التحقق من الصحة (على سبيل المثال، إذا كانت واجهة برمجة التطبيقات تتوقع كائن JSON، فسيتم رفض حمولة السلسلة الخام قبل المعالجة). - المنطق الأعمى لا يمكنهم تحديد حيث تم كتابة الملف، مما يؤدي إلى نتائج سلبية كاذبة.

هذا هو المكان Penligent.ai يمثل نقلة نوعية. يستخدم Penligent تشويش واجهة برمجة التطبيقات الواجهة البرمجية الواعية بالسياق مدعوم من وكلاء الذكاء الاصطناعي:

- تفسير المخطط: يقوم وكلاء Penligent بتحليل تعريف واجهة برمجة التطبيقات (OpenAPI/Swagger) لفهم بنية البيانات المتوقعة. يقومون ببناء حمولات JSON صالحة تتضمن تسلسلات اجتياز في الداخل حقول المعلمات الشرعية.

- توليد الحمولة الذكية: وبدلاً من الضوضاء العشوائية، يقوم الذكاء الاصطناعي بصياغة حمولات مصممة خصيصًا لنظام التشغيل المستهدف (الكشف عن لينكس مقابل ويندوز). بالنسبة لفيروس CVE-2025-59304، فإنه ينشئ حمولات "ملف علامة" - ملفات ذات تجزئة فريدة.

- التحقق من الحلقة المغلقة: لا يكتفي النظام بإرسال الحمولة فقط؛ بل يتحقق بنشاط مما إذا كان الملف قد تمت كتابته بنجاح ويمكن الوصول إليه. هذا يؤكد أن كتابة الملفات التعسفية الثغرة الأمنية 100% بشكل مؤكد وعدم وجود خطر تعطل الخدمة، مما يميز الخلل الحرج عن الخطأ العام.

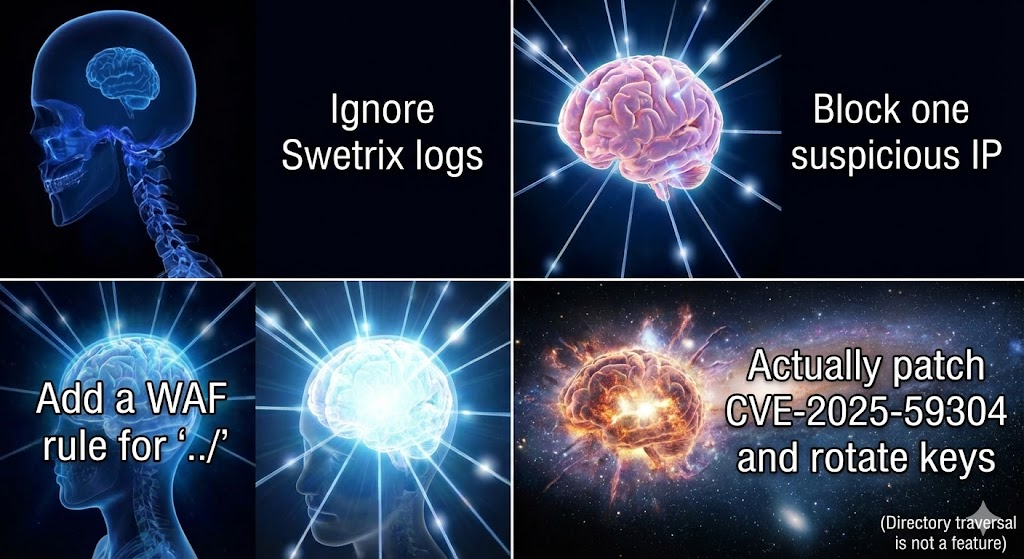

دليل المعالجة والتقوية

إذا كنت تقوم بتشغيل Swetrix أو أدوات تحليلية مشابهة ذاتية الاستضافة، فيجب اتخاذ إجراء فوري.

1. الترقيع الفوري

قم بترقية مثيل Swetrix Web Analytics API الخاص بك على الفور. تأكد من أن بنيتك تتضمن الإصلاح من الالتزام 7d8b972 أو هو الإصدار v3.1.2+. يقدم هذا التصحيح منطقًا صارمًا للتحقق من صحة المسار يمنع اجتياز الأحرف.

2. تنفيذ منطق "السجن" (Chroot)

يجب أن يتأكد المطورون من أن عمليات تشغيل الملفات محصورة بشكل صارم في دليل محدد.

- نمط الرمز الآمن: الاستخدام

path.resol()وتحقق مما إذا كان المسار الناتج يبدأ ببادئة الدليل المسموح بها.JavaScriptconst resolvedPath = path.resol.path(baseDir, userInput) ؛ إذا (!resolvedPath.startsWith(baseDir)) {رمي خطأ جديد("تم اكتشاف اجتياز المسار")؛ } }

3. WAF وحماية وقت التشغيل

- قواعد WAF: تكوين جدار حماية تطبيق الويب الخاص بك (Cloudflare، AWS WAF) لحظر الطلبات التي تحتوي على

../,..%2fأو%2e%2eفي أجسام JSON أو معلمات URL. - تصلب الحاوية: قم بتشغيل خدمة API كمستخدم غير جذر. تكوين نظام ملفات الحاوية على أنه للقراءة فقط (

نظام الملفات الجذر للقراءة فقط: صوابفي Kubernetes)، وتركيب دلائل مؤقتة محددة فقط على أنها قابلة للكتابة. وهذا يمنع المهاجمين من الكتابة إلى مسارات النظام مثل/etc/cron.d/.

الخاتمة

CVE-2025-59304 بمثابة تذكير صارخ بأنه في عصر الخدمات المصغرة المعقدة، يمكن أن يؤدي خطأ بسيط في التعامل مع المسار إلى اختراق كامل للبنية التحتية. لا يتعلق الأمان بالمصادقة فقط؛ بل يتعلق بالتحقق الصارم من صحة المدخلات في كل طبقة من طبقات المكدس.

بالنسبة لمهندس أمن النخبة، فإن الدرس واضح: لا تثق بأي مدخلات. تحقق من صحة المسارات، وقم بتقييد أذونات نظام الملفات، واستفد من الاختبارات التي تعتمد على الذكاء الاصطناعي للعثور على هذه العيوب المنطقية قبل أن يكتشفها الخصوم.