تعتمد التطبيقات الحديثة على واجهات برمجة التطبيقات (API) أكثر من أي وقت مضى - من تطبيقات الأجهزة المحمولة إلى الخدمات المصغرة والمنصات السحابية - مما يجعل اختبار واجهة برمجة التطبيقات حجر الزاوية في الجودة الوظيفية وضمان الأمان. لا يتعلق اختبار واجهة برمجة التطبيقات بالصحة فقط؛ بل يتعلق بالمرونة في ظل الضغوطات الخبيثة، والامتثال لسياسات الأمان، والاستعداد لمحاولات الاستغلال في العالم الحقيقي.

تم تصميم هذا الدليل الشامل، المستند إلى مصادر موثوقة وخبرة عملية، من أجل مهندسو الأمن، ومختبرو الاختراق، وفرق الأتمتة المعززة بالذكاء الاصطناعي الذين يحتاجون إلى فهم اختبار واجهة برمجة التطبيقات بعمق - كيف يعمل، ولماذا يستهدفه المهاجمون، وما هي الأدوات والمنهجيات الموجودة، وكيف يمكن للذكاء الاصطناعي أن يرتقي بسير عمل الاختبار والكشف.

ما هو اختبار واجهة برمجة التطبيقات (API) ولماذا هو مهم

اختبار API هي عملية فحص واجهات برمجة التطبيقات للتحقق من السلوك الوظيفي والأداء والامتثال وخاصةً صحة الأمان. ونظرًا لأن واجهات برمجة التطبيقات تعمل كطبقات اتصال أساسية بين الخدمات والعملاء، فإن الإخفاقات في هذه الطبقة يمكن أن تؤدي إلى خروقات خطيرة ووقت تعطل وتعطيل الأعمال.

وفقاً ل اختبار API الخاص بشركة IBM نظرة عامة، تضمن اختبارات واجهة برمجة التطبيقات (API) أن يتصرف منطق الواجهة الخلفية بشكل مناسب في ظل المدخلات المختلفة، ويحمي البيانات بشكل آمن، ويقدم استجابات متسقة عبر السيناريوهات.

على عكس اختبار واجهة المستخدم الرسومية أو اختبار واجهة المستخدم، يتفاعل اختبار واجهة برمجة التطبيقات (API) مباشرةً مع نقاط النهاية، مما يمكّن الفرق من

- التحقق من صحة النواتج وتنسيق البيانات

- اختبار تدفقات التفويض وإدارة الجلسات

- محاكاة حالات الحافة والمدخلات غير المتوقعة

- اكتشاف نقاط الضعف مثل عيوب الحقن، و BOLA/BFLA، وإساءة الاستخدام المنطقي

وبالنظر إلى أن واجهات برمجة التطبيقات أصبحت العمود الفقري الفعلي للأنظمة الموزعة والخدمات المصغرة، فإن تخطي الاختبارات الأمنية والوظيفية الصارمة لم يعد خياراً - بل هو خطر على الأعمال.

تصنيف اختبار واجهة برمجة التطبيقات: الوظيفية والأمنية وما بعدها

يشمل اختبار API طبقات متعددة. وفيما يلي تصنيف عالي المستوى:

| الفئة | الغرض | التركيز على الأمن |

|---|---|---|

| الاختبار الوظيفي | مطابقة المخرجات المتوقعة مع المدخلات | الحد الأدنى من العمق الأمني |

| اختبار التكامل | التحقق من التواصل بين الخدمات | يمكن أن يكشف عن سوء استخدام المنطق |

| اختبار الانحدار | التأكد من أن التغييرات لا تكسر السلوك | الفحوصات الأمنية الأساسية |

| اختبار الأداء والحمل | التحقق من الأداء تحت الضغط | الكشف عن عتبات DoS |

| اختبار الأمان | الكشف عن نقاط الضعف وسوء الاستخدام | اكتشاف الثغرات الأمنية الحرجة |

يحاول اختبار الأمان، على وجه التحديد، محاكاة سلوك الهجوم الحقيقي بدلاً من مجرد المدخلات المتوقعة. ويشمل ذلك إساءة استخدام المصادقة/التخويل، والتلاعب بالمعلمات واختطاف الجلسات وحقن حمولة خطيرة.

اختبار أمان واجهة برمجة التطبيقات: التقنيات الأساسية التي يجب أن يعرفها المهندسون

يتجاوز اختبار واجهة برمجة التطبيقات الذي يركز على الأمن السلوكيات المتوقعة؛ فهو يحاول محاكاة كيفية قيام المهاجمين في العالم الحقيقي باختبار نقاط النهاية وإساءة استخدامها. فيما يلي التقنيات الأساسية التي تشير إليها السلطات في أمن واجهة برمجة التطبيقات:

اختبار المصادقة والتفويض

عادةً ما تستخدم واجهات برمجة التطبيقات OAuth2 و JWT ومفاتيح واجهة برمجة التطبيقات ومنطق المصادقة المخصص. يجب أن يفحص الاختبار:

- ضعف إصدار الرمز المميز وإعادة التشغيل

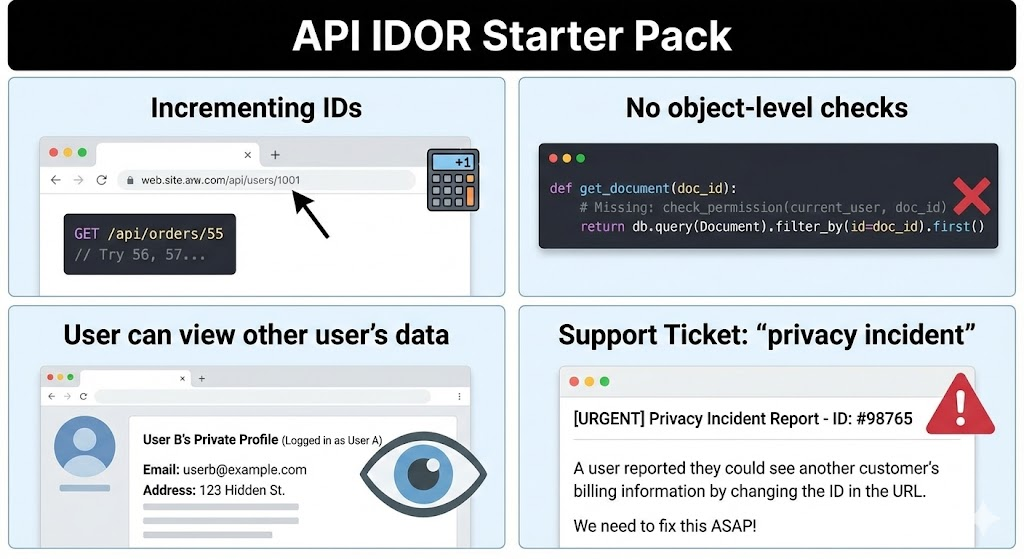

- تخويل مستوى الكائن المكسور (BOLA)

- تفويض مستوى الوظيفة المعطلة (BFLA)

غالبًا ما تسمح ثغرات BOLA للجهات الفاعلة الخبيثة بالوصول إلى بيانات المستخدمين الآخرين ببساطة عن طريق تغيير المعرفات في الطلبات (على سبيل المثال /وابي/المستخدمين/123 → /وابي/المستخدمين/456).

- اختبار الإدخال وتدفق البيانات

يجب أن تكون واجهات برمجة التطبيقات قوية ضد المعلمات المشوهة أو كبيرة الحجم أو غير المتوقعة. تشمل التقنيات هنا ما يلي:

- التشويش: إرسال مدخلات عشوائية أو شبه مشوّهة عشوائية أو شبه منظمة

- اختبارات التلاعب بالمعلمات واختبارات انتهاك المخطط

- إساءة استخدام بنية JSON و XML

يساعد اختبار التشويش في الكشف عن أخطاء الترميز أو العيوب المنطقية التي قد يغفلها التحليل الثابت.

الاختبار الديناميكي واختبار وقت التشغيل

يتفاعل الاختبار الديناميكي لأمن التطبيقات (DAST) مع خدمات واجهة برمجة التطبيقات قيد التشغيل لمحاكاة سلوكيات المهاجمين، وكشف عيوب المصادقة، ومخاطر الحقن، والتهيئة الأمنية الخاطئة.

اكتشاف نقاط النهاية والجرد

يقوم المهاجمون أولاً بتعداد سطح واجهة برمجة التطبيقات (API) قبل شن هجمات مستهدفة. استخدام أدوات الاكتشاف للعثور على واجهات برمجة تطبيقات الظل أو الزومبي يضمن تضمين نقاط النهاية غير المعروفة في اختبارات الأمان.

المراقبة المستمرة و RASP

تراقب الحماية الذاتية للتطبيقات في وقت التشغيل (RASP) حركة المرور المباشرة وتكتشف السلوكيات الضارة أثناء التنفيذ، مما يتيح اكتشاف الحالات الشاذة التي تتجاوز اختبار ما قبل النشر.

الامتثال والمعايير

مواءمة اختبار أمان واجهة برمجة التطبيقات (API) مع أطر عمل مثل OWASP API Security Top 10 والاستفادة من الموارد مثل إطار عمل اختبار أمان واجهة برمجة التطبيقات OWASP للتغطية الموحدة.

مشهد أدوات اختبار واجهة برمجة التطبيقات الآلية

تساعد أتمتة اختبار واجهة برمجة التطبيقات في التحول إلى اليسار في CI/CD، مما يتيح التعاون بين فرق التطوير والأمان وفرق DevOps. فيما يلي فئات الأدوات الشائعة الاستخدام:

الماسحات الضوئية الثابتة أو المدفوعة بالمواصفات

الأدوات التي تفحص OpenAPI/Swagger أو الوثائق لتحديد عدم تطابق المخطط أو التعريفات غير الآمنة أو عناصر التحكم المفقودة.

الأدوات الديناميكية والتشويش الديناميكي

- مقياس JMeter - يوفر إمكانيات التحميل والتشويش لواجهات برمجة تطبيقات REST/HTTP. مفيد لاختبارات حدود الضغط والحقن.

APIsec، StackHawk، Schemathesis - الأدوات التي تنشئ حالات اختبار من تعريفات واجهة برمجة التطبيقات وتنفذ في CI/CD.

أدوات الأمان اليدوية والتفاعلية

- جناح التجشؤ و OWASP ZAP - مفيد للاختبار الخماسي التفاعلي وصياغة تدفقات هجومية مصممة خصيصاً.

- مجموعات ساعي البريد المخصص المدمجة مع حمولات الضبابية الأمنية

الماسحات الضوئية الأمنية المتخصصة

الأدوات التي تركز حصرياً على ثغرات واجهة برمجة التطبيقات، والاختبار المنطقي العميق، والتحليل السلوكي لوقت التشغيل.

غالبًا ما يتضمن المزيج الصحيح الجمع بين الفحص الآلي مع جهود الاختراق اليدوي للتغطية ضد كلٍ من الثغرات الأمنية المنخفضة وحالات إساءة استخدام المنطق العميق.

نقاط ضعف واجهة برمجة التطبيقات في العالم الحقيقي والدروس الأمنية

على الرغم من أن اختبار واجهة برمجة التطبيقات في حد ذاته ليس ثغرة أمنية، إلا أنه أمر بالغ الأهمية للكشف عن العيوب التي تكشف البيانات أو المنطق أو البنية التحتية. ومن الفئات الشائعة لنقاط الضعف الشائعة في واجهة برمجة التطبيقات (API) كسر ترخيص مستوى الوظيفة و BOLA - وغالباً ما يتم استغلالها عندما لا تتحقق واجهات برمجة التطبيقات من صحة الوصول إلى الموارد بشكل صحيح.

يأتي سطح هجوم آخر من إساءة استخدام الحقن عندما يكون التحقق من صحة المدخلات متساهلاً، مما يؤدي إلى حالات يتلاعب فيها المهاجمون بالبيانات لتصعيد الامتيازات أو تسريب معلومات حساسة.

في البيئات الديناميكية (الخدمات المصغرة والتكاملات الخارجية)، يمكن لنقاط نهاية واجهة برمجة التطبيقات (API) أن تقدم أيضًا انجراف التكوينحيث تعمل الميزات المتطورة على كسر الثوابت الأمنية المفترضة سابقًا - مما يعزز أهمية الاختبار المستمر.

أمثلة برمجية عملية لاختبار أمان واجهة برمجة التطبيقات (API)

فيما يلي أمثلة ملموسة توضّح كيف يمكن للمهندسين إجراء اختبارات واجهة برمجة نصية لواجهة برمجة التطبيقات للتحقق من صحة الأمان.

مثال 1: اختبار إساءة استخدام مصادقة JWT (Python/Requests)

بايثون

طلبات الاستيراد

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUJIUZIUZI1NiIsInISIINR5cCI6IKPXVCJ9.invalidsignature"

الاستجابة = requests.get(API_URL, headers={"authorization": f"bearer {invalid_jwt}"})

طباعة(response.status_code.status_code، response.json())

الهدف: يجب ألا تمنح الرموز المميزة غير الصالحة أو التي تم التلاعب بها حق الوصول.

مثال 2: تشويش نقطة النهاية

باش

# !/bin/bashURL="" للحمولة في '{"id":-1}' '{"id":"A"}' '{"id":9999999999}'؛ قم بعمل curl -X POST -H "Content-Type: application/json" \\ -d "$payload" "$URL"تم

الغرض: محاكاة مدخلات مشوهة لمراقبة استجابات الأخطاء.

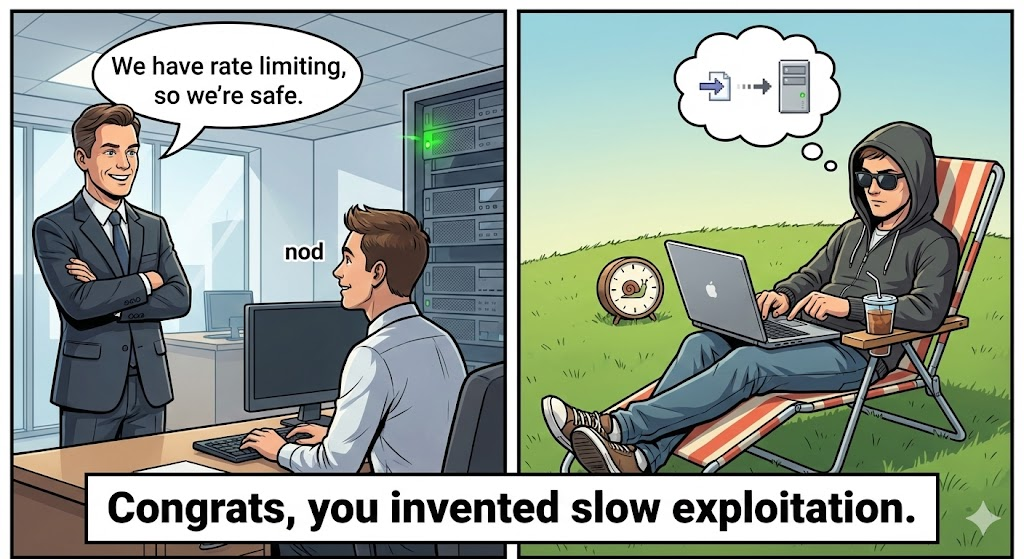

مثال 3: تحديد المعدل ومحاكاة القوة الغاشمة (Node.js)

جافا سكريبت

أكسيوس = يتطلب("أكسيوس");

دالة غير متزامنة bruteForceLogin() { {

ل (دع i = 0؛ i < 20؛ i++) {

جرب {

انتظر axios.post(""، { اسم المستخدم: "admin"، كلمة المرور: "خطأ"});

} التقاط (ه) {

وحدة التحكم.خطأ(محاولة ${i} - HTTP ${e.response.status});

}

}

}

bruteForceLogin();

تحقق من ذلك: هل تفرض واجهة برمجة التطبيقات (API) حدوداً للأسعار أو إغلاقاً للحساب؟

أتمتة اختبار واجهة برمجة التطبيقات في بيئات CI/CD

لتحقيق أقصى قدر من التأثير، يجب أن تكون اختبارات API مدمجة في خطوط أنابيب CI/CD بحيث يؤدي كل التزام إلى إجراء فحوصات وظيفية وأمنية تلقائية. يعمل نهج "التحول إلى اليسار" هذا على اكتشاف العيوب المنطقية والأمنية في وقت مبكر، مما يقلل من تكلفة الإصلاح ووقت الدورة الزمنية.

تشمل الاستراتيجيات الشائعة ما يلي:

- طلبات الدمج/السحب من البوابة بناءً على نتائج الفحص الأمني لواجهة برمجة التطبيقات (API)

- استخدام تعريفات الاختبار كوثائق حية (على سبيل المثال، OpenAPI)

- الجمع بين SAST/DAST مع تشويش واجهة برمجة التطبيقات وسير عمل الاختبار الخماسي اليدوي

- ربط مخرجات الاختبار بسجلات وقت التشغيل لتحديد أولويات المخاطر الحقيقية

يساعد الاختبار المستمر على مواكبة دورات التسليم السريع للبرامج الحديثة دون تعريض واجهات برمجة التطبيقات غير الآمنة للإنتاج.

الذكاء الاصطناعي واختبار واجهة برمجة التطبيقات الآلي: ما وراء عمليات المسح البسيطة

يمكن للذكاء الاصطناعي تحسين اختبار واجهة برمجة التطبيقات بشكل كبير من خلال:

- توليد مدخلات اختبار ذكية التي تغطي حالات الحافة

- تصنيف الأنماط غير المتوقعة التي تفتقدها القواعد الثابتة

- الكشف عن أنماط إساءة استخدام المنطق عبر تنميط السلوك

- أتمتة أتمتة عملية إزالة التشويش وتنسيق التشويش عبر الخدمات المصغرة

تشير الأبحاث الحديثة إلى أن الذكاء الاصطناعي وآليات إدارة LLM يمكن أن تساعد في تقسيم المدخلات وتوليد الاختبارات، مما يزيد من التغطية ويكشف عن الثغرات التي يتم التغاضي عنها.

يتيح دمج نماذج الذكاء الاصطناعي في أطر عمل اختبار أمان واجهة برمجة التطبيقات إمكانية إجراء اختبار يعكس سلوكيات استكشاف المهاجمين، وليس فقط الحالات التي يتم التعامل معها في الكتب المدرسية.

ملخص: بناء برنامج حديث لاختبار أمن واجهة برمجة التطبيقات (API)

أصبح اختبار واجهة برمجة التطبيقات API الآن المكون الأساسي للتطوير والتسليم الآمن. فهي لا تتحقق ليس فقط من صحة الوضع الأمني ضد التهديدات المعروفة والمتطورة فحسب، بل أيضاً من الوضع الأمني ضد التهديدات المعروفة والمتطورة. وينبغي أن تتضمن استراتيجية اختبار واجهة برمجة التطبيقات الفعالة ما يلي:

- المصادقة الوظيفية واختبار العقود

- الاختبار الموجه نحو الأمان (المصادقة، وإساءة استخدام البيانات، والحقن)

- التشويش والمسح الديناميكي

- تكامل CI/CD للاختبار الآلي والمستمر

- توليد اختبارات الذكاء الاصطناعي المتسارع وتحليل وقت التشغيل

مع انتشار واجهات برمجة التطبيقات وتسارع التحول الرقمي، فإن ممارسة اختبار واجهات برمجة التطبيقات الناضجة ليست مجرد ممارسة فضلى، بل هي ضرورية لحماية البيانات وحماية المستخدمين والحفاظ على استمرارية التشغيل.