في الأمن السيبراني الحديث، فإن رابط التجاوز يشير على نطاق واسع إلى أي عنوان URL أو تقنية تتيح للمهاجمين التحايل على عمليات الفحص أو الفلاتر أو الحماية الأمنية العادية لتقديم محتوى خبيث أو التهرب من الكشف. سواء كان ذلك هجوم تصيد احتيالي ينزلق من خلال ماسحات الروابط الآمنة، أو عنوان URL مصمم خصيصًا للتهرب من بوابات البريد الإلكتروني، أو ثغرة أمنية لتجاوز التحكم الأمني يستغلها المهاجم، فإن فهم الروابط الالتفافية هو مهارة بالغة الأهمية لمهندسي الأمن ومختبري الاختراق الآلي.

تعرّف هذه المقالة روابط التجاوز، وتوضح تقنيات الهجوم الواقعية، وتشرح المبادئ الدفاعية، وتسلط الضوء على استراتيجيات الكشف - وكل ذلك يستند إلى أحدث الأبحاث والأدلة الواقعية.

ما هو الرابط الالتفافي؟

A رابط التجاوز هو عنوان URL أو رابط تشعبي تم تصميمه للتهرب من الاكتشاف أو التصفية أو عناصر التحكم الأمنية التي تحمي المستخدمين عادةً من المحتوى الضار. يمكن أن يحدث هذا بطرق متعددة:

- رابط يتهرب من مرشحات القائمة السوداء باستخدام مختصرات عناوين URL أو عمليات إعادة التوجيه المتعددة.

رابط يتجاوز إعادة كتابة الروابط الآمنة التي تستخدمها بوابات البريد الإلكتروني الآمنة.

استغلال عنوان URL مصمم خصيصًا لتفعيل خطأ في المحلل لتجاوز الحماية الأمنية في أحد التطبيقات (على سبيل المثال، عميل البريد الإلكتروني أو ميزة الأمان).

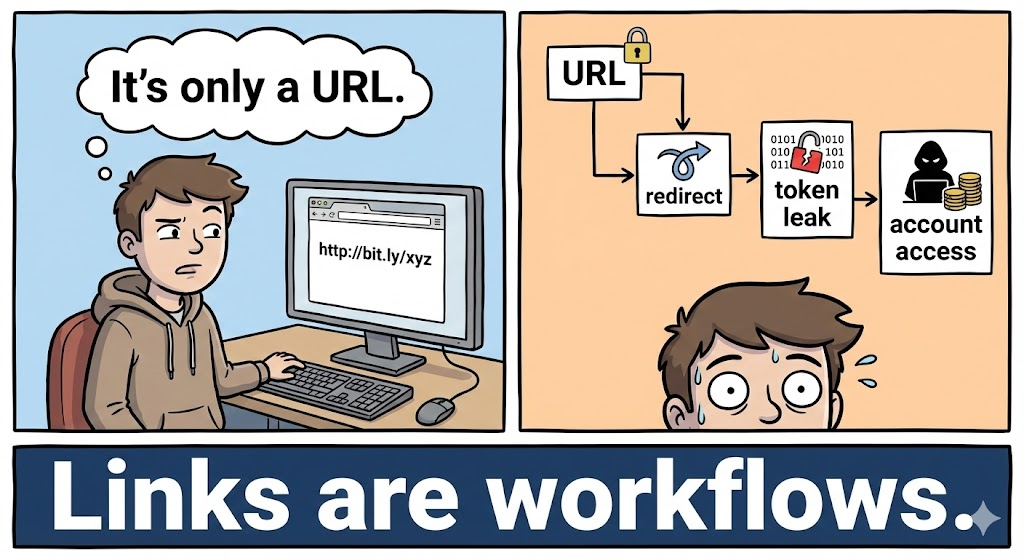

ويستفيد المهاجمون من الروابط الالتفافية كجزء من حملات التصيد الاحتيالي، وتسليم البرمجيات الخبيثة، وحصد بيانات الاعتماد، والتهرب من أنظمة فحص عناوين URL.

التهديدات الحديثة التي تستخدم تقنيات الروابط الالتفافية

إساءة استخدام تغليف عناوين URL وإعادة كتابتها

غالبًا ما تقوم منتجات الأمان مثل بوابات البريد الإلكتروني بإعادة كتابة عناوين URL داخل الرسائل بحيث يمكن فحصها عند النقر عليها بحثًا عن التهديدات. ومع ذلك، يمكن للمهاجمين استغلال هذه الآلية من خلال تضمين وجهات خبيثة خلف عناوين URL التي تبدو شرعية ملفوفة. والنتيجة هي أن الرابط يبدو آمنًا للمرشحات ولكنه يعيد توجيه الضحايا إلى حمولات خبيثة بعد إعادة الكتابة.

تقصير الروابط لتجنب الكشف

عادةً ما يُساء استخدام مختصرات عناوين URL لإخفاء نطاق الحمولة النهائية. ولأن الماسحات الضوئية الأمنية تحتفظ بقوائم سوداء لعناوين URL الخبيثة المعروفة، يمكن للمهاجمين إنشاء روابط مختصرة جديدة لم يتم الإبلاغ عنها بعد، مما يزيد من فرصة تجاوز المرشحات.

تسمح هذه التقنية أيضًا للمهاجمين بإجراء سلسلة من عمليات إعادة التوجيه المتعددة، مما يجعل من الصعب على الأدوات الآلية متابعة نقطة النهاية وفحصها.

الثغرات الأمنية للمحلل أو العميل لتجاوز أمن العميل

ترتكز بعض سلوكيات الروابط الالتفافية على نقاط الضعف. على سبيل المثال، في CVE-2020-0696، سمح خطأ في التحليل في Microsoft Outlook للمهاجمين بصياغة عناوين URL باستخدام تنسيقات URI بديلة تتجاوز حماية عناوين URL في Outlook، بحيث يتم عرض رابط خبيث في رسالة بريد إلكتروني بشكل غير صحيح ويتم تنفيذه عند النقر عليه.

يوضح هذا النوع من الاستغلال كيف يمكن للمهاجمين صياغة روابط تتجاوز الحماية على مستوى التطبيق بسبب عيوب منطقية أو عيوب في التحليل.

المخاطر الأمنية للروابط الالتفافية

تمثل الروابط الالتفافية عدة تهديدات:

| فئة المخاطر | مثال على ذلك | التأثير |

|---|---|---|

| التصيد الاحتيالي وسرقة بيانات الاعتماد | رابط خبيث مقنّع عن طريق التقصير | يقدم المستخدمون بيانات الاعتماد إلى مواقع مزيفة |

| تسليم البرمجيات الخبيثة | يتجاوز الرابط عوامل تصفية عناوين URL لتحميل الحمولة | اختراق نقطة النهاية |

| التهرب من الرقابة الأمنية | الثغرة تتجاوز ميزة فحص عناوين المواقع الإلكترونية (URL) | المحتوى الضار يصل إلى الشبكة |

| إساءة استخدام السمعة | عناوين URL المشروعة للخدمة المشروعة المستخدمة كمضيفات إعادة توجيه | زيادة نجاح الهجوم المتزايد |

يجمع المهاجمون بشكل متزايد بين تقنيات الالتفاف - إعادة التوجيه، والتشويش، والتسليم القائم على التوقيت، والتوجيه المشروط - للتسلل حتى من خلال الدفاعات المتقدمة مثل الفحص المدعوم بالذكاء الاصطناعي.

كيف يقوم المهاجمون بالتشويش على الروابط

يجب أن تفهم فرق الأمن كيف يسهّل التعتيم على الروابط تجاوز الروابط. تشمل التكتيكات الشائعة ما يلي:

تقصير عنوان URL

يستخدم المهاجمون خدمات مثل Bitly و TinyURL وغيرها لإخفاء الوجهة الفعلية. ولأن أدوات التقصير ليست خبيثة بطبيعتها، فقد لا تقوم أدوات الأمان بالإبلاغ عنها افتراضيًا.

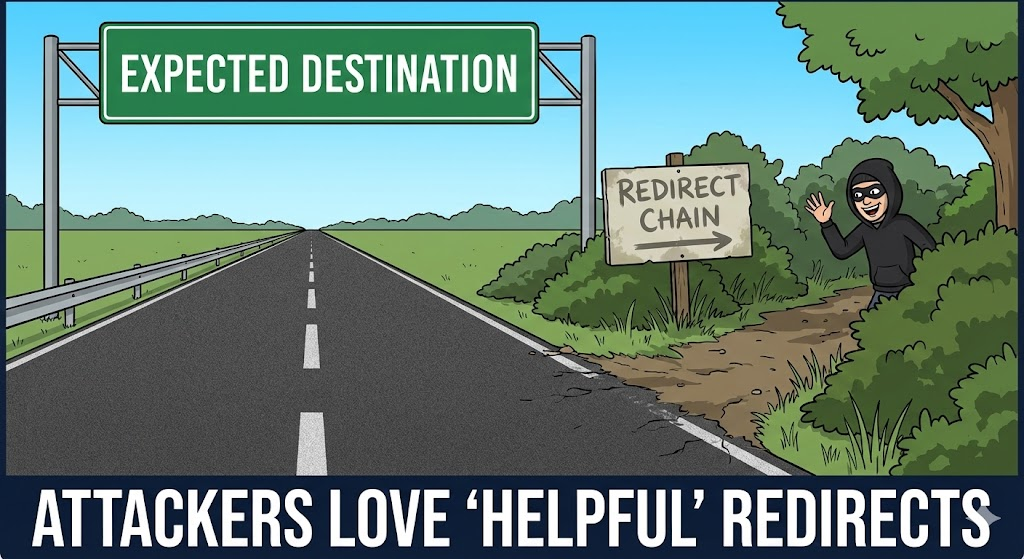

سلاسل إعادة التوجيه متعددة الطبقات

قد تؤدي سلسلة من عمليات إعادة التوجيه إلى إرباك الماسحات الضوئية. يمكن أن تكون كل قفزة على نطاق حميد قبل أن تؤدي في النهاية إلى صفحة هبوط خبيثة.

عمليات إعادة التوجيه المشروطة للماسحات الضوئية

يقدّم بعض المهاجمين محتوى نظيفًا إلى الماسحات الضوئية أو الروبوتات ولكن محتوى خبيثًا إلى مستخدمين حقيقيين بناءً على وكيل المستخدم أو الموقع الجغرافي أو التوقيت.

غالبًا ما تعمل عمليات التشويش هذه معًا، مما يجعل الكشف الآلي صعبًا دون تحليل عميق.

مثال من العالم الحقيقي: تجاوز بوابة البريد الإلكتروني

تقوم بوابات أمان البريد الإلكتروني بإعادة كتابة الروابط وفحصها لحماية المستخدمين. على سبيل المثال:

- يتلقى المستخدم رسالة بريد إلكتروني تحتوي على رابط.

- تقوم بوابة الأمان بإعادة كتابة الرابط إلى عنوان URL للفحص الآمن.

- عند النقر، تفحص البوابة البوابة وتسمح بالوجهة أو تحظرها.

ولكن يمكن للمهاجمين تجاوز ذلك من خلال تضمين عناوين URL معاد كتابتها بالفعل أو مشوشة تضلل الماسحات الضوئية لتضليلها ودفعها إلى الوثوق بالرابط، أو عن طريق تدوير الروابط بسرعة أسرع من تحديث القوائم السوداء.

قد يؤدي ذلك إلى قيام المستخدمين بالنقر على روابط يُعتقد أنها آمنة ولكنها تصل في النهاية إلى حمولات خبيثة.

استراتيجيات الكشف والدفاع

للحماية من هجمات الروابط الالتفافية يجب على المدافعين:

تحسينات أمان نقطة النهاية والبريد الإلكتروني

- استخدام تحليل متقدم لعناوين URL يتبع سلاسل إعادة التوجيه الكاملة.

- نشر الماسحات الضوئية القائمة على الذكاء الاصطناعي/تعلم الآلة التي تكتشف المؤشرات المشوِّشة بدلاً من الاعتماد فقط على القوائم السوداء.

- تسجيل وتحليل حالات عدم التطابق بين سلوك الماسح الضوئي والتنقل الفعلي للمستخدم.

توعية المستخدم ومحاكاة التصيد الاحتيالي

تساعد محاكاة التصيد الاحتيالي والتدريب المستخدمين على التعرف على الروابط المقنعة أو المتلاعب بها.

تحليل السمعة والسلوك

الإبلاغ عن الروابط التي:

- استخدام عمليات إعادة توجيه متعددة

- تم إنشاؤها حديثًا وقصيرة الأجل

- تحتوي على أنماط ترميز غير طبيعية

يساعد الكشف عن الشذوذ السلوكي على اكتشاف النوايا الخبيثة حتى لو لم يكن الرابط معروفًا بعد بأنه سيء.

أمثلة على رموز الهجوم والدفاع: تقنيات تجاوز الروابط في الممارسة العملية

فيما يلي أربعة أنماط هجوم على الروابط الالتفافية في العالم الحقيقي مع ما يقابلها رمز الكشف الدفاع أو التخفيف الدفاعيالتي تُلاحظ بشكل شائع في حملات التصيد الاحتيالي، وتسليم البرمجيات الخبيثة، والتهرب من الرقابة الأمنية.

مثال على الهجوم 1: إساءة استخدام مُختصِر عناوين URL لتجاوز فلاتر البريد الإلكتروني

يستخدم المهاجمون خدمات تقصير عناوين URL لإخفاء الوجهة النهائية الخبيثة، مما يسمح للروابط بتجاوز المرشحات القائمة على القائمة السوداء.

هجوم (رابط مختصر خبيث)

النص

خلف الكواليس، تتم إعادة توجيه عنوان URL المختصر إلى:

النص

https://login-secure-update[.] مثال/فيش

غالبًا ما تتعامل بوابات البريد الإلكتروني مع النطاقات المختصرة على أنها منخفضة المخاطر إلى أن تلحقها السمعة.

الدفاع حل وفحص سلاسل إعادة التوجيه (بايثون)

بايثون

طلبات الاستيراد

def resol_url(url):

الاستجابة = requests.get(url, allow_redirects=True, timeout=10)

إرجاع الاستجابة.url، تاريخ الاستجابة

الرابط النهائي، السلسلة = حل_url("")

طباعة ("عنوان URL النهائي:"، الرابط النهائي_url)

طباعة ("إعادة توجيه القفزات:")

للقفز في السلسلة

طباعة(hop.status_code.status_code، hop.url)

قيمة الدفاع:

- يفرض تفتيش القوات على الوجهة النهائيةوليس فقط القفزة الأولى

- تمكين تطبيق السياسة على النطاقات التي تم حلها بدلاً من المختصرات

مثال على الهجوم 2: سلسلة إعادة توجيه متعددة الطبقات للتهرب من الماسح الضوئي

يقوم المهاجمون بسلسلة من عمليات إعادة التوجيه الحميدة المتعددة قبل الوصول إلى الحمولة الخبيثة، مما يؤدي إلى إرهاق الماسحات الضوئية أو إرباكها.

تدفق الهجوم

النص

رابط البريد الإلكتروني ↓ ↓ ↓>

تتوقف بعض الماسحات الضوئية بعد قفزة واحدة أو اثنتين.

الدفاع إنفاذ عتبة عمق إعادة التوجيه

بايثون

def check_redirect_depth(استجابة، max_hops=3):

إذا كان len(response.history)> max_hops:

إرجاع خطأ

إرجاع صحيح

r = requests.get("", allow_redirects=صحيح)

إذا لم يتم التحقق من_إعادة_التوجيه_العمق(r):

طباعة("محظور: تم اكتشاف عمق إعادة توجيه زائد")

قيمة الدفاع:

- علامات سلوك إعادة التوجيه المشبوه

- فعالة ضد مجموعات التصيد الاحتيالي باستخدام إعادة توجيه الغسيل

مثال على الهجوم 3: رابط التجاوز الشرطي (الكشف عن الروبوت مقابل الكشف البشري)

يقدم المهاجمون محتوى نظيفًا للماسحات الضوئية ولكن محتوى خبيثًا للمستخدمين الحقيقيين استنادًا إلى وكيل المستخدم أو الرؤوس.

الهجوم (منطق جانب الخادم)

بايثون

من قارورة استيراد القارورة، الطلب

التطبيق = قارورة(**الاسم**)

@app.route("/link")

تعريف التجاوز():

ua = request.headers.get("وكيل المستخدم"، "")

إذا كان "تجعيد الشعر" في ua أو "الماسح الضوئي" في ua.lower():

إرجاع "مرحبًا بك في موقعنا"

إرجاع ""

ترى الماسحات الضوئية الأمنية محتوى غير ضار؛ ويتم إعادة توجيه المستخدمين.

الدفاع الجلب متعدد الملامح

بايثون

الرؤوس = [

{"User-Agent": "Mozilla/5.0"},

{"وكيل المستخدم": "curl/8.0"},

{"وكيل المستخدم": "SecurityScanner"}

]

لـ h في الرؤوس

r = requests.get("", headers=h)

طباعة(h["وكيل المستخدم"]، r.text[:80])

قيمة الدفاع:

- يكتشف الاستجابات غير المتسقة

- يكشف التسليم المشروط المستخدم في الروابط الالتفافية

مثال على الهجوم 4: تجاوز ترميز عنوان URL وتشفير محلل النصوص

يستغل المهاجمون عدم اتساق تحليل عناوين URL عبر الأنظمة باستخدام حيل الترميز.

هجوم (رابط تجاوز مشفر)

النص

https://example.com/%2e%2e/%2e%2e/login

تقوم بعض المرشحات بتطبيع عناوين URL بشكل مختلف عن المتصفحات أو الخوادم.

الدفاع تطبيع عنوان URL المتعارف عليه

بايثون

من urllib.parse urllib.parse استيراد unquote, urlparse

def normalize_url(url):

مُحلل = تحليل = باربارس (url)

مسار_طبيعي = unquote(parsed.path)

الإرجاع f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

طباعة(normalize_url(url))

قيمة الدفاع:

- يمنع استغلال عدم تطابق المحلل التحليلي

- ضروري ل WAF، والبروكسي، وخطوط أنابيب أمان البريد الإلكتروني

بدائل الارتباط الآمن وحالات استخدام التجاوز الآمن

ليست كل الروابط الالتفافية خبيثة. على سبيل المثال، الروابط الالتفافية الآمنة (تسمى أيضًا وقّعت أو رمزية URL) منح وصول مؤقت إلى المحتوى المحمي مع الاستمرار في التحقق من التوقيعات ورموز انتهاء الصلاحية قبل السماح بالوصول.

قد يتضمن الارتباط الالتفافي المنفذ بشكل صحيح ما يلي:

- رمز مميز موقّع من الخادم لمنع التخمين

- الطوابع الزمنية لانتهاء الصلاحية

- دعم الإلغاء

توازن هذه الآليات بين الملاءمة والأمان وتُستخدم بشكل شرعي في سير عمل توزيع المحتوى.

أفضل الممارسات للتعامل مع عناوين URL في أدوات الأمان

يجب أن تضمن فرق الأمن ما يلي:

- تقوم محركات تحليل عناوين URL بجلب وفحص وجهة الصفحة المقصودة النهائية بدلاً من القفزة الأولى فقط.

- يتم تفكيك سلاسل إعادة التوجيه بالكامل قبل اتخاذ القرارات الأمنية.

- يتم تسجيل وحظر الأنماط المشبوهة مثل تغييرات النطاقات المتكررة، أو النطاقات المتجانسة، أو تسليم المحتوى المشروط من قبل الخادم.

- يعزز التكامل مع موجزات معلومات التهديدات من اكتشاف تقنيات التجاوزات سريعة التغير.

الخاتمة

A رابط التجاوز ليس مجرد اختصار، بل هو ساحة المعركة الأمنية حيث يخفي المهاجمون النوايا الخبيثة وراء طبقات من التعتيم أو إعادة التوجيه أو استغلال منطق التحليل. وسواء استُخدمت في التصيد الاحتيالي أو توصيل البرمجيات الخبيثة أو لاستغلال الثغرات الأمنية في التطبيقات، فإن الروابط الالتفافية يمكن أن تقوض الحماية الأمنية بشدة.

يتطلب الدفاع الفعال تحليل متعدد الطبقاتالتي تجمع بين السمعة والمؤشرات السلوكية وكشف عمليات إعادة التوجيه والكشف المستند إلى الذكاء الاصطناعي، وليس فقط القوائم السوداء الثابتة أو مطابقة السلاسل البسيطة. من خلال فهم تقنيات المهاجمين وتطبيق سياسات كشف صارمة، يمكن لفرق الأمن البقاء في طليعة التهديدات المتطورة باستمرار لتجاوز الروابط.