لطالما حظيت الرسومات المتجهة القابلة للتطوير (SVG) بالتقدير لقدرتها على تقديم صور واضحة وقابلة للتطوير بلا حدود تتكيف بسلاسة عبر الأجهزة ودقة الشاشة. ومع ذلك، في مشهد الأمن السيبراني الحديث، أصبح هذا التنوع نفسه سيفاً ذا حدين. فقد اكتشف المهاجمون على نحو متزايد أن صور SVG يمكن أن تعمل ليس فقط كأصول مرئية ثابتة ولكن كحاويات مرنة للغاية لرموز برمجية خبيثة، مما يمكنهم من إطلاق عمليات إعادة توجيه التصيد الاحتيالي أو تنفيذ عمليات تلاعب بنموذج كائن المستند DOM أو استغلال ثغرات تحليل XML مثل XXE. بالنسبة للمتخصصين في اختبار الاختراق أو البحث عن الثغرات الأمنية أو التدقيق الأمني الآلي، لم يعد فهم الطبيعة الحقيقية لملفات SVG مصدر قلق متخصص، بل هو جزء أساسي من الدفاع ضد مجموعة من التهديدات سريعة التطور.

لماذا تعتبر SVG مهمة في مجال الأمن

يكمن الفرق الرئيسي بين SVG والتنسيقات النقطية التقليدية مثل JPEG أو PNG في أساس XML. هذه البنية القائمة على الترميز تعني أن كل عنصر - من الأشكال البسيطة إلى المسارات المعقدة - يمكن التعبير عنه كرمز يمكن قراءته من قبل الإنسان ومعالجته آلياً. من الناحية العملية، يفتح هذا الباب لتضمين <script> أو ربط الموارد الخارجية أو ترميز الحمولات مباشرةً في الملف. نظرًا لأن SVG يمكن أن تتفاعل مع نموذج كائن المستند (DOM) عند عرضها في المتصفح، فإن لديها القدرة على تنفيذ الإجراءات المرتبطة تقليديًا بتطبيقات الويب بدلاً من الصور الثابتة، وهذا يجعلها مناسبة بشكل فريد لإساءة الاستخدام عندما يكون فحص محتوى الملف سطحيًا أو مفرطًا في الثقة.

ناقلات هجوم SVG الشائعة

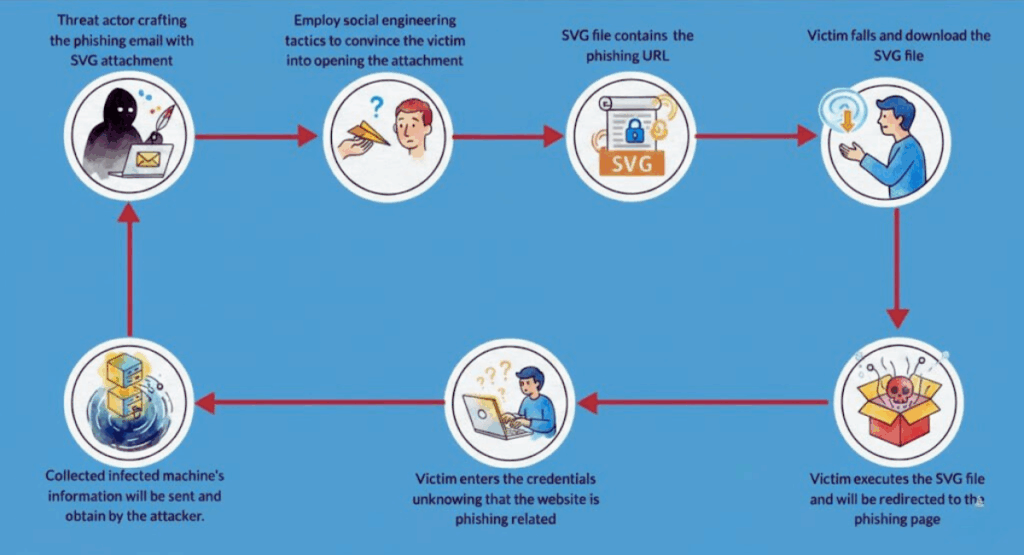

في السنوات الأخيرة، وسّعت الجهات الفاعلة في مجال التهديد من طرق استغلال ملفات SVG، حيث تمزج بين إمكانيات العرض المرئي وخصائصها القابلة للبرمجة لتنفيذ هجمات خفية وقابلة للتكيف. وتشمل هذه الطرق تضمين جافا سكريبت (JavaScript) التي تبدأ عملية إعادة توجيه بمجرد عرض الملف في المتصفح، واستخدام المحللين الضعفاء لتركيب حقن كيانات XML الخارجية (XXE)، وتعبئة بوابات تسجيل دخول وهمية كاملة داخل الملف باستخدام ترميز Base64 لتجنب الكشف من خلال تحليل عناوين URL الأساسية.

<svg xmlns ="">

<![CDATA[

window.site='";

>]><

<

<?xml version="1.0"؟

<! DOCTYPE svg [

]>

&xxe؛

التحديات في الكشف عن محتوى SVG الخبيث

إن اكتشاف ملفات SVG الخبيثة أمر معقد لعدة أسباب. لا تكفي عمليات التحقق الأساسية من نوع MIME للكشف عن البرامج النصية أو الحمولات المشفرة المخبأة داخل الملف. غالبًا ما يستخدم المهاجمون أحرف يونيكود غير مرئية أو أساليب تشويش معقدة لإرباك التحليل الثابت، مما يجعل من الصعب حتى على أدوات الفحص المتقدمة اكتشاف التهديد. علاوةً على ذلك، تقوم المتصفحات السائدة بتنفيذ نصوص SVG المضمّنة أصلاً دون إصدار تنبيهات للمستخدم، مما يعني أن الحمولة الخبيثة يمكن أن تعمل في سياق ما يبدو أنه نشاط عرض عادي، دون تحذير واضح للضحية.

أفضل الممارسات للتعامل مع ملفات SVG بشكل آمن

يتطلب الدفاع ضد التهديدات المستندة إلى SVG مزيجًا من التحليل الآمن للملفات، وقيود بيئة التنفيذ، والتعقيم الاستباقي للمحتوى. يجب أن تتضمن ممارسات التحليل الآمن لملفات XML تعطيل حل الكيانات الخارجية للقضاء على السبب الجذري لهجمات XXE. يعد تعزيز إعدادات سياسة أمان المحتوى (CSP) للحد من تنفيذ البرامج النصية المضمنة طريقة مهمة للحد من مخاطر حقن DOM. يضمن تضمين نزع سلاح المحتوى وإعادة بنائه (CDR) في سير العمل تجريد المكونات التي يحتمل أن تكون ضارة قبل وصول الملفات إلى المستخدمين النهائيين أو أنظمة المعالجة، مما يقلل بشكل كبير من احتمالات حدوث اختراق ناجح. في الوقت نفسه، يجب أن تستخدم فرق الأمن موجزات معلومات التهديدات لتتبع واستباق متغيرات SVG الضارة المعروفة وأنماط الهجوم.

تعزيز أمن SVG: الاختبار الآلي والاختبار الآلي المدعوم بالذكاء الاصطناعي

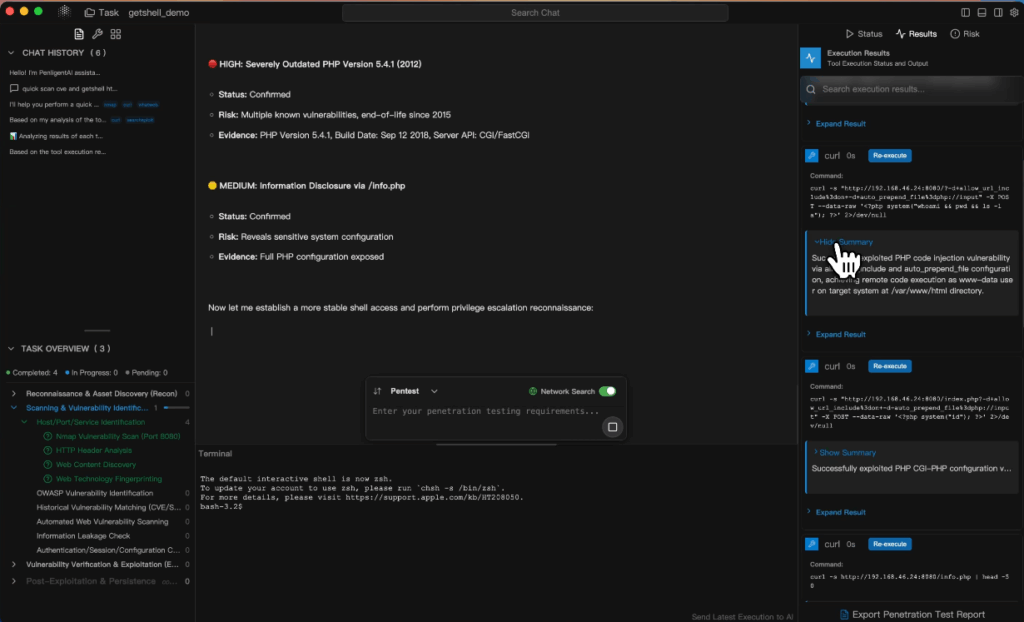

مع استمرار توسع نطاق الهجمات، لم يعد الاختبار اليدوي الدوري التقليدي يلبي الحاجة إلى الاستجابة السريعة. دمج سيناريوهات استغلال برمجيات SVG في اختبار الاختراق الآلي يمكن لأطر العمل تحسين سرعة ودقة اكتشاف المخاطر بشكل كبير.

منصات مثل بنليجنت توضيح كيفية عمل ذلك عمليًا: يمكن لفريق الأمن أن يصف هدف الاختبار بلغة بسيطة - على سبيل المثال، "فحص نقطة نهاية التحميل بحثًا عن مخاطر XSS أو XXE المستندة إلى SVG" - وسيتولى Penligent عملية التنسيق واختيار الأدوات وتشغيلها تلقائيًا مثل Nmap وBurp, خريطة SQLmapو Nuclei. وهو يتحقق من صحة الثغرات، ويزيل الإيجابيات الخاطئة، ويحدد أولويات المخاطر حسب الخطورة، وينتج تقريراً منسقاً بالكامل وجاهزاً للمراجعة التعاونية. تعمل هذه العملية على تقصير دورة الاكتشاف إلى الإصلاح من أيام إلى ساعات، وتوفر توصيات قابلة للتنفيذ دون الحاجة إلى أن يكون كل عضو في الفريق مختبر اختراق في سطر الأوامر.

الخاتمة

لقد تحوّلت SVG من اعتبارها تنسيقاً آمناً للصور إلى ناقل هجوم متعدد الأغراض وقابل للتنفيذ. ويتطلب هذا التحول من فرق الأمن إعادة تقييم وضعهم الدفاعي وتحديث مجموعات أدواتهم. من خلال الجمع بين تدابير التحصين التقني والاختبارات المستمرة القائمة على الذكاء الاصطناعي، يمكن للمؤسسات الحفاظ على محيط أمني قوي حتى مع تطوير المهاجمين لاستخدامهم لتنسيق SVG لتجاوز الدفاعات التقليدية.