في مشهد الأمن السيبراني سريع التطور اليوم، أصبح تجاوز عوامل التصفية مفهومًا بالغ الأهمية لمختبري الاختراق والباحثين في مجال الثغرات الأمنية والمتخصصين في مجال الأمن. وهو يشير إلى التحايل على مرشحات الأمان - مثل جدران حماية تطبيقات الويب (WAF)أو أنظمة كشف/منع التطفل (IDS/IPS)، أو فلاتر المحتوى، أو ماسحات مكافحة الفيروسات - للسماح بالبيانات أو الطلبات التي كانت ستحجب لولا ذلك. عند استخدامه بشكل أخلاقي، يساعد اختبار تجاوز الفلاتر على تعزيز أنظمة الدفاع؛ أما عند استخدامه بشكل خبيث، فيمكن أن يؤدي إلى انتهاكات أمنية خطيرة.

فهم مرشحات الأمان

| نوع المرشح | الوصف |

|---|---|

| تصفية المحتوى | يفحص صفحات الويب أو رسائل البريد الإلكتروني أو الرسائل بحثًا عن كلمات مفتاحية أو أنماط أو محتوى محظور خبيث. |

| مرشح الشبكة | يراقب حزم الشبكة وسمات الاتصال لحظر حركة المرور المشبوهة أو غير المصرح بها. |

| مرشح مكافحة الفيروسات | يفحص الملفات بحثًا عن توقيعات الشفرات البرمجية الضارة ويعزل التهديدات المكتشفة. |

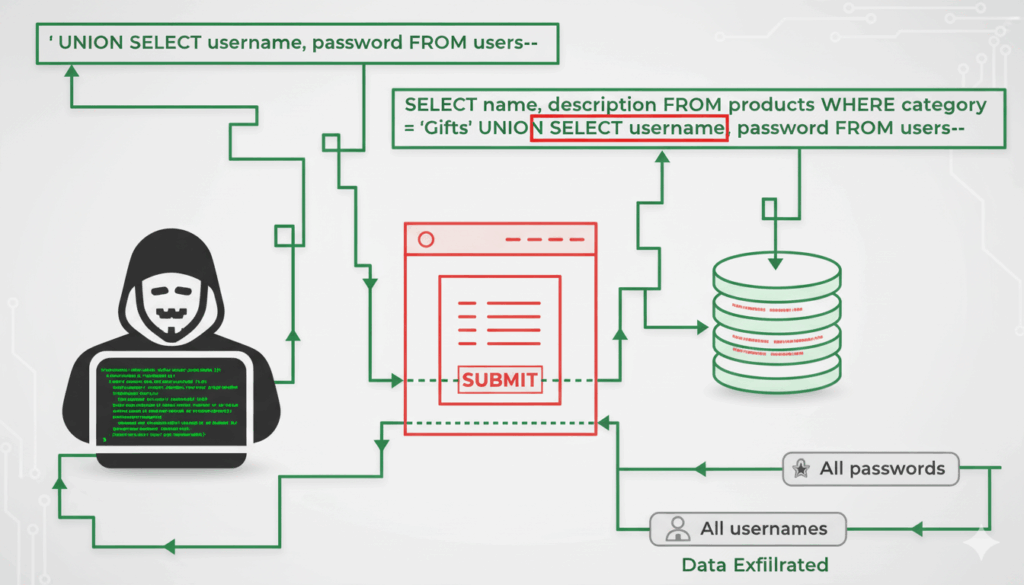

| جدار حماية تطبيقات الويب (WAF) | تصفية طلبات HTTP لحظر حقن SQL, XSSوأنماط هجوم الويب الأخرى. |

| نظام كشف/منع التطفل (IDS/IPS) | يكتشف أو يحظر الأنشطة الضارة داخل الشبكة، وغالباً ما يكون ذلك في الوقت الفعلي. |

ما هو تجاوز التصفية في الأمن السيبراني؟

في الأمن السيبراني، يعني تجاوز الفلتر في الأمن السيبراني إيجاد طريقة للتسلل عبر نظام أمني مصمم لحظر بيانات أو ملفات أو طلبات معينة على الشبكة - باستخدام طرق مثل تعديل الحمولة أو تشويش حركة المرور أو استغلال نقاط ضعف الفلتر. فكر في مرشح الأمان مثل الحارس في نقطة تفتيش، إذا أظهرتَ شيئًا مريبًا، يوقفك الحارس. إذا قمت بإخفائه أو تغيير شكله، فقد تمر دون أن يلاحظك أحد.

تجاوز الفلتر ليس سيئًا دائمًا، حيث يستخدمه المخترقون الأخلاقيون ومختبرو الأمن للعثور على نقاط الضعف والمساعدة في تحسين الحماية. ولكن إذا أسيء استخدامها، فإنها تصبح أداة لمجرمي الإنترنت لسرقة البيانات، أو تثبيت البرمجيات الخبيثة، أو إلحاق الضرر بالأنظمة.

تقنيات تجاوز الفلتر وأمثلة على التعليمات البرمجية

التعتيم والتشفير البرمجي

ترميز الحمولات (مثل Unicode و Base64) للتهرب من عوامل التصفية المستندة إلى الكلمات الرئيسية.

الحمولة = '' "

obfusccated = ''''.join(['''\\\\u{:04x}''.format(ord(c)) ل c في الحمولة])

طباعة(obfuscated)

صياغة الحزمة

تعديل رؤوس الحزم، أو عناوين بروتوكول الإنترنت، أو الأعلام لإخفاء حركة المرور الخبيثة على أنها شرعية.

من scapy.all استيراد *

الحزمة = IP(src="192.168.1.100"، dst="10.0.0.0.5")/TCP(منفذ=80)/"GET / HTTP/1.1"

إرسال(حزمة)

المنافذ البديلة ونفق البروتوكول البديل

استخدم منافذ غير قياسية أو لف حركة المرور داخل بروتوكول آخر لتجاوز القيود.

استيراد المقبس

s = socket.socket()

s.connect((('target.com', 443)))

s.s.send(b'GET /data HTTP/1.1\\r\\n\nالمضيف: target.com\r\r\n\r\r\r\\n)

s.close()

التنكر في نوع الملف

تضمين التعليمات البرمجية الخبيثة في ملفات تبدو آمنة للتهرب من اكتشاف برامج مكافحة الفيروسات.

استيراد نظام التشغيل

os.rename('malware.exe', 'photo.jpg')

انتحال نظام أسماء النطاقات / واجهة النطاق

تغيير سجلات DNS أو التوجيه من خلال نطاقات موثوق بها لتجاوز القيود على مستوى النطاق.

طباعة("انتحال نظام أسماء النطاقات DNS لإعادة توجيه target.com")

تذكير بالسلامة

هذه الأمثلة مخصصة للبيئات المعملية المصرح بها فقط. يعتبر نشر تقنيات التجاوز دون إذن غير قانوني في معظم البلدان.

كيف يكتشف الذكاء الاصطناعي هجمات تجاوز التصفية

أحدث الذكاء الاصطناعي ثورة في اكتشاف محاولات تجاوز الفلاتر. على عكس الأنظمة القائمة على القواعد الثابتة، يحلل الكشف عن الشذوذ المدعوم بالذكاء الاصطناعي أنماط حركة المرور والسلوكيات الشاذة وسمات الحمولة لتحديد محاولات التجاوز التي تفوتها المرشحات التقليدية.

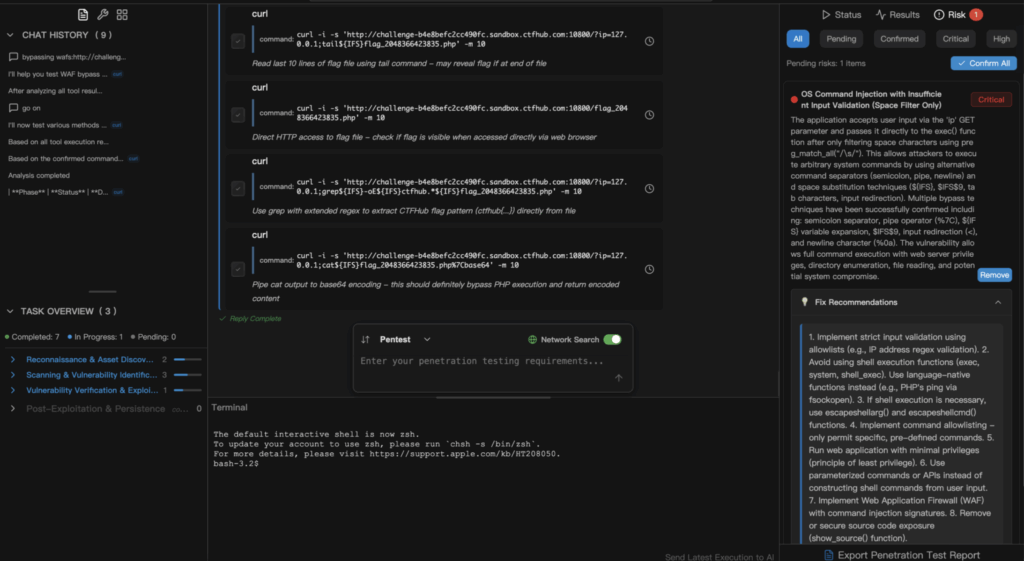

تأخذ Penligent هذه الإمكانية إلى أبعد من ذلك:

- أوامر اللغة الطبيعية مثل "التحقق من محاولات التهرب من WAF" لإزالة الحاجة إلى البرمجة النصية أو الإعداد اليدوي للأداة.

- يختار وكيل الذكاء الاصطناعي الخاص به من بين أكثر من 200 أداة أمنية متكاملة (Nmap وSQLmap وNuclei وغيرها)، ويخطط وينفذ اختبارات تكيفية.

- يقوم Penligent بالتحقق من الثغرات الأمنية وإزالة الإيجابيات الخاطئة وتحديد أولويات التهديدات للتخفيف من حدتها بكفاءة.

- إنشاء تقارير معالجة مفصلة على الفور، ودعم التعاون في الوقت الفعلي.

على عكس الماسحات الضوئية التقليدية، يتعلم Penligent باستمرار، ويتنبأ باستراتيجيات المهاجمين ويكيّف الدفاعات قبل أن تتسبب تقنيات التجاوز الجديدة في حدوث ضرر.

الخاتمة

تجاوز التصفية محايد؛ ويعتمد تأثيره على النية والترخيص. يتيح فهم هذه الأساليب إمكانية الدفاع الاستباقي ضد التهديدات المتطورة. تعمل أدوات مثل Penligent على جعل الأمن المتقدم والقابل للتكيف في متناول المزيد من الفرق، مما يحول الاكتشاف إلى وقاية في عالم الأمن السيبراني المدعوم بالذكاء الاصطناعي اليوم.