في مشهد اليوم شديد الاتصال، لم يعد الأمن السيبراني يتعلق بجدران الحماية المحيطية أو دورات الاختبار الخماسية اليدوية - بل أصبح يتعلق بالمرونة والأتمتة والقدرة على التكيف في الوقت الحقيقي. النطاق السيبراني البيئات الآن في قلب هذا التحول.

إن النطاق السيبراني هو بيئة محاكاة عالية الدقة خاضعة للرقابة تسمح للمتخصصين في مجال الأمن باختبار دفاعاتهم السيبرانية والتحقق من صحتها وتحسينها في ظل ظروف الهجوم في العالم الحقيقي - دون المخاطرة بأنظمة الإنتاج. تطورت النطاقات السيبرانية التي كانت تُستخدم في الأصل من قبل الوكالات العسكرية والاستخباراتية إلى منصات تدريب واختبار قوية للمؤسسات وفرق مركز العمليات الأمنية الخاصة والعمليات الأمنية القائمة على الذكاء الاصطناعي.

في عصر الذكاء الاصطناعي، حيث تتوسع أسطح التهديدات بشكل أسرع من قدرة الفرق البشرية على التعامل معها، فإن دمج الأتمتة والمحاكاة والتعلم التكيفي من خلال نطاقات Cyber Ranges يوفر ميزة استراتيجية. فهو يتيح للفرق الحمراء والزرقاء والبنفسجية التعاون في بيئات التهديدات الديناميكية - مما يحسّن باستمرار مهاراتهم ووضعهم الدفاعي.

تستكشف هذه المقالة البنية والتطبيقات وتكامل الذكاء الاصطناعي لنطاقات Cyber Ranges، وكيف أن أدوات الاختبار الذكية من الجيل التالي مثل Penligent.ai تعيد تعريف الطريقة التي تتحقق بها فرق الأمن السيبراني من صحة دفاعاتها وتقويها.

أهمية النطاق السيبراني في عصر الذكاء الاصطناعي

كانت اختبارات الأمن السيبراني التقليدية تعتمد بشكل كبير على الأساليب الثابتة - الاختبارات الخماسية اليدوية، وعمليات فحص الثغرات الأمنية القائمة على القواعد، وكتيبات الاستجابة للحوادث الثابتة. تفشل هذه الأساليب في مواجهة التهديدات المؤتمتة متعددة الأشكال اليوم. تملأ Cyber Ranges هذه الفجوة من خلال تقديم أنظمة محاكاة ديناميكية ومستمرة وقابلة للتكرار.

- سد الفجوة في المهارات مع النقص في عدد المتخصصين المهرة في مجال الأمن السيبراني، تعمل نطاقات الإنترنت المعسكرات التدريبية الافتراضية. فهي تتيح التدريب الواقعي القابل للتكرار في ظل ظروف حية - بدءًا من عمليات محاكاة التصيد الاحتيالي الأساسية إلى عمليات التصيد الاحتيالي المتقدمة ثغرات يوم الصفر.

- تعزيز تعاون الفريق في المدى السيبراني، تعمل الفرق الحمراء (المهاجمون) والزرقاء (المدافعون) والبنفسجية (المنسقون الهجناء) في مساحة واحدة موحدة. يمكن للأنظمة القائمة على الذكاء الاصطناعي تعديل كثافة الهجوم ديناميكيًا، مما يجبر المدافعين على التكيف والتطور وخلق حلقة تغذية مرتدة مستمرة بين الهجوم والدفاع.

- المحاكاة التكيفية للتهديدات تشتمل النطاقات الحديثة على نماذج تهديدات قائمة على الذكاء الاصطناعي تتطور مع تطور الخصوم. فبدلاً من تكرار نفس أنماط الهجوم، تقوم أجهزة المحاكاة التي تعتمد على الذكاء الاصطناعي بتبديل التكتيكات والتقنيات والإجراءات (TTPs) لتعكس سلوك التهديدات المتقدمة المضادة للدروع الحالية - مما يحول التدريب إلى لعبة حرب حية تتنفس.

- المرونة من خلال الواقعية من خلال محاكاة طوبولوجيا شبكة المؤسسة ونقاط نهاية إنترنت الأشياء وأنظمة التحكم الصناعية (ICS/SCADA)، فإن النطاقات السيبرانية تحاكي تعقيد البنى التحتية الحقيقية. تضمن هذه الواقعية أن التدابير الأمنية التي تم التحقق من صحتها في النطاق تصمد بالفعل في الإنتاج.

الهيكلية الأساسية والمكونات التقنية لمجموعة سايبر

يعكس النطاق السيبراني المصمم بشكل جيد هيكل وسلوك شبكة المؤسسة الحقيقية - ولكن في بيئة معزولة تمامًا ويمكن التحكم فيها. تتكون بنيتها عادةً من عدة طبقات متكاملة تعمل معًا لتوفير الواقعية وقابلية التوسع والتأثير التدريبي القابل للقياس.

| الطبقة | الوصف | التقنيات الرئيسية |

|---|---|---|

| طبقة البنية التحتية | الخوادم الافتراضية، وأجهزة التوجيه، وإنترنت الأشياء، وأصول نظم الرقابة الصناعية التي تشكل سطح الهجوم | VMware وKVM وDocker وKubernetes وKVM وDocker وKubernetes |

| طبقة مضاهاة الشبكة | يحاكي حركة المرور المباشرة والتوجيه ووقت الاستجابة وقيود النطاق الترددي | GNS3، مينينيت، ns-3 |

| طبقة تنسيق السيناريو | تحديد تسلسلات الهجوم/الدفاع وتسلسل السيناريوهات | أنسيبل، تيرافورم، واجهات برمجة تطبيقات بايثون |

| طبقة محاكاة التهديدات | توليد عمليات هجومية واقعية، بما في ذلك عمليات الاستغلال والبرمجيات الخبيثة | ميتاسبلويت، كوبالت سترايك، الفريق الأحمر الذري |

| طبقة الذكاء الاصطناعي/التحليلات | يستخدم التعلم الآلي لضبط الصعوبة وقياس أداء المشاركين | TensorFlow، PyTorch، Elastic Stack، TensorFlow، PyTorch، Elastic Stack |

لتوضيح كيفية عمل التنسيق، خذ بعين الاعتبار تكوين YAML التالي الذي يحدد شبكة محاكاة بسيطة مع مضيفين اثنين ومهاجم واحد:

# cyber_range_scenario.yaml

سيناريو:

الاسم: "تدريب الفريق الأحمر المعزز بالذكاء الاصطناعي"

الطوبولوجيا:

العقد:

- الاسم: خادم الويب

النوع: vm

نظام التشغيل: ubuntu

الدور: الهدف

- الاسم: خادم قاعدة البيانات

النوع: vm

نظام التشغيل: أوبونتو

الدور: هدف

- الاسم: مهاجم

النوع: حاوية

الصورة: كالي: الأحدث

الدور: الفريق الأحمر

شبكة:

روابط

- من: مهاجم

إلى: خادم الويب

- من: خادم الويب

إلى: خادم الويب

الأتمتة:

البرامج النصية

- المسار: /opt/opt/attack_scripts/sql_injection.py

- المسار: /opt/opt/attack_scripts/privilege_escalation.sh

ينشئ هذا التكوين قاعدة اختبار قائمة بذاتها حيث يمكن لخوارزميات الذكاء الاصطناعي تغيير سلوك البرامج النصية للهجوم ديناميكيًا بناءً على بيانات الاستجابة الدفاعية - مما يوفر تباديل تدريب لا نهائية

حالات الاستخدام وسيناريوهات العالم الحقيقي

تُستخدم النطاقات السيبرانية في مختلف الصناعات والقطاعات الحكومية لأهداف تشغيلية وتدريبية متعددة. فيما يلي حالات الاستخدام الخمس الأكثر تأثيراً:

- التدريب الدفاعي للمؤسسات قم بمحاكاة التصيّد الاحتيالي أو التهديدات الداخلية أو انتشار برمجيات الفدية أو هجمات DDoS لتقييم جاهزية الكشف والاستجابة للحوادث.

- تعاون الفريق الأحمر-الأزرق-الأرجواني-الأحمر-الأزرق-الأرجواني إنشاء دورة تدريب مستمرة حيث تعمل الوحدات الهجومية والدفاعية في ظل قيود واقعية، وبناء استراتيجيات تواصل وتكيّف أقوى.

- التحقق من صحة استغلال يوم الصفر قبل نشر التصحيح، قم باختبار ثغرات يوم الصفر ضمن النطاق لتقييم مدى التعرض للمخاطر بأمان.

- اختبار الامتثال والشهادات التحقق من صحة تكوينات الشبكة وتدفقات البيانات وفقًا لمعايير NIST أو ISO 27001 أو اللائحة العامة لحماية البيانات بطريقة آمنة وقابلة للتكرار.

- التطوير الأكاديمي وتطوير القوى العاملة تقوم الجامعات ومراكز التدريب بنشر نطاقات Cyber Ranges كمنصات تعليمية تجريبية للجيل القادم من محترفي الأمن السيبراني.

مثال على ذلك:

فيما يلي مقتطف من Python لأتمتة حملة تصيد احتيالي لاختبار الفريق الأحمر:

من faker استيراد Faker

من smtplib استيراد SMTP

مزيف = مزيف ()

target_users = ["[email protected]", "[email protected]"]

def send_phish(user):

message = f"f"الموضوع: تنبيه أمني \\n\n\nعزيزي {user.split('@')[0]}، \\nستنتهي صلاحية حسابك قريبًا. انقر هنا للتجديد."

مع SMTP('smtp.fakecompany.local') باسم smtp:

smtp.sendmail("[email protected]"، مستخدم، رسالة)

بالنسبة إلى u في target_users:

send_phish(u)

يحاكي هذا النص البرمجي حركة مرور هجمات التصيّد الاحتيالي أثناء تسجيل مقاييس الاستجابة، مما يمكّن المدافعين من قياس دقة الكشف.

دمج الأتمتة والذكاء الاصطناعي في النطاقات السيبرانية

دمج الذكاء الاصطناعي و الأتمتة حوّلت النطاقات السيبرانية من بيئات رقابية ثابتة قائمة على القواعد إلى بيئات تعلم ديناميكية تكيفية. وضمن هذه البيئات، يمكن لأنظمة التنسيق القائمة على الذكاء الاصطناعي أن تعمل بشكل مستقل:

- إنشاء مسارات هجوم وتغييرها استنادًا إلى أطر عمل MITRE ATT&CK

- ضبط الصعوبة ديناميكيًا وفقًا لاستجابات المدافعين

- تسجيل قرارات الفريق الأزرق وتقييمها باستخدام نماذج التعلم المعزز

مثال على التعليمات البرمجية الزائفة التي توضح أتمتة الهجمات القائمة على الذكاء الاصطناعي:

من ai_threat_simulator استيراد AIAttackPlanner

planner = AIAttackPlanner(model="mitre_gpt")

attack_planan = planner.gener_planan(target="corp_network"، الصعوبة="تكيفي")

planner.execute(attack_plan)

يتطور هذا النظام بشكل مستمر مع استجابة المدافعين - تعديل التكتيكات والحمولات والتوقيت بشكل ديناميكي - مما يخلق حلقة تدريب واقعية وخصومة تعكس ضغط الهجوم المباشر.

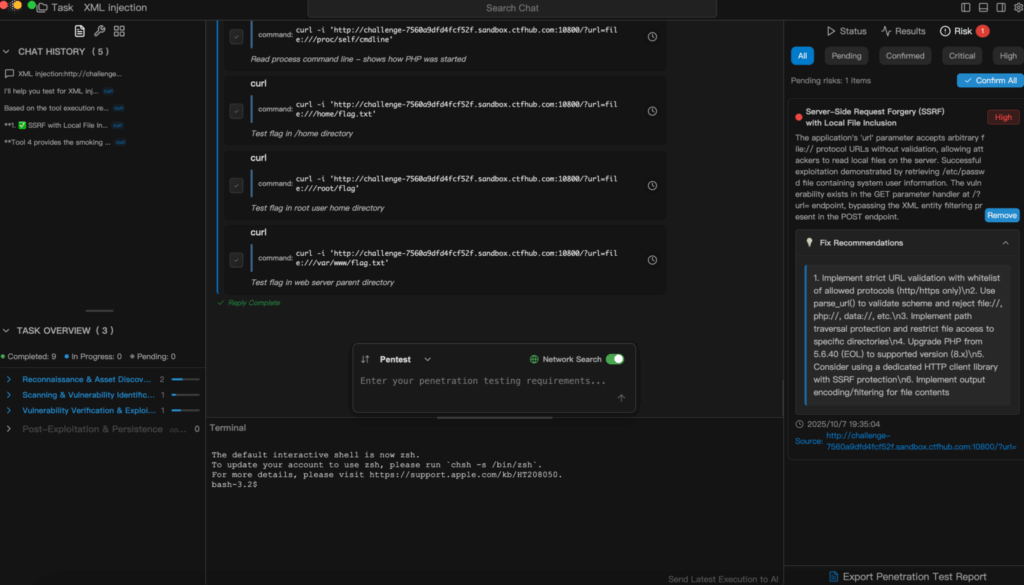

تسليط الضوء على التكامل: Penligent.ai - محرك هجوم بالذكاء الاصطناعي يستهدف النطاقات السيبرانية

بينما تعمل النطاقات السيبرانية كساحة معركة دفاعية، يعمل Penligent.ai كخصم مدعوم بالذكاء الاصطناعي - وهو عبارة عن منصة اختبار هجومية من الجيل التالي مصممة لتحدي دفاعات النطاقات السيبرانية واستغلالها والتحقق من صحتها باستمرار.

ضمن هذا النظام البيئي الهجومي - الدفاعي، يمكن لـ Penligent.ai:

- إطلاق اختبارات اختراق مستقلة ومتعددة النواقل ضد بيئات النطاق السيبراني (السحابة، وإنترنت الأشياء، والبنى التحتية الهجينة)

- تكييف السلوك الهجومي باستخدام نماذج التعزيز القائمة على الذكاء الاصطناعي التي تتعلم من كل رد فعل دفاعي

- استغلال نقاط الضعف المكتشفة أثناء المحاكاة، ثم توثيق مرونة النظام وتسجيلها تلقائيًا

- إعادة تغذية الذكاء لتحسين التكرار التالي للهجوم، وبناء دورة تعلم خصومة مغلقة الحلقة

| أسبكت | النطاق السيبراني (الجانب الدفاعي) | Penligent.ai (الجانب الهجومي) |

|---|---|---|

| الغرض | التدريب الدفاعي والتحقق من صحة المرونة | الهجوم الآلي القائم على الذكاء الاصطناعي والتحقق من صحته |

| الوظيفة | يحاكي البنية التحتية للمؤسسة | تنفيذ اختبار الاختراق التكيفي |

| حلقة التغذية الراجعة | يجمع المقاييس الدفاعية | يولد ذكاء الهجوم والتطور |

| النتيجة | جاهزية الفريق وقياس الاستجابة | التكيف المستمر للتهديدات واكتشاف الثغرات |

من خلال تحويل ميدان السايبر إلى بيئة أهداف بالذخيرة الحية, Penligent.ai يضفي المصداقية وعدم القدرة على التنبؤ على عملية التدريب. فبدلاً من التدريبات المكتوبة، يواجه المدافعون خصومًا حقيقيين متكيفين - يقومون باستمرار بالاستكشاف والاستغلال والتطور.

يمثل هذا التكامل نقلة نوعية: لم تعد النطاقات السيبرانية عبارة عن نطاقات اختبار معزولة - بل أصبحت أنظمة بيئية حية يتطور فيها المهاجمون والمدافعون البشريون معاً، مما يدفع حدود الجاهزية الحديثة للأمن السيبراني.

النطاق السيبراني في العمليات الأمنية المؤسسية

بالنسبة للمؤسسات، تلعب النطاقات السيبرانية أدواراً تشغيلية متعددة:

| الهدف | التنفيذ | المزايا |

|---|---|---|

| التدريب والتحقق من صحة المهارات | محاكاة الهجمات لفرق مركز العمليات الأمنية الخاصة | تعزيز سرعة الاستجابة للحوادث |

| التحقق من صحة الأداة | اختبار أداء EDR، وSIEM، وIDS | تحديد الإيجابيات الخاطئة والثغرات |

| اختبار السياسات وسير العمل | إجراء تدريبات على الاستجابة في ظل فوضى مسيطر عليها | يحسن التنسيق بين الفرق |

| تدريب نموذج الذكاء الاصطناعي | تغذية بيانات الهجمات المحاكاة في خطوط أنابيب التعلم الآلي | يعزز أنظمة الدفاع التنبؤية |

الخاتمة النطاق السيبراني كمستقبل للدفاع الاستباقي

لم يعد النطاق السيبراني تجربة تعليمية متخصصة، بل أصبح المركز العصبي الاستراتيجي للأمن السيبراني الحديث. مع تزايد التهديدات المؤتمتة وتزايد السلوكيات العدائية التي تعتمد على الذكاء الاصطناعي بشكل متزايد، لا يمكن لفرق الأمن الاعتماد على الدفاعات السلبية أو عمليات التدقيق الثابتة. وبدلاً من ذلك، فإن المحاكاة والمحاكاة المستمرة المدعومة بالذكاء الاصطناعي والتحقق من الصحة - كما هو رائد في منصات مثل Penligent.ai - سيحدد الجيل القادم من المرونة الإلكترونية.