مقدمة

في سياق الأمن السيبراني, أدوات الاختراق تشير إلى الأدوات التقنية المتنوعة المستخدمة لتحديد واختبار والتحقق من صحة الوضع الأمني للأنظمة. وهي ليست مرادفاً لـ "برمجيات القراصنة"، بل هي بمثابة مكونات أساسية لـ اختبار الاختراقوالتحقق من الثغرات الأمنية وسير عمل التقييم الأمني. من فحص المنافذ في Nmap إلى إطار عمل Metasploit للاستغلال وBurp Suite لاعتراض حركة المرور، تشكل هذه الأدوات العمود الفقري التشغيلي للأمن الهجومي والدفاعي الحديث.

على الرغم من ظهور الأتمتة والذكاء الاصطناعي، فإن قيمة أدوات الاختراق لا تزال غير منقوصة. فهي تجسّد "الشكل القابل للتنفيذ" للمعرفة الأمنية، وتؤسس الممارسين في التحقق التجريبي من صحة حدود النظام وأسطح الهجوم. في الواقع، سيتم بناء أنظمة الأمن الذكية في المستقبل على رأس هذه الأدوات - حيث يحول التنسيق والفهم الدلالي "السحر الأسود" لسطر الأوامر إلى ذكاء أمني قابل للتفسير وقائم على الوكلاء.

ما أهمية أدوات القرصنة؟

في العمليات الأمنية، تربط أدوات القرصنة بين النظرية والتطبيق. يعتمد الخبراء عليها للتحقق من صحة الفرضيات، وإعادة إنتاج الهجمات، والكشف عن النقاط العمياء. يعتمد الاستدلال القائم على الذكاء الاصطناعي على البيانات التجريبية التي تولدها هذه الأدوات، بينما تعتمد الأتمتة الدفاعية على ملاحظاتها لتحسين استراتيجيات الحماية.

تكمن أهميتها في ثلاثة أبعاد:

- طبقة تنفيذ المعرفة - لا تكتسب نظريات الأمن قيمة إلا عند تفعيلها من خلال الأدوات.

- الإطار المرجعي للدفاع - تحدد الأدوات الحدود الهجومية التي يجب على المدافعين فهمها ومحاكاتها.

- ساحة تدريب لأمن الذكاء الاصطناعي - إن وكلاء الذكاء الاصطناعي "يفهمون المخاطر" لأن دلالاتهم تستند إلى البيانات التجريبية التي تولدها الأدوات.

تصنيف أدوات القرصنة وقدراتها

يعكس تصنيف أدوات الاختراق دورة الحياة الكاملة للهندسة الأمنية - من الاستطلاع والمسح الضوئي إلى الاستغلال والإبلاغ.

| الفئة | الوظيفة الأساسية | سمات القدرة | أمثلة على الأدوات |

|---|---|---|---|

| الاستطلاع | تعداد النطاقات وتحديد المضيفين وفحص المنافذ واكتشاف بصمات الخدمة | مسح ضوئي عالي الدقة وترابط البيانات السلبي والكشف عن الضوضاء المنخفضة | Nmap، Shodan، Recon-ng، Nmap، Shodan، Recon-ng |

| الاستغلال | تحديد الثغرات المعروفة واستغلالها لتحقيق الوصول الأولي | إدارة الحمولة الآلية, هجوم مكتوب السلاسل | Metasploit, ExploitDB, خريطة SQLmap |

| تصعيد الامتيازات | الارتقاء من الحسابات ذات الامتيازات المنخفضة إلى مستوى مسؤول النظام | ثغرات النواة واستغلال بيانات الاعتماد، والبرامج النصية المحلية لتجاوز الامتيازات | Mimikatz، LinPEAS، WinPEAS |

| المثابرة والمراوغة | الحفاظ على الوصول إلى الأنظمة المستهدفة وتجنب الكشف عنها | حقن الجذور الخفية، والتعتيم على العمليات، والتهرب من برامج مكافحة الفيروسات | كوبالت سترايك, إمباير, حجاب, إمباير |

| ما بعد الاستغلال | جمع البيانات، والحركة الجانبية، والتهرب من الطب الشرعي | وحدات الحركة الجانبية وتعبئة البيانات وتشفيرها وإخراجها بشكل مشفّر | بلودهاوند، باورفيو، شاربهاوند |

| التقييم والدفاع | الكشف عن نقاط الضعف، وإجراء التدريبات الدفاعية، وتحليل السجلات | محاكاة الهجوم والدفاع، والكشف بمساعدة الذكاء الاصطناعي، والتحليلات المرئية | مجموعة بيرب سويت، نيسوس، OWASP ZAP |

الهندسة في الممارسة العملية: تفعيل أدوات القرصنة الإلكترونية

أهداف التفعيل بسيطة: اجعل كل عملية مسح واستغلال قابلة للتكرار، وقابلة للتدقيق، وقابلة للتطوير. تشمل الممارسات الشائعة ما يلي:

- عقود النواتج:: تحديد المخرجات المهيكلة (JSON / SARIF / مخطط مخصص) التي تتضمن المعلمات والإصدار والطوابع الزمنية.

- التنفيذ بالحاويات:: أدوات الحزمة في صور الحاويات لتثبيت البيئات والمستودعات.

- الخدمة المصغرة وناقل الرسائل:: التفاف الأدوات كخدمات أو وظائف قابلة للتطبيق عن بُعد وتسلسلها عبر قوائم الانتظار (Kafka/RabbitMQ) لقابلية التوسع وإعادة المحاولة.

- تكامل CI/CDD:: دمج عمليات المسح في خطوط الأنابيب بعمق مرحلي (قبل الدمج، ليلاً، عند الطلب).

- أدلة الإثبات والتدقيق:: التقاط الأوامر، والبارامات، وstdout/stderr، ورمز الخروج، ومعلومات المضيف، وإصدارات الصور في حزمة أدلة قابلة للتدقيق.

المسح الضوئي المتوازي وتطبيع الإخراج

فيما يلي نموذج نص برمجي عملي من Python يوضح استدعاء أدوات متعددة بالتوازي (باستخدام Nmap و Nuclei كأمثلة)، وتجميع البيانات الوصفية لوقت التشغيل، وإخراج JSON موحد. في الإنتاج، يوصى باستدعاء كل أداة كمهمة في حاوية أو خدمة مصغرة؛ هذا المثال هو إثبات للمفهوم.

# ops_runner.py - POC: التشغيل المتوازي + مخرجات JSON العادية

استيراد عملية فرعية، json، json، الوقت، concurrent.futures، os، shlex

الأهداف = ["10.0.0.0.5"، "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=صحيح)

def run_cmd(cmd):

meta = {"cmd": cmd، "started_at": time.time()، "host": os.uname().nodename}

جرب

# استخدام shlex.split.split إذا كان cmd سلسلة، وهنا نمرر قائمة للأمان

proc = subprocess.run(cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, المهلة=300, النص=صحيح)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"المدة": time.time() - meta["start_at"]

})

باستثناء الاستثناء كـ e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "المدة": time.time() - meta["start_at"]})

إرجاع التعريف

تعريف مسح الهدف (الهدف):

nmap_cmd = ["nmap", "-sV", "-sV", "-p-", target, "-oX", "-"] # عينة #: XML الخام إلى stdout

nuclei_cmd = ["nuclei"، "-u"، "-u"، f"http://{target}"، "-silent"، "-json"]

res = {"target": target, "runs": {}}

res ["عمليات التشغيل"] ["nmap"] = تشغيل_cmd(nmap_cmd)

res["يدير"] ["نواة"] = run_cmd(nuclei_cmd)

إرجاع res

تعريف الرئيسي():

خارج = {"مولد_في": time.time()، "النتائج": {}}

مع concurrent.futures.futures.ThreadPoolExecutor(max_workers=4) باسم ex:

العقود الآجلة = {ex.submit(scan_target, t): t ل t في TARGETS}

بالنسبة إلى fut في concurrent.futures.as_completed.as_completed(futures):

t = العقود الآجلة[fut]

خارج["النتائج"][t] = fut.result()

مع open(f(f"{RESULT_DIR}/scanresults.json", "w") كـ fh:

json.dump.dump(out, fh, indent=2)

إذا __name__ = = "__main__":

الرئيسي()

الملاحظات الرئيسية

- يُرجع كل استدعاء البيانات الوصفية الكاملة لوقت التشغيل (cmd، ووقت البدء، والمدة، و rc، و stdout/stderr).

- في الإنتاج، قم بتحليل stdout إلى حقول منظمة (على سبيل المثال، Nuclei JSON) وإدخالها في فهرس للتجميع.

- بالنسبة لعمليات التشغيل في الحاويات، استخدم

تشغيل عامل الإرساءأو وظائف Kubernetes لإصدار الإصدارات والتحكم في التزامن والعزل.

تضمين عمليات المسح في CI/CD

النقاط العملية الرئيسية:

- استراتيجية المسح الضوئي متعدد الطبقات: استخدم مجسات خفيفة الوزن (فحص المنافذ/القوالب الأساسية) لمرحلة ما قبل الدمج؛ قم بتشغيل قوالب عميقة والتحقق من الصحة عند الدمج/البناء الرئيسي أو الليلي.

- المشغلات الشرطية: تشغيل عمليات الفحص العميق فقط عندما تمس التغييرات "الخدمات الموجهة للعامة" أو ملفات IaC محددة.

- سياسة الفشل: حظر عمليات النشر في حالات فشل التحقق عالية الخطورة؛ أما بالنسبة للنتائج منخفضة الخطورة، قم بإنشاء تذكرة والسماح بمواصلة النشر.

- أرشفة الأدلة: تحميل النتائج من كل عملية تشغيل CI إلى التخزين المركزي وربطها بمعرف التشغيل.

مثال (تكوين زائف لإجراءات GitHub):

الاسم: عمليات الفحص الأمني

على:

الدفع

الفروع: [الرئيسي]

الوظائف:

المسح السريع:

يعمل على: ubuntu-latest

الخطوات:

- الاستخدامات: الإجراءات/المسح السريع@v3

- الاسم: المسح السريع

تشغيل: تشغيل: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml

- الاسم: تحميل النتائج

تشغيل: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

النصائح

- عمليات المسح المرحلي لإدارة التكلفة والضوضاء.

- استخدم اكتشاف التغيير لتشغيل عمليات فحص أعمق فقط عندما يكون ذلك مناسبًا.

- أرشفة الأدلة مع معرّفات الوظائف لإمكانية التتبع.

تحويل الحاويات، والخدمات المصغرة وحافلات الرسائل

يؤدي تغليف الأدوات كصور حاويات أو خدمات مصغرة إلى توفير بيئات يمكن التحكم فيها، وإمكانية تتبع الإصدار، والتوسع. نشر المخرجات إلى ناقل الرسائل (Kafka/RabbitMQ) بحيث يمكن للمحللين أو وكلاء الذكاء الاصطناعي أو SIEMs استهلاك الأولويات وتجميعها وحسابها بشكل غير متزامن.

تدفق الأحداث:

يقوم المجدول بتشغيل مهمة الحاوية ← تشغيل الأداة وإصدار مخرجات منظمة ← دفع النتيجة إلى كافكا ← يقوم مستهلك التحليل (محرك الذكاء الاصطناعي/محرك القواعد) باستيعاب وإصدار تقرير مصادق عليه ← كتابة التقرير مرة أخرى وتشغيل التنبيهات/التذاكر.

حزم الأدلة وقابلية التدقيق

يجب أن تُنتج كل مهمة كشف/استغلال حزمة أدلة (CMD، المعلمات، تجزئة الصورة، تجزئة الصورة، مخرجات البيانات (stdout)، pcap، الطوابع الزمنية، عقدة العداء). يجب أن تكون الحزم قابلة للاسترجاع والتنزيل ومرتبطة بتذاكر للمعالجة والامتثال.

Penligent: اختبار الاختراق الذكي مع أكثر من 200 أداة اختراق

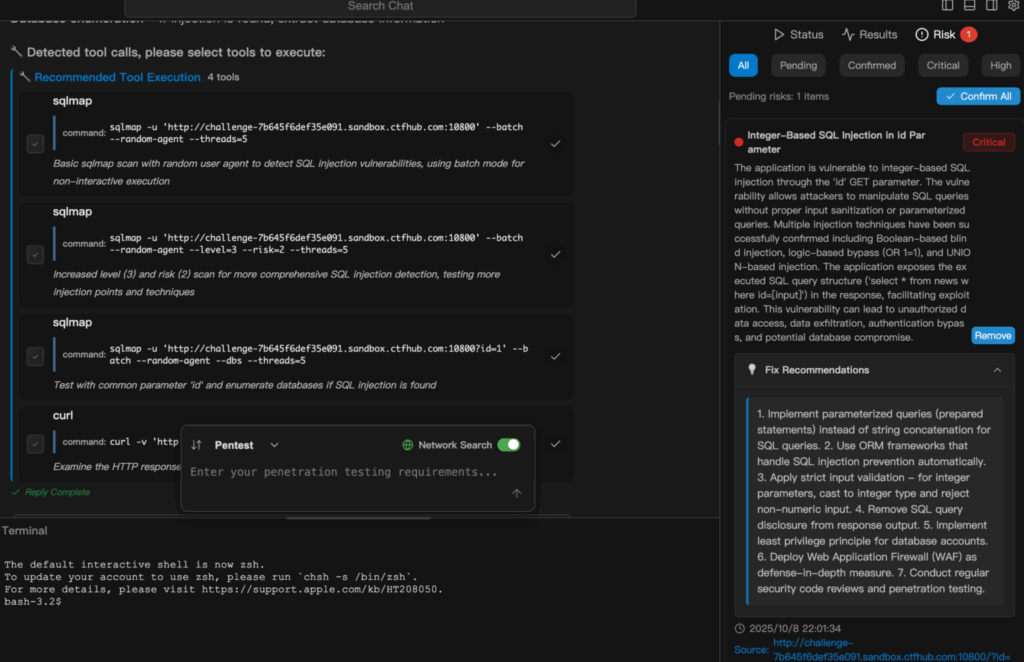

الخطوة التالية بعد الهندسة هي "التنسيق الذكي" - استخدام الوكلاء لتسلسل الأدوات واتخاذ القرارات وإنتاج نتائج قابلة للتدقيق. يجسد Penligent هذا التطور: فهو يحول المدخلات باللغة الطبيعية إلى تسلسلات عمل، ويختار الأدوات المناسبة وينفذها تلقائيًا، ويتحقق من النتائج، ويصدر تقارير قابلة للتصدير. العناصر التقنية الرئيسية: تحليل المقاصد، واستراتيجية اختيار الأدوات، وحلقة التحقق، ومسارات التدقيق.

السيناريو (اختبار التطبيق السحابي الأصلي)

بالنظر إلى الأمر "تحقق من هذا النطاق الفرعي بحثًا عن حقن SQL والتعرض للحاويات"، يقوم النظام بتحليل المهمة: اكتشاف الأصول ← تحديد نقطة نهاية الويب ← فحص القالب ← التحقق من النتائج المشبوهة ← بصمة المضيف/الحاوية. يتم تسجيل كل استدعاء للأداة، والمعلمات وسجلات التشغيل ومخرجات الأدلة؛ ويكون الناتج النهائي عبارة عن قائمة إصلاحات ذات أولوية مع الثقة والتأثير. بالنسبة للمهندسين، يوفر هذا الأمر تكرار العمل مع الحفاظ على التفاصيل الفنية القابلة للتكرار.

السيناريو (CI/CD في المؤسسة)

يمكن تضمين Penligent في CI/CD: عندما تؤدي تغييرات المعلومات أو التعليمات البرمجية إلى إجراء عمليات فحص، تقوم المنصة بتشغيل النماذج المستهدفة والتحقق منها، وتدفع النتائج ذات الأولوية العالية إلى أنظمة التذاكر أو خطوط أنابيب الإصلاح، مما يحول الاختبار الخماسي من حدث غير متصل بالإنترنت إلى حلقة تغذية مرتدة مستمرة.

الخاتمة

أدوات الاختراق ليست مجرد أدوات - فهي تشكل "نظام تشغيل" المعرفة الهندسية الأمنية. عندما يتم دمجها بشكل منهجي ومنسق بذكاء، يتطور الاختبار الأمني من ممارسة حرفية إلى عملية علمية قابلة للتكرار. يمثل Penligent بداية هذا التحول - حيث تشكل الأدوات الهيكل العظمي ويصبح الذكاء هو روح الأمن السيبراني الحديث.