مقدمة

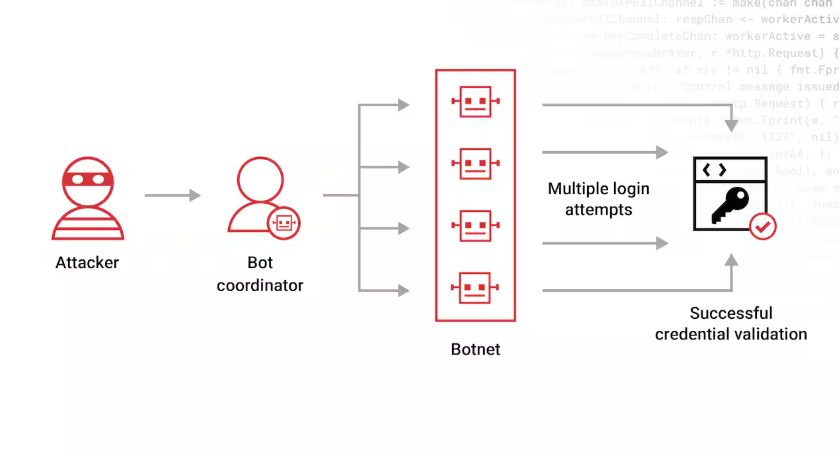

في الأمن السيبراني, القوة الغاشمة يشير إلى محاولة منهجية وشاملة لتخمين بيانات الاعتماد أو مفاتيح التشفير حتى تنجح. وهي تقنية أساسية لعمليات الفريق الأحمر، واختبار الاختراق، وتمارين استعادة كلمات المرور. لا تتعلق القوة الغاشمة ب "سحر القرصنة"، بل هي تفعيل للمثابرة والبحث المنهجي ضمن حدود محددة. من هجمات القاموس إلى الأساليب الهجينة التي تستفيد من الذكاء الاصطناعي، توضح القوة الغاشمة كيف يمكن للحساب التكراري أن يتغلب على الدفاعات البشرية والنظام.

حتى في عصر الأتمتة والذكاء الاصطناعي، تظل القوة الغاشمة ذات صلة. فهي تُعلِّم المهندسين حول التعرض لسطح الهجوم، وفعالية سياسة كلمات المرور، وآليات الحد من المعدل. علاوةً على ذلك، تعتمد منصات الأمان الحديثة القائمة على الذكاء الاصطناعي على هذه التقنيات، وتنسيق الهجمات بطريقة خاضعة للرقابة وقابلة للتدقيق وقابلة للتكرار.

لماذا القوة الغاشمة مهمة

تُستخدم القوة الغاشمة كأداة اختبار عملية ومعيار مفاهيمي. فهو يسلط الضوء على نقاط الضعف في المصادقة، ويقيس الانتروبيا في سياسات كلمات المرور، ويتحقق من صحة الضوابط الدفاعية مثل تحديد المعدل, وزارة الخارجيةوآليات الإغلاق.

الأبعاد الرئيسية للملاءمة:

- التحقق من صحة الضوابط الأمنية - يؤكد ما إذا كانت الدفاعات تصمد أمام محاولات الهجوم الشاملة.

- ملعب تدريب الذكاء الاصطناعي - يوفر بيانات تجريبية لعوامل اختبار الاختراق المعتمدة على الذكاء الاصطناعي.

- محاذاة الفريق الأحمر والأزرق - الربط بين فهم الأسلوب الهجومي وتنفيذ الاستراتيجية الدفاعية.

تصنيف أدوات القوة الغاشمة وقدراتها

يمكن تصنيف عمليات القوة الغاشمة حسب الهدف والاستراتيجية ومستوى الأتمتة.

| الفئة | الوظيفة الأساسية | سمات القدرة | أمثلة على الأدوات |

|---|---|---|---|

| تخمين كلمة المرور | محاولة استخدام كلمات مرور المستخدم مقابل الحسابات | القاموس والهجين، التنفيذ المتوازي، إدارة إعادة المحاولة | هيدرا، ميدوسا، باتاتور |

| تكسير المفاتيح | استعادة مفاتيح التشفير | تسريع وحدة معالجة الرسومات، والطفرة القائمة على القواعد، والتوزيع | جون السفاح، هاشقط، قابيل وهابيل |

| هجمات نماذج الويب | نقاط نهاية تسجيل الدخول بالقوة الغاشمة | الوعي بحدود الأسعار، وإدارة الجلسات، ومعالجة اختبار CAPTCHA | متطفل جناح بيرب سويت، OWASP ZAP، wfuzz |

| هجمات البروتوكول | بروتوكولات الهجوم مثل SSH و RDP و FTP | تجميع الاتصالات، وإعادة المحاولة التلقائية، والضبط الخفي | Ncrack, THC-Hydra, BruteSSH, Ncrack, THC-Hydra, BruteSSH |

الهندسة في الممارسة العملية: تفعيل القوة الغاشمة

يضمن التشغيل إمكانية تكرار اختبارات القوة الغاشمة وقابليتها للتدقيق وقابليتها للتطوير.

الممارسات الرئيسية:

- عقود النواتج:: مخرجات منظمة (JSON / SARIF / مخطط مخصص) بما في ذلك المعلمات والطوابع الزمنية والنتائج.

- التنفيذ بالحاويات:: تشغيل كل أداة في بيئات معزولة.

- الخدمات المصغرة وناقل الرسائل:: التفاف الأدوات كوظائف قابلة للاستدعاء عن بُعد، سلسلة عبر Kafka/RabbitMQ.

- تكامل CI/CDD:: إطلاق الهجمات على مراحل مضبوطة.

- أدلة الإثبات والتدقيق:: أمر الالتقاط، وstdout/stderr، ورمز الخروج، ومعلومات المضيف.

مثال بايثون - محاولات كلمة مرور متوازية ومخرجات JSON موحدة:

استيراد العمليات الفرعية، و json، و concurrent.futures، و os، و time

الأهداف = ["10.0.0.0.5", "10.0.0.7"]

RESULT_DIR = "./خارج"

os.makedirs(RESULT_DIR, exist_ok=صحيح)

def run_brute(tool_cmd):

التعريف = {"cmd": tool_cmd، "started_at": time.time()}

حاول

proc = subprocess.run(tool_cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, المهلة=600, النص=صحيح)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"المدة": time.time() - meta["start_at"]

})

باستثناء الاستثناء كـ e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "المدة": time.time() - meta["start_at"]})

إرجاع التعريف

تعريف brute_target(target):

hydra_cmd = ["hydra", "-L", "users.txt", "-P", "passwords.txt", f"ssh://{target}"]

hashcat_cmd = ["hashcat", "-m", "0", "hashes.txt", "wordlist.txt"]

res = {"target": target, "runs": {}}

res ["عمليات التشغيل"] ["هيدرا"] = run_brute(hydra_cmd)

res["يدير"]["هاش كات"] = تشغيل_بروت (هاش كات_سمد)

إرجاع res

تعريف الرئيسي():

خارج = {"مولد_في": time.time()، "النتائج": {}}

مع concurrent.futures.futures.ThreadPoolExecutor(max_workers=4) باسم ex:

العقود الآجلة = {ex.submit(brute_target, t): t ل t في TARGETS}

بالنسبة إلى fut في concurrent.futures.as_completed.as_completed(futures):

t = العقود الآجلة[fut]

خارج["النتائج"][t] = fut.result()

باستخدام open(f(f"{RESULT_DIR}/brute_results.json", "w") كـ fh:

json.dump(out, fh, indent=2)

إذا __name__ = = "__main__":

رئيسي()

Penligent: اختبار الاختراق الذكي مع أكثر من 200 أداة اختراق

تحوّل Penligent عمليات سير عمل القوة الغاشمة والاختبارات الخماسية الأوسع نطاقًا إلى عمليات مدبرة بالذكاء الاصطناعي وقابلة للتدقيق. من خلال تحليل تعليمات اللغة الطبيعية، تقوم المنصة تلقائيًا باختيار الأدوات المناسبة (بما في ذلك محركات القوة الغاشمة مثل Hydra/Hashcat)، والتحقق من صحة النتائج، وتحديد أولويات المخاطر، وإنشاء تقارير احترافية.

مثال على السيناريو:

الأمر: "تحقق من النطاق الفرعي X بحثًا عن كلمات مرور ضعيفة وكشف SSH"

سير العمل: اكتشاف الأصول ← تعداد نقاط النهاية ← القاموس/القوة الغاشمة المختلطة ← التحقق ← إنشاء التقارير. يتم تسجيل جميع البيانات الوصفية والسجلات والمخرجات لإمكانية التتبع.

في خطوط أنابيب CI/CD، يضمن Penligent التغذية الراجعة الأمنية المستمرة: أي تغيير في التعليمات البرمجية أو البنية التحتية يؤدي إلى إجراء عمليات فحص مستهدفة، وتؤدي النتائج ذات الأولوية العالية إلى إنشاء تذاكر، ويتم إرفاق إرشادات التخفيف تلقائيًا. وبالتالي يتم تفعيل هجمات القوة الغاشمة بأمان ضمن معايير الامتثال المؤسسي.

دليل التشغيل المتين - الضوابط الهندسية ذات الأولوية

مصفوفة الأولويات السريعة

| الأولوية | التحكم | التأثير | الجهد المبذول |

|---|---|---|---|

| P0 | فرض MFA لجميع الحسابات المميزة | عالية جداً | منخفضة-متوسطة |

| P0 | حظر بيانات الاعتماد المسربة المعروفة (HIBP) في وقت المصادقة | عالية جداً | متوسط |

| P0 | تحديد المعدل التكيفي + إدارة الروبوتات على نقاط نهاية المصادقة | عالية جداً | متوسط |

| P1 | تجزئة قوية لكلمات المرور (Argon2id مع بارامترات مضبوطة) | عالية | منخفضة |

| P1 | اكتشافات SIEM للحالات الشاذة متعددة بروتوكول الإنترنت/السرعة | عالية | متوسط |

| P2 | تسجيل مخاطر الجلسات والأجهزة (محرك المخاطر/محرك المخاطر) | متوسط | متوسط-عالي |

| P2 | قواعد WAF + صفحات التحدي للتدفقات المشبوهة | متوسط | متوسط |

| P3 | حسابات الكناري/فخاخ الخداع لحشو بيانات الاعتماد | متوسط | متوسط |

| P3 | تقوية SSH / RDP (مضيفات القفز، الوصول المشروط) | متوسط | منخفضة-متوسطة |

إنفاذ المصادقة متعددة العوامل (MFA) - السياسات العملية

- السياسة: المصادقة الإلزامية MFA لجميع الأدوار المميزة ولأي موظف يدخل إلى وحدات تحكم التزويد/وحدات التحكم الداخلية/وحدات تحكم واجهة المستخدم. التعميم التدريجي على جميع المستخدمين. تفضيل الأساليب المقاومة للتصيد الاحتيالي (FIDO2/WebAuthn، ومفاتيح الأجهزة) للمسؤولين.

- نصائح للتنفيذ:

- بالنسبة ل SSO (OIDC/SAML)، يتطلب

أكرأوauthnContextClassClassRefالتي تشير إلى MFA. - فرض المصادقة التدريجية للإجراءات الخطرة (تغيير كلمة المرور وإنشاء مفتاح واجهة برمجة التطبيقات).

- بالنسبة للتطبيقات القديمة التي لا يمكن أن تدعم المصادقة المصادقة المصغرة أصلاً، واجهها باستخدام SSO أو وكيل يفرض المصادقة المصغرة المصدقة المصدقة.

- بالنسبة ل SSO (OIDC/SAML)، يتطلب

- الرصد:: تتبع % من المستخدمين المميزين الذين تم تمكين المصادقة المصدقية MFA، ومحاولات المصادقة المصدقية MFA الفاشلة، وأحداث التصعيد. تنبيه إذا > % من عمليات تسجيل الدخول المميزة التي تفتقر إلى MFA.

حظر بيانات الاعتماد المسرّبة المعروفة - مثال على تكامل HaveIBeenPwned (HIBP)

- النهج: عند التسجيل وعند كل عملية تسجيل دخول (أو تغيير كلمة المرور)، تحقق من كلمة المرور المرشحة مقابل موجز كلمات المرور المسربة. استخدم واجهة برمجة تطبيقات HIBP المجهولة الهوية k لتجنب إرسال كلمة مرور كاملة. إذا لوحظ اختراق كلمة المرور، قم بحظرها وفرض تدويرها.

- تدفق إخفاء الهوية في HIBP k (رسم تخطيطي):

- احسب SHA-1(كلمة المرور) → البادئة (أول 5 أحرف سداسية سداسية عشرية) واللاحقة.

- استعلام

https://api.pwnedpasswords.com/range/{prefix}→ تلقي قائمة اللواحق + الأعداد. - تحقق مما إذا كانت اللاحقة موجودة - إذا كانت الإجابة بنعم، تعامل معها على أنها منتهكة.

- السياسة:: رفض أعلى N كلمة مرور مسرّبة؛ واختياريًا رفض أي كلمة مرور ذات عدد تسريبات > العتبة (على سبيل المثال، > 100). تسجيل الأحداث وإخطار المستخدمين.

رسم كود (بايثون):

استيراد هاشليب، طلبات

def is_pwned(password):

s = hashlib.sha1(password.encode('utf-8')).hexdigest().upper()

البادئة، اللاحقة = s[:5]، s[5:]

r = الطلبات.get(f"")

إرجاع اللاحقة في r.text

# الاستعمال: عند تعيين/تغيير كلمة المرور أو التحقق بشكل دوري من بيانات البيانات المخزنة (مجزأة)، حظر إذا كانت مجزأة

تحديد المعدل التكيفي وإدارة الروبوتات - تكوينات ملموسة

- المبادئ:: حد المعدل حسب (أ) عنوان IP، و(ب) الحساب، و(ج) عنوان IP + الحساب، و(د) ASN/الموقع الجغرافي. الجمع بين دلو الرمز المميز لتحمل الاندفاع مع التراجع التدريجي في حالات الفشل المتكررة.

- مثال على Nginx (حد المعدل الأساسي بواسطة IP):

مقتطف # nginx.conf

حد_طلب_المنطقة $binary_remote_addr المنطقة=منطقة_المصادقة:10معدل=5r/ثانية

الخادم {

الموقع / تسجيل الدخول {

limit_req zone=auth_zone انفجار=10 nodelay;

proxy_pass http://auth_service;

}

}

- Cloudflare / WAF:: تمكين إدارة الروبوتات، وتعيين التحدي للنتائج المشبوهة؛ وإنشاء قاعدة WAF مخصصة لعمليات POST المصادقة ذات سرعة الطلبات العالية.

- الاستجابة التدريجية:: عند العتبة الأولى ← خدمة 429 أو CAPTCHA؛ عند الخطورة الأعلى ← حظر مؤقت/طلب إعادة تعيين كلمة المرور.

قفل الحساب والتخفيف من حدة رش كلمات المرور - سياسات معايرة

- المشكلة:: يتيح الإقفال الساذج لكل حساب للمهاجمين اختبار رفض الخدمة ضد الحسابات. يتجنب رش كلمات المرور عمليات الإغلاق لكل حساب من خلال تجربة بعض كلمات المرور الشائعة عبر العديد من الحسابات.

- السياسة المعايرة الموصى بها:

- لكل حساب:: بعد فشل N_failures = 10 حالات فشل في غضون 10 دقائق → زيادة التحدي (CAPTCHA / MFA تصعيد MFA) أو قفل مؤقت ناعم (على سبيل المثال، 15 دقيقة).

- كشف الرش بالرش:: إذا أظهرت العديد من الحسابات المختلفة فشلًا واحدًا من نفس عنوان IP / ASN → تشغيل اختناق عنوان IP أو طلب CAPTCHA على عنوان IP الأصلي.

- تقدمي:: تطبيق سياسة تصعيدية بدلاً من الإغلاق الدائم: التحدي ← قفل مؤقت ← قفل مؤقت ← مراجعة المسؤول.

- مثال على القاعدة:

إذا كانت حالات الفشل (الحساب) >= 10 && فريد من نوعه (الحساب) >= 5 -> تتطلب إعادة تعيين كلمة المرور و MFA.

تخزين كلمات المرور والتجزئة - معلمات Argon2id الموصى بها

- لا تستخدم:: SHA عادي أو MD5 غير مملح. استخدم KDFs الحديثة. أرغون2د للأنظمة الجديدة؛ ويوصى باستخدام bcrypt إذا لزم الأمر.

- بارامترات خط الأساس المقترحة (إرشادات 2025):

الوقت_التكلفة = 3,الذاكرة_التكلفة = 64 * 1024كيلوبايت (64 ميجابايت),التوازي = 2- ضبطها لأعلى حسبما تسمح به الأجهزة.- قم بتخزين الملح (≥ 16 بايت) وباراميز KDF مع التجزئة.

- التناوب:: توفير مسار الترحيل - إعادة التجزئة عند تسجيل الدخول التالي إذا كانت البارامترات قديمة. ذاكرة تخزين مؤقت/مراقبة متوسط توقيت bcrypt/Argon2 لتجنب DOS عبر التجزئة المكلفة.

قواعد SIEM / قواعد الكشف - أمثلة على Splunk و KQL

كشف العديد من عمليات تسجيل الدخول الفاشلة إلى حسابات مختلفة من نفس عنوان IP (مؤشر رش بيانات الاعتماد):

الفهرس=auth_logs الإجراء=الفشل | إحصائيات dc(user) كمستخدمين، العدد كعمليات فشل حسب src_ip |حيث المستخدمين > 20 وعمليات الفشل>50

كشف الحسابات المشبوهة ذات عناوين IP الفريدة العالية في 5 دقائق:

الفهرس=auth_logs earliest=5m | إحصائيات dc(src_ip) ك uniq_ip، العدد كفاشل حسب المستخدم | حيث uniq_ip > 5 و فشل > 10

مثال KQL (Azure)

سجلات تسجيل الدخول

| حيث ResultType != 0 و TimeGenerated > منذ (10 م)

| تلخيص حالات الفشل = العدد ()، وIPs المميزة = dcount(ClientIP) حسب اسم المستخدم الرئيسي

| حيث حالات الفشل > 10 وIPs مميزة > 4

إدارة الروبوتات وتكامل WAF - عناصر دليل اللعب

- نشر حل إدارة البوتات (Cloudflare Bot Management، Akamai، PerimeterX). اربط نقاط البوت في اتخاذ القرار - على سبيل المثال، النتيجة > 80 ← التحدي، > 95 ← الحظر.

- بالنسبة لنقاط نهاية المصادقة الحرجة: قم بتعيين قواعد WAF لفحص أنماط نص البريد (POST)؛ وحظر توقيعات حشو بيانات الاعتماد المعروفة وخنق عناوين IP المشبوهة.

- تأكد من أن سجلات WAF تغذي SIEM بسياق طلب كافٍ لإجراء التحقق من صحة إعادة التشغيل/مركز المراقبة.

الخداع وحسابات الكناري - تضخيم الكشف

- إنشاء حسابات "كناري" مراقبة بأسماء قوية ولكن واقعية؛ أي محاولات فاشلة ضدها تعتبر تهديدات عالية الثقة (لأنها ليست قيد الاستخدام العادي).

- قم بتفعيل تنبيهات الكاناري لإنتاج تنبيهات ذات أولوية عالية وحظر عناوين IP المصدر تلقائيًا. استخدم نقاط نهاية تسجيل الدخول الخادعة التي لا تتلقى أبدًا حركة مرور شرعية.

الاختبار والمقاييس واتفاقيات مستوى الخدمة - كيفية قياس النجاح

المقاييس الرئيسية التي يجب تتبعها

- متوسط وقت الكشف (MTTD) لأحداث حشو بيانات الاعتماد.

- متوسط الوقت اللازم للاستجابة (MTTR) لحظر عناوين IP المصدر/التصعيد إلى الإصلاح.

- % عمليات تسجيل الدخول المميزة مع تمكين MFA.

- المعدل الإيجابي الخاطئ لاكتشافات القوة الغاشمة (الهدف < 5% بعد الضبط).

- عدد عمليات الاستيلاء الناجحة على الحسابات (الهدف: صفر)؛ الوقت بين الاكتشاف والاحتواء.

الاختبار

- جدولة عمليات محاكاة الفريق الأحمر/التشغيل الخماسي العميل للتحقق من صحة الضوابط. استخدام بيئة التدريج لاختبارات رش بيانات الاعتماد الخاضعة للرقابة. دمج التشغيل مع كتب تشغيل الحوادث.

الخاتمة

تظل القوة الغاشمة تقنية أساسية، سواء كأداة تعليمية أو كضرورة تشغيلية. إذا تم تصميمها ومراقبتها وتنسيقها بالذكاء الاصطناعي بشكل صحيح، فإنها تتطور من طريقة هجوم بسيطة إلى استراتيجية اختبار أمني قابلة للتكرار والتدقيق. توضّح منصات مثل Penligent كيف يمكن للأتمتة الذكية تفعيل القوة الغاشمة بأمان، ودمجها مع تدفقات عمل الاختبار الخماسي الأوسع نطاقاً، وتعزيز الدفاعات باستمرار.