لا تحتاج معظم الفرق إلى المزيد من الماسحات الضوئية. إنهم بحاجة إلى طريقة لـ اجعل الماسحات الضوئية، وأجهزة الفحص، وأجهزة التشويش، وأدوات الاستطلاع، ومجموعات أدوات الاستغلال، وأجهزة تحليل السحابة، وأجهزة تسجيل حركة المرور التي يمتلكونها بالفعل، تعمل كمهاجم واحد منسق-وإنتاج مدعومة بالأدلة ومدركة للمعايير الإخراج دون أسابيع من الصمغ اليدوي. هذه هي المشكلة التي تم تصميم Penligent.ai لحلها.

موقف بنليجنت بسيط: تتحدث بلغة طبيعية؛ يقوم النظام بتنسيق أكثر من 200 أداة من البداية إلى النهاية؛ الناتج هو سلسلة هجمات قابلة للتكرار مع أدلة وتعيينات تحكم. لا يوجد تصميم رقصات CLI. لا يوجد بحث عن لقطة شاشة. لا توجد ملفات PDF مخيطة يدويًا.

لماذا التنسيق (وليس "ماسح ضوئي آخر") هو الخطوة التالية لـ pentestAI

- انتشار الأدوات حقيقي. تمتلك فرق الأمن Nmap، وfffuf، وNuclei، وامتدادات Burp، وSQLMap، وأجهزة تعداد OSINT، وSAST/DAST، وأجهزة الكشف عن الأسرار، ومحللات الوضع السحابي، وأجهزة فحص خط الأساس للحاويات/K8s، وأجهزة فحص التعرض للتشفير CI/CD - القائمة تزداد كل ثلاثة أشهر. إن عنق الزجاجة ليس قدرة الأداة، بل هو التنسيق.

- سلسلة المهاجمين، قائمة الماسحات الضوئية تقوم الأدوات الفردية بالإبلاغ عن المشكلات بمعزل عن غيرها. ما تريده القيادة هو القصة: المدخل → المحور → نصف قطر الانفجار بدليل. ما تريده الهندسة هو الاستنساخ:: الطلبات الدقيقة والرموز ولقطات الشاشة وقائمة الإصلاحات. ما يريده الامتثال هو رسم الخرائط:: أي ضوابط فشلت (ISO 27001 / PCI DSS / NIST).

- مساعدو LLM ≠ التنفيذ الآلي. يعمل "pentestGPT" على تسريع عملية التفكير والكتابة، ولكن لا تزال بحاجة إلى إنسان لاختيار الأدوات، وفرض النطاق، وإدارة الجلسات، وبناء قطعة أثرية موثوقة.

أطروحة بنليجنت يجب على pentestAI تحديد أولويات التخطيط والتنفيذ وإدارة الأدلة وإعداد التقارير-كلها مدفوعة بلغة طبيعية، لذا فإن المخرجات موثوق بها هندسيًا وتدقيقًا، وليست مثيرة للاهتمام فقط للباحثين.

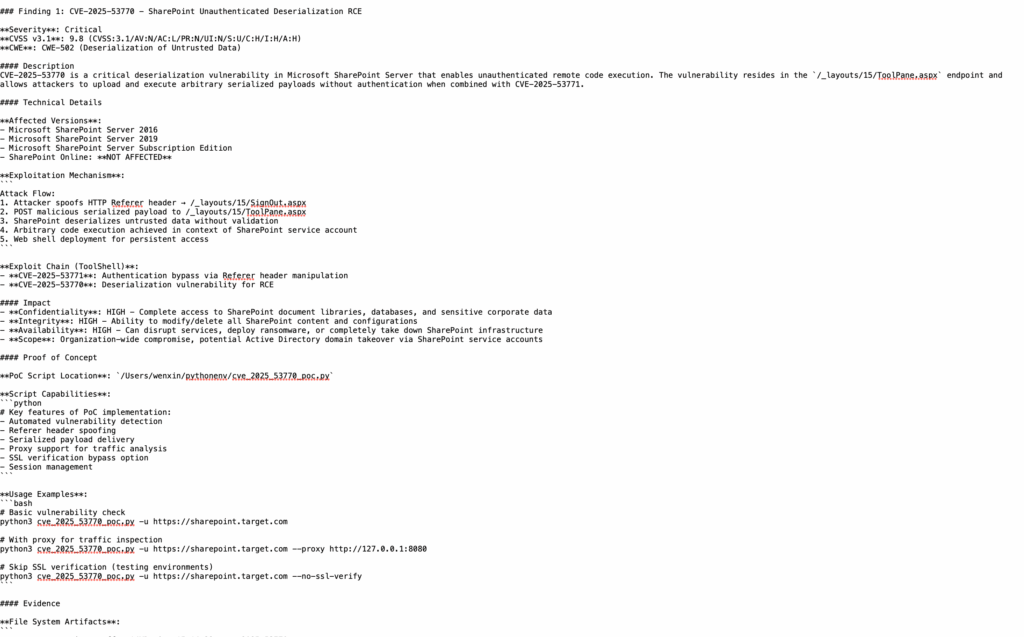

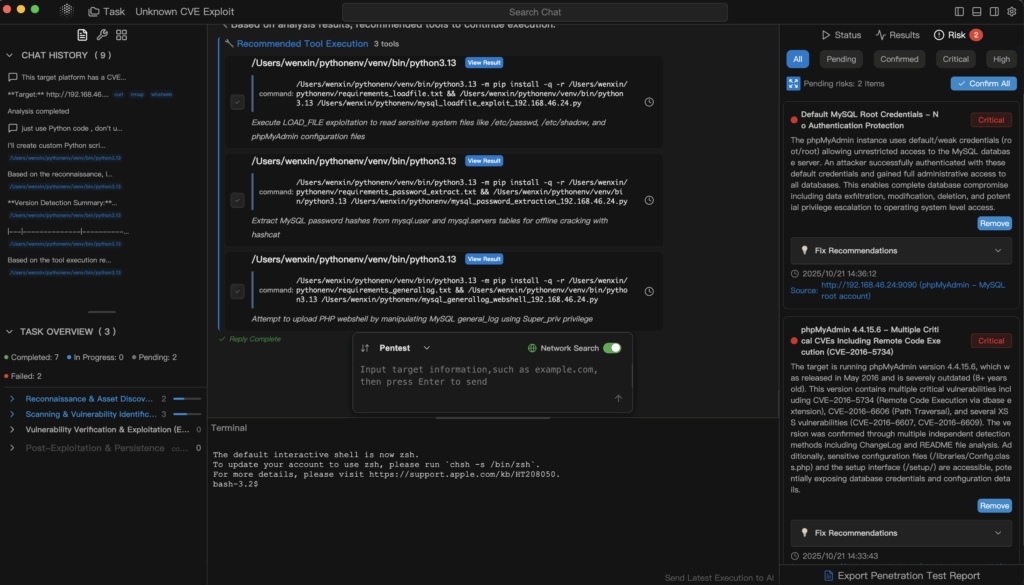

بنية التنسيق (كيف تعمل في الواقع)

فكر في بنليجنت على أنه خط أنابيب رباعي الطبقات التي تحوّل النية إلى سرد هجومي

A. مفسر النوايا

- تحلل الأهداف البسيطة (النطاق، والقيود، وأهداف الامتثال).

- يستخرج أوضاع الاختبار (الصندوق الأسود، الصندوق الرمادي)، وتلميحات المصادقة، والاختناق، وقيود MFA.

- تطبيع إلى مواصفات خطة منظمة.

B. مخطط

- يحل الخطة إلى تسلسلات الأدوات:: الاستطلاع ← اختبار المصادقة/الجلسة ← محاولات الاستغلال (ضمن السياسة) ← عمليات التحقق الجانبية ← حصاد الأدلة.

- يختار المحولات لكل خطوة (على سبيل المثال، ffuf لاكتشاف نقطة النهاية، وNuclei للتحقق من النمذجة، وSQLMap للتحقق من صحة الحقن، وأجهزة إعادة التشغيل المخصصة لإعادة استخدام الرمز المميز).

- تخصيص الميزانيات (الوقت وحدود المعدل والتزامن) و الإندماج القواعد (حتى لا تحرق إعادة المحاولة التطبيق أو حدود المعدل).

C. المنفذ

- تشغيل الأدوات مع السياق المشترك (ملفات تعريف الارتباط، والرموز، ودورات حياة الجلسة، والرؤوس المكتشفة).

- يدير حواجز حماية النطاق (قوائم سماح المضيف، مرشحات المسار), السلامة (الخانق، والتراجع)، و مسار التدقيق (الأمر الكامل + المعلمات والطوابع الزمنية ورموز الخروج).

- التقاط القطع الأثرية بتنسيقات موحدة.

D. الأدلة والإبلاغ

- تطبيع المخرجات إلى المخطط الموحديرتبط بـ سلسلة واحدة.

- ينبعث منها قائمة الإصلاحات الهندسية الجاهزة و تخطيطات الامتثال (NIST/ISO/PCI)، بالإضافة إلى ملخص تنفيذي.

قد يبدو كائن خطة عالية المستوى مثل:

الخطة:

الهدف: "تعداد أسطح الإدارة/التصحيح واختبار تثبيت الجلسة/إعادة استخدام الرمز المميز (في النطاق)."

النطاق:

المجالات: ["staging-api.example.com"]

قائمة_المسارات المسموح بها: ["/المسؤول"، "/مشرف"، "/تصحيح"، "/API/*"]

القيود:

rate_limit_rps: 3

احترام_مفا: صحيح

عدم_الإجراءات_التدميرية: صحيح

kpis:

- "تم التحقق من صحة_النتائج"

- "الوقت_للسلسلة_الأولى"

- "اكتمال_الدليل"

تقرير

Control_mapping: ["nist_800-115", "iso_27001", "pci_dss"]

المخرجات: ["exec-summary.pdf"، "fix-list.md"، "controls.json"]

ما أهمية ذلك: تتوقف معظم عروض "أمن الذكاء الاصطناعي" عند توليد حمولة ذكية. الواقع هو حالة الجلسة، والاختناق، وإعادة المحاولات، ومسارات التدقيق. يفوز التنسيق من خلال الحصول على الأجزاء المملة بشكل صحيح.

القديم مقابل الجديد: مقارنة صادقة

| البُعد | تقليدي (خط أنابيب يدوي) | بنليجنت (اللغة الطبيعية → التنسيق) |

|---|---|---|

| الإعداد | نص برمجيات المشغل الأقدم CLI + الغراء | هدف اللغة الإنجليزية → مواصفات الخطة |

| تسلسل الأدوات | مخصص لكل مشغل مخصص لكل مشغل | يختار المُخطِّط المحولات ويطلبها |

| نطاق السلامة | يعتمد على الانضباط | تطبيق الحواجز الوقائية (قوائم المسموح بها، وحدود الأسعار، واحترام MFA) |

| الأدلة | لقطات الشاشة/لقطات الشاشة مبعثرة | حزمة الأدلة المعيارية (الآثار ولقطات الشاشة ودورة حياة الرمز المميز) |

| تقرير | ملف PDF اليدوي + رسم الخرائط اليدوية | القطع الأثرية المهيكلة + تخطيط المعايير |

| التكرار | يعتمد على المشغل | خطة حتمية؛ قابلة لإعادة التشغيل مع الفروقات |

من الطلب إلى التقرير القطع الأثرية الملموسة

اللغة الطبيعية في → إنشاء المهام

إنشاء مهمة penligent إنشاء \

--الهدف "البحث عن لوحات الإدارة المكشوفة على staging-api.example.com؛ اختبار تثبيت الجلسة/إعادة استخدام الرمز المميز (ضمن النطاق)؛ التقاط آثار HTTP ولقطات الشاشة؛ التعيين إلى NIST/ISO/PCI؛ ملخص التنفيذ وقائمة الإصلاحات."

الحالة والحواجز الأمنية

حالة المهمة penligent --id 1TASK_ID> 1TASK_ID5T يعرض المرحلة الحالية والأداة والوقت المقدر للوصول والوقت المقدر للوصول وقيود السلامة

نطاق المهمة penligent --id 1TASK_ID> # يطبع قوائم المسموح به وحدود المعدل وإعدادات MFA وقواعد عدم الذهاب

الأدلة ومخرجات التقارير

إحضار دليل penligent دليل penligent -id - حزمة ziple ziple

/الدليل / الدليل /ttp/ # أزواج الطلب/الاستجابة المعقمة (JSONL)

/دليل/لقطات شاشة/ # صور موسومة بمراحل (png)

/الأدلة/الرموز/دورة حياة # + سجلات إعادة التشغيل (txt/json)

/report/exec-summary.pdf # نظرة عامة على الأعمال التي تواجه الأعمال

/report/fix-list.md # الأعمال المتراكمة الهندسية (الأولوية، المالك، الخطوات)

/report/controls.json # تخطيطات NIST/ISO/PCI (يمكن قراءتها آلياً)

النتيجة المعيارية (نموذج JSON)

{

"id": "pf-2025-00031",

"title": "تم قبول إعادة استخدام الرمز المميز في /admin/session",

"الخطورة": "عالية",

"chain_position": 2,

"الدليل": {

"http_trace": "evidence/http/ttp/trace-002.jsonl",

"screenshot": "evidence/screenshots/admin-session-accept.png",

"token_log": "evidence/tokens/replay-02.json": "دليل/التوكينز/replay-02.json"

},

"repro_steps": [

"الحصول على الرمز المميز T1 (المستخدم A، الطابع الزمني X)",

"إعادة تشغيل T1 مقابل /admin/session مع رؤوس مصممة",

"مراقبة إصدار ملف تعريف الارتباط 200 + ملف تعريف ارتباط المسؤول"

],

"التأثير": "لوحة مميزة يمكن الوصول إليها من خلال إعادة التشغيل؛ إمكانية الوصول إلى البيانات الجانبية",

"عناصر التحكم": {

"nist_800_115": ["اختبار آليات المصادقة"],

"ISO_27001": ["A.9.4 التحكم في الوصول"],

"PCI_DSS": ["8.3 التشفير والمصادقة القوية"]]

},

"إصلاح": {

"المالك": "النظام الأساسي-المصادقة",

"الأولوية": "P1",

"الإجراءات": [

"ربط الرموز المميزة بسياق الجهاز/الجلسة",

"تنفيذ الحماية من إعادة تشغيل الرمز المميز لمرة واحدة/رمز عدم التشفير",

"إضافة TTL TTL من جانب الخادم مع إرشادات IP/UA"

],

"التحقق": "يجب أن تُرجع محاولة إعادة التشغيل 401؛ إرفاق آثار محدثة."

}

}

نطاقات القدرات (ما يحركه النظام بالفعل)

محيط الويب وواجهة برمجة التطبيقات

- آلياً: تحديد هوية المسؤول/التصحيح، استقصاء حدود المصادقة تثبيت الجلسة/إعادة استخدام الرمز المميز الفحوصات (في النطاق)، يستهدف التشويش على عمليات الاستطلاع السابقة.

- النتيجة: دليل الطلب/الاستجابة، لقطات الشاشة، سرد الأثر → قائمة الإصلاح.

السحابة والحاويات

- آلياً: اكتشاف الأصول سريعة الزوال/"الظل" واكتشاف الأصول، واكتشاف إدارة عمليات الوصول إلى الأصول ذات النطاق الخاطئ، وتلميحات التعرض لمُشغِّل CI/CD، وإشارات الرموز/المفاتيح القديمة.

- النتيجة: "المدخل → المحور → التأثير" سلسلة-لا 80 "وسيطاً" معزولاً.

المصادقة والجلسة والهوية

- آلياً: تحليل دورة حياة الرمز المميز، وإعادة الاستخدام/التثبيت، وفحوصات العزل المستندة إلى المسار، وأسطح المصادقة المختلطة.

- النتيجة: نتائج منخفضة الضوضاء مع استنساخ دقيق وتخطيط التحكم.

استخبارات نظام التشغيل ورسم خرائط التعرض

- آلياً: تعداد النطاقات الفرعية، وبصمات الخدمة، وأسطح الطرف الثالث.

- النتيجة: الاكتشاف المصرح به مع دائم مسارات التدقيق.

الأدلة والتقارير

- آلياً: التقاط القطع الأثرية ← التطبيع ← تخطيط المعايير ← تخطيط المعايير ← القطع الأثرية ل الأمن، والهندسة، والامتثال، والقيادة.

مرتكزات المنهجية:

NIST SP 800-115 - الدليل الفني لاختبار وتقييم أمن المعلومات NIST SP 800-115 - الدليل الفني لاختبار وتقييم أمن المعلومات

OWASP WSTG / PTES - هيكل ومصطلحات الاختبار الخماسي القائم على المرحلة

"جزء الذكاء الاصطناعي" الذي يساعد بالفعل (ما وراء الحمولات)

- تأريض النية: ترجمة التعليمات الغامضة إلى محدد النطاق، وقابل للاختبار الخطوات (على سبيل المثال: "لا تتجاوز 3 ثوانٍ"، "لا أفعال مدمرة"، "احترم MFA").

- التسلسل التكيفي: تبديل الأدوات بناءً على النتائج الوسيطة (على سبيل المثال، إذا لم يتم العثور على رؤوس المشرفين، انتقل إلى آثار أقدام بديلة؛ إذا فشلت إعادة تشغيل الرمز المميز، اختبر التثبيت).

- اكتمال الأدلة: يطالب المنفذ بإعادة التقاط القطع الأثرية المفقودة للوفاء أرضية جودة التقرير (لقطة شاشة + تتبع + سجل الرمز المميز).

- توليد لغة التحكم: تحويل القطع الأثرية الخام إلى NIST/ISO/PCI النماذج دون فقدان الدقة الفنية.

هذا هو المكان الذي تقصر فيه العديد من أفكار "اختبار الذكاء الاصطناعي الخماسي": فهي تولد نصًا ذكيًا، ولكن لا تفرض معيار الحد الأدنى من الأدلة. يعمل بنليجنت على تقوية "الميل الأخير" عن طريق جعل الدليل عقداً من الدرجة الأولى.

مؤشرات الأداء الرئيسية المهمة

| مؤشر الأداء الرئيسي | ما أهمية ذلك | تأثير التنسيق |

|---|---|---|

| وقت التحقق من صحة السلسلة الأولى | يوضح ما إذا كان النظام يمكن أن ينتج قابلة للتنفيذ إنتل بسرعة | اللغة الطبيعية → الخطة الفورية؛ تعمل المحولات بالتوازي؛ تتحقق السلسلة المبكرة بشكل أسرع |

| اكتمال الأدلة | يحدد ما إذا كان يمكن للهندسة إعادة إنتاج | الالتقاط الموحد؛ الذكاء الاصطناعي يطالب المنفذ بسد الثغرات |

| نسبة الإشارة إلى الضوضاء | عدد أقل من النتائج الإيجابية الخاطئة → إصلاح أسرع | يؤدي الارتباط عبر الأدوات إلى سلاسل أقل ولكن أقوى |

| سرعة المعالجة | يقاس بالوقت المستغرق من اكتشافه إلى دمج العلاقات العامة | قائمة الإصلاح مهيكلة بالفعل؛ لا يوجد زمن انتقال للترجمة |

| التكرار | مطلوب للتراجع والتدقيق | الخطط حتمية؛ عمليات إعادة التشغيل تولد دلتا |

سيناريوهات واقعية

- انجراف لوحة الإدارة العامة على التدريج: إثبات إعادة التشغيل/التثبيت، وإرفاق الآثار، والتخطيط لعناصر التحكم، وشحن مهمة P1 بمعايير "تم" واضحة.

- التعرّف على CI/CDD:: اكتشاف المتسابقين المكتشفين ذوي النطاقات المسموح بها؛ سلسلة الوصول إلى الأسرار؛ تقديم المشورة بشأن تحديد النطاق والتحقق من TTL الأدلة.

- أصل "ظل" السحابة:: خدمة تصحيح الأخطاء المنسية؛ إظهار الإدخال → محور IAM؛ تحديد نصف قطر الانفجار.

- سطح مساعد الذكاء الاصطناعي:: التحقق من صحة عمليات الإخراج المدفوعة بالحقن الفوري أو الإجراءات القسرية ضمن النطاق المسموح به؛ وتسجيل الآثار المترتبة على التحف الفنية والتحكم في الآثار.

أنماط التكامل (بدون توصيل كل شيء يدوياً)

يتعامل بنليجينت مع الأدوات على أنها المحولات مع الإدخال/الإخراج الموحد:

المحولات:

- المعرف: "nmap.tcp"

المدخلات: { المضيف: "staging-api.example.com"، المنافذ: "1-1024" }

الإخراج: { الخدمات: ["http/443"، "ssh/22"، "..."]}

- المعرف: "ffuf.enum"

المدخلات: { { base_url: "https://staging-api.example.com"، قائمة الكلمات: "common-admin.txt" }

الإخراج: { المسارات: ["/أمين"، "/وحدة التحكم"، "/تصحيح الأخطاء"]}

- المعرف: "nuclei.http"

المدخلات: { الأهداف: ["https://staging-api.example.com/admin"]، القوالب: ["misconfig/*"، "auth/*"] }

الإخراج: { النتائج: [...] }

- المعرف: "sqlmap.check"

المدخلات: { url: "https://staging-api.example.com/api/search?q=*"، التقنية: "المستندة إلى الوقت"}

الإخراج: { تم التحقق: صحيح، التتبع: "evidence/http/http/sqlmap-01.jsonl" }

- المعرف: "token.replay"

الإدخال: { الرمز المميز: "T1"، نقطة النهاية: "/admin/session"}

الإخراج: {الحالة: 200، issed_admin_cookie: صحيح، لقطة شاشة: "..." }

لا توجد برمجة نصية للمشغل. يقوم المخطط بتكوين المحولات، ويقوم المنفذ بمشاركة السياق (الرؤوس وملفات تعريف الارتباط والرموز) عبرها، ويتم التقاط الأدلة تلقائيًا.

القيود والاستخدام المسؤول (الواقع الصريح)

- ليس بديلاً بشرياً للفريق الأحمر لا تزال السلاسل الاجتماعية والمادية والجديدة للغاية تستفيد من إبداع الخبراء.

- يجب أن يكون النطاق واضحًا. سيفرض النظام قوائم المسموح والقيود؛ ويجب على الفرق تحديدها بشكل صحيح.

- الدليل هو الأساس. إذا لم يتمكن التكامل من إنتاج قطع أثرية عالية الجودة، يجب على المخطط الرجوع إلى محول آخر أو وضع علامة "غير مؤكد" على الخطوة.

- تخطيط المعايير ≠ المشورة القانونية. تساعد تخطيطات NIST/ISO/PCI في محادثات التدقيق؛ ويحتفظ مالكو البرنامج بمسؤولية التفسير والتصديق.

- يختلف الإنتاجية حسب السطح. تتطلب تدفقات المصادقة الكثيفة/التدفقات متعددة المستأجرين تدفقات أطول؛ وتعتبر حدود المعدل واحترام MFA مقايضات متعمدة من أجل السلامة والشرعية.

قائمة مراجعة المشغل العملية

- اذكر الهدف بلغة إنجليزية واضحة. تضمين أهداف النطاق والسلامة والامتثال.

- تفضيل "جودة السلسلة" على العدد الخام. تتفوق سلسلة واحدة مثبتة جيدًا على 30 "وسيطًا" نظريًا.

- حافظ على المحولات هزيلة. تفضيل عدد أقل من الأدوات المفهومة جيدًا ذات التأثيرات القوية على العديد من الأدوات الصاخبة.

- عرّف كلمة "تم". لكل P1، قم بالإعلان المسبق عن أثر التحقق المتوقع بعد الإصلاح.

- خطط إعادة التشغيل. قارن الدلتا؛ سلّم ما قبل/ما بعد للقيادة - هكذا تُظهر المخاطر التي تتحرك نحو الأسفل.

المراجع والمزيد من القراءة

- NIST SP 800-115 - الدليل التقني لاختبار وتقييم أمن المعلومات

https://csrc.nist.gov/publications/detail/sp/800-115/final - دليل OWASP لاختبار أمان الويب (WSTG)

https://owasp.org/www-project-web-security-testing-guide/

الخاتمة

إذا كان واقعك هو "عشر أدوات رائعة وعدم وجود ضغط منسق" ينبغي أن يعني pentestAI التنسيق:

- أنت تتكلم

- يدير النظام السلسلة.

- يحصل كل شخص على الدليل الذي يحتاجه.

يهدف Penligent.ai إلى تحقيق هذه النتيجة بشكل مباشر-لغة طبيعية في الداخل، سلسلة هجوم متعدد الأدوات في الخارجليس ماسح ضوئي آخر. قائد للأوركسترا التي تمتلكها بالفعل.