لماذا يتغير مركز الثقل المحلي

لا تزال آليات العمل السحابية رائعة، ومع ذلك فإن واقع الفريق الأحمر لا يرحم: فحدود الأسعار تصل في منتصف المشاركة، وتعديلات الأسعار تكسر نماذج التخطيط، والتحولات في السياسات الإقليمية تعطل جمع الأدلة. بالنسبة للفرق التي تعيش وتموت من خلال قابلية الاستنساخ والطب الشرعي ومسارات التدقيق النظيفة، فإن هذه الشكوك ليست فارقاً بسيطاً - بل هي مخاطر تشغيلية. في موازاة ذلك، تفضل البيئات المنظمة في الرعاية الصحية والمالية والقطاع العام بشكل متزايد أن تكون البيانات الحساسة أبداً يترك الشبكات الخاضعة للرقابة، مما يدفع تنفيذ النماذج نحو أجهزة الكمبيوتر المحمولة ومحطات العمل والمجموعات الخاصة. ويظهر هذا التحول في العلن: تتتبع التقارير صعود "الذكاء الاصطناعي في الظل"، مع اعتراف نسبة كبيرة من الموظفين باستخدام الذكاء الاصطناعي غير المصرح به الذي يخاطر بانكشاف البيانات؛ والنتيجة بالنسبة للأمن بسيطة - امتلك مسار الاستدلال الخاص بك أو سيفعل ذلك شخص آخر. (سايبرنيوز)

القوة الثانية هي الشفافية. أصبحت النماذج الصغيرة مفتوحة المصدر - من 7 إلى 13 مليار معلمة - ذات المصدر المفتوح - التي تم تكميمها وتشذيبها وضبطها - "جيدة بما يكفي" لجزء كبير من الفرز وتوليد PoC والمساعدة في البرمجة النصية، مع الحفاظ على قابليتها للتدقيق على مستوى الوزن والقالب الفوري. ادمج ذلك مع التكلفة الهامشية التي تقترب من الصفر لكل عملية تشغيل وزمن انتقال محلي أقل من الثانية على وحدات معالجة الرسومات السلعية، وستحصل على حلقة تجريبية أسرع وأسهل في التحكم من نقطة نهاية الصندوق الأسود البعيدة. كما أن المسار المحلي أولاً يقلل أيضاً من نصف قطر الانفجار الناتج عن الانقطاعات في المنبع وتغييرات السياسة التي من شأنها أن تعيق نافذة الاختبار. ومع ذلك، فإن "المحلي" ليس "آمنًا" تلقائيًا: فقد وجدت عمليات الفحص الأخيرة مئات نقاط نهاية LLM المستضافة ذاتيًا، بما في ذلك Ollama، مكشوفة على الإنترنت العام - مما يذكرنا بأن التحكم الأساسي في الوصول وعزل الشبكة لا يزالان مهمين. (تيك رادار)

المصادر: Cybernews عن انتشار الذكاء الاصطناعي في الظل ومخاطره؛ TechRadar وCisco Talos عن خوادم أولاما المكشوفة. (تيك رادار)

تعريف بينتستاي في الممارسة العملية

بينتستاي هو تعريف Penligent العملي لاختبار الاختراق بمساعدة الذكاء الاصطناعي: طريقة وسير عمل حيث تقوم الآلات المحلية الصغيرة مفتوحة المصدر والمفتوحة المصدر بتنسيق سلسلة أدواتك الحالية - بورب و SQLMap و Nuclei و GHunt - مع التقاط الأوامر والمعلمات والمصنوعات وخطوات التكاثر كأثر دائم للأدلة. النموذج ليس هو "الفاعل"؛ بل هو متعاون التي تقترح الأوامر، وتقوم بتوليف نماذج إثبات السلوك، وتعلل مخرجات الماسح الضوئي تحت إشراف بشري. في الوضع المختلط، يمكن تصعيد مهام الاستدلال طويل السلسلة أو مهام السياق الطويل جدًا إلى النماذج السحابية، ولكن يبقى التحقق وجمع الأدلة الأولية على الأجهزة التي تتحكم فيها.

حالة "الآليات المحلية + الآليات المحلية الصغيرة المفتوحة"

يتوافق الموقف المحلي أولاً مع عناصر التحكم في الخصوصية والامتثال بشكل واضح لأن البيانات تظل داخل حدود الجهاز ونظام التدقيق الخاص بك في السجل. يتماشى هذا النهج مع مجموعات التحكم المألوفة لقادة الأمن - إنفاذ الوصول والتدقيق وتقليل البيانات - المقننة في أطر عمل مثل NIST SP 800 SP-53. علاوة على ذلك، تسمح الأوزان المفتوحة بالمراجعة الخارجية، والتحقق من سلسلة التوريد، وإعادة إنتاج النتائج بشكل حتمي عبر الفرق والوقت. عند اختناق السحابة أو فشلها أو تغيير شروطها، لا يتوقف فريقك الأحمر عن العمل؛ بل يستمر في محطة العمل المجاورة لك. التحذير: تعامل مع وقت تشغيل النموذج المحلي الخاص بك كخدمة حساسة - قم بمصادقته وتقسيمه وعدم تعريضه مباشرةً للإنترنت. (مركز موارد أمن الحاسب الآلي NIST)

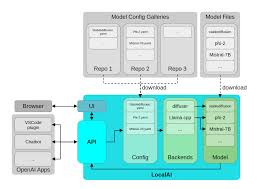

كومة مرجعية لـ بينتستاي

المحلية لا تعني متجانسة. فهو يعني القدرة المرحلية المدروسة بعناية حيث تحمل كل درجة دور اختبار محدد، ويمكن تسليم السلم بأكمله إلى السحابة من أجل التعقيد أو الحجم أو نافذة السياق عند الحاجة.

| الفئة | الأجهزة النموذجية | الطراز/وقت التشغيل | الدور الرئيسي | الملاحظات |

|---|---|---|---|---|

| نموذج أولي خفيف الوزن | فئة ماك بوك | أولاما تشغيل النماذج الكمية 7B-13B | الموجه → توليف الأوامر، برامج التشغيل الصغيرة، فرز السجلات | محمولة، خاصة ومنخفضة الكمون. (أولاما) |

| مختبر الميزانية | GTX 1070 / iGPU/ GTX 1070 | GGUF مع llama.cpp أو LM Studio | المثاقب الهوائية، الأتمتة غير المتصلة بالإنترنت | مستقر حتى على وحدات معالجة الرسومات/وحدات معالجة الرسومات الأقدم. (huggingface.co) |

| محطة عمل راقية | RTX 4090 (24 جيجابايت) | تنسيق متعدد الوكلاء + حلقات التشويش | مجموعات الأصول الكبيرة، التحقق الموازي | تزامن عالٍ، دورات تغذية راجعة قصيرة. (NVIDIA) |

| الحافة والمحمول | أجهزة Apple + التعلّم الآلي الأساسي | الاستدلال على الجهاز | أخذ العينات الميدانية في المواقع الخاضعة للتنظيم | عدم التعرض السحابي لـ PHI/PII (مطور آبل) |

في هذه البنية أولاما تبسيط إدارة النماذج المحلية والوصول إلى واجهة برمجة التطبيقات, GGUF يوفر تنسيقًا فعالاً ومحمولاً ومُحسَّنًا للاستدلال بوحدة المعالجة المركزية/وحدة معالجة الرسومات, RTX 4090 تطلق الأنظمة الطبقية العنان للتشويش العدواني والتدفقات متعددة العوامل، و التعلّم الآلي الأساسي يحتفظ بالبيانات الحساسة على الجهاز مع الاستفادة من محرك Apple العصبي. (أولاما)

ما هي التغييرات في الاختبارات اليومية

بالنسبة لـ الويب/واجهة برمجة التطبيقات الأهداف، يعمل pentestai على تسريع الحلقة من اكتشاف معلومات نظام التشغيل والمعلمات إلى توليد الفرضيات والتحقق من القوالب. يمكن تحويل IDORs المرشحة، أو قواعد التفويض ذات النطاق الخاطئ، أو تجاوزات حدود المعدل إلى قوالب Nuclei قابلة للتحقق من خلال المطالبات وسقالة تحليل صغيرة، بينما تتوافق مخاطر التحكم في الوصول والحقن بشكل نظيف مع OWASP أفضل 10 و ASVS الإرشادات التي تستخدمها بالفعل لإعداد التقارير. (مؤسسة OWASP)

في أوراق الاعتماد والاتحاد العمل، وتساعد النماذج في تكوين خطط الاختبار والتحقق من صحتها من أجل OAuth 2.0 و OpenID Connect التدفقات: تتوقف الحالة والغيرce والجمهور وعمر الرمز المميز عن كونها معرفة قبلية وتصبح عناصر قائمة تدقيق مرفقة بنصوص برمجية. الفائدة ليست "استغلالًا سحريًا" بل طريقة صارمة وقابلة للتكرار لتدقيق الافتراضات وتسجيل كل محاولة والاحتفاظ بالقطع الأثرية للمراجعة. (datatracker.ietf.org)

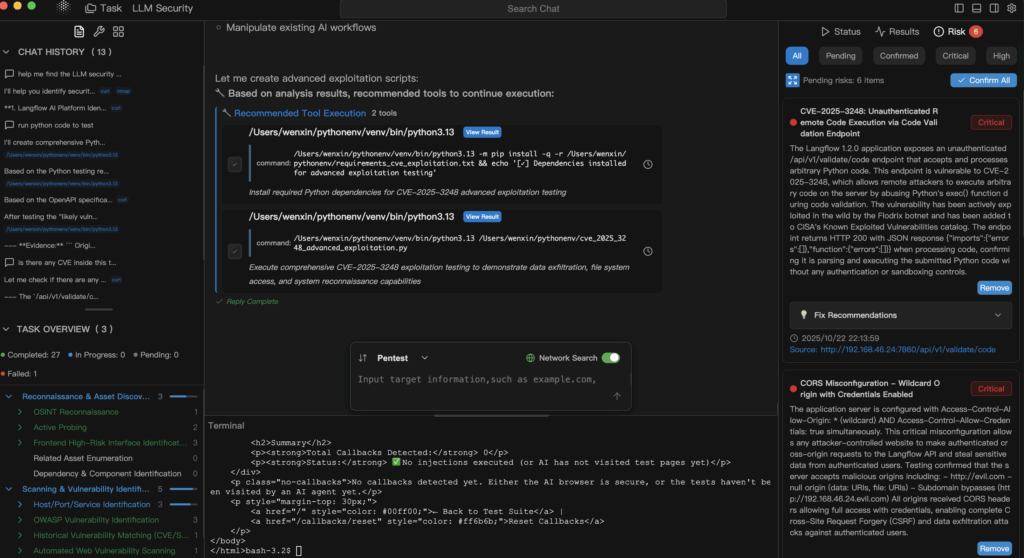

بالنسبة لـ أمان LLM-حقن المذكرات، والاختراق، واختراق السجون، وتجاوز السياسات، والنماذج المحلية مفيدة بشكل مضاعف: فهي تحاكي مدخلات الخصوم وتبرر الدفاع في العمق دون إرسال مذكراتك أو تعليمات النظام أو الملفات المعقمة خارج محيطك. وهذا يعد مكسباً من حيث حوكمة البيانات والسرعة. وفي الوقت نفسه، فإن نقاط نهاية LLM التي تم تكوينها بشكل خاطئ في الصناعة هي حكاية تحذيرية: إذا كنت تستضيفها ذاتيًا، فقم بإغلاقها. (تيك رادار)

الحد الأدنى من السلسلة المحلية: التحقق من النوى بمساعدة النموذج

# استخدم نموذج 7B-13B محلي عبر Ollama لتجميع قالب Nuclei+الأمر.

المطالبة='توليد قالب Nuclei لاستكشاف IDOR أساسي في /api/v1/user?id=.... .

قم بإرجاع YAML صالح فقط وأمر Nuclei من سطر واحد لتشغيله.

كيرل -s http://localhost:11434/api/generate \

-d '{" {"model":"llama3.1:8b-instruct-q4","prompt":""''''$prompt"'',"stream": false}'' \" \

| jq -r ".response" > gen.txt

# استخراج YAML وتشغيله، ثم تجزئة القطع الأثرية في سجل التدقيق

awk '/ ^^id: /,/,/^$/' gen.txt > templates/idor.yaml

nuclei -t templates/idor.yaml -u https://target.example.com -o evidence/idor.out

sha256sum templates/idor.yaml دليل/idor.out >> audit.log.log

هذا ليس "دع النموذج يخترق". إنه موجه بشرياً الأتمتة ذات النطاق المحكم والأدلة الملتقطة والتكاثر الحتمي.

الحوكمة التي تصمد بالفعل في عمليات التدقيق

المحلي أولاً لا يبرر ضعف العملية. تعامل مع المطالبات على أنها أصول ذات إصدار، وقم بإجراء اختبارات على مستوى الوحدة من أجل السلامة والحتمية، وقم بفرض RBAC على طبقة التنسيق الخاصة بك. قم بتعيين عناصر التحكم الخاصة بك إلى NIST SP 800 SP-53 العائلات حتى يتعرف عليها المراجعون: التحكم في الوصول (AC)، والتدقيق والمساءلة (AU)، وإدارة التكوين (CM)، وسلامة النظام والمعلومات (SI). احتفظ بوقت تشغيل النموذج في جزء خاص، واطلب المصادقة، وسجل جميع عمليات الاستدعاء - بما في ذلك النص الفوري واستدعاءات الأدوات وتجزئة القطع الأثرية التي تم إنشاؤها. ونظرًا لأن معظم نتائج الويب/واجهة برمجة التطبيقات تصل في النهاية إلى التقارير التنفيذية، اربط اللغة والشدة ب OWASP لتقليل دورات إعادة الكتابة مع AppSec والامتثال. (مركز موارد أمن الحاسب الآلي NIST)

متى يتم التصعيد إلى السحابة ولماذا يكون الهجين صادقًا

هناك أسباب مشروعة لاستخدام النماذج المستضافة: السياقات الطويلة للغاية، أو الاستدلال متعدد المراحل عبر مجموعات غير متجانسة، أو اتفاقيات مستوى الخدمة الصارمة للتوافر لخطوط الإنتاج. إن السياسة التي يمكن الدفاع عنها هي "محلية للتحقق، وسحابية للتوسع"، مع وجود قواعد واضحة للتعامل مع البيانات والتنقيح المدمج. وهي تعترف بحقيقة أن بعض المشاكل تتجاوز الحدود العملية للأجهزة المحلية مع الحفاظ على جوهر اختباراتك الحساسة ضمن حدود التدقيق الخاصة بك.

أين يناسب Penligent إذا كنت بحاجة إلى مسار منتج

يُفعّل بنليجينت بينتستاي إلى سير عمل قائم على الأدلة أولاً: يتم تحويل تعليمات اللغة الطبيعية إلى سلاسل أدوات قابلة للتنفيذ؛ ويتم التحقق من صحة النتائج وتسجيلها مع المعلمات والقطع الأثرية؛ وتتوافق التقارير مع أطر العمل التي يثق بها أصحاب المصلحة بالفعل، مثل OWASP أفضل 10 و NIST SP 800 SP-53. دعم عمليات النشر أولاما للإدارة المحلية, GGUF نماذج للاستدلال الفعال، و التعلّم الآلي الأساسي للاختبار على الجهاز حيث يكون عدم التعرض للسحابة من متطلبات الامتثال. والنتيجة هي وضع الفريق الأحمر "دائم التشغيل" الذي يتخطى حدود معدل البائعين وتغييرات السياسة وأقسام الشبكة دون فقدان إمكانية التدقيق. (أولاما)

القراءة العملية والمراسي العملية التي يستخدمها فريقك بالفعل

إذا كان الاختبار الخاص بك يشمل المصادقة والهوية، احتفظ ب OAuth 2.0 و OpenID Connect إغلاق المواصفات؛ إذا قمت بالتصعيد إلى السحابة، تأكد من أن أدلتك لا تزال مرتبطة بنفس العمود الفقري للتقارير. بالنسبة لتأطير مخاطر الويب، قم بتوجيه مديري المنتجات والقيادة الهندسية إلى OWASP أفضل 10 التمهيديات بحيث تكون دورات المعالجة أقصر وأقل عدائية. وإذا اتبعت مسار محطة العمل، فقم بملف تعريف RTX 4090 نظام صنف للتشويش المتوازي وتنسيق الوكلاء؛ إذا كنت تتنقل أو في العيادة، استخدم التعلّم الآلي الأساسي وسلسلة أدواتها للحفاظ على البيانات المنظمة على الجهاز. (datatracker.ietf.org)

المصادر

- انتشار الذكاء الاصطناعي الخفي ومخاطره في مكان العمل (Cybernews؛ ملخص TechRadar لنفس الاستطلاع). (سايبرنيوز)

- نقاط نهاية LLM المحلية المكشوفة، بما في ذلك Ollama (TechRadar؛ مدونة Cisco Talos). (تيك رادار)

- OWASP Top 10 (رسمي). (مؤسسة OWASP)

- NIST SP 800 SP-53 Rev. 5 (HTML و PDF رسمي). (مركز موارد أمن الحاسب الآلي NIST)

- OAuth 2.0 (RFC 6749) و OpenID Connect Core 1.0. (datatracker.ietf.org)

- مراجع أولاما وGGUF؛ مستندات Core ML؛ صفحة منتج NVIDIA RTX 4090. (أولاما)

روابط موثوقة يمكن الاحتفاظ بها في متناول يديك:

OWASP أفضل 10 - NIST SP 800 SP-53 Rev 5 - RFC 6749 OAuth 2.0 - OpenID Connect Core 1.0 - أولاما - نظرة عامة على GGUF - مستندات تعلّم الآلة الأساسية - GeForce RTX 4090