تُعد جدران حماية تطبيقات الويب طبقة قوية في استراتيجية الدفاع المتعمق، لكنها ليست حلاً سحرياً. فن تجاوز WAFs-كما تشير إليه فرق الأمن- يعني دراسة كيف يمكن للخصوم إخفاء حركة المرور الخبيثة حتى يتمكن المدافعون من توقع تلك الثغرات وسدها. تستعرض هذه المقالة موضوعات التهرب عالية المستوى، ودراسة حالة عملية لحقن SQL للاختبار الدفاعي، وممارسات الأتمتة الآمنة، وأساليب المراقبة، وكيف تتناسب منصات التحقق المستمر مثل Penligent مع برنامج أمني حديث.

ما هو "فن تجاوز WAFs"؟

ببساطة، فن تجاوز جدران حماية تطبيقات الويب (WAFs) هو دراسة كيفية تهرب المهاجمين من حماية جدران حماية تطبيقات الويب - والأهم من ذلك بالنسبة للمدافعين - كيفية توقع واختبار ومنع عمليات التهرب هذه. إن جدار حماية تطبيقات الويب (WAF) ليس حلاً سحرياً؛ فالمهاجمون يطورون تكتيكاتهم باستمرار. من خلال تعلم "فن" المراوغة، تكتسب فرق الأمن البصيرة اللازمة لتحويل إبداع المهاجمين إلى استعداد دفاعي بدلاً من أن يفاجأوا على حين غرة.

لماذا يعتبر بحث تجاوز WAF مهمًا

لا تدرس فرق الأمن اليوم تقنيات المراوغة لاختراق الأنظمة، بل تدرسها لأن الجهات الفاعلة في مجال التهديد بالفعل. وبينما أحرز بائعو أمن الويب تقدماً هائلاً، إلا أن واقيات الشبكة العالمية (WAFs) تظل غير قابلة للخطأ عندما تصل حركة المرور إلى حواف كيفية تصرف البروتوكولات والترميزات.

قامت دراسة أكاديمية حديثة (WAFFLED، 2025) بتقييم AWS وAZure وCloudflare وGoogle Cloud وModSecurity، ووثقت 1,207 حالة تجاوز حقيقي الناجمة عن التناقضات في التحليل والتعامل الفضفاض مع أنواع المحتوى. هذا ليس دليلاً على الفشل - إنه تذكير بأن الخصوم صبورون ومبدعون ومنهجيون.

في الوقت نفسه، يستمر سوق WAF في النمو-بلغت قيمتها 1.33 مليار دولار أمريكي في عام 2024، ومن المتوقع أن تصل إلى 1.4 مليار دولار أمريكي في عام 2025 (Fortune Business Insights). تستمر المؤسسات في الاستثمار بكثافة لأن أنظمة WAFs ضرورية. فهي ببساطة ليست معصومة من الخطأ.

الدرس المستفاد؟ نشر WAF هو الخطوة الأولى. فهم حدوده - وضبط دفاعاته بناءً على تلك الرؤى - هي الخطوة الثانية. الفرق الناضجة تقوم بالأمرين معاً.

كيف يحاول المهاجمون التهرب من واقيات الشبكة العالمية (WAFs): نظرة دفاعية

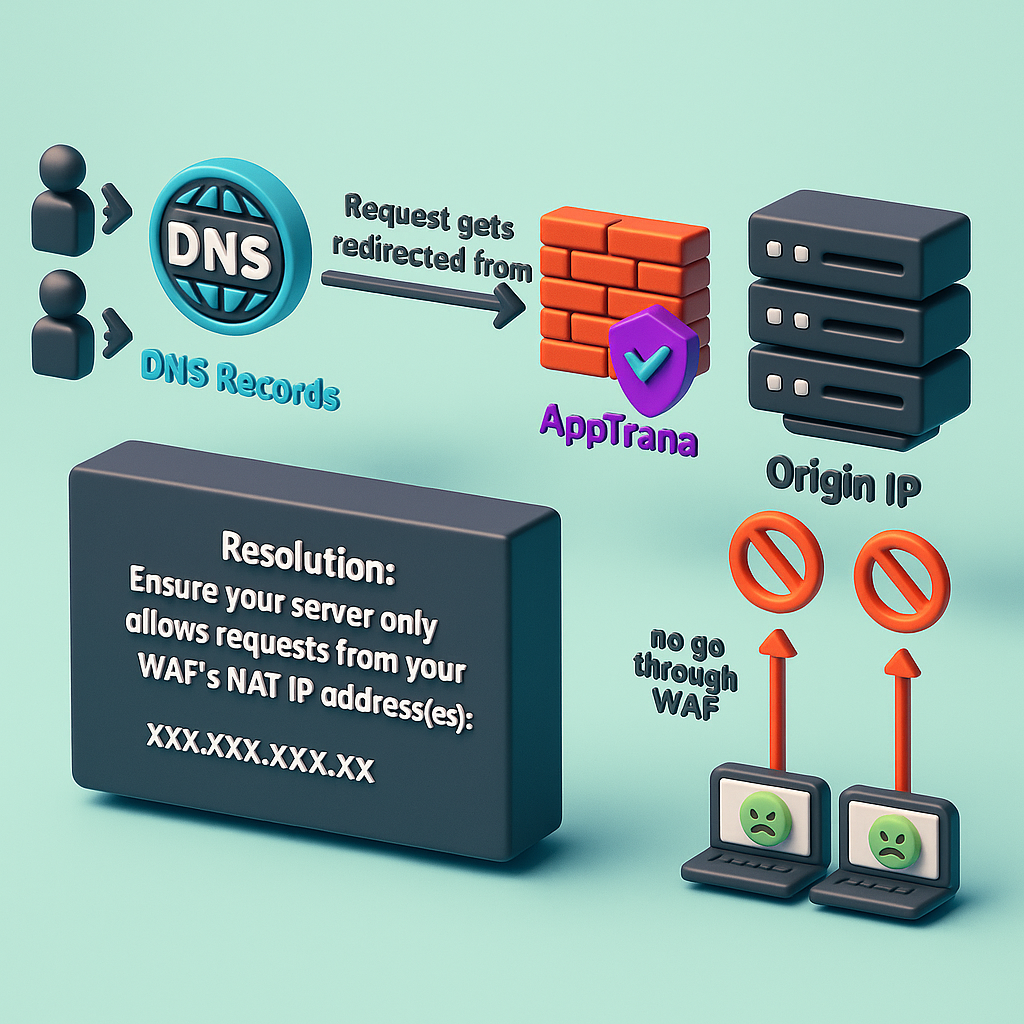

لا يعني فهم كيفية محاولة الخصوم التسلل عبر جدران حماية تطبيقات الويب تعليم الناس كيفية الهجوم؛ بل يتعلق الأمر باكتشاف الثغرات قبل أن يقوم شخص آخر بذلك. من الناحية العملية، تتوقف معظم محاولات التهرب على ديناميكية بسيطة: يرى جدار الحماية والتطبيق أحياناً نفس الطلب بطرق مختلفة. يستغل المهاجمون هذه الثغرات في التفسير - سواء كان ذلك عن طريق تغيير كيفية ترميز الأحرف، أو دفع الطلب إلى نوع محتوى غير متوقع، أو باستخدام أفعال HTTP الأقل استخداماً - ويجب أن يكون المدافعون أول من يلاحظ عدم التطابق هذا.

من الأنماط الشائعة التي تبدو غير ضارة: حمولة تبدو غير ضارة بالنسبة لـ WAF لأنه تم ترميزها، ومع ذلك تقوم الواجهة الخلفية بفك تشفيرها والعمل عليها. مصدر آخر متكرر للمشاكل هو التناقضات في التحليل. وثقت الأبحاث في سلوك WAF مئات الحالات التي أدت فيها الاختلافات الدقيقة - على سبيل المثال، كيفية التعامل مع الأجسام متعددة الأجزاء أو كيفية تقليل المعلمات المكررة - إلى نتائج غير متسقة بين مرشح جدار الحماية ومحلل الخادم. هذه ليست ثغرات غريبة، بل هي مشاكل عملية قابلة للتكرار ناتجة عن اختلاف قواعد التحليل والافتراضات.

من وجهة نظر دفاعية، فإن العلاج واضح ومباشر من حيث المفهوم، وإن كان صعباً أحياناً في التنفيذ: فرض التطبيع مبكراً، وتسجيل كل من المدخلات قبل التطبيع والمدخلات من جانب الخادم حيثما أمكن، وضبط القواعد على سلوك التطبيق الحقيقي بدلاً من الاعتماد فقط على قوائم التوقيع. يوضّح المقتطف التالي كيف يمكن لجسم JSON الذي يبدو حميدًا أن يخفي قيمًا مشفّرة؛ يساعد تسجيل كل من الطلب الخام ومدخلات التطبيق بعد فك التشفير في الكشف عما إذا كان هناك شيء ما قد اجتاز WAF ولكنه تسبب لاحقًا في سلوك غير متوقع في التطبيق

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}باختصار، لا تكون التجاوزات في كثير من الأحيان نتيجة خطأ واحد فادح - إنها نتيجة عدم تطابق صغير متراصّ معًا. إن التركيز على التقنين والتحليل المتسق والتسجيل الشامل يحول عدم التطابق الصغير هذا من نقاط عمياء إلى مشاكل يمكن تشخيصها، وهذه هي القيمة العملية لدراسة أنماط التهرب من منظور دفاعي.

تجاوز حقن SQL Injection WAF: التعريف والتقنيات الشائعة

ما هو حقن SQL الذي يتخطى WAF؟ حقن SQL هو أسلوب هجوم حيث يقوم الخصم بحقن عبارات SQL خبيثة في حقول الإدخال لتخريب مصادقة التطبيق والتلاعب مباشرةً بقاعدة البيانات الأساسية. يعد جدار حماية تطبيقات الويب (WAF) أحد الدفاعات الشائعة ضد SQLi: فهو يقع بين المستخدمين والتطبيق، ويفحص الطلبات ويحظر أنماط SQL المشبوهة قبل وصولها إلى قاعدة البيانات. حقن SQL لتجاوز WAF يشير إلى الأساليب التي يستخدمها المهاجمون للتهرب من قواعد التصفية تلك بحيث تصل SQL الخبيثة إلى الخادم على الرغم من وجود WAF.

إن فهم أنماط التجاوز هذه أمر ضروري للمدافعين. نادرًا ما يخترع المهاجمون بناء جملة SQL جديدة؛ وغالبًا ما يقومون ب التعتيم أو التحويل الحمولات بحيث تفشل عمليات التحقق المستندة إلى التوقيع أو الفحوصات الساذجة في المطابقة. من خلال تخطيط استراتيجيات التشويش هذه، يمكن للفرق الدفاعية بناء مجموعات اختبار قائمة على الطفرات وإجراءات التحويل إلى رمز متعارف عليه لسد تلك الثغرات.

ملخص لتقنيات التهرب من SQLi WAF

1- ترميز التنكر الفكرة الأساسية وراء التجاوزات المستندة إلى الترميز هي أن المهاجم يقوم بتحويل المدخلات باستخدام ترميزات أحرف خاصة بحيث لا يتعرف منطق الكشف الخاص ب WAF على SQL الخبيث. باختصار، تقوم عمليات التشفير بتحويل حمولة SQL القابلة للكشف إلى شكل لا يمكن لقواعد WAF مطابقته. يمكن أن يتخذ التشويش القائم على الترميز عدة أشكال؛ على سبيل المثال:

- (1) ترميز عنوان URL:مثال :

الحمولة الأصلية قبل التشويش:

حدد * من المستخدمين حيث يكون اسم المستخدم = 'admin' أو 1 = 1;--' وكلمة المرور = '123456'الحمولة بعد إخفاء ترميز عنوان URL:

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2) ترميز يونيكود:

الحمولة قبل التعتيم:

حدد * من المستخدمين حيث اسم المستخدم = 'admin' أو 1=1 وكلمة المرور = '123456'حمولة مقنعة:

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) ترميز سداسي عشري:

الحمولة قبل التعتيم:

" أو 1=1 ----حمولة مقنعة:

27%20%4F%52%201%3D%31%20%2D%2D- (4) الترميز الثانوي:

- الحمولة قبل التعتيم:

-1 اتحاد -1 حدد 1،2،3،4#- الحمولة بعد الترميز الأول:

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- الحمولة بعد الترميز الثاني:

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332- الهروب من إخفاء الأحرف

- الحمولة قبل التعتيم:

"اتحاد جمع تحديد اسم المستخدم، كلمة المرور من المستخدمين --حمولة مقنعة:

\" اتحاد جمع تحديد اسم المستخدم، كلمة المرور من المستخدمين ---في المثال أعلاه، استخدم المهاجم اقتباسًا واحدًا في الحمولة الأصلية وبادرها بشرطة مائلة مقلوبة \، إنشاء حرف هارب \'. ومع ذلك، في العديد من بيئات البرمجة، تعتبر الشرطة المائلة المائلة المقلوبة نفسها حرف هروب أيضًا. من خلال الجمع بين الشرطة المائلة للخلف والاقتباس المفرد، يمكن للمهاجم إنتاج حرف يمثل فعليًا اقتباسًا مفردًا "هاربًا" داخل عبارة SQL بدلاً من اقتباس مفرد خام. وبهذه الطريقة، يمكن للمهاجم تجاوز عوامل التصفية والتحقق من الصحة التي تبحث عن علامات الاقتباس المفردة غير المنفصلة.

3- تشويش الأرقام العشوائية

- الحمولة قبل التعتيم:

اتحاد اجمع اكتب اسم المستخدم وكلمة المرور من المستخدمين حيث المعرف = 1حمولة مقنعة:

' اتحاد جمع اجمع حدد اسم المستخدم وكلمة المرور

من المستخدمين حيث يكون المعرف = 1 و 1=(SELECT

rand () < 0.5) ---في هذه الحمولة، يستخدم المهاجم في هذه الحمولة راند() دالة لتوليد رقم عشوائي ومقارنته مع 0.5. منذ راند() يمكن أن تُرجع أي قيمة بين 0 و1، تكون نتيجة هذه المقارنة عشوائية: هناك احتمال 50% أن يكون الرقم الناتج أقل من 0.5، واحتمال 50% أن يكون أكبر من أو يساوي 0.5.

- عندما يكون الرقم المتولد أقل من 0.5، تصبح الحمولة:

اتحاد اجمع حدد اسم المستخدم وكلمة المرور من المستخدمين حيث المعرف = 1 و 1 = 1عندما يكون الرقم المتولد أكبر من أو يساوي 0.5، تصبح الحمولة:

اتحاد اجمع حدد اسم المستخدم، وكلمة المرور من المستخدمين حيث المعرف = 1 و 1 = 0هاتان الحالتان تتوافقان مع التنفيذ الناجح والفاشل للشيفرة البرمجية الخبيثة، على التوالي. بالإضافة إلى ذلك، يستخدم المهاجم -- رمز التعليق لإزالة ما تبقى من الاستعلام، مما يجعل من الصعب اكتشاف الحمولة.

من خلال استخدام التعتيم القائم على الأرقام العشوائية، تظهر الحمولة بشكل مختلف مع كل عملية حقن، مما يزيد من صعوبة اكتشاف WAF. علاوة على ذلك، وبسبب عدم القدرة على التنبؤ بالقيمة العشوائية، يمكن للمهاجم أن يستنتج ما إذا كان الحقن قد نجح بناءً على النتيجة، في حين أن WAF غير قادر على اكتشاف هذا السلوك.

- التعتيم على خلط الحالات هذا واضح ومباشر: يمزج المهاجم بين الأحرف الكبيرة والصغيرة لإخفاء الكلمات المفتاحية، على سبيل المثال

اختيار يون سيليكت. - التشويش على الكتابة المزدوجة (الازدواجية) مثال على ذلك:

UNIunionON SELSELELECTECTالفكرة بسيطة: يتعامل WAF مع هذه الأحرف على أنها أحرف عادية ويفقد النمط، بينما يقوم محلل SQL الخاص بالتطبيق بتطبيعها إلىتحديد الاتحادوتنفذ وفقًا لذلك. - التعتيم على التعليقات المضمنة يعمل حقن SQL المضمنة بالتعليقات المضمنة عن طريق تضمين علامات تعليقات مضمنة داخل الكلمات المفتاحية المحقونة لإخفاء SQL الخبيثة عن جدار الحماية. على سبيل المثال، يمكن للمهاجم إدراج

/* ... */أجزاء التعليق في الحمولة بحيث تفشل مطابقة الأنماط الخاصة ب WAF، لكن محلل قاعدة البيانات يفسر الكلمة الأساسية المُعَدَّلَة وينفذ التعليمات البرمجية المحقونة. المثال الوارد في النص الأصلي:

' /!الاتحاد/ تحديدعلى العموم، تعمل تقنيات تجاوز حقن SQL بشكل عام في قاعدة البيانات/طبقة التحليل، وأنظمة إدارة قواعد البيانات المختلفة لها سلوكيات تحليل مختلفة - لذا تختلف طرق التجاوز حسب نظام إدارة قواعد البيانات. الفكرة الأساسية للتجاوز هي التعتيم: صياغة الحمولة بحيث تفلت من قواعد WAF/قواعد التصفية ولكن لا يزال يتم تفسيرها على أنها SQL صالحة من قبل التطبيق/قاعدة البيانات. عادةً ما يتطلب التجاوز الناجح عادةً بناء حمولة مرنة ومحاولات متعددة؛ تتزايد فعالية WAFs الحديثة، لذا أصبح اختبار حقن SQL أكثر صعوبة.

اختبار WAF الأخلاقي: الأساليب الآمنة والقانونية للأتمتة

تماماً كما تتطور تقنيات التجاوز، يجب على فرق الأمن أن تتبنى عمليات سير عمل آمنة ومؤتمتة وقابلة للتكرار للاختبار. إليك كيفية هيكلة عملية دفاعية صالحة:

إعداد بيئة المختبر/بيئة الاختبار - تحقق دائمًا من صحة ذلك في نسخة آمنة من الإنتاج. ينتمي الاختبار إلى بيئة مرحلية معكوسة مع قواعد WAF وتوجيه متطابقة؛ لا تقم أبدًا بإجراء اختبارات معطلة على الإنتاج. التقط آثارًا كاملة (قبل WAF وبعد WAF) حتى تتمكن من تحليل التحويلات.

بصمة WAF - فهم جدار الحماية الذي تقوم بتقييمه. ابدأ بالبصمة السلبية لتحديد البائع والوضع. تساعدك الأدوات التي تبلغ عن الرؤوس والقرائن السلوكية في تحديد نطاق عائلات الاختبار والتركيز على النقاط العمياء الواقعية.

توليد الحمولة الآلية والتشويش - استخدام محركات الطفرات المنظمة. الاعتماد على أدوات تشويش مدركة للسياق تولد ترميزات مختلفة وتباديل من نوع المحتوى وتنسيقات متداخلة. تضمن الأتمتة إمكانية التكرار والتوسع عبر العديد من نقاط النهاية.

التحقق المضبوط وجمع الأدلة - التدقيق في كلا الجانبين. تخزين استجابات WAF وسلوك الواجهة الخلفية لكل اختبار. تعتبر المقارنة هي الدليل الرئيسي للإصلاح الهادف ومسارات التدقيق.

دليل العلاج - تحويل النتائج إلى إصلاحات ذات أولوية. تحديد الأولويات، وتشديد مجموعات القواعد، وفرض عمليات التحقق من نوع المحتوى، وتصحيح محللي الخوادم، وإضافة التحقق من صحة التطبيق. توثيق معايير الملكية وإعادة الاختبار.

التحقق المستمر وتكامل CI / CD - اجعل الاختبار أمرًا معتادًا. قم بدمج مجموعات الاختبار المعقمة في خطوط أنابيب CI/CD، بحيث تؤدي تحديثات القواعد وتغييرات التعليمات البرمجية إلى تشغيل عمليات التحقق الجزئي تلقائيًا.

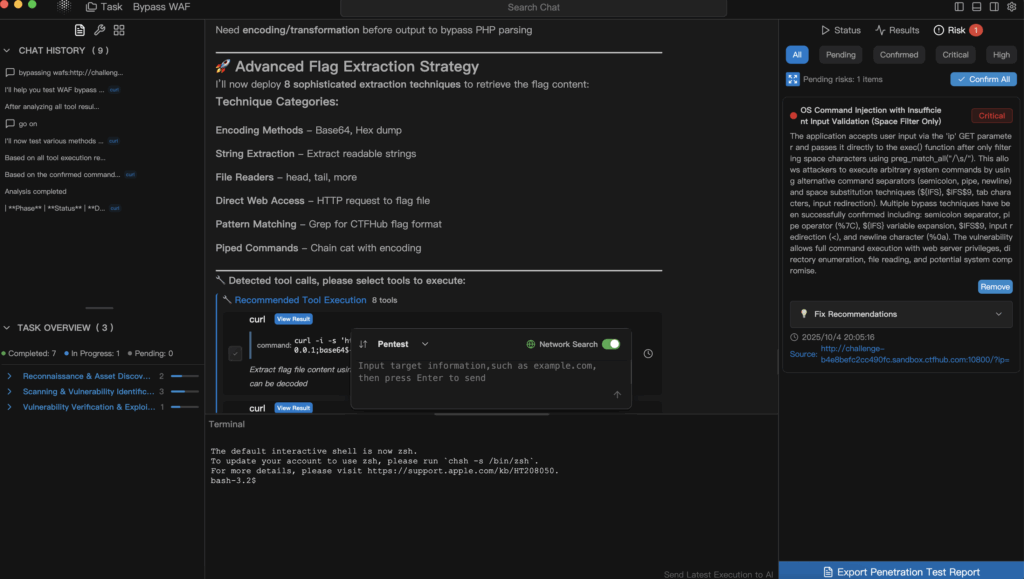

منصات الأتمتة (حيثما تساعد) تعمل المنصات مثل Penligent على أتمتة عمليات التقصي الآمنة، وجمع الآثار الأولية مقابل الآثار العادية، وإنتاج كتب تشغيل الإصلاح ذات الأولوية التي يمكن للفرق دفعها إلى خطوط الأنابيب. استخدم الأتمتة لإغلاق الحلقة بين الاكتشاف والتحقق.

في هذه المرحلة، يمكن لحل مثل Penligent أن يضيف قيمة في هذه المرحلة: فهو يقبل المطالبات باللغة الطبيعية مثل "اختبر WAF الخاص بي لتقنيات التجاوز الحديثة وقدم تقريرًا آمنًا"يقوم بتشغيل عمليات التقصي المعقّمة، والتقاط الأدلة، وإنشاء خطوات إصلاح ذات أولوية. يضمن دمج مثل هذه الأتمتة في خط أنابيب CI/CD الخاص بك ما يلي التحقق المستمر بدلاً من اختبارات لمرة واحدة.

الكشف عن محاولات تجاوز WAF ومراقبتها في الأنظمة الحية

حتى مع قواعد WAF المحصنة، فإن القدرة على اكتشاف محاولة تجاوز نشطة في الإنتاج أمر حيوي. ضع في اعتبارك هذه الاستراتيجيات:

| الإشارة | ما الذي يجب مراقبته | ما أهمية ذلك |

| سجلات الطلبات الأولية مقابل سجلات الطلبات العادية | حفظ كل من سجلات ما قبل WAF وما بعد WAF (إن أمكن) | يسمح لك بمقارنة ما تم تغييره/المسموح به |

| أنماط الترميز غير المعتادة | الطلبات التي تحتوي على العديد من الفواصل %، وتسلسلات Unicode، وما إلى ذلك. | قد يشير إلى محاولات التعتيم |

| طرق أو رؤوس HTTP غير متوقعة | استخدام PUT/TRACE، والعناوين المخصصة مثل X-Forwarded-Host | قد يتجاوز منطق الفحص القياسي |

| حمولات منخفضة المعدل ولكنها متكررة | حمولات متكررة متشابهة مع مرور الوقت، على فترات متباعدة | قد يشير إلى التهرب البطيء والثابت |

| أنماط أخطاء الواجهة الخلفية | أخطاء غير متوقعة في التطبيق أو استثناءات في التحليل التحليلي | يمكن أن يظهر أن الحمولة وصلت إلى التطبيق على الرغم من تسجيل WAF "موافق" |

من خلال الجمع بين سجلات WAF وسجلات الواجهة الخلفية وتحليلات SIEM/EDR، يمكنك إنشاء صورة أكمل للتهرب المحتمل. ممارسة جيدة: تشغيل التنبيهات عندما تعقيد الترميز × طريقة غير نظام التشغيل الآلي × رأس نادر > العتبة.

تقوية WAF وتطبيق الويب الخاص بك: الدفاع في العمق

بعد فهم أساليب المراوغة وإشارات الكشف، حان الوقت لتقوية بيئتك:

- تمكين التقنين والتطبيع: التأكد من اختزال جميع المدخلات إلى نموذج قياسي قبل مطابقة القواعد والمعالجة الخلفية.

- تطبيق نماذج الأمان الإيجابي: حيثما أمكن، قم بإدراج الأنماط المقبولة في القائمة البيضاء بدلاً من إدراج الأنماط السيئة المعروفة في القائمة السوداء.

- الفرض الصارم لنوع المحتوى والتحقق من صحة أسلوب HTTP: السماح فقط بالطرق المتوقعة (على سبيل المثال، POST لعمليات إرسال النماذج)، والتحقق من صحة أنواع المحتوى (على سبيل المثال، التطبيق/json فقط لنقاط نهاية واجهة برمجة التطبيقات).

- وضع طبقة حماية إضافية: استخدم RASP (الحماية الذاتية للتطبيقات في وقت التشغيل) و EDR والتحليلات السلوكية جنبًا إلى جنب مع WAF.

- الحفاظ على الاختبار المستمر وتحديثات القواعد: تتطور التهديدات؛ يجب أن تتطور القواعد بالمثل. استخدم أتمتة الاختبار وموجزات الاستخبارات.

على أرض الواقع: وجدت دراسة كبرى أُجريت عام 2025 ("WAFFLED") أن واجهات WAF التقليدية تم تجاوزها مرارًا وتكرارًا من خلال عدم تطابق التحليل، مما يعزز ضرورة الدفاع متعدد الطبقات بدلاً من الاعتماد على واجهات WAFs ذات التوقيع فقط. arXiv

الأتمتة والأدوات: الربط بين البحوث والدفاع العملي

نظراً لحجم محاولات التجاوز وتنوعها، لم يعد الاختبار اليدوي كافياً. أصبحت الأتمتة أساسية - سواء لمحاكاة الهجمات (في الوضع الآمن) أو للتحقق من القواعد.

تُظهر منصات مثل Penligent (إذا كانت متوفرة في حزمتك) كيف يمكن للمطالبات باللغة الطبيعية أن تقود اختبار الاختراق الآمن:

- "اختبر WAF الخاص بي ضد أحدث طرق تجاوز 2025"

- "التحقق من تلوث المعلمات وعدم تطابق التحليل متعدد الأجزاء"

المنصة بعد ذلك:

- يرسل مجسات آمنة ومعقمة

- التقاط حركة المرور المحظورة مقابل حركة المرور المارة

- إنشاء حزمة أدلة جاهزة للمراجعة

- يوفر دليل إرشادات الإصلاح (القواعد التي يجب تشديدها، ونقاط النهاية التي يجب التحقق من صحتها)

إن استخدام الأتمتة في خط أنابيب CI/CD يعني أن كل عملية إنشاء جديدة أو تحديث للقواعد أو تغيير في التطبيق يؤدي إلى دورة اختبار مصغرة، مما يضمن بقاء WAFs فعالة مع تطور التعليمات البرمجية والتهديدات.

الخاتمة

لا يتعلق فن تجاوز WAFs بتعليم كيفية اختراقها، بل يتعلق بـ فهم طريقة تفكير المهاجمينحتى يتمكن المدافعون من توقع واختبار وتعزيز دفاعاتهم وفقًا لذلك. تظل جدران حماية تطبيقات الويب طبقة قيّمة - لكنها ليست حصينة. من خلال دراسة تقنيات التهرب، والمراقبة بذكاء، وأتمتة الاختبار، وتطبيق الحماية متعددة الطبقات، يمكنك التحول من وضعية رد الفعل إلى وضعية استباقية. في عام 2025 وما بعده، يجب أن يتطور WAF الخاص بك من مكتبة قواعد إلى دفاع ديناميكي وموثوق به تحت الفحص المستمر.

كن متقدماً: اعرف كيف يحدث التجاوز، واختبر بأمان وبشكل متكرر، وقم بتقوية مكدسك قبل أن يستغل المهاجمون الثغرة.