CVE-2025-12762 هي ثغرة خطيرة في تنفيذ التعليمات البرمجية عن بُعد (RCE) في pgAdmin 4 والتي تحول استعادة قاعدة البيانات الروتينية إلى استيلاء محتمل على الخادم. عند تشغيل pgAdmin في وضع الخادم واستعادة ملفات تفريغ بتنسيق PLAIN PostgreSQL، يمكن للمهاجمين إساءة استخدام خط أنابيب الاستعادة لحقن وتنفيذ أوامر نظام عشوائية على المضيف الذي يقوم بتشغيل pgAdmin. مع حصول CVSS v3.1 على درجة 9.1 وموقع pgAdmin كأحد أكثر أدوات إدارة PostgreSQL استخدامًا على نطاق واسع، فإن هذا ليس خطأً نظريًا - بل هو حادث ذو أولوية عالية ينتظر حدوثه إذا لم يتم إصلاحه. (NVD)

ما هو CVE-2025-12762؟

يؤثر CVE-2025-12762 على pgAdmin 4 حتى الإصدار 9.9 بما في ذلك الإصدار 9.9 عندما يتم تكوين التطبيق في وضع الخادم. في هذا الوضع، يتم تشغيل pgAdmin كوحدة تحكم مركزية على الويب يستخدمها مديرو إدارة الأعمال و DevOps وفرق SRE لإدارة مثيلات PostgreSQL متعددة عبر البيئات. (OpenCVE)

يتم تشغيل الثغرة الأمنية أثناء عمليات الاستعادة باستخدام ملفات تفريغ ملفات SQL بتنسيق PLAIN-format SQL. وبدلاً من التعامل مع هذه التفريغات كمحتوى SQL بحت، تعالج وحدة الاستعادة في pgAdmin في وضع الخادم المدخلات بطريقة تسمح بدمج البيانات التي يتحكم فيها المهاجم من التفريغ في تنفيذ الأوامر. ونتيجة لذلك، يمكن أن يؤدي التفريغ الخبيث مباشرةً إلى تنفيذ التعليمات البرمجية التعسفية على المضيف حيث يتم تشغيل pgAdmin. (أخبار الأمن السيبراني)

ناقل CVSS ل CVE-2025-12762 هو أف: ن/ك: ن/ك: ل/بر: ل/وي: ن/س/س/ج/ج/ح/ح/ي/ل/ل/ل، مما يعني أن الهجوم قائم على الشبكة، ومنخفض التعقيد، ولا يتطلب سوى امتيازات منخفضة، ولا يحتاج إلى تفاعل المستخدم، ويمكن أن يؤثر بشدة على السرية مع التأثير على النزاهة والتوافر. (OpenCVE)

الإصدارات المتأثرة والإصدار الثابت

وفقًا للإرشادات العامة وإفصاحات البائعين, إصدارات pgAdmin 4 حتى الإصدار 9.9 بما في ذلك الإصدار 9.9 ضعيفة عند التشغيل في وضع الخادم وإجراء عمليات الاستعادة من ملفات تفريغ بتنسيق PLAIN. (NVD)

تشير التوجيهات الأمنية وموجزات الثغرات الأمنية إلى أن الترقية إلى pgAdmin 4 الإصدار 9.10 أو أحدث ضروري لمعالجة CVE-2025-12762 بشكل كامل. يعمل الإصدار المحدّث على تقوية خط أنابيب الاستعادة وإزالة مسار حقن التعليمات البرمجية الذي جعل RCE ممكنًا في الإصدارات السابقة. (رؤى استباقية)

إلى أن تكتمل هذه الترقية، يجب افتراض أن أي مثيل pgAdmin يستوفي الشروط التالية مكشوف:

- تشغيل برنامج pgAdmin 4 ≤ 9.9

- تم التكوين في وضع الخادم

- تنفيذ عمليات الاستعادة أو القدرة على تنفيذها من ملفات تفريغ PostgreSQL بتنسيق PLAIN

السبب الجذري: حقن التعليمات البرمجية أثناء استعادة تفريغ PLAIN

السبب الجذري لمشكلة CVE-2025-12762 هو عيب في حقن التعليمات البرمجية داخل منطق الاستعادة للتفريغات بتنسيق PLAIN في وضع الخادم. عندما يقوم pgAdmin بتنسيق عملية استعادة، فإنه ينشئ استدعاءات الأوامر لأدوات PostgreSQL المساعدة ويمرر مجموعة من التكوين ومعلمات وقت التشغيل والقيم التي يتحكم فيها المستخدم المستمدة من التفريغ.

بالنسبة للتفريغات بتنسيق PLAIN، تفترض وحدة الاستعادة في pgAdmin بشكل غير صحيح أن بعض القيم المشتقة من التفريغ آمنة لتمريرها إلى أمر الاستعادة دون التحقق من صحة الأمر وتعقيمه بشكل قوي. تصف الأبحاث والإرشادات الأمنية هذا الأمر بأنه معالجة غير سليمة لحقن التعليمات البرمجية أثناء عمليات استعادة وضع الخادم من ملفات تفريغ بتنسيق PLAIN. (أخبار الأمن السيبراني)

وهذا يعني عملياً

- يقبل pgAdmin ملف تفريغ SQL بتنسيق PLAIN.

- تقوم وحدة الاستعادة بمعالجة أجزاء من التفريغ لإنشاء أوامر الاستعادة على مستوى النظام أو تحديد معلمات لها.

- نظرًا لأن التعقيم غير كافٍ، يمكن أن تخرج الحمولات الخبيثة عن سياق الوسيطة المقصودة ويتم تفسيرها كأوامر فعلية على المضيف.

من وجهة نظر المهاجم، يصبح تفريغ PLAIN وسيلة لتهريب أوامر shell إلى خط أنابيب الاستعادة. وبمجرد تشغيل الاستعادة، تُنفذ هذه الأوامر بامتيازات عملية pgAdmin، والتي غالبًا ما تكون ذات موقع قوي داخل قاعدة البيانات أو بيئة النظام الأساسي. (دباغز)

لماذا هذه الثغرة خطيرة للغاية؟

هناك عدة خصائص تجعل من CVE-2025-12762 خطيرًا بشكل خاص في عمليات النشر في العالم الحقيقي:

أولاً، إنه شبكة يمكن الوصول إليها ويتطلب فقط امتيازات منخفضة في pgAdmin. يمكن للمهاجم الذي يمكنه المصادقة كمستخدم من المستوى الأدنى مع أذونات الاستعادة - أو الذي اخترق مثل هذا الحساب - أن يستغل الثغرة الأمنية دون الحاجة إلى مزيد من الترقية داخل واجهة مستخدم الويب pgAdmin. (CCB Safeonweb)

ثانيًا، يختبئ مسار الاستغلال داخل سير العمل التشغيلي المشروع:: استعادة قواعد البيانات من ملفات التفريغ. تقوم العديد من المؤسسات بأتمتة أو شبه أتمتة سير العمل هذا من خلال دفاتر التشغيل أو مهام CI/CD أو مهام إدارة قواعد البيانات الروتينية. وهذا يجعل من السهل على الحمولات الخبيثة أن تختلط مع النشاط المتوقع، خاصةً إذا لم تركز المراقبة على عمليات الاستعادة.

ثالثاً، التأثير تنفيذ التعليمات البرمجية على مستوى المضيف. لا يؤدي الاستغلال الناجح إلى إفساد قاعدة البيانات فحسب؛ بل يمكن أن يمنح المهاجم موطئ قدم على الخادم الأساسي، حيث يمكنه من خلاله الانتقال إلى أنظمة أخرى، أو إسقاط أدوات إضافية، أو حصاد الأسرار، أو التلاعب بعمليات النسخ الاحتياطي والاستعادة على نطاق واسع. (الموقع الإلكتروني)

سيناريوهات هجوم واقعية

تخيل نشر نظام pgAdmin متعدد المستأجرين حيث تشترك عدة فرق في وحدة تحكم ويب مركزية. يقوم مستخدم خبيث أو مخترق يتمتع بامتيازات استعادة أساسية بإعداد تفريغ SQL بتنسيق PLAIN مصمم خصيصًا. يتم عرض التفريغ كملف نسخ احتياطي عادي، ولكنه يتضمن حمولات بطريقة مصممة خصيصًا لوحدة الاستعادة الضعيفة. بمجرد أن يقوم المهاجم بتحميل التفريغ وبدء عملية الاستعادة في pgAdmin، يتم تشغيل الحمولة وتنفيذ أوامر عشوائية على المضيف.

بدلاً من ذلك، فكّر في بيئة DevOps حيث يتم دمج عمليات استعادة قاعدة البيانات في خطوط أنابيب CI/CD. يمكن للمهاجم الذي يخترق وكيل الإنشاء أو مخزن القطع الأثرية أن يستبدل تفريغًا شرعيًا بتفريغ PLAIN مسلح يحمل الثغرة. في المرة التالية التي يتم فيها تشغيل خط الأنابيب أو يستخدم مدير إدارة قواعد البيانات هذا التفريغ من خلال pgAdmin، يحدث تنفيذ التعليمات البرمجية بشكل غير مرئي ضمن ما يبدو أنه خطوة استعادة عادية. (CCB Safeonweb)

في البيئات السحابية أو البيئات التي تحتوي على حاويات، يمكن أن يسمح ذلك بالحركة الجانبية بين الحاويات، أو سرقة بيانات الاعتماد لقاعدة البيانات أو واجهات برمجة التطبيقات السحابية، أو التلاعب بالتهيئة الحرجة التي تؤثر على سلامة خدمات متعددة.

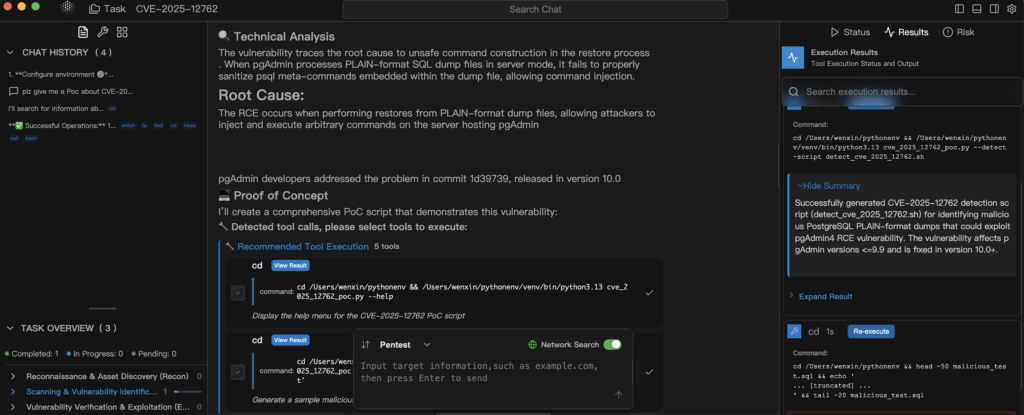

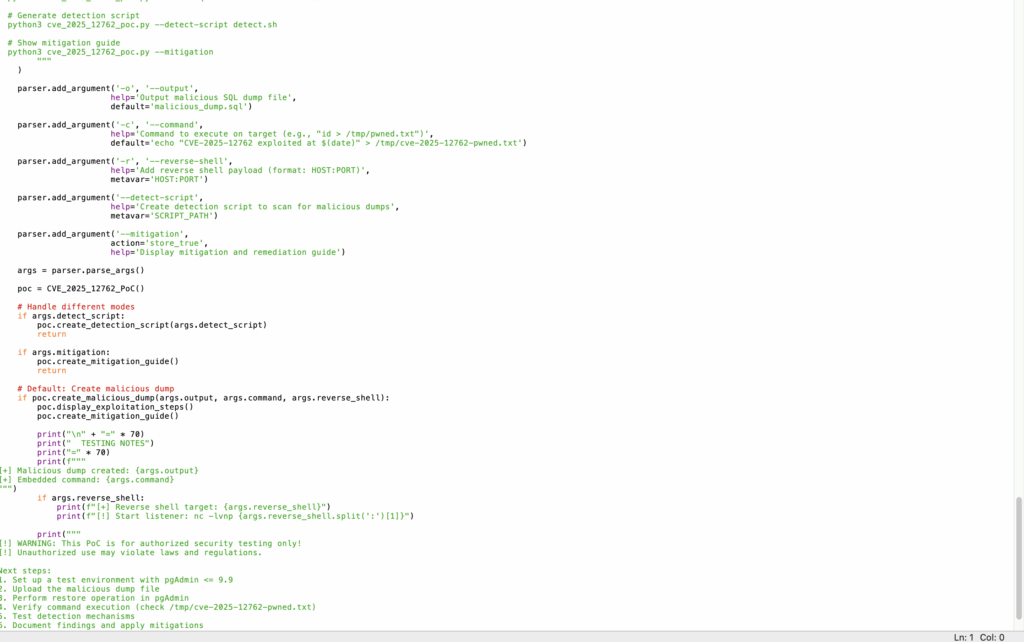

العنصر النائب: إثبات المفهوم (PoC) لـ CVE-2025-12762

⚠️ هذا القسم هو عنصر نائب عن قصد. استبدله بـ PoC الذي تم اختباره معمليًا عند النشر، واتبع دائمًا ممارسات الإفصاح والاستخدام المسؤولة.

# PoC ل CVE-2025-12762 (عنصر نائب)

# -----------------------------------

# 1. الافتراضات

# - نظام pgAdmin 4 (<= 9.9) الضعيف الذي يعمل في وضع الخادم

# - المهاجم لديه حساب ذو امتيازات منخفضة مع إذن الاستعادة

# 2. تفريغ خبيث بتنسيق PLAIN:

# - تضمين محتوى مصنوع يدويًا يتسبب في حقن الأوامر في خط أنابيب الاستعادة

# 3. استغلال:

# - تحميل تفريغ عبر واجهة مستخدم pgAdmin

# - تشغيل الاستعادة ومراقبة تنفيذ الأوامر العشوائية على المضيف

# أدرج محتوى التفريغ المخبري الخاص بك في المختبر ومراقبة تنفيذ الأوامر خطوة بخطوة هنا.

# لا تستهدف الأنظمة التي لا تملكها أو لا تتحكم فيها صراحةً.

من خلال إبقاء تجربة الأداء محصورة في بيئة محكومة (جهاز افتراضي محلي أو حاوية أو مختبر مخصص)، يمكنك دراسة تأثير الثغرة بأمان دون تعريض البيانات الحقيقية أو البنية التحتية للخطر.

كيفية اكتشاف الاستغلال المحتمل

يتطلب الكشف عن استغلال CVE-2025-12762 ربط استعادة الأحداث في pgAdmin مع نشاط غير عادي للنظام على المضيف.

على جانب المضيف، راجع السجلات من نظام التشغيل، و EDR، وأدوات مراقبة العمليات. ابحث عن عمليات الصدفة أو الأوامر التي تنشأ على مقربة زمنية من عمليات استعادة pgAdmin. يجب التعامل مع أي استدعاءات غير متوقعة لعمليات الصدفة أو مترجمي البرمجة النصية أو أدوات التنزيل أو أدوات الأرشفة أثناء استعادة قاعدة البيانات على أنها مشبوهة للغاية. (الموقع الإلكتروني)

على جانب pgAdmin، افحص سجلات التطبيق لتحديد:

- عمليات الاستعادة التي بدأها مستخدمون غير عاديين أو حسابات خدمة غير عادية

- محاولات استعادة متعددة من نفس المستخدم في غضون فترة قصيرة

- الاستعادة من مواقع تفريغ غير متوقعة (مثل دلائل التحميل المؤقت أو المشاركات الخارجية أو الأرشيفات التي يوفرها المستخدم)

غالبًا ما يكون الربط بين سجلات استعادة pgAdmin مع الحالات الشاذة على مستوى المضيف أفضل طريقة للتمييز بين النشاط الحميد وسلسلة الاستغلال التي تسيء استخدام CVE-2025-12762.

يمكن أن يضيف القياس عن بعد للشبكة وسجلات DNS طبقة أخرى. إذا كان حدث الاستعادة يتماشى مع اتصالات صادرة إلى نطاقات أو عناوين IP غير موثوق بها (على سبيل المثال، كجزء من تحميل أدوات المرحلة الثانية)، فهذا مؤشر قوي على أن الاستعادة استُخدمت كباب خلفي وليس عملية صيانة روتينية. (الأمن السيبراني اليومي)

التخفيف الفوري والتقوية طويلة الأمد

الإصلاح الأساسي لـ CVE-2025-12762 واضح: قم بترقية pgAdmin 4 إلى 9.10 أو أحدث. هذا يزيل السلوك الضعيف في وحدة الاستعادة ويغلق ناقل RCE المباشر. (رؤى استباقية)

قبل أن يتم نشر الترقية بشكل كامل - أو كإجراء دفاعي في العمق - يجب على المؤسسات تطبيق العديد من الضوابط الإضافية:

أولاً, تشديد الوصول إلى وضع الخادم. الحد من وصول وضع خادم pgAdmin إلى الشبكات الموثوق بها أو الشبكات الافتراضية الخاصة؛ وفرض مصادقة قوية والتحكم في الوصول المستند إلى الأدوار؛ وتقليل عدد المستخدمين أو مديري الخدمة المسموح لهم بإجراء عمليات الاستعادة.

ثانياً, التعامل مع عمليات التفريغ بتنسيق PLAIN كمدخلات غير موثوق بها. حتى لو كانت ناشئة من مصادر "داخلية"، قم بفرض ضوابط مثل التحقق من المجموع الاختباري أو القطع الأثرية الموقعة أو خطوط الأنابيب الخاضعة للرقابة لتوليد وتخزين ملفات التفريغ. حيثما كان ذلك ممكنًا، قم بتقييد عمليات سير عمل الاستعادة على التنسيقات والعمليات الأقل تعرضًا لبناء الأوامر التي يتحكم فيها المستخدم. (أخبار الأمن السيبراني)

ثالثاً، تطبيق العزل على مستوى المضيف. قم بتشغيل pgAdmin على مضيفين أو حاويات معززة بامتيازات منخفضة وصندوق رمل قوي (AppArmor أو SELinux أو وضع الحماية للنظام أو عزل الحاويات). إذا حدث الاستغلال، فإن هذه الطبقات تحدّ من دائرة الانفجار وتجعل الحركة الجانبية أكثر صعوبة.

وأخيراً، قم بدمج CVE-2025-12762 في برنامج إدارة الثغرات الأمنية:: التأكد من ظهورها في الإرشادات الداخلية وسياسات الفحص واتفاقيات مستوى الخدمة الخاصة بالتصحيح. تتبع التعرض بشكل صريح بدلاً من الاعتماد على الترقيات المخصصة.

استخدام Penligent لإعادة إنتاج والتحقق من صحة CVE-2025-12762 بأمان

بالنسبة لفرق الأمن ومهندسي الأمن الهجومي، فإن مجرد القراءة عن CVE-2025-12762 لا يكفي. غالبًا ما تحتاج إلى إعادة إنتاج المشكلةوإظهار التأثير لأصحاب المصلحة، والتحقق من فعالية الإصلاحات - دون قضاء أيام في صياغة حمولات الثغرات يدويًا.

هذا هو المكان بنليجنت، وهي منصة اختبار خماسية للذكاء الاصطناعي العميل يمكن أن تسرّع من سير العمل. بدلاً من كتابة PoC يدويًا من الصفر، يمكنك التعامل مع الثغرة كحالة اختبار في خط أنابيب قابل للتكرار:

تبدأ بتحديد بيئة مختبرية تعكس نشر pgAdmin الحقيقي الخاص بك: نفس الإصدار (≤ 9.9)، وتكوين وضع الخادم، وطوبولوجيا شبكة مماثلة. داخل Penligent، تقوم بإعطاء الوكيل معرّف CVE (CVE-2025-12762) ووصفًا عالي المستوى - "RCE عند استعادة ملفات تفريغ PostgreSQL بتنسيق PLAIN في وضع خادم pgAdmin." ثم يقوم الذكاء الاصطناعي بعد ذلك بتسلسل الأدوات لجمع التفاصيل الفنية العامة وتجميع بنية PoC المرشحة لتفريغ PLAIN الخبيث.

من هناك، يمكن ل Penligent إنشاء حمولة اختبار أداء مخصصة وخطة تنفيذ خطوة بخطوة، بما في ذلك كيفية تحميل وتشغيل الاستعادة من خلال واجهة مستخدم الويب الخاصة ب pgAdmin. وبدلاً من تشغيل التعليمات البرمجية بشكل أعمى، يمكنك البقاء في الحلقة البشرية: مراجعة الحمولة المقترحة، وتعديل معلمات البيئة، والتأكد من أن الثغرة لا تعمل إلا داخل مختبرك الخاضع للرقابة.

بمجرد التحقق من صحة عملية الاستغلال، يمكن لـ Penligent مساعدتك في تحويل التمرين إلى اختبار الانحدار. بعد الترقية إلى pgAdmin 9.10+ أو إعادة تصميم سير عمل الاستعادة، يمكنك إعادة تشغيل سيناريو اختبار الأداء نفسه. إذا لم تعد عملية الاستغلال تؤدي إلى تنفيذ التعليمات البرمجية، تسجل المنصة عملية تخفيف ناجحة. أما إذا كان لا يزال يعمل (على سبيل المثال، بسبب مثيل تم تكوينه بشكل خاطئ أو ترقية فائتة)، فإن Penligent يضع علامة على المخاطر المتبقية ويساعدك على تحديد البيئة التي لا تزال عرضة للخطر.

من خلال الجمع بين سقالات إثبات المفهوم التي ينشئها الذكاء الاصطناعي والإشراف البشري، يتيح Penligent للفرق التحرك بشكل أسرع من المهاجمين الانتهازيين - حيث يتيح لهم اكتشاف الثغرات الأمنية مثل CVE-2025-12762 وتسليحها والتقاعد منها بطريقة منظمة وقابلة للتدقيق.

الصورة الأكبر: دروس لقاعدة البيانات والأتمتة القائمة على الذكاء الاصطناعي

إن CVE-2025-12762 هو تذكير بأن الأدوات الإدارية جزء من سطح الهجومpgAdmin 4 موجود لجعل إدارة PostgreSQL أبسط وأكثر قوة، ولكن التعقيد بالإضافة إلى عدم كفاية التحقق من صحة المدخلات يمكن أن يقلب هذه القوة ضدك. (الموقع الإلكتروني)

ترتبط هذه الثغرة أيضًا بتوجه أوسع نطاقًا: حيث تتبنى المنظمات الأتمتة القائمة على الذكاء الاصطناعي-بما في ذلك برامج مساعدة الذكاء الاصطناعي والوكلاء الذين يديرون المعلومات وقواعد البيانات وأدوات الأمان- فإن عدد الطبقات التي تحول "نية المستخدم" إلى "أوامر النظام" آخذ في الازدياد. وسواء كانت هذه الطبقات تعيش داخل pgAdmin، أو وكيل خماسي الذكاء الاصطناعي أو نظام CI/CD، يجب أن يتم تصميمها جميعًا على افتراض أن:

- ملفات النسخ الاحتياطية ومكونات التكوين ليست جديرة بالثقة بطبيعتها

- أي مسار بيانات متأثر بالمستخدم في أوامر الصدفة هو ناقل حقن محتمل

- يجب التعامل مع الأتمتة ذات الامتيازات العالية على أنها بنية تحتية حرجة

وبالتالي فإن عناصر العمل بالنسبة لفرق قاعدة البيانات والأمان والمنصة ذات شقين. الأول, الترقيع والتصلب:: إحضار جميع مثيلات pgAdmin إلى إصدار ثابت، وتقييد وضع الخادم، وتأمين سير عمل الاستعادة. ثانياً تفعيل الاختبار:: استخدام منصات مثل Penligent لتوليد سيناريوهات استغلال الثغرات الأمنية الحرجة وتشغيلها وإعادة تشغيلها باستمرار، بحيث يتم اكتشاف الثغرات الأمنية مثل CVE-2025-12762 وإظهارها والقضاء عليها قبل أن يتمكن المهاجمون من تحويلها إلى حادث حقيقي.