ملخص تنفيذي: ما الذي يجعل من CVE-2025-64446 ثغرة أمنية في كل شيء

CVE-2025-64446 هي ثغرة أمنية خطيرة في FortiWeb تم الكشف عنها في 14 نوفمبر 2025. تصنفها شركة Fortinet على أنها اجتياز المسار النسبي ثغرة في واجهة المستخدم الرسومية ل FortiWeb، ولكن النتيجة العملية أكثر خطورة: يمكن للمهاجم عن بُعد وغير المصادق أن تنفيذ الأوامر الإداريةوالتحكم في مدير FortiWeb Manager، والوصول إلى WebSocket CLI - أي الاستيلاء الكامل على الجهاز بشكل فعال. تقوم NVD بتعيين ناقل حرج 9.x CVSS (AV:N/AC:L/PR:N/UI:N/UI:N/C:H/I:H/A:H). بعبارات واضحة: إذا كانت واجهة إدارة FortiWeb الخاصة بك يمكن الوصول إليها من الإنترنت وكنت تستخدم بنية ضعيفة، فهذا حادث من فئة RCE قبل المصادقة ينتظر الحدوث. NVD+2FortiGuard+2

هذا ليس افتراضياً. تؤكد فورتنيت والعديد من بائعي معلومات التهديدات الاستغلال النشط في البريةوأضاف CISA CVE-2025-64446 إلى كتالوج الثغرات المعروفة المستغلة (KEV) في غضون 24 ساعة. هذا المزيج - التأثير الحرج قبل المصادقة + إدراج KEV - يضعه في نفس المجموعة التشغيلية مثل أخطر الثغرات التي لم تحدث في الأجهزة الطرفية في السنوات القليلة الماضية. CISA+2CISA+2+2

من وجهة نظر تحسين محركات البحث/الانتباه، فإن العبارات التي تتكرر في أعلى نسبة تكرار في التغطية التي تتصدر قائمة أعلى التصنيفات هي "FortiWeb zero-day"، و"تم استغلاله في البرية"، و"اجتياز المسار RCE"، و"تجاوز المصادقة". تراها تتكرر لأنها تجسد نية المشتري الحقيقية: "هل أنا مكشوف، وهل أنا مستهدف بالفعل؟" Greenbone+3Rapid7+3Tenable®+3Tenable®+3 (استنتاج يستند إلى كثافة عنوان سيرب)

لماذا تتحول أخطاء FortiWeb إلى كوارث أمامية

FortiWeb عبارة عن جهاز WAF/WAAP يتم وضعه على حافة البنية التحتية للويب، وعادةً ما يكون في منطقة منزوعة السلاح أو يعمل كوكيل عكسي أمام التطبيقات المهمة للأعمال. هذا الموضع يجعل أي اختراق على مستوى الإدارة ذا قيمة غير متناسبة. فبمجرد أن يمتلك المهاجم FortiWeb، يمكنه الاستمرار عبر حسابات مسؤول جديدة، أو تغيير سياسة WAF لفتح "ممرات" بهدوء في مجموعة التطبيقات المحمية، أو استخدام الجهاز كنقطة محورية عالية النفوذ. تُظهر التحليلات المتعددة لحوادث CVE-2025-64446 أن الهدف الأول للمهاجمين غالبًا ما يكون إنشاء مسؤول FortiWeb محليثم قم بتسجيل الدخول بشكل طبيعي لتولي المسؤولية. رابيد7+3الذئب القطبي+3بيتسايت+3

هذا هو سبب ارتفاع حجم الاستغلال بسرعة كبيرة بعد إدراج KEV: إن FortiWeb ليست مجرد عقدة برمجية أخرى - إنها نقطة اختناق لتطبيق السياسة. الثغرة الأمنية هنا هي مسرع للاختراق. الطائرة الورقية السوداء+1

النواة التقنية: اجتياز المسار النسبي يلتقي بمنطق مصادقة المسار البديل

السبب الجذري المستخلص من تقارير البائعين والتقارير الميدانية

يصف إرشادات فورتنيت PSIRT الاستشارية CVE-2025-64446 بأنه اجتياز المسار النسبي (CWE-23) في طبقة توجيه واجهة المستخدم الرسومية/واجهة برمجة التطبيقات في FortiWeb. الإجماع الذي تم الإبلاغ عنه هو أن مسارات عناوين URL لم يتم تطبيعها وتقييدها بشكل صحيح قبل إرسالها إلى المعالجات. من خلال حقن مقاطع نسبية ذات نمط اجتياز، يمكن للمهاجمين الهروب من /API/ سياق التوجيه والوصول إلى معالج CGI أو معالج إدارة قديم لا يفرض المصادقة بشكل صحيح. FortiGuard+2NVD+2

تشير العديد من التحليلات المستقلة إلى أن الخلل يتصرف أيضًا مثل تجاوز المصادقة باستخدام مسار بديل (CWE-288):: يتحقق المسار "الأساسي" من المصادقة، ولكن لا يتحقق المسار "البديل" المكافئ دلاليًا. هذا التصنيف المزدوج مهم من الناحية التشغيلية لأنه يؤطر المشكلة على أنها توجيه-دلالي بدلاً من "نقطة نهاية واحدة سيئة." عظمة خضراء+2طائرة ورقية سوداء+2

نمط الاستغلال في العالم الحقيقي (بدون تفاصيل قابلة للاستخدام في السلاح)

تتبع الهجمات المرصودة سلسلة متسلسلة يمكن التنبؤ بها: تشويش المسار يهبط بالطلب على معالج إدارة غير مصادق عليه، مما يسمح بعد ذلك بإجراءات إدارية مثل إنشاء مستخدم جديد ذي امتيازات أو استدعاء أوامر على مستوى النظام. وثّقت كل من Rapid7 و Arctic Wolf و Bitsight استغلالًا متوافقًا مع إنشاء المسؤول قبل المصادقة المسبقة متبوعًا بتسجيل الدخول العادي إلى واجهة المستخدم. أخبار القراصنة+3أخبار القراصنة+3السريع7+3الذئب القطبي+3

إن النموذج الذهني المهم ليس الحمولة المحددة، بل الهيكل:

الهروب من المسار ← المعالج غير المصادق عليه ← إمكانية الاستيلاء الكامل على الجهاز.

النطاق وإصلاح الإصدارات

تمتد الإصدارات المتأثرة إلى عدة فروع FortiWeb. يقوم الجدول أدناه بمحاذاة حدود Fortinet PSIRT مع ملخصات NVD و CISA. FortiGuard+2NVD+2

| الفرع | الإصدارات المتأثرة | الإصدارات الثابتة (إرشادات البائعين) | الخطورة |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | الحرجة |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | الحرجة |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | الحرجة |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | الحرجة |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | الحرجة |

وبالنظر إلى حالة KEV، فإن الترقيع ليس عنصر "نافذة الصيانة التالية" - بل هو حالة طوارئ الآن. CISA+1

تأكيد المخاطر دون تنقيب خطير بدون تنقيب خطير

الخطوة 1: جرد التعرض والإصدار (استقصاء، لا تستغل)

ابدأ بالاختبار المتحفظ لتأكيد ما إذا كانت أسطح إدارة FortiWeb قابلة للوصول إليها وما هو الإصدار الذي تستخدمه. تجنب أي حمولات اجتياز على الإنتاج.

# تحديد وجود FortiWeb والتعرض للإدارة

curl -k -k -I https:// </ | head -n 20

# إذا كان لديك حق وصول المسؤول، تحقق من إصدار البرنامج الثابت في واجهة المستخدم

# ثم قارن بالنطاقات المتأثرة أعلاه.

هذا وحده يتيح لك فرز معظم المخاطر، لأن الاستغلال يكون قبل المصادقة والإصدار المحدود. NVD+1

الخطوة 2: البحث عن "دلالات المسار + نشاط المسؤول" في السجلات

لاحظت كل من GreyNoise و Rapid7 عمليات مسح واسعة النطاق مع مسارات إدارة مشوّهة، وتؤكد عمليات كتابة الحوادث على إنشاء مستخدمين إداريين غير متوقعين. ترجم ذلك إلى فرضيتين مترابطتين في السجل:

- رموز المسارات النسبية غير المعتادة التي تصل إلى مسارات الإدارة /api/ أو /cgi-bin/

- حسابات المسؤول المحلي الجديدة أو تصعيد الامتيازات خارج نوافذ التغيير

- جلسات WebSocket/CLI التي تم إنشاؤها من عناوين IP غير المشرفين أو في ساعات غريبة

يمكن أن يبدو استعلام SIEM بسيط مثل:

حدد *

من سجلات Fortiweb_http_http_logs

حيث url_path مثل '%..%'

و(url_path مثل '%/API/%' أو url_path مثل '%/cgi-bin/%')

و response_status في (200، 302)

والطابع الزمني > الآن() - الفاصل الزمني '14 يومًا';

إذا تزامن ظهور هذه الإشارات في النافذة الزمنية نفسها، تعامل مع الجهاز على أنه من المحتمل أن يكون مخترقاً واتبع قواعد الاستجابة للحوادث. رابيد7+2ضوضاء رمادية+2

لماذا يجب أن يهتم مهندسو أمن الذكاء الاصطناعي بما يتجاوز التصحيح والانتقال

CVE-2025-64446 هي دراسة حالة مدمجة في اتجاهين مهمين لسير العمل الأمني العميل.

أولاً، إنه كلاسيكي تجاوز مصادقة المسار الدلالي. تعتمد الماسحات الضوئية التقليدية على نقاط النهاية والتوقيعات المعروفة. هنا، يتوقف الاستغلال على الطلبات التي تهبط في المعالجات القديمة من خلال ثغرات تقنين المسار. هذا مناسب بشكل طبيعي لسير عمل LLM الهجين: دع النماذج تستند إلى الرسوم البيانية للتوجيه وأسطح CGI التاريخية، ثم استخدم مجسات برمجية آمنة للتحقق من صحة الفرضيات. جرين بون+1

ثانياً، الاستغلال قبل التعيين الرسمي ل CVE. وقد شوهدت حركة المرور العامة لبرامج المراقبة في روبوتات العسل في أوائل أكتوبر، في حين أن استشارات مكافحة التطرف العنيف والبائعين وصلت في منتصف نوفمبر. إن نافذة "التصحيح الصامت + الكشف المتأخر" هذه هي بالضبط المكان الذي تفشل فيه الأتمتة عادةً - لأنه لا توجد بصمة ثابتة لمطابقتها بعد. رابيد7+2 الذئب القطبي الشمالي+2

لذا فإن مكافحة التطرف العنيف هذه ليست مجرد حادثة، بل هي تذكير بأن أيام الصفر للأجهزة الطرفية الحديثة تتطلب دفاع ما قبل الإفصاح المستند إلى المنطقوليس فقط مطاردة التوقيع.

التحقق المضبوط

في حالات أيام الصفر مثل CVE-2025-64446، غالبًا ما يواجه المدافعون فجوة: تحتاج إلى دليل سريع، ولكن قد تكون اختبارات إثبات الأداء الكاملة غير موثوقة أو غير آمنة للتشغيل على الإنتاج أو ببساطة غير متاحة للعامة بعد. يمكن لمنصة الاختبار الخماسي والتحقق من الصحة مثل Penligent أن تحول سلسلة البحث إلى حلقة هندسية قابلة للتدقيق.

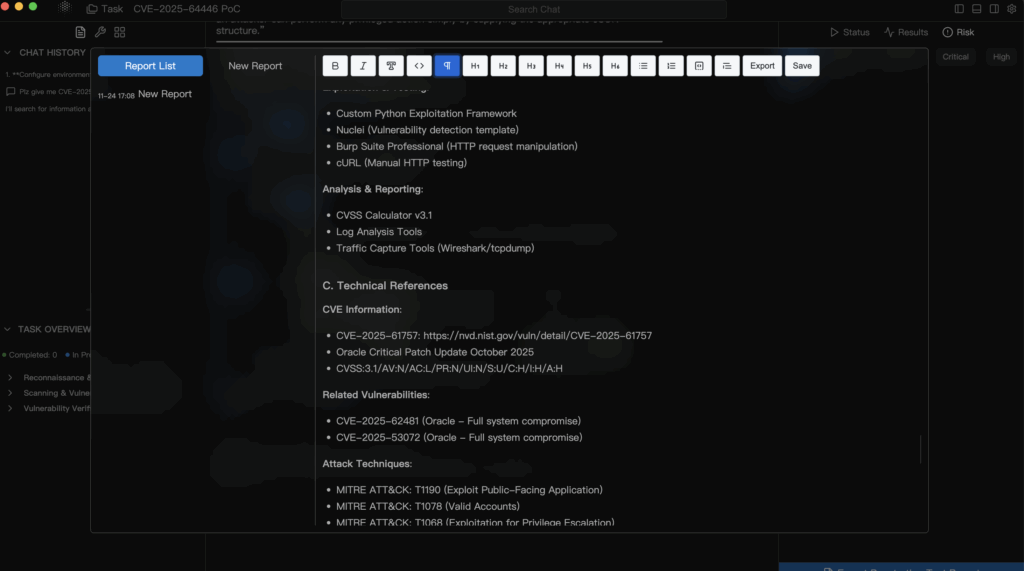

ويتمثل النهج العملي في جعل الوكلاء يستوعبون المصادر الموثوقة (Fortinet PSIRT، و CISA KEV، و Rapid7 ETR، و GreyNoise للقياس عن بُعد)، واستخلاص الإصدارات المتأثرة وأسطح الهجمات الدلالية، ثم إنشاء خطة تحقق ضئيلة ومضبوطة لاستنساخ مختبر معزول من FortiWeb. وهذا يجنبك الاستغلال المتهور على المنتج مع الاستمرار في تقديم دليل ملموس على المخاطر. غراي نويز+3فورتي جارد+3سيسا+3سيسا+3

وبنفس القدر من الأهمية، تتيح لك تقارير Penligent التي تعتمد على الأدلة أولاً تجميع آثار HTTP وفروق التكوين والجداول الزمنية لحساب المسؤول وملاحظات الإصلاح تلقائيًا. بالنسبة لفرق أمن الذكاء الاصطناعي التي يجب أن تبرر الترقيات الطارئة لقيادة العمليات أو المنظمين، فإن خط أنابيب "الاستدلال ← التحقق المنضبط ← تقرير يمكن الدفاع عنه" هو الجزء الذي يوفر الوقت والحجج بالفعل.