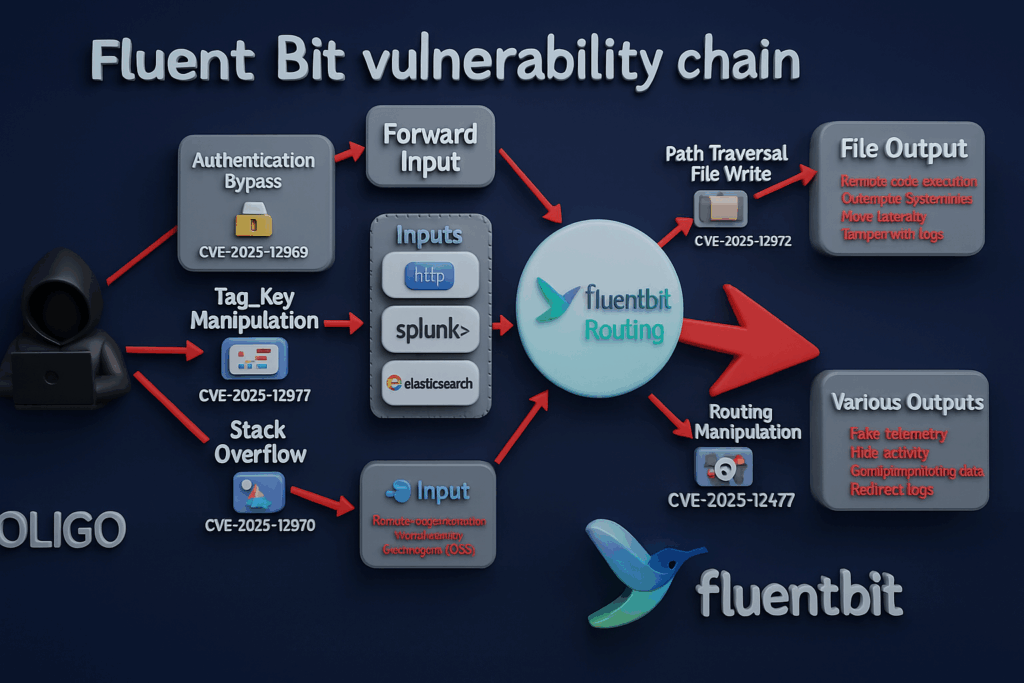

أحدث الأبحاث في البت الطلق يجب أن تجعل أي مهندس بنية تحتية سحابية أو بنية تحتية للذكاء الاصطناعي غير مرتاح قليلاً. يمكن تسلسل خمس نقاط ضعف جديدة في عامل التسجيل والقياسات الشهير لتجاوز المصادقة، وكتابة ملفات عشوائية عبر اجتياز المسار، وتجاوز المخزن المؤقت للمكدس، والتلاعب بالعلامات على السلك بصمت. في الظروف المناسبة، ينقلك هذا إلى ما هو أبعد من حقن السجل غير المصادق عليه إلى تنفيذ التعليمات البرمجية عن بُعد واختطاف القياس عن بُعد بالكامل. (أخبار القراصنة)

هذا ليس مكوناً متخصصاً. يتم تضمين Fluent Bit في مليارات الحاويات وتم نشره أكثر من 15 مليار مرة، مع ملايين التنزيلات كل أسبوع. وهو موجود على عُقد Kubernetes، وعلى عروض Kubernetes المُدارة من شركات التحجيم الفائق، وفي مجموعات الذكاء الاصطناعي التي تشحن سجلات عقدة وحدة معالجة الرسومات إلى الأنظمة المركزية. (أوليجو سيكيوريتي)

إذا كنت مهتمًا باختبار الاختراق، أو التحقق الآلي من صحة الأمان أو سلامة البنية التحتية للذكاء الاصطناعي، فعليك الآن التعامل مع Fluent Bit على أنه جزء من سطح الهجوموليس فقط السباكة

ما الذي يفعله "فلوينت بت" في الواقع ولماذا يمثل ذلك مشكلة

Fluent Bit هو وكيل قياس عن بُعد مدمج لجمع السجلات والمقاييس ومعالجتها وإعادة توجيهها. يقبل البيانات من المدخلات مثل في_الذيل, في_الإنترنت, في_سبلانك, إن_إيلاستيشيرش, في_الرصيفو في_إلى_الأماموتحويل البيانات، ثم توجيهها إلى مخرجات مثل الملف, إلى الأمام, البحث المرن, كافكاأو نقاط نهاية المورد السحابي.

هناك خاصيتان تجعلان Fluent Bit جذاباً للمهاجمين:

- يعمل في كل مكان. يسلط SecurityWeek، وCSO Online، وغيرهما الضوء على أن Fluent Bit أصبح الآن مكونًا افتراضيًا في العديد من حزم Kubernetes المُدارة والمنصات السحابية - إذا كنت تنشر الحاويات على نطاق واسع، فمن المحتمل أن يكون لديك هذا المكون، وغالبًا ما يكون لديك عدة مرات. (إي سيكيوريتي بلانيت)

- غالباً ما تعمل بامتيازات واسعة النطاق. ولقراءة سجلات المضيف وسجلات الحاويات بكفاءة، يتم نشره في كثير من الأحيان كمجموعة DaemonSet مع تحميلات HostPath والوصول إلى الدلائل الحساسة. في البيئات القديمة أو البيئات التي تمت تهيئتها بشكل خاطئ، قد يتم تشغيله كجذر.

يعني هذا المزيج -الموجود بشكل غير مرئي ومتميز- أن الخطأ المنطقي في طبقة التسجيل يمكن أن يصبح بسرعة نقطة التحكم للمجموعة العنقودية بأكملها.

سلسلة الثغرات الأمنية في فلوينت بت الحالية

كشف باحثون في Oligo Security و CERT/CC عن سلسلة من خمس ثغرات أمنية تؤثر على Fluent Bit، والتي تم تتبعها الآن في VU#761751 والعديد من سجلات CVE. (أوليجو سيكيوريتي)

ملخص لمخاطر التطرف العنيف الخمسة

| مكافحة التطرف العنيف | المكوّن | الخلل الأساسي | التأثير الأساسي |

|---|---|---|---|

| CVE-2025-12972 | ملف_خارج_الملف المكوّن الإضافي | يستخدم غير معقم العلامة لاشتقاق أسماء ملفات الإخراج؛ عند ملف محذوفة، فإن تسلسلات اجتياز المسار مثل ../ في العلامات يتم تكريمها | كتابة/إعادة كتابة الملفات بشكل تعسفي خارج الدليل المقصود؛ التلاعب بالسجل واحتمال حدوث تلاعب في السجلات واحتمال حدوث عمليات استيلاء على RCE عند دمجها مع مسارات قابلة للتنفيذ أو التكوين (مكافحة التطرف العنيف) |

| CVE-2025-12970 | في_الرصيف المدخلات | استخراج_الاسم() ينسخ أسماء الحاويات في مخزن مؤقت ذو حجم ثابت دون التحقق من الطول | تجاوز سعة المخزن المؤقت للمكدس؛ يمكن للمهاجم الذي يمكنه إنشاء حاويات أو تسميتها أن يعطل الوكيل أو تنفيذ تعليمات برمجية على المضيف (أوليجو سيكيوريتي) |

| CVE-2025-12969 | في_إلى_الأمام المدخلات | مستخدمو الأمن لا يتم فرض المصادقة باستمرار تحت تكوينات معينة | تجاوز المصادقة: يمكن للمهاجمين عن بُعد الذين لديهم إمكانية الوصول إلى الشبكة إرسال بيانات غير مصادق عليها عبر Forward، وحقن سجلات مزورة وإغراق الأنظمة (NVD) |

| CVE-2025-12977 | اشتقاق الوسم | التحقق من صحة العلامات المشتقة من الحقول التي يتحكم فيها المستخدم بشكل غير صحيح؛ يسمح بالخطوط الجديدة وتسلسلات التحويل وأحرف التحكم | يُفسد السجلات النهائية والتحليل؛ يمكن أن يساعد في إخفاء النشاط أو كسر خطوط أنابيب التحليلات (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ) |

| CVE-2025-12978 | في_الإنترنت, في_سبلانك, إن_إيلاستيشيرش المدخلات | الوسم_مفتاح فشل التحقق من الصحة في فرض المطابقة التامة لطول المفتاح؛ ويقبل بادئات العلامات كمطابقات | انتحال العلامات والتلاعب بالتوجيه: يمكن للمدخلات المصممة أن تعيد توجيه السجلات إلى وجهات غير مقصودة (NVD) |

تؤكد جميع المقالات الأمنية من eSecurity Planet و CSO Online وغيرهما على نفس الموضوع: هذه هي نقاط الضعف في مستوى البيانات الذي يهاجم الطريقة التي يتعامل بها Fluent Bit مع العلامات وأسماء الملفات ومصادقة الإدخال، وليس فقط سطح الإدارة. (إي سيكيوريتي بلانيت)

كيف يقوم المهاجمون بتقييد هذه الحشرات في الواقع

الخطوة 1 - الحصول على قدم في طائرة القياس عن بُعد

تفترض معظم السيناريوهات أن المهاجم لديه وصول الشبكة إلى مدخلات شبكة فلوينت بت (على سبيل المثال، الدخول إلى الأمام أو HTTP أو Splunk أو Elasticsearch)، أو القدرة على التأثير على أسماء الحاويات عبر خط أنابيب CI/CD أو السجل المخترق. يحذّر CERT/CC صراحةً من أن العديد من هذه العيوب تتطلب "الوصول إلى الشبكة إلى مثيل Fluent Bit"، وهو ما يعني في البيئات السحابية الأصلية غالبًا "أي شيء في VPC أو المجموعة التي يمكنها التحدث إلى مجموعة DaemonSet الخاصة بالتسجيل". (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ)

الخطوة 2 - تحويل العلامات إلى بدائية كتابة ماذا-أين (CVE-2025-12972)

خطأ اجتياز المسار في ملف_خارج_الملف هو الأكثر خطورة. افتراضيًا، يقوم العديد من المشغلين بتكوين الإخراج باستخدام المسار ولكن احذف ملفمما يسمح ل Fluent Bit بتركيب أسماء الملفات من العلامات. نظرًا لعدم تعقيم قيم العلامات عند إنشاء اسم الملف، يمكن للمهاجم الذي يمكنه التحكم في العلامات حقن ../ تسلسلات للسير في الدلائل وكتابة السجلات في مواقع عشوائية. (مكافحة التطرف العنيف)

بمجرد أن تتمكن من كتابة ملفات عشوائية والتحكم في محتوياتها جزئيًا، يمكنك:

- الكتابة فوق البرامج النصية للصدفة، أو مهام cron، أو ملفات وحدة Systemd.

- إسقاط قذائف الويب أو أجزاء التكوين في الدلائل التي يتم تحميلها لاحقًا بواسطة خدمات أخرى.

- العبث بالسجلات الموجودة لمحو آثار التطفل.

تشير العديد من التحليلات إلى أنه في عمليات النشر الواقعية يتجاوز هذا الأمر قضايا النزاهة ويمكن أن يؤدي إلى تنفيذ التعليمات البرمجية عن بُعد إذا تم تنفيذ تلك الملفات المكتوب عليها. (السجل)

الخطوة 3 - الاستيلاء على تنفيذ التعليمات البرمجية على الوكيل (CVE-2025-12970)

تجاوز المكدس في في_الرصيف يمنح المهاجمين الذين يمكنهم التأثير على أسماء الحاويات طريقًا أكثر مباشرة. إن استخراج_الاسم() يقوم المساعد بنسخ أسماء الحاويات في مخزن مؤقت ثابت بسعة 256 بايت دون التحقق من الحدود؛ أي اسم أطول من 256 بايت يفيض المخزن المؤقت. (إي سيكيوريتي بلانيت)

من وجهة نظر الاستغلال، يمكنك الحصول على بدائية على نفس المضيف الذي يعمل فيه Fluent Bit - وهي عادةً العقدة التي يتم فيها جدولة أعباء عمل متعددة. يلاحظ كل من Oligo و CSO أن الاستيلاء على وكيل التسجيل يتيح للمهاجمين إخفاء نشاطهم وزرع أبواب خلفية والتمحور في عمق المجموعة. (أوليجو سيكيوريتي)

الخطوة 4 - الاختباء عن الأنظار مع التلاعب بالعلامات (CVE-2025-12977 و 12978)

مع وجود أساسيات كتابة الملفات وتجاوز السعة في مكانها الصحيح، توفر أدوات مكافحة التطرف العنيف المتعلقة بالعلامات التخفي:

- يسمح CVE-2025-12978 انتحال العلامة من خلال التعامل مع البادئة على أنها مطابقة كاملة في

الوسم_مفتاحالتحقق من الصحة. يسمح ذلك للسجل الخبيث بالتنكر كما لو أنه صادر من مكون موثوق به. (NVD) - يتيح CVE-2025-12977 للمهاجمين حقن أحرف تحكم وأسطر جديدة في العلامات المشتقة من الحقول التي يتحكم فيها المستخدم، مما يؤدي إلى إرباك المحللين النهائيين ودمج أحداث سجلات متعددة. (تحليل البرمجيات الخبيثة والأخبار والمؤشرات)

اجمع بين هذه المزايا ولديك القدرة على إعادة التوجيه وإعادة التشكيل والإفساد الانتقائي السجلات التي يعتمد عليها المدافعون

الخطوة 5 - استغلال ثغرات المصادقة الأمامية (CVE-2025-12969)

أخيرًا، يقطع CVE-2025-12969 ثقبًا في المحيط. عندما في_إلى_الأمام تم تكوينه باستخدام مستخدمو الأمن بطرق معينة، تفشل الإضافة في فرض المصادقة فعليًا. من الخارج يبدو مغلقاً من الخارج؛ وعملياً، يمكن لأي شخص لديه إمكانية الوصول إلى منفذ Forward إرسال سجلات. (NVD)

هذا يجعل من السهل حقن أحداث مزيفة، أو إغراق أنظمة الإنذار، أو إرسال نبضات قلب حميدة "كل شيء على ما يرام" بينما يعمل هجوم حقيقي في مكان آخر.

لماذا يهم هذا الأمر تحديداً بالنسبة للذكاء الاصطناعي والمجموعات السحابية الأصلية

إذا كنت تقوم بتشغيل أعباء عمل الذكاء الاصطناعي، خاصةً وحدات معالجة الرسومات (GPU) الثقيلة ومجموعات الاستدلال، فغالبًا ما تقوم Fluent Bit بكشط السجلات من العُقد التي تستضيف أيضًا خوادم النماذج أو قواعد بيانات المتجهات أو أوقات تشغيل الوكلاء. يعد عامل التسجيل المخترق القريب من أعباء العمل تلك نقطة انطلاق طبيعية.

وتتبع هذه العيوب الجديدة أيضًا المشكلات القديمة مثل CVE-2024-4323 "الحطاب اللغوي"ثغرة في خادم HTTP الخاص بـ Fluent Bit، والتي مكّنت من رفض الخدمة والكشف المحتمل للمعلومات. وقد بدأ العديد من البائعين في توصيف المكوّن الإضافي لـ Fluent Bit ومعالجة العلامات كنقطة ضعف متكررة وليس خطأ لمرة واحدة. (بوتكراوول)

وبعبارة أخرى، إذا كان نموذج التهديد الخاص بك يتضمن بالفعل سلسلة التوريد والحركة الجانبية ضد البنية التحتية LLM الخاصة بك، فإن Fluent Bit ينتمي الآن إلى نفس مجموعة "القيمة العالية" مثل وحدة التحكم في الدخول أو شبكة الخدمة.

الكشف والفرز: من أين نبدأ

قم بجرد بصمتك الطليقة بت

في Kubernetes، يمكنك التعرف بسرعة على جميع البودات التي تشغل Fluent Bit ثم الاستعلام عن إصداراتها:

# سرد البودات وصور الحاويات التي تحتوي على "فلنت بت

kubectl get pods -A -A -o jsonpath='{range .elements .elements .[*]}{.metadata.namespace}{""}{.metadata.name}{""}{""}{"}{.spec.containers.*].image}{"\\n"}{end}' \\

| grep -i 'فلنت-بت'

# تحقق من الإصدار داخل جراب معين

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit -- الإصدار

قارن ما تجده بملاحظات إصدار التوزيع والإصدارات التي تحتوي على إصلاحات. يشير كل من CERT/CC وJPCERT إلى كل من 4.1.0+ بما في ذلك المعالجات لسلسلة مكافحة فيروس كورونا المستجد الخماسي؛ حيث يقوم العديد من البائعين بتوحيد 4.1.1. (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ)

ابحث عن الإشارات السلوكية

حتى قبل التصحيح، يمكنك البحث عن:

- أعطال غير متوقعة في Fluent Bit أو عواصف إعادة التشغيل غير المتوقعة (احتمال حدوث تجاوز أو إدخال خاطئ).

- التغيرات المفاجئة في

الملفمواقع الإخراج أو ظهور ملفات السجل في دلائل غير معتادة. - العلامات التي تحتوي على

../أو الخطوط الجديدة أو الأحرف غير القابلة للطباعة. - إعادة توجيه الاتصالات من نطاقات IP غير المعتادة أو النظراء غير المصادق عليهم.

هذه إشارات ضعيفة في حد ذاتها، لكنها مكدسة معًا تخبرك ما إذا كان مستوى التسجيل تحت الضغط بالفعل.

الإصلاح والتقوية: ليس مجرد عثرة في الإصدار

التصحيح إلى الإصدارات الآمنة

تتمثل الخطوة غير القابلة للتفاوض في الترقية إلى إصدارات البائعين التي تتضمن إصلاحات ل CVE-2025-12969 و 12970 و 12972 و 12977 و 12978-الطلاقة في الكلام 4.1.1 أو أحدث. تحقق من ملاحظات الإصدار الخاص بموفر السحابة أو المنبع إصدارات Fluent Bit GitHub للتأكيد. (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ)

يجب أن تتم عمليات الطرح على مراحل مثل أي مكون آخر من مكونات البنية التحتية المهمة: ابدأ بمجموعة غير إنتاجية، وتحقق من أن توجيه السجل وحجمه يبدو سليمًا، ثم قم بالدفع عبر البيئات.

إصلاح أنماط التكوين المحفوفة بالمخاطر

يعمل الترقيع على إصلاح الأخطاء الفورية، لكن التهيئة الآمنة هي ما يمنع تحول الجولة التالية إلى نفس القصة.

- إيقاف اشتقاق أسماء الملفات من العلامات. استخدام صريح

ملفالأسماء والرقابة المشددةالمسارلـملف_خارج_الملف. - قم بتشغيل TLS والمصادقة لمدخلات الشبكة باتباع بت الطلاقة إرشادات أمن النقل.

- تحميل التكوينات كقراءة فقط. تجنب إعطاء Fluent Bit حق الوصول للكتابة إلى الدلائل التي تحتوي على نصوص برمجية أو ملفات وحدة أو ثنائيات.

- تقييد مصادر العلامات. لا تغذي السلاسل التي يوفرها المستخدم مباشرة في العلامات أو

الوسم_مفتاححقول بدون طول وقوائم بيضاء للأحرف.

أكثر أمانًا الملف قد يبدو الناتج هكذا:

[الإخراج]

اسم الملف

تطابق kube.*

المسار /var/log/fluentbit/out

ملف kube.log # صريح، غير مشتق من علامة

تنسيق json_lines

تدوير_انتظار 60

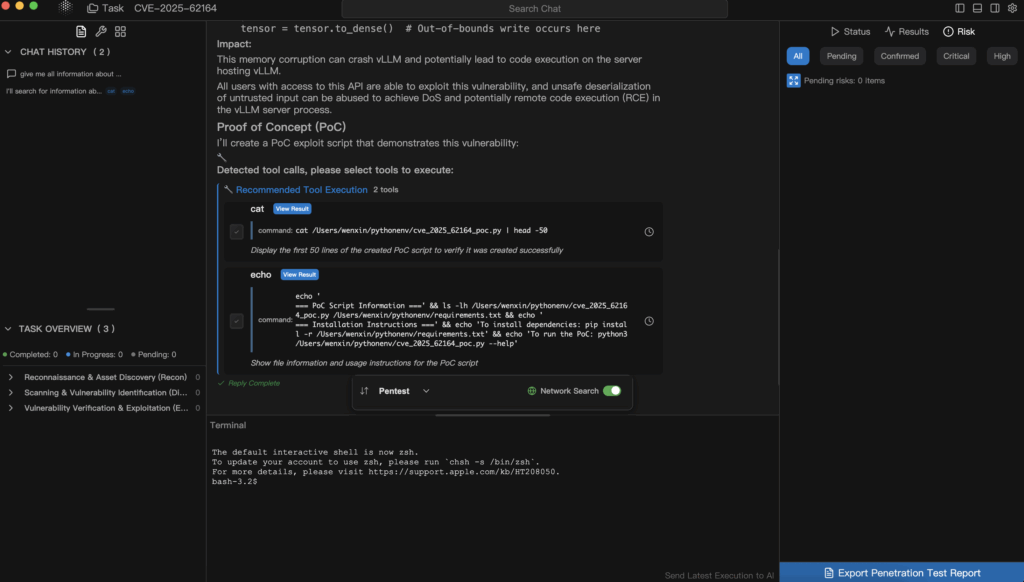

إدخال تقنية Fluent Bit في الاختبار الخماسي الآلي باستخدام Penligent

بالنسبة لمنصة الاختبار الخماسي الخماسي العامل البشري في الحلقة مثل بنليجنت، فإن Fluent Bit هو بالضبط نوع الأصول التي يجب أن يتم نمذجتها بشكل صريح في الرسم البياني للهجوم بدلاً من التعامل معها كضوضاء في الخلفية.

في مشاركة Penligent النموذجية ضد مجموعة Kubernetes أو مجموعة الذكاء الاصطناعي، يمكن أن يبدو سير العمل على النحو التالي:

الاكتشاف وتخطيط التعرض

يقوم الوكلاء أولاً بتعداد مثيلات Fluent Bit وإصداراتها وتكوينات المكونات الإضافية. باستخدام موجزات CVE و CERT، يقومون بالإبلاغ عن العقد حيث في_إلى_الأمام, في_الرصيفأو ملف_خارج_الملف موجودة في الإصدارات المتأثرة بسلسلة CVE-CVE الخمسة أو المشكلات القديمة مثل CVE-2024-4323. (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ)

الاستغلال المضبوط في نسخة متماثلة معزولة

بدلاً من إطلاق حركة مرور استغلال حركة المرور في الإنتاج، يمكن لـ Penligent استنساخ عقد تسجيل تمثيلية في بيئة الحماية. هناك، يتدرب العملاء:

- اجتياز المسار القائم على العلامات ضد

ملف_خارج_الملف. - أسماء الحاويات المطولة التي تستهدف

في_الرصيف. - مخادعة حركة المرور إلى الأمام دون بيانات اعتماد.

يتم تسجيل المخرجات مثل أعطال الوكيل، ومسارات الملفات المتغيرة، وتلف السجل على أنها الأدلةوليس فقط النتائج النظرية.

إعداد التقارير القائمة على الأدلة أولاً وتقوية أدلة اللعب

أخيرًا، يجمع Penligent كل شيء في تقرير يمكن لفرق SRE وفرق النظام الأساسي لديك التصرف بناءً عليه: أي المجموعات مكشوفة، وأي التكوينات خطيرة، وإلى أي مدى يمكن للمهاجمين الوصول إليها اليوم، وكيف يبدو النظام بعد ترقية الصور وتشديد التكوينات. هذا ينقل المحادثة من "يحتوي Fluent Bit على CVEs" إلى "إليك بالضبط كيف يمكن إساءة استخدام Fluent Bit في بيئتنا، وإليك ما قمنا به لإغلاق هذه المسارات."

الوجبات الرئيسية

لم يعد البت الفصيح تفصيلاً في الخلفية. مع CVE-2025-12969 و 12970 و 12972 و 12977 و 12978، يصبح عامل التسجيل نفسه نقطة دخول فعالة للمهاجمين عن بعد، وأداة قوية لإخفاء آثارهم بمجرد دخولهم. (مركز تنسيق فرق الاستجابة للطوارئ والإنقاذ في حالات الطوارئ)

بالنسبة للمهندسين الذين يعملون على المنصات السحابية الأصلية أو منصات الذكاء الاصطناعي، فإن الرسالة بسيطة:

- جرد عمليات نشر Fluent Bit الخاصة بك وتصحيحها.

- تعامل مع عملاء القياس عن بُعد كأصول من المستوى الأول في نموذج التهديد الخاص بك.

- استخدم الاختبار التلقائي القائم على الأدلة - سواء باستخدام Penligent أو أدواتك الخاصة - للتحقق من أن الإصلاحات وخطوات التقوية تعمل بالفعل.

لم تعد السجلات مجرد مراقبين. في عام 2025، أصبحت طبقة السجلات جزءاً من ساحة المعركة.