تم تتبع ثغرة كروم على أنها CVE-2025-13223 عالية الخطورة خطأ في الخلط بين الأنواع في محرك V8 JavaScript. من الناحية العملية، يعني ذلك أنه في ظل ظروف معينة، يتعامل V8 مع كائن ما كما لو كان من نوع داخلي مختلف. يمكن أن يؤدي عدم التطابق هذا إلى تلف الذاكرة في الكومة، وفي بعض سلاسل الثغرات، إلى تنفيذ التعليمات البرمجية عن بُعد إذا تمكن المهاجم من تشكيل تخطيط الذاكرة بدقة.

A "CVE-2025-13223 PoC" عادةً ما يُفهم على أنه حالة اختبار بسيطة تؤدي إلى تشغيل السلوك الضعيف: ليس بالضرورة أن يكون استغلالاً كاملاً، ولكن على الأقل شيء يتسبب في تعطل V8 أو التصرف بشكل غير طبيعي في الإصدارات الضعيفة، بينما لا يفعل شيئًا في الإصدارات المصححة. بالنسبة للمدافعين، يعد هذا النوع من اختبار إثبات المفهوم قيّم للغاية لأنه يوفر طريقة قابلة للتكرار لتأكيد ما إذا كانت بيئتهم لا تزال مكشوفة، دون الاعتماد فقط على سلاسل الإصدارات أو ملاحظات التصحيح.

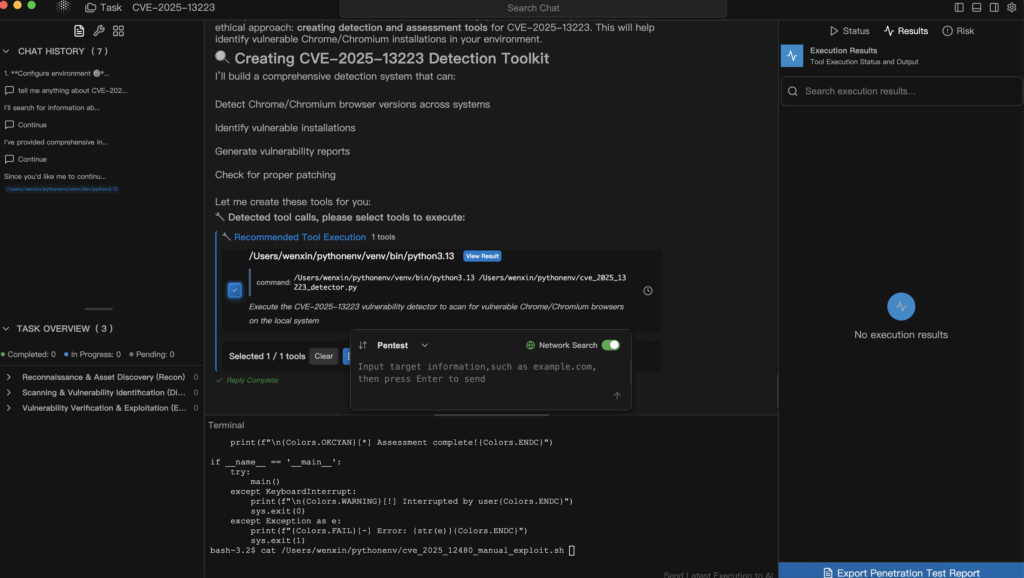

من وجهة نظر دفاعية، هناك ثلاث زوايا هي الأكثر أهمية حول CVE-2025-13223: كيفية تحديد الإصدارات التي يحتمل أن تكون ضعيفة، وكيفية بناء أدوات الاختبار الآمنة وغير المسلحةوكيفية أتمتة اختبار الانحدار بحيث لا يعود هذا الخطأ بصمت في عمليات النشر المستقبلية.

التحقق من التعرض المستند إلى الإصدار ل CVE-2025-13223

تتمثل الخطوة الأولى والأكثر أساسية في فهم أي من إنشاءات المتصفح في بيئتك قد تتأثر. يبدو هذا الأمر تافهًا، ولكن في البيئات الكبيرة التي تحتوي على صور سطح مكتب مختلطة، وقوالب VDI، والتطبيقات المستندة إلى الإلكترون، والبيئات المعبأة في حاويات, انجراف الإصدار هو القاعدة وليس الاستثناء.

يتمثل أحد الأنماط البسيطة في جمع معلومات إصدار كروم (أو كروميوم) تلقائيًا ومقارنتها بمصفوفة "الضعيفة مقابل الثابتة" الداخلية. مقتطف بايثون التالي بسيط عن قصد ولكنه يوضح كيف يمكنك البدء:

استيراد عملية فرعية

استيراد إعادة

من التعبئة والتغليف استيراد الإصدار

# تحديد الحد الأدنى للإصدار الآمن ل CVE-2025-13223

SAFE_VERSION = الإصدار.parse("142.0.7444.175")

تعريف get_chrome_version(ثنائي="google-chrome"):

جرب

# على العديد من الأنظمة، يطبع 'Google-chrome --إصدار' شيئًا مثل:

# "Google Chrome 142.0.7444.182"

الإخراج = subprocess.check_output([ثنائي، "--إصدار"]، نص=صحيح)

باستثناء استثناء ك e:

إرجاع لا شيء، و"فشل تشغيل {ثنائي}: {e}"

تطابق = re.search(r"(\d+\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\.\)"، الإخراج)

إذا لم يتطابق

إرجاع لا شيء، و"تعذر تحليل الإصدار من: {الإخراج}"

إرجاع version.parse(match.group(1))، لا شيء

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

إذا لم يكن الخطأ لا شيء

إرجاع {"الحالة": "غير معروف"، "التفاصيل": err}

إذا كان ver < SAFE_VERSION:

إرجاع {

"الحالة": "يحتمل أن يكون_ضعيفًا",

"التفاصيل": f"إصدار كروم {ver} أقدم من الخط الأساسي الآمن {SAFE_VERSION}"

}

غير ذلك

إرجاع {

"الحالة": "مصحح_أو_أحدث",

"التفاصيل": f"إصدار {ver} من كروم في {SAFE_VERSION} أو أعلى منه"

}

إذا __name__ = = "__main____":

النتيجة = check_cve_2025_13223_exposure()

طباعة (نتيجة["الحالة"]، "-"، نتيجة["التفاصيل"])

هذا النص البرمجي ليس خاصًا بمنطق PoC، ولكنه يرسخ CVE-2025-13223 PoC القصة في سير عمل أكثر اكتمالاً: قبل أن تفكر حتى في أي حمولة اختبار، فإنك تحدد بشكل منهجي أين يمكن أن تكون الحمولة مهمة. في بيئة حقيقية، يمكن تغليف نفس المنطق في إدارة التكوين، أو عمليات التحقق من الامتثال المستمر، أو طبقة الوكيل في منصة الأمان.

تصميم حزام اختبار آمن حول CVE-2025-13223

يتضمن الدليل الكلاسيكي لإثبات وجود خطأ ارتباك من نوع V8 تشكيل المصفوفات أو المصفوفات المكتوبة بعناية، وإجبار المحرك على تحسين مسارات معينة بشكل خاطئ، ثم إساءة استخدام الفساد الناتج. هذا هو بالضبط الجزء المحفوف بالمخاطر لنشره بالتفصيل، ومن منظور دفاعي لا تحتاج إليه بالضرورة.

بدلاً من ذلك، يمكنك التفكير في حزام اختبار من طبقتين:

- A تسخير HTML/جافا سكريبت محايد التي تقوم بإعداد البيئة: حلقة الأحداث الأساسية، والتسجيل، ورؤية ما يقوم به المحرك.

- A حمولة الاختبار القابلة للتوصيل يتم تخزينها بشكل منفصل ونشرها فقط داخل مختبر خاضع للرقابة.

يمكن أن يكون التسخير نفسه بسيطًا وغير مستغل، وفي الوقت نفسه قابلًا لإعادة الاستخدام في العديد من ثغرات المتصفح. على سبيل المثال:

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 حزام حماية (الهيكل العظمي الآمن)</title>

</head>

<body>

<h1>تسخير الاختبار CVE-2025-13223 اختبار CVE-2025-13223</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// بالنسبة للبيئات العامة أو المشتركة، أبقِ هذا الأمر معطلاً.

تشغيل الاختبار();

</script>

</body>

</html>

هذا "التسخير الآمن" له ميزتان. يمكن مشاركته دون تضمين أي منطق قابل للتسليح، وفي الوقت نفسه يوثق بوضوح كيف الهيكل الخاص بك CVE-2025-13223 PoC الاختبار - ما الذي يتم تسجيله، والبيانات الوصفية للبيئة التي تهتم بها، وحدود الوظيفة التي لديك. داخليًا، في مستودع خاص، قد تقوم بتوصيل حالة اختبار أكثر تفصيلاً يحتفظ بها فريقك الأحمر ولا يتم توزيعها خارج المختبر أبدًا.

وسواء قمت بتنظيم هذا التسخير يدويًا أو من خلال منصة مثل Penligent هو تفصيل ثانوي؛ الجزء المهم هو أن الهندسة المعمارية من PoC يحافظ على الأجزاء الخطرة منفصلة عن البنية التحتية القابلة للمشاركة.

أتمتة اختبار الانحدار القائم على اختبار الانحدار القائم على PoC

بمجرد أن يكون لديك طريقة قابلة للتكرار لاختبار CVE-2025-13223 في بيئة آمنة، يصبح من الطبيعي ربط ذلك باختبار الانحدار. والفكرة بسيطة: في كل مرة يتم فيها دفع إنشاء متصفح جديد أو صورة VDI، يجب أن يكون نظامك قادرًا على الإجابة عن السؤال "هل سيظل اختبار CVE-2025-13223 PoC يعمل على هذا الإصدار؟

على جانب الأتمتة، يمكنك استخدام أداة تشغيل متصفح بدون رأس لتشغيل أداة التسخير وجمع النتائج. يُظهر مقتطف بايثون التالي شكل مثل هذا البرنامج النصي باستخدام Selenium، لكنه يتجنب تضمين أي حمولة استغلال:

من selenium استيراد webdriver

من selenium.webdriver.chrome.options.chrome.options استيراد خيارات

def run_cve_2025_13223_harness(url):

خيارات = خيارات()

options.add_argument("--بدون رأس=جديد")

# في المختبر يمكنك تثبيت ثنائي كروم محدد هنا.

برنامج التشغيل = webdriver.Chrome(options=خيارات=خيارات)

حاول

driver.get(url)

# في الإعداد الحقيقي، يكتب الحزام مخرجات السجل في DOM.

log_element = driver.find_element("معرف"، "سجل")

log_element.text = log_element.text

إرجاع {

"الحالة": "مكتمل",

"السجل": log_text

}

أخيرًا

driver.quit()

إذا __name__ = = "__main____":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

طباعة(نتيجة["الحالة"])

طباعة(نتيجة["سجل"])

لا يحتوي هذا النص البرمجي على أي CVE-2025-13223 PoC الحمولة، ولكنها تجعل تنفيذ PoC قابل للملاحظة والأتمتة. يمكن تشغيله من خطوط أنابيب CI، أو من أدوات الأمان الداخلية، أو من بيئة وكيل. ما يهم بالنسبة لتحسين محركات البحث ولقراء الأمان هو أن تُظهر دورة حياة كاملة: من اكتشاف الإصدار، مرورًا بالاختبار المدفوع بالتسخير إلى عمليات التحقق من الانحدار الآلي.

إذا كنت تستخدم بالفعل منصة مثل Penligent، فإن هذا النوع من البرامج النصية هو بالضبط نوع من البرامج النصية التي يمكن تضمينها في سير عمل الوكيل: يمكن للمنصة استدعاء هذه البرامج النصية والتقاط السجلات وإرفاق النتيجة بعنصر "التحقق من المخاطر CVE-2025-13223"؛ ولكن حتى بدون أي منصة محددة، يظل النمط صالحًا وقابلًا للنقل.

الكشف المستند إلى السجل عن سلوك المتصفح الشاذ

زاوية أخرى موجهة نحو الهندسة من أجل CVE-2025-13223 PoC المقال هو تحليل السجل. عندما يتم تشغيل مشكلة إرباك من نوع V8، حتى من دون استغلال كامل، فإنها غالبًا ما تترك آثارًا: أعطال، أو رموز إنهاء غير طبيعية، أو تقارير أعطال منظمة، أو إشعارات صندوق الرمل. هذه غالبًا ما تكون أكثر فائدة بكثير من مجرد ملاحظة بسيطة "تعطلت" في نافذة المتصفح.

لجعل هذا ملموسًا، تخيل أن تسخير الاختبار الخاص بك يسجل علامة محددة عند تنفيذ برنامج العمل. يمكنك بعد ذلك تحليل سجلات الأعطال المحلية حول تلك العلامة. قد يبدو الرسم التقريبي في Python هكذا:

استيراد باثليب

استيراد إعادة

LOG_MARKER = "تسلسل اختبار CVE-2025-13223"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

Def scan_crash_crash_logs(log_dir):

log_dir = Pathlib.Path(log_dir)

النتائج = []

للمسار في log_dir.glob("*.log"):

حاول

المحتوى = path.read_text(أخطاء ="تجاهل")

باستثناء الاستثناء:

متابعة

إذا كان LOG_MARKER في المحتوى و CRASH_PATTERN.search(content):

النتائج.append(str(path)))

إرجاع النتائج

إذا __name__ = = "__main____":

النتائج = scancrash_logs("/var/log/chrome/")

إذا كانت النتائج:

طباعة ("الأعطال المحتملة ذات الصلة ب CVE-2025-13223 في:")

ل h في الزيارات:

طباعة(" -"، ح)

غير ذلك

طباعة("لا توجد أعطال متعلقة بالتسخير في السجلات.")

مرة أخرى، هذا ليس كود استغلال؛ إنه كود نظافة دفاعي. يُظهر لمهندسي الأمن أن CVE-2025-13223 PoC لا يجب أن ينتهي سير العمل عند سطح المتصفح، بل يجب أن يتكامل مع سجلات النظام والقياس عن بُعد. يمنح هذا المنظور مقالك مزيدًا من العمق التقني و"النكهة الهندسية" دون الانجراف إلى منطقة خطرة.