عندما ترسل مايكروسوفت إصلاحًا محليًا آخر لارتفاع الامتياز، فمن السهل التعامل معه على أنه "مجرد مشكلة أخرى من مشكلات مكافحة التطرف العنيف في تصحيح الثلاثاء". يستحق CVE-2025-55680 اهتمامًا أكبر من ذلك. إنه شرط سباق وقت التحقق من وقت الاستخدام (TOCTOUU) في برنامج تشغيل مرشح ملفات ويندوز السحابي الصغير (cldflt.sys) التي تتيح لمستخدم محلي منخفض الامتيازات إنشاء ملفات عشوائية في مواقع حساسة ونقلها إلى النظام SYSTEM.)NVD)

بالنسبة للمدافعين، هذه نقطة بيانات أخرى في تاريخ طويل من الأخطاء المتعلقة بالملفات السحابية؛ أما بالنسبة لمطوري الفريق الأحمر ومطوري الثغرات، فهي دراسة حالة حديثة في كيفية فتح تجريدات المزامنة السحابية لسطح الهجوم المجاور للنواة. نظرًا لأن الاختبار الخماسي المدعوم بالذكاء الاصطناعي يُستخدم بشكل متزايد للتفكير في مثل هذه الأخطاء، فإن CVE-2025-55680 هو أيضًا اختبار طبيعي ل التوليد التلقائي لبرامج التشغيل الآلي.

تستعرض هذه المقالة آليات الثغرات ونموذج الاستغلال واستراتيجيات التخفيف الواقعية، ثم تبحث في كيفية استخدام أدوات تعتمد على الذكاء الاصطناعي مثل بنليجنت يمكن أن ينقل الفرق من مرحلة "لدينا مشكلة في مكافحة فيروسات الاستهداف الشامل" إلى مرحلة "لدينا دليل على أن هذا الأمر قابل (أو غير قابل) للاستغلال في بيئتنا."

فهم CVE-2025-55680 في السياق

وفقاً ل NVD والرسمي CVE.org السجل، CVE-2025-55680 هو سجل CVE-2025-55680 حالة سباق TOCTOUU في برنامج تشغيل Windows Cloud Files Mini Filter Driver الذي يمكّن المهاجمين المحليين الموثقين من رفع الامتيازات. وهو يحمل درجة أساسية CVSS v3.1 في النطاق المرتفع (حوالي 7.0-7.8 حسب سلطة التقييم)، مع وجود ناقل نموذجي:

AV:L / AC: (L أو H) / PR:L / UI:N / S:U / C:H / I:H / A:H (NVD)

بائع الأمن السحابي ويز يسلط الضوء على بعض الحقائق الفوقية المهمة:(ويز.io)

- وهو يؤثر على العديد من إصدارات Windows المدعومة، سواء العميل أو الخادم.

- يتم تصنيفها على النحو التالي CWE-367 (حالة سباق TOCTOUU).

- وهو مرتبط بالفعل برمز الاستغلال العام ويعتبر "ذا قيمة عالية" لأنه يوفر نظام SYSTEM على مجموعة ميزات شائعة جدًا (OneDrive / الملفات عند الطلب).

تشير العديد من الإرشادات (Wiz و Tenable و H-ISAC) إلى أن CVE-2025-55680 مشاركة أخرى في سلسلة من الثغرات الأمنية في تصفية الملفات السحابية الصغيرة التي تم شحنها منذ عام 2022.)ويز.io) بالنسبة للفرق التي تحتفظ بأساطيل كبيرة من أساطيل Windows أو مزارع VDI، يجب الآن التعامل مع هذه المجموعة من المشكلات على أنها فئة مخاطر دائمة، وليس خطأ لمرة واحدة.

ما الذي يفعله مرشح الملفات السحابية المصغر بالفعل

لفهم الخلل، عليك أن تفهم ما يفعله السائق في المقام الأول. إن مرشح الملفات السحابية المصغر (cldflt.sys) جزء من حزمة المزامنة السحابية لنظام Windows. وهي تدعم ميزات مثل ملفات OneDrive عند الطلب، حيث يمكن أن توجد الملفات محليًا كـ "عناصر نائبة" وترطيبها من السحابة عند الوصول إليها.)إكسودوس إنتليجنس)

على مستوى عالٍ

- يقوم موفر المزامنة بتسجيل جذر المزامنة عبر

CfRegisterSyncRootفيCLDAPI.DLL. - تحت هذا الجذر، يمكن أن تكون الملفات: رطبة بالكامل، أو مثبتة، أو عناصر نائبة ترطب فقط عند الاستخدام.

- واجهات برمجة تطبيقات وضع المستخدم مثل

CfCreatePlaceholdersإنشاء إدخالات العناصر النائبة هذه. - في النواة,

cldflt.sysاعتراض عمليات الإدخال/الإخراج وإدارة هذه العمليات، بما في ذلك إنشاء الملفات والدلائل عبرFltCreateFileEx2.

تقع الثغرة في المسار الذي تقع فيه أسماء الملفات التي يوفرها المستخدم للعناصر النائبة يتم التحقق من صحتها وتحويلها إلى إنشاءات ملفات حقيقية في وضع kernel.

السبب الجذري سباق TOCTOU الكلاسيكي في مكدس مزامنة حديث

نشرت Exodus Intelligence تحليلاً تقنيًا مفصلاً عن CVE-2025-55680، حيث استعرضت كيفية ظهور الخلل داخل HsmpOpOpCreatePlaceholders() الدالة في cldflt.sys.(إكسودوس إنتليجنس)

بعبارات مبسطة:

- يستدعي رمز وضع المستخدم

CfCreatePlaceholders()لإنشاء ملف عنصر نائب واحد أو أكثر تحت جذر المزامنة. - في برنامج تشغيل المرشح,

HsmpOpOpCreatePlaceholders()يستقبل عنصر تحكم الإدخال/الإخراج (IOCTL 0x903BC) مع مخزن مؤقت يتضمن حقل اسم الملف النسبي (اسم المتصل). - السائق

- المجسات و يعيِّن المخزن المؤقت للمستخدم في مساحة النواة (باستخدام MDL و

MmMapLapLockedPagesSpecifyCache). - التكرار من خلال

اسم المتصلللتأكد من قيامه بما يلي لا تحتوي على أحرف محظورة مثل\\أو:(وهو تخفيف تم تقديمه بعد مكافحة فيروس CVE سابقًا).

- المجسات و يعيِّن المخزن المؤقت للمستخدم في مساحة النواة (باستخدام MDL و

- في حالة اجتياز المصادقة، يقوم السائق بإعداد

سمات_الكائنوالمكالماتFltCreateFileEx2()لإنشاء الملف، باستخدام اسم الملف الذي تم التحقق من صحته ومعالج دليل جذر مشتق من جذر المزامنة.

يكمن الخلل في الخطوات 3-4: يوجد خطأ في الخطوات النافذة الزمنية بين التحقق من صحة المخزن المؤقت للمستخدم واستخدامه في FltCreateFileEx2()حيث يمكن للمهاجم تعديل نفس الذاكرة المعينة من وضع المستخدم. نظرًا لأن طريقة عرض kernel والمستخدم تشترك في الصفحة الفعلية، فإن أي تغيير في المخزن المؤقت للمستخدم ينعكس في مؤشر kernel أيضًا.)إكسودوس إنتليجنس)

بصيغة شيفرة زائفة، يبدو المنطق كما يلي تقريبًا:

// كود زائف، مبسط للتوضيح

NTSTATUS HsmpOpOpCreatePlaceholders(USER_BUFFER* userBuf) {{

// تعيين المخزن المؤقت للمستخدم في مساحة النواة

KERNEL_VIEW* kview = MapUserBuffer(userBuf);

WCHAR* relName = kview->>relName;

// 1- التحقق من صحة اسم الملف: رفض الأحرف "\\" و ":

إذا (يحتوي على_حروف_محظورة(relName)) {

إرجاع الحالة_INVALID_PARAMETER;

}

// 2. بناء OBJECT_ATTRIBUTES مع RootDirectory = جذر المزامنة

OBJECT_ATTRIBUTES oa = {0};

oa.RootDirectory = SyncRootHandle;

oa.ObjectName = relName؛ // لا يزال يشير إلى ذاكرة المستخدم المعينة

// 3. إنشاء الملف

إرجاع FltCreateFileEx2(...، &oa، IO_IGNORE_SHARE_ACCESS_CHECK, ...);

}

إن توكتو واضح: يحتوي_على_أحرف_محرمة(relName) يقرأ السلسلة مرة واحدة ويقرر أنه آمن، ولكن لا يوجد ما يضمن أن اسم المتصل تظل السلسلة نفسها في الوقت الذي FltCreateFileEx2() يركض.

من خلال التسابق بحذر على تلك النافذة، يمكن للمهاجمين

- اجتياز التحقق من الصحة بشيء يشبه اسمًا نسبيًا حميدًا تحت جذر المزامنة، على سبيل المثال

JUSTASTRINGDNewfile.DLLثم - اقلب حرفًا واحدًا في المخزن المؤقت المعين بحيث يصبح بحلول وقت إنشاء الملف

JUSTASTRING\\newfile.dll.dllحيثجاستاسترينجهو تقاطع أو ارتباط رمزي يشير إلى دليل مميز مثلC:C:\\Windows\\System32.(إكسودوس إنتليجنس)

نظرًا لأن مسار إنشاء الملف لا يفرض إجراءات حماية إضافية حول الروابط الرمزية أو اجتياز الوصلات، ينتهي الأمر ببرنامج التشغيل بإنشاء ملف يتحكم فيه المهاجم في موقع لا ينبغي أن يكون قابلاً للكتابة من قبل مستخدم منخفض الامتيازات.

نموذج الاستغلال: من قذيفة منخفضة الخصوصية إلى النظام

تحدد Exodus والعديد من وسائل الإعلام نموذج استغلال غير تافه من الناحية التقنية ولكنه واقعي للغاية بالنسبة لمهاجم مصمم أو فريق أحمر:(إكسودوس إنتليجنس)

- إعداد البيئة

- تسجيل دليل جذر المزامنة باستخدام

CfRegisterSyncRoot. - قم بإنشاء دليل تحت هذا الجذر (على سبيل المثال

جاستاسترينج) وجعلها وصلة إلى دليل مستهدف عالي القيمة (على سبيل المثالC:C:\\Windows\\System32).

- تسجيل دليل جذر المزامنة باستخدام

- تنسيق السباقات

- استخدم خيوط متعددة لـ

- إصدار طلبات إنشاء العناصر النائبة باستمرار (

CfCreatePlaceholders→ IOCTL 0x903BC) باسم نسبي "آمن". - اقلب باستمرار بايت واحد في المخزن المؤقت لاسم الملف المعين لإدخال أو إزالة

\\في اللحظة المناسبة تماماً. - مراقبة ما إذا كان الملف الهدف (على سبيل المثال

System32\\newfile.dll.dll) قد ظهر.

- إصدار طلبات إنشاء العناصر النائبة باستمرار (

- استخدم خيوط متعددة لـ

- تصعيد الامتيازات عن طريق اختطاف DLL

- بمجرد أن يتم إسقاط DLL عشوائي أو ملف DLL عشوائي أو ملف تنفيذي عشوائي في دليل مميز، استخدم ناقل تحميل جانبي معروف ل DLL أو ناقل اختطاف الخدمة للحصول على رمز يعمل بامتيازات النظام.

- التنظيف

- إزالة الآثار مثل الوصلة والملفات المؤقتة لتقليل الآثار الجنائية.

من وجهة نظر المدافع، يُترجم ذلك إلى سلسلة من السلوكيات التي يمكن ملاحظتها بدلاً من "حدث استغلال واحد". يلخص الجدول التالي المراحل:

| المرحلة | هدف المهاجم | إشارات يمكن ملاحظتها (أمثلة) |

|---|---|---|

| مزامنة تسجيل الجذر | إعداد سياق الملفات السحابية الخاضعة للرقابة | CfRegisterSyncRoot الاستخدام، مسارات جذر المزامنة الجديدة |

| إنشاء التقاطع | جسر المسار الحميد إلى الهدف المميز | الوصلات من مخازن المستخدم إلى C:C:\\Windows\\System32 |

| تنفيذ السباق | اربح TOCTOUU لإنشاء ملف في قرص النظام | IOCTL عالي المعدل 0x903BC، نشاط غير طبيعي في سي إل دي إف إل إل تي |

| إسقاط الملف واختطافه | الحصول على تنفيذ التعليمات البرمجية على مستوى النظام | مكتبات DLL الجديدة في System32، شذوذات مسار الخدمة/الصورة |

لا تعتبر أي من هذه الأمور غريبة بالنسبة لفرق الاستجابة للطوارئ الإلكترونية الحديثة أو فرق الاستجابة للطوارئ الدفاعية، ولكنها تتطلب الربط العمليات التي تبدو غير ضارة (تكوين المزامنة السحابية، الوصلات، تزامن السحابة، تزامن العناصر النائبة) مع إنشاء DLL واحد "غريب".

العرض الدفاعي: الكشف، والتحصين، واستراتيجية التصحيح

لا تزال الخطوة الأولى الواضحة هي الخطوة الأكثر فعالية: تطبيق تحديثات مايكروسوفت لثلاثاء التصحيح لشهر أكتوبر 2025 التي تعالج CVE-2025-55680).(أخبار الأمن السيبراني)

ومع ذلك، لا يجيب التصحيح وحده على الأسئلة التشغيلية التي يهتم بها مهندسو الأمن عادةً:

- أين يمكن أن يكون قد تم استغلال هذا الخلل في عقاري قبل التصحيح؟

- ما هي الأنظمة التي لا تزال متأخرة في التحديثات؟

- ما هو القياس عن بُعد الذي سينطلق بالفعل إذا جربه شخص ما؟

المضيف والقياس عن بُعد EDR

من من منظور نقطة النهاية، فإن الأمر يستحق ضبط الاكتشاف والصيد:

- سلوك غير طبيعي لملفات السحابة السحابية

- تسجيلات جذر المزامنة النادرة أو لمرة واحدة على الخوادم أو محطات العمل عالية القيمة.

- وحدة تخزين IOCTL 0x903BC غير متوقعة 0x903BC على الأنظمة التي لا تستخدم OneDrive بكثرة.(أخبار الأمن السيبراني)

- إساءة استخدام الوصلات والوصلات الرمزية

- تقاطعات تم إنشاؤها من مسارات قابلة للكتابة من قبل المستخدم إلى دلائل مميزة (System32، ملفات البرنامج، إلخ).

- إنشاء الملفات المشبوهة في الدلائل المميزة

- ملفات DLL جديدة أو ملفات تنفيذية جديدة في System32 أو دلائل نظام التشغيل الأخرى بأسماء غير قياسية أو تم تجميعها مؤخراً.

- الارتباطات بين هذه الإبداعات والنشاط عالي التردد في

cldflt.sys.

ربط ذلك بـ MITRE ATT&CK، فإن CVE-2025-55680 هي وسيلة لتحقيق تقنيات مثل T1068 (الاستغلال لتجاوز الامتيازات) ثم انتقل إلى الخدمة أو اختطاف DLL للاستمرار.

التخفيفات المعمارية والسياسات

بالإضافة إلى الترقيع والكشف، ضع في اعتبارك:

| التحكم | الوصف | الملاحظات |

|---|---|---|

| تطبيق إيقاع التحديث | تأكد من نشر تحديثات يوم الثلاثاء التصحيح في غضون أيام وليس أسابيع. | خاصة بالنسبة لمضيفي VDI / المضيفين متعددي المستأجرين. |

| تصلب OneDrive / الملفات السحابية | تقييد استخدام الملفات عند الطلب على الخوادم عالية القيمة. | ليس ممكناً دائماً، ولكنه قوي. |

| نموذج محطة العمل الأقل امتيازاً | تحديد من يمكنه تثبيت موفري المزامنة أو تسجيل جذور المزامنة. | يقلل من سطح الهجوم المحلي. |

| قواعد EDR لإساءة استخدام الوصلات | تنبيه على التقاطعات التي تشير إلى دلائل نظام التشغيل. | مفيد أيضًا خارج نطاق CVE هذا. |

نشرت H-ISAC ومجموعات صناعية أخرى بالفعل نشرات تهديد تشير إلى أن عمليات استغلال نقاط الضعف متاحة والتشجيع على التصحيح السريع والمراقبة المستهدفة.(جمعية المستشفيات الأمريكية)

ما أهمية CVE-2025-55680 للاختبار المدعوم بالذكاء الاصطناعي

يوضّح CVE-2025-55680 أيضًا نقطة أكثر عمومية: في الوقت الذي يسمع فيه فريق الأمن عن تصعيد امتيازات ملفات السحابة الجديدة, وغالبًا ما تكون شهادات إثبات الشخصية العامة إما غير متاحة أو غير مكتملة أو محجوبة عمدًا. ومع ذلك، فإن السؤال الصعب ليس "هل مكافحة التطرف العنيف موجودة" ولكن:

"هل يمكن للمهاجمين استخدام CVE-2025-55680 بشكل هادف في بيئتنا، على نقاط النهاية لدينا، مع وجود برنامج EDR والتحصين الإلكتروني لدينا؟

تتطلب الإجابة على ذلك:

- فهم الشروط المسبقة الدقيقة (تمكين الملفات السحابية، واستخدام OneDrive، وإمكانيات إنشاء الوصلات).

- ترجمة اللغة الاستشارية إلى محاولة استغلال ملموسة في مختبر خاضع للرقابة.

- التقاط الأدلة (السجلات، والملفات التي تم إنشاؤها، وأشجار العمليات) لإثبات التأثير أو إثبات أن الضوابط الحالية تمنعه.

هذا هو المكان أدوات الاختبار الخماسي بمساعدة الذكاء الاصطناعي يبدأ في أن يبدو أقل شبهاً بالضجيج وأكثر شبهاً بطريقة عملية لإغلاق الحلقة بين موجزات الثغرات والمخاطر في العالم الحقيقي.

فرز PoC بنقرة واحدة مع Penligent

منصات مثل بنليجنت مصممة لأتمتة هذا النوع من التفكير بالضبط. بالنسبة لمشكلة CVE مثل CVE-2025-55680، يبدو سير العمل النموذجي القائم على الذكاء الاصطناعي كما يلي

- استيعاب الذكاء المنظم

- رسم خريطة للبيئة المستهدفة الفعلية

- تحديد مضيفي Windows الذين يقومون بتشغيل

cldflt.sysمع تمكين الملفات السحابية / OneDrive. - تحقق مما إذا كانت جذور المزامنة والنُهج ذات الصلة موجودة على تلك الأجهزة.

- تحديد مضيفي Windows الذين يقومون بتشغيل

- توليف سيناريو اختبار أداء متحكم به

- توليد منطق استغلال هيكلي يقوم بتسجيل جذر مزامنة اختبار، وإعداد تقاطع حميد، ومحاولة إنشاء سباق إنشاء ملف قائم على العنصر النائب فقط داخل بيئة معملية معزولة.

- قم بتفعيله بشكل كبير من خلال التسجيل حتى يحصل المدافعون على أقصى قدر من المراقبة بدلاً من استغلال الصندوق الأسود.

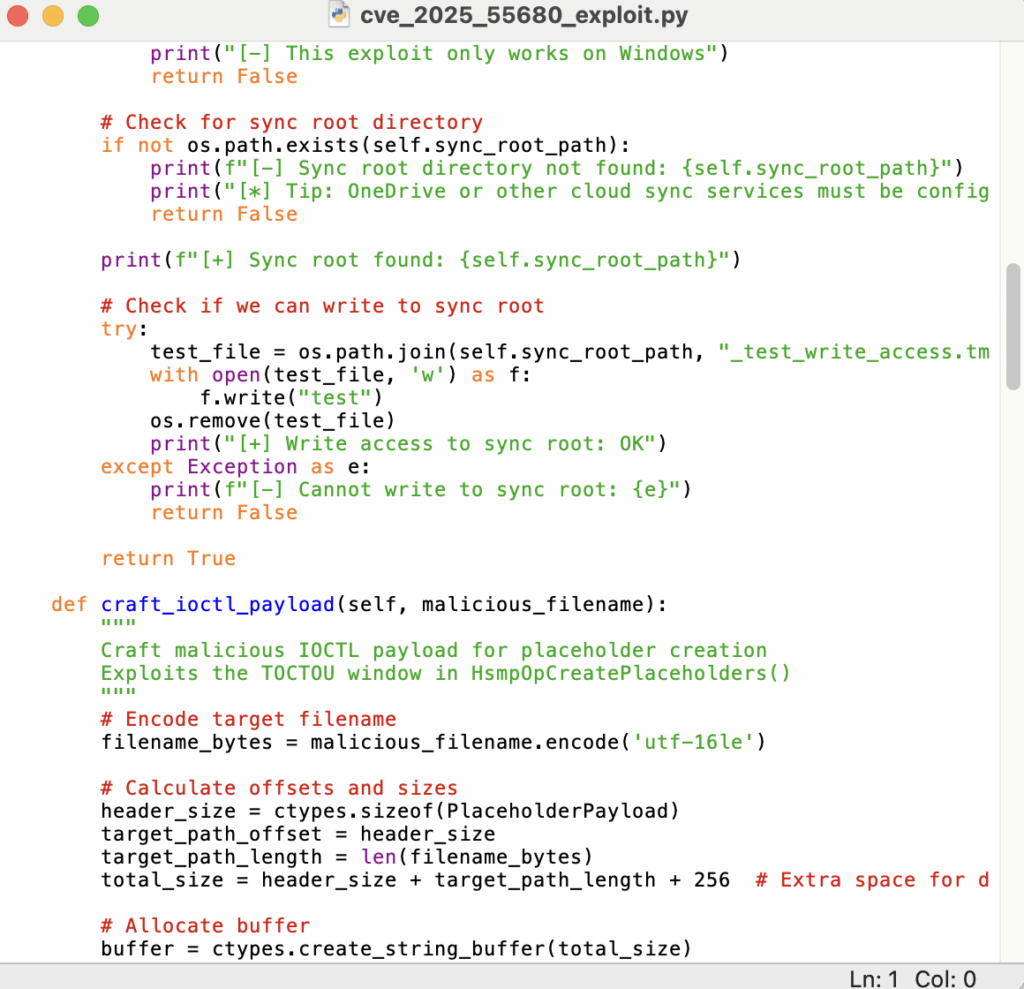

إليك ما يلي هيكل عظمي غير مسلح قد تبدو من الناحية النظرية:

# Pseudocode: تسخير السباق (للتحقق من صحة المختبر فقط، وليس استغلالًا كاملاً)

def run_lab_race(target_path):

مشترك = إنشاء_مخزن_معين (الاسم الأولي="SAFEPLACEHOLDER")

علامة_إيقاف_التشغيل = خطأ

تعريف Creator_thread():

بينما لا توقف_علامة الإيقاف:

issue_place_placeholder_ioctl(مشترك)

تعريف flipper_thread():

بينما لا توقف_علامة_إيقاف:

flip_buffer_byte(مشترك)

سكون_صغير()

def monitor_thread():

بينما لا تتوقف_علامة_إيقاف:

إذا كان الملف_المميز_موجود(target_path):

سجل ("[+] فاز السباق المحتمل، تم إنشاء الملف في"، target_path)

stop_flag = صحيح

بدء_الخيوط([creator_threads], flipper_thread, monitor_thread])

ليس الهدف هو شحن ثغرة أخرى من ثغرات النسخ واللصق، ولكن السماح للنظام السبب من إرشادات اللغة الطبيعية إلى بنية الرمزثم دع المشغلين البشريين يقررون كيفية تشغيله ومكان تشغيله.

- جمع الأدلة وإنشاء تقرير

- في حالة نجاح السباق، يمكن لـ Penligent أن يجمع تلقائياً:

- آثار نظام الملفات (أين تم إنشاء الملف الذي تم إنشاؤه).

- أحداث Windows ذات الصلة وتتبعات ETW.

- سرد يشرح التأثير والإصلاحات الموصى بها.

- إذا فشل في ظل ظروف واقعية، فهذا أمر ذو قيمة أيضًا: فهو يخبرك أن الترقيع والتقوية يؤديان وظيفتهما.

- في حالة نجاح السباق، يمكن لـ Penligent أن يجمع تلقائياً:

من موجز مكافحة التطرف العنيف إلى التحقق من صحة الأثر

تقوم معظم المؤسسات الآن باستيعاب موجزات الثغرات الأمنية ونشرات الثلاثاء التصحيحية تلقائيًا. الفجوة بين إدراج CVEs و ترتيبها حسب قابلية الاستغلال التي تم التحقق من صحتها في بيئتك.

من خلال الجمع بين المصادر المهيكلة مثل NVD و MSRC مع الكتابات التقنية العميقة مثل بحث Exodus's Cloud Files، ثم السماح لمحرك يعتمد على الذكاء الاصطناعي بتنسيق التعليمات البرمجية والتجارب:

- تعامل مع CVE-2025-55680 ليس فقط كمدخل في جدول البيانات، بل كمخاطر محددة ومختبرة على أجهزة محددة.

- بناء الاكتشافات ولوحات المعلومات حول سلوك الاستغلال المرصودوليس مجرد تكهنات.

- أعد استخدام نفس خط الأنابيب في المرة القادمة التي يظهر فيها مرشح الملفات السحابية الصغير (أو أي مكدس مشابه متاخم للنواة) في تصحيح الثلاثاء.

هدف Penligent في هذا المجال بسيط: تحويل CVEs مثل CVE-2025-55680 إلى إجابات ملموسة مدعومة بالأدلة " - دون أن نتوقع من كل مهندس أن يقوم بعكس هندسة برامج تشغيل النواة وصياغة برامج اختبار الأداء يدويًا من الصفر.