ما هو CVE-2025-68613 في الواقع هو

يؤثر فيروس CVE-2025-68613 على ن8 نوهي منصة مفتوحة المصدر لأتمتة سير العمل. الثغرة هي تنفيذ التعليمات البرمجية عن بُعد (RCE) المشكلة في N8N's نظام تقييم تعبير سير العمل:: في ظل ظروف معينة، التعبيرات المقدمة من المستخدمون المصادق عليهم أثناء تكوين سير العمل يمكن تقييمها في سياق التنفيذ الذي غير معزول بما فيه الكفاية من وقت التشغيل الأساسي. يمكن للمهاجم إساءة استخدام هذا السلوك لتنفيذ تعليمات برمجية عشوائية بامتيازات عملية n8n، مما قد يؤدي إلى اختراق كامل للمثيل (الوصول إلى البيانات، وتعديل سير العمل، والعمليات على مستوى النظام). (NVD)

يُظهر مدخل قاعدة البيانات الوطنية للضعف (NVD) حاليًا أن إثراء قاعدة البيانات الوطنية للضعف (NVD) لم يتم توفيره بعد، ولكنه يعرض درجة CNA من GitHub, Inc.: درجة CVSS v3.1 الأساسية 9.9 (حرجة) مع المتجه CVSS:3.1/CV.1/AV:N/AC:L/AC:L/PR:L/UI:N/I:H/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H. (NVD)

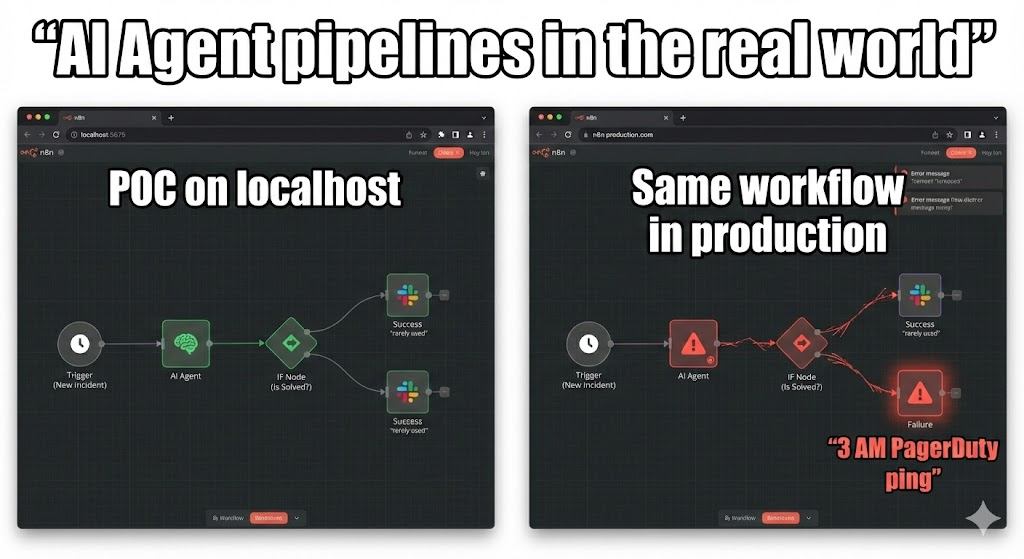

هذا المتجه مهم من الناحية التشغيلية: المشكلة قابلة للوصول إلى الشبكة، ومنخفضة التعقيد، ولا تتطلب سوى امتيازات منخفضة، ولا يوجد تفاعل من المستخدم، وقد تغير نطاقها - وهو بالضبط النمط الذي يميل إلى تحويل "خطأ في التطبيق" إلى "اختراق للبيئة" عندما تكون الخدمة متصلة بالأنظمة الداخلية.

تخطيط الضعف هو CWE-913. يعرّف MITRE CWE-913 على أنه تحكم غير سليم في موارد التعليمات البرمجية المدارة ديناميكيًا (المتغيرات، والكائنات، والفئات، والسمات، والسمات، والوظائف، والتعليمات/البيانات القابلة للتنفيذ)، وهو ما يتماشى مع طبيعة "تقييم التعبير الذي يفلت من العزل المقصود" لهذه المشكلة. (cwe.mitre.org)

جدول واحد يمكنك إسقاطه في استشارة أمنية

| الحقل | القيمة (تم التحقق) | المصدر |

|---|---|---|

| المنتج | ن8 ن | (NVD) |

| النوع | مصادقة RCE المصادق عليه عبر فشل عزل تقييم التعبير | (NVD) |

| الإصدارات المتأثرة | >= 0.211.0 و< 1.120.4 (بالإضافة إلى تفاصيل الفرع الثابت) | (NVD) |

| الإصدارات الثابتة | 1.120.4، 1.121.1، 1.122.0 (NVD)؛ توصي إرشادات GitHub ب 1.122.0+ | (NVD) |

| الشروط المسبقة | يجب مصادقة المهاجم (PR:L) | (NVD) |

| CVSS (CNA) | 9.9 حرجة؛ CVSS:3.1/AV.1/AV:N/AC:L/AC:L/PR:L/UI:N/IN:S/CO:C/CO:H/I:H/A:H | (NVD) |

| CWE | CWE-913 | (NVD) |

| إجراءات التخفيف من البائعين | الترقية؛ وتقييد إنشاء/تحرير سير العمل على المستخدمين الموثوق بهم تمامًا؛ وتقوية امتيازات نظام التشغيل والوصول إلى الشبكة | (NVD) |

لماذا لا يزال "يتطلب المصادقة" يستحق التعامل معه بشكل طارئ

إن التعامل مع هذا الأمر على أنه "أقل إلحاحًا لأنه مصادق عليه" هو وضع فشل شائع. في n8n، غالبًا ما لا يكون المستخدمون المصادق عليهم مجرد مشرفين؛ فقد يكونون منشئي أتمتة أو مشغلي تكامل أو حسابات خدمة. وبمجرد كسر حدود تقييم التعبير، لا يقتصر المهاجم على إجراءات التطبيق - يشير NVD صراحةً إلى تنفيذ التعليمات البرمجية التعسفية بامتيازات عملية n8n وإمكانية اختراق المثيل الكامل. (NVD)

في الممارسة العملية، تركز منصات سير العمل على ثلاثة أشياء يحبها المهاجمون: الاتصال الواسع، والأسرار، وتنفيذ المنطق. لهذا السبب يجب عليك ربط خطة استجابتك بمتجه CVSS (PR:L + S:C + C/I/A:H) بدلاً من حدسك حول "تسجيل الدخول مطلوب". (NVD)

استراتيجية التصحيح التي لا تنهار في حالة من الفوضى

حالتك النهائية "الصحيحة" بسيطة: قم بتشغيل إصدار ثابت. يسرد NVD المشكلة على أنها ثابتة في 1.120.4 و1.121.1 و1.122.0. (NVD)

يبرز النص الإرشادي لـ n8n/GitHub أن المشكلة تم إصلاحها في v1.122.0 وتوصي بالترقية إلى 1.122.0 أو أحدث لأنه "يقدم ضمانات إضافية لتقييد تقييم التعبير." (جيثب)

من الناحية العملية، يشير ذلك إلى قاعدة واضحة ومباشرة:

إذا كان بإمكانك التحرك إلى الأمام بأمان، فالتقارب على 1.122.0+؛ إذا كنت مرتبطًا بقطار إطلاق محدد، فقم بالهبوط على الحد الأدنى من الإصدارات الثابتة التي أشار إليها NVD أثناء التخطيط للتحرك إلى الأمام في أقرب وقت ممكن. (NVD)

إليك التدقيق فقط مدقق الإصدارات الذي يمكنك تشغيله في CI، أو على المضيفين، أو في مهمة أسطول (لا يوجد منطق استغلال، فقط وضع علامة على الإصدار/المخاطر):

#!/usr/bin/env bash

#TP5T CVE-2025-68613 تدقيق إصدار n8n (لا يوجد استغلال)

تعيين -euo pipefail

إذا كان الأمر -v n8n >/dev/null 2>&1؛ ثم

VER="$(n8n --إصدار | tr -d 'v' | head -n1)"

غير ذلك

VER="${N8N_VERSION:-unknown}"

fi

صدى "تم اكتشاف إصدار n8n: $VER"

# النطاق المتأثر حسب إرشادات GitHub: >=0.211.0 <1.120.4

# الإصدارات الثابتة حسب استشاري NVD: 1.120.4, 1.121.1, 1.122.0

إذا كان [[["$VER" !"= "غير معروف"]] & \\\

[ [[ [[ "$ (printf '%s\\n' "0.211.0" "$VER" | sort -V | head -n1)" = "0.211.0"] ] & & \\\

[ [[ [[ "$ (printf '%s\\n' "$VER" "1.120.4" | sort -V | head -n1)" = = "$VER" ]] && \\

[[ [[ "$VER" != "1.120.4"]]؛ ثم

صدى "FLAG: من المحتمل أن يكون متأثرًا ب CVE-2025-68613. قم بالترقية وفقًا لإرشادات NVD/GitHub."

الخروج 2

fi

صدى "لا توجد علامة من هذا الفحص السريع. تحقق من صحة الإرشادات الرسمية + تفاصيل النشر الدقيقة الخاصة بك."

إجراءات التخفيف قصيرة الأجل

يوفر كل من NVD و GitHub الاستشاري نفس التخفيفات قصيرة المدى: تقييد أذونات إنشاء/تحرير سير العمل على مستخدمون موثوق بهم بالكاملونشر n8n في بيئة صلبة مع تقييد امتيازات نظام التشغيل والوصول إلى الشبكة للحد من التأثير - مع الإشارة صراحةً إلى أن هذه التخفيفات لا تقضي على المخاطر بشكل كامل. (NVD)

إذا كنت تريد أن يكون هذا قابلاً للتنفيذ، يجب أن تترجم "البيئة المقواة" إلى ضوابط وقت التشغيل. فيما يلي رسم تخطيطي متحفظ لتقوية الحاوية لتقليل النفوذ اللاحق للاستغلال (الدفاع في العمق):

الخدمات:

n8n:

الصورة: n8nio/n8n:1.122.0

للقراءة فقط: صحيح

tmpfs:

- /tmp

خيار الأمان:

- لا-امتيازات جديدة: صحيح

cap_drop:

- الكل

مستخدم: "1000:1000"

البيئة:

- N8N_LOG_LOG_LEVEL=info

# الاقتران بنهج الشبكة/جدار الحماية:

# رفض الخروج افتراضيًا، والسماح فقط بالوجهات المطلوبة

الكشف ومطاردة التهديدات: السلوك على التواقيع الهشة

نظرًا لأن آلية التحفيز هي "تعبيرات أثناء تكوين سير العمل يتم تقييمها في سياق معزول بشكل غير كافٍ"، يمكنك بناء كشف مفيد حول من يقوم بتحرير سير العمل, كم مرةو ما يفعله وقت التشغيل بعد ذلك. (NVD)

يتمثل النهج العملي الذي ينجو من اختلافات التنفيذ في الربط:

عمليات تحرير غير عادية لسير العمل من قبل مستخدمين ذوي امتيازات منخفضة (أو حسابات خدمة) + تنفيذ عمليات مشبوهة/اتصالات صادرة من وقت تشغيل n8n. يتوافق هذا مع بيان NVD بأن الاستغلال الناجح قد يؤدي إلى تنفيذ عمليات على مستوى النظام بامتيازات عملية n8n. (NVD)

مثال على فكرة التدقيق (تكيف مع بيئتك):

-a دائمًا، الخروج -F ar=b64 -S execve -F comm=عقدة -k n8node -k n8nexec

-دائماً,خروج -دائماً,خروج -F arch=b64 -S اتصال -F comm=عقدة -k n8nnet

يجب عليك مراجعة ملفات N8N CVEs عالية التأثير المجاورة التي يجب عليك مراجعتها

إذا كانت مؤسستك تعتمد على n8n، فلا ينبغي التعامل مع CVE-2025-68613 على أنها حالة واحدة. يوضح مثالان متجاوران موضوعًا متكررًا في منصات سير العمل: الميزات التي تطمس الحدود بين التكوين والتنفيذ.

CVE-2025-65964 هي مشكلة منفصلة تتعلق بعقدة Git: يصف NVD أن الإصدارات من 0.123.1 إلى 1.119.1 تفتقر إلى الحماية الكافية لمنع RCE من خلال خطافات Git، حيث يمكن أن تؤثر إجراءات سير العمل على تكوين Git (على سبيل المثال، core.hooksPath) وتتسبب في تنفيذ الخطاف؛ تم إصلاح المشكلة في 1.119.2. (NVD)

CVE-2025-57749 هي ثغرة في اجتياز الروابط الرمزية في عقدة قراءة/كتابة الملفات في n8n قبل 1.106.0حيث يمكن تجاوز قيود الدليل من خلال الروابط الرمزية، مما يتيح الوصول إلى مسارات محظورة. (NVD)

هذه أخطاء مختلفة، لكن الدرس نفسه: تقع محركات سير العمل قريبة بشكل خطير من "قدرات التعليمات البرمجية والنظام"، لذا فإن العزل، والحواجز الواقية على مستوى العقدة، وحدود الامتيازات الصارمة ليست اختيارية. يوضح تعريف CWE-913 من MITRE سبب ظهور هذه المشكلات عندما يمكن التأثير على موارد التعليمات البرمجية الديناميكية بشكل غير متوقع. (cwe.mitre.org)

إذا كان هدفك هو حلقة هندسية مغلقة - اكتشاف الأصول، والتحقق من صحة الإصدارات، والتحقق من صحة الإصدارات، والتحقق من التصحيحات، وإعداد تقارير على مستوى الأدلة - فإن منصة سير عمل الأمان القائمة على الذكاء الاصطناعي مثل Penligent يمكن أن تتناسب بشكل طبيعي مع مرحلة "التحقق من الإصلاحات والانحدارات". أما إذا كان هدفك الوحيد هو تقليل مخاطر الإنتاج على الفور، فيبقى الإجراء الأعلى تأثيراً هو: الترقية إلى الإصدارات الثابتة وتطبيق إجراءات التخفيف قصيرة الأجل الخاصة بالبائع حتى تتمكن من ذلك. (NVD)