أهمية مكافحة التطرف العنيف هذه تتجاوز أهمية عنوان CVSS

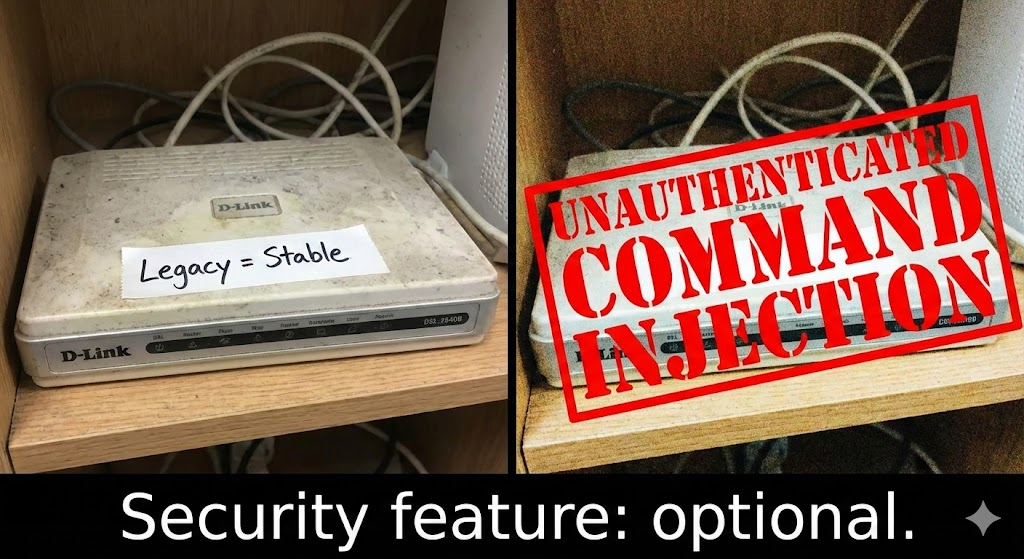

CVE-2026-0625 هو حقن أوامر نظام التشغيل مشكلة (تم تعيينه إلى CWE-78) التي تؤثر على عدة بوابة D-Link DSL القديمة الأجهزة. السطح المعرض للخطر هو مكدس إدارة الويب المدمج في الجهاز، وتحديدًا dnscfg.cgi نقطة النهاية المستخدمة لتكوين DNS. نظرًا لأن معلمات DNS غير معقمة بشكل صحيح، يمكن للمهاجم غير المصادق أن يحقن أحرف تعريفية غير مصادق عليها ويحقق تنفيذ التعليمات البرمجية عن بُعد (RCE). قام CNA (VulnCheck) بتعيين CVSS 9.3 (حرجة) النتيجة. (NVD)

ولكن التأثير التشغيلي لا يقتصر على "إنفاذ القانون في حالات الطوارئ الحرجة". القصة الحقيقية هي جاذبية دورة الحياة:: هذه الأجهزة في نهاية العمر الافتراضي/نهاية الدعم، والتوجيهات العامة تتلاقى باستمرار على التقاعد والاستبدال بدلاً من التصحيح. وبعبارة أخرى، يضطر المدافعون إلى ضوابط تعويضية - الحد من تعرض الشبكة والتجزئة ومراقبة سلامة نظام أسماء النطاقات - لأن معالجة البرامج الثابتة غالبًا ما تكون خارج الطاولة. (supportannouncement.us.dlink.com)

ما تأثر (مؤكد) وما لا يزال غير مؤكد

توفر التقارير العامة مجموعة محددة ومؤكدة من النماذج المتأثرة ونطاقات البرامج الثابتة. يسرد VulnCheck والتغطية النهائية ما يلي (لاحظ نطاقات عدم المساواة):

| الطراز | نطاق البرامج الثابتة الضعيفة المؤكدة | الملاحظات |

|---|---|---|

| DSL-526B | ≤ 2.01 | الإرث/التشغيل القديم/التشغيل القديم، عدم المصادقة على RCE عبر dnscfg.cgi (VulnCheck) |

| DSL-2640B | ≤ 1.07 | الإرث/التشغيل القديم/التشغيل القديم، عدم المصادقة على RCE عبر dnscfg.cgi (VulnCheck) |

| DSL-2740R | < 1.17 | الإرث/التشغيل القديم/التشغيل القديم، عدم المصادقة على RCE عبر dnscfg.cgi (VulnCheck) |

| DSL-2780B | ≤ 1.01.14 | الإرث/التشغيل القديم/التشغيل القديم، عدم المصادقة على RCE عبر dnscfg.cgi (VulnCheck) |

الفارق البسيط المهم: تنص D-Link على وجود لا توجد طريقة موثوقة لتحديد الطرازات المتأثرة من خلال رقم الطراز وحده، لأن مكتبة CGI الضعيفة يمكن أن تختلف عبر إصدارات البرامج الثابتة؛ قد يتطلب التحقق الفحص المباشر للبرامج الثابتة. (supportannouncement.us.dlink.com)

هذا هو الفخ الكلاسيكي في إدارة تعرض الأجهزة الطرفية: لا ترتبط تصنيفات المخزون دائمًا بنسب البرامج بشكل نظيف. إذا كنت تدير شركات نقل أو فروعًا أو بوابات "تكنولوجيا المعلومات الظل"، افترض أن تعرضك أوسع من الجدول الأنيق المكون من أربعة صفوف حتى يثبت العكس.

سياق الاستغلال: كيفية وصول المهاجمين dnscfg.cgi في بيئات حقيقية

إن العبارة المهيمنة ذات نسبة الانتشار المرتفعة في العناوين ذات الترتيب الأعلى هي في الأساس عبارة مركبة: "الاستغلال النشط لأجهزة التوجيه المستغلة بنشاط في يوم الصفر/استغلال أجهزة التوجيه الحرجة/المتوقفة عن العمل" سترى نفس الخطاف يتكرر عبر المنافذ الأمنية الرئيسية لأنه يضغط ثلاث إشارات عاجلة في سطر واحد: الاستغلال يحدث الآن، والتأثير هو تنفيذ التعليمات البرمجية بالكامل، والتصحيح غير محتمل. (أخبار القراصنة)

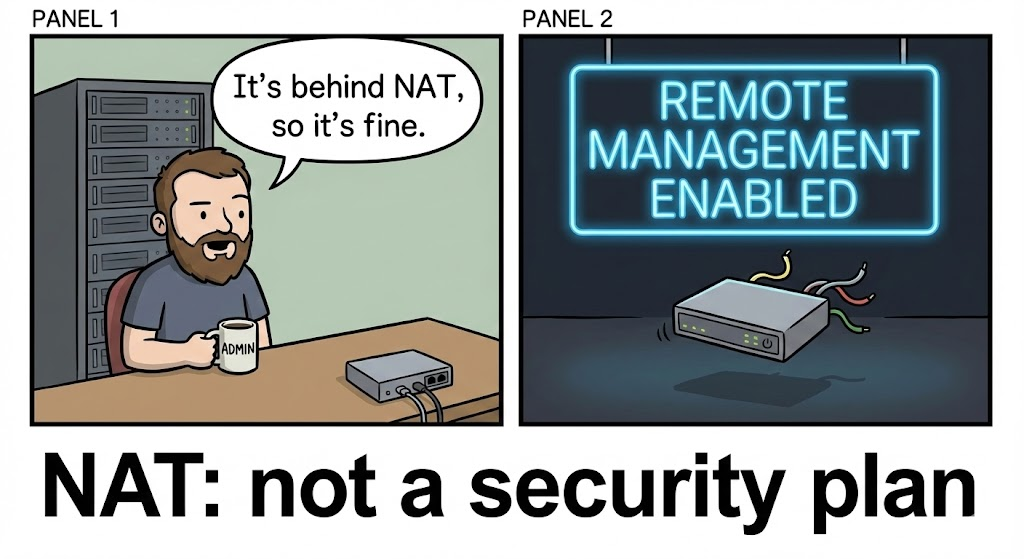

من من وجهة نظر المدافع، السؤال العملي ليس "هل هو قابل للاستغلال؟ (إنه كذلك)، ولكن "هل يمكن الوصول إلى طائرة الإدارة الخاصة بي؟" تعرض العديد من بوابات DSL للمستهلكين نقاط نهاية CGI الإدارية فقط على الشبكة المحلية بشكل افتراضي. يشير BleepingComputer إلى أن استغلال CVE-2026-0625 قد يعني إما مسارًا قائمًا على المتصفح أو جهازًا مهيئًا للإدارة عن بُعد، نظرًا لأن العديد من الإعدادات تقيد نقاط نهاية الإدارة مثل dnscfg.cgi إلى الشبكات المحلية (كمبيوتر نائم)

ومع ذلك، فإن اختراق الأجهزة الطرفية لا يتطلب تمكين إدارة شبكة WAN في كل سيناريو. فبمجرد أن يحصل المهاجم على موطئ قدم داخل الشبكة (التصيد الاحتيالي، أو نقطة نهاية مخترقة، أو امتداد خبيث، أو خدمة مكشوفة)، تصبح واجهة مستخدم الويب الخاصة بالموجه هدفاً عالي التأثير. والسبب هو التحكم في نظام أسماء النطاقات:: إذا تمكن أحد المهاجمين من تغيير محاليل DNS في البوابة، فإن كل جهاز في اتجاه المصب يرث بدائية توجيه حركة المرور الصامتة.

تربط الكتابات التاريخية الخاصة بـ D-Link هذه الفئة من السلوكيات بـ GhostDNS/DNSChanger الحملات: تخمين كلمة المرور مقابل بيانات الاعتماد الافتراضية (على سبيل المثال، المشرف/المسؤول)، والبحث عن مسارات CGI المكشوفة مثل dnscfg.cgi، ثم إعادة كتابة قيم DNS لإعادة توجيه المستخدمين إلى البنية التحتية للمهاجمين. (supportannouncement.us.dlink.com)

ما يجب القيام به اليوم: التحقق الآمن دون تسليح الخلل

فيما يلي سير عمل يمكن الدفاع عنه لفرق الأمن. يركز على تحديد التعرُّض و عمليات التحقق من سلامة DNS-عدم استغلال الاستنساخ.

الخطوة 1: ابحث عن تعرضك المحتمل لطائرة الإدارة

ابدأ باكتشاف الأصول:

- عناوين IP المواجهة للإنترنت التي تعرض HTTP(S) على المنافذ الشائعة وغير الشائعة (80/443/80/80/80/8443، إلخ).

- المكاتب الفرعية وإعدادات الاتصال "المؤقتة" (الأماكن التي تستمر فيها البوابات القديمة).

- سجلات DNS العامة التي تعيّن نقاط نهاية إدارة CPE (التي يتم تسميتها أحيانًا بشكل خاطئ على أنها "مراقبة" أو "مسؤول").

الخطوة 2: تحقق مما إذا كان dnscfg.cgi يمكن الوصول إليه (لا توجد حمولات)

يقوم مقتطف Python هذا بإجراء فحص بسيط لإمكانية الوصول والتحقق من حدود المصادقة.

طلبات الاستيراد

def probe_dnscfg(base_url: str, timeout=6):

url = base_url.rstrip("/") + "/dnscfg.cgi"

حاول

r = requests.get(url, timeout=timeout, allow_redirects=False)

إرجاع {

"url": url,

"الحالة": r.status_code,

"الخادم": r.headers.get("الخادم"، ""),

"www_authenticate": r.headers.get("WWW-Authenticate", ""),

"الموقع": r.headers.get("الموقع"، ""),

}

باستثناء requests.RequestException as e:

إرجاع {"url": url، "خطأ": str(e)}

الأهداف = [

"",

# "",

]

لـ t في الأهداف

طباعة (probe_dnscfg(t))

نصائح للترجمة الفورية:

- 200 بدون تصديق → قد تكون طائرة الإدارة الخاصة بك مكشوفة بشكل خطير.

- 401/302 لتسجيل الدخول → لا تزال هناك مخاطر عالية إذا كانت بيانات الاعتماد ضعيفة أو أعيد استخدامها أو تخلفت عن السداد.

- يمكن أن تشير الأخطاء/المهلات → إلى تصفية أو عدم وجود خدمة HTTP أو ببساطة غير موجودة.

الخطوة 3: التعامل مع تغييرات نظام أسماء النطاقات كمؤشر أساسي للتسوية

نظرًا لأن CVE-2026-0625 يقع على مسار تكوين DNS، فإن سؤال "هل تغيرت محللاتي؟ يصف D-Link صراحةً سير عمل DNSChanger على أنه إعادة كتابة DNS الخاص بالموجه لإعادة توجيه الخدمات المصرفية وغيرها من حركة المرور عالية القيمة. (supportannouncement.us.dlink.com)

من الناحية التشغيلية:

- تحقق من صحة محاليل DNS التي تم تكوينها بواسطة الموجه مقابل خط الأساس المعتمد.

- التحقق من صحة نظام أسماء النطاقات المستند إلى DHCP على العملاء الذين تم أخذ عينات منهم (Windows

ipconfig /all، macOSسكوتيل - DNS). - تنبيه بشأن التحولات المفاجئة للمحلل، خاصةً إلى النطاقات السكنية أو شبكات ASN غير المعتادة.

التخفيف من المخاطر عندما لا يكون التصحيح خيارًا متاحًا: دليل اللعب ذي الأولوية

تشدد التغطية ورسائل البائعين على أن النماذج المتأثرة قديمة ويجب استبدالها؛ حيث تنص مجلة SecurityWeek صراحةً على أن لن يتم إصدار أي تصحيح وينصح المالكين بالتقاعد والاستبدال. (سيكيوريتي ويك)

سلّم عملي للتخفيف من المخاطر:

1) الاستبدال (الحالة النهائية النظيفة الوحيدة).

إذا كان الجهاز هو EOL/EOS، فإن التحديث هو تقليل المخاطر التي يمكنك قياسها بالفعل.

2) طي سطح الهجوم.

قم بتعطيل المسؤول من جانب الشبكة الواسعة WAN، وحظر الوصول الوارد إلى منافذ الإدارة على حافة موفر خدمة الإنترنت، وقيد وصول المسؤول إلى شبكة محلية ظاهرية محصنة للإدارة.

3) نصف قطر الانفجار القطاعي.

فصل إدارة جهاز التوجيه، ونقاط نهاية المستخدم، وإنترنت الأشياء، وشبكات الضيوف. افترض حدوث اختراق داخلي، وصممه بحيث لا يصبح التحكم في كل شيء DNS.

4) نظافة أوراق الاعتماد.

تظل بيانات الاعتماد الافتراضية وكلمات المرور الضعيفة موضوعًا متكررًا في روايات GhostDNS/DNSChanger. (supportannouncement.us.dlink.com)

5) ضوابط سلامة DNS.

حيثما أمكن، قم بفرض المحللات المعتمدة وراقب الانحرافات. حتى إذا كانت البوابة القديمة مخترقة، يجب أن يتم الكشف عن انحراف المُحلل.

مكافحة التطرف العنيف ذات الصلة: النمط الأوسع الذي يجب تحسينه

يتوافق CVE-2026-0625 مع نموذج الاستغلال المتكرر: جهاز الحافة + إدارة الويب + الحقن/التجاوز + المسح الضوئي الآلي الملائم. هذا النمط هو السبب في أن هذه المشكلات تحظى باهتمام الروبوتات ولماذا "EOL" هو مثل هذا المضاعف المؤلم.

بعض المتوازيات عالية الإشارة:

- CVE-2023-1389 (TP-Link Archer AX21): يصف NVD حقن الأوامر غير المصادق عليها في واجهة إدارة الويب، وتقر TP-Link بالتقارير التي تفيد بإضافة مكافحة التطرف العنيف إلى ترسانة روبوتات Mirai botnet. (NVD)

- CVE-2024-3400 (Palo Alto Networks PAN-OS GlobalProtect): يؤطر استشاري PAN الأمر كسلسلة تؤدي إلى تنفيذ التعليمات البرمجية على مستوى الجذر لتكوينات محددة - مما يوضح كيفية عبور "RCE الحافة" من محيط المستهلك إلى محيط المؤسسة. (security.paloaltonetetworks.com)

- CVE-2024-12987 (DrayTek Vigor): يصفه أرميس بأنه حقن أوامر نظام التشغيل الحرجة في معالج إدارة الويب الخاص بالموجه. (أرميس)

إذا كنت تقوم بإنشاء نموذج لتحديد أولويات الثغرات الأمنية، ففكر في ترميز ذلك كقاعدة: ثغرات مستوى الإدارة على الأجهزة الطرفية تحظى بأولوية قصوىحتى عندما تكون المنتجات المتأثرة "مجرد عدد قليل من أجهزة التوجيه"، لأن التحكم الذي توفره (نظام أسماء النطاقات والتوجيه وشبكة NAT) يضخم من الاختراق في اتجاه المصب.

سير عمل Penligent: من اكتشاف الأصول إلى الإبلاغ عن سلسلة الأدلة

إذا كان سير العمل لديك يتضمن Penligent، فإن CVE-2026-0625 مرشح قوي لـ خط أنابيب التعرض للأدلة القابل للتكرار:: اكتشاف الأسطح الإدارية التي يمكن الوصول إليها عبر الإنترنت، وبصمات الأصابع وربط أصول الحافة، وإنشاء تقرير سلسلة أدلة يوضح أين يمكن الوصول إلى مستويات الإدارة وما إذا كان هناك سلوك تكوين DNS مشبوه. يؤكد وضع Penligent العام ووثائقه على الاختبار المنسق ومخرجات التقارير عبر تدفقات العمل من البداية إلى النهاية. (بنليجنت)

من الناحية العملية، لا تكمن القيمة في "الاستغلال بنقرة واحدة". إنها تشغيلية: تحويل الواقع الفوضوي للأجهزة الطرفية القديمة إلى برنامج معالجة قابل للتتبع (استبدال، تقييد، تقسيم)، مدعومًا بقطع أثرية يمكن لمالكي تكنولوجيا المعلومات التصرف على أساسها.

روابط مرجعية موثوقة

- NVD: https://nvd.nist.gov/vuln/detail/CVE-2026-0625 (NVD)

- استشارة D-Link (SAP10488): https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10488 (supportannouncement.us.dlink.com)

- نصيحة VulnCheck الاستشارية: https://www.vulncheck.com/advisories/dlink-dsl-command-injection-via-dns-configuration-endpoint (VulnCheck)

- CWE-78: https://cwe.mitre.org/data/definitions/78.html (NVD)

- تغطية BleepingComputer (الإصدارات + سياق دورة الحياة): https://www.bleepingcomputer.com/news/security/new-d-link-flaw-in-legacy-dsl-routers-actively-exploited-in-attacks/ (كمبيوتر نائم)