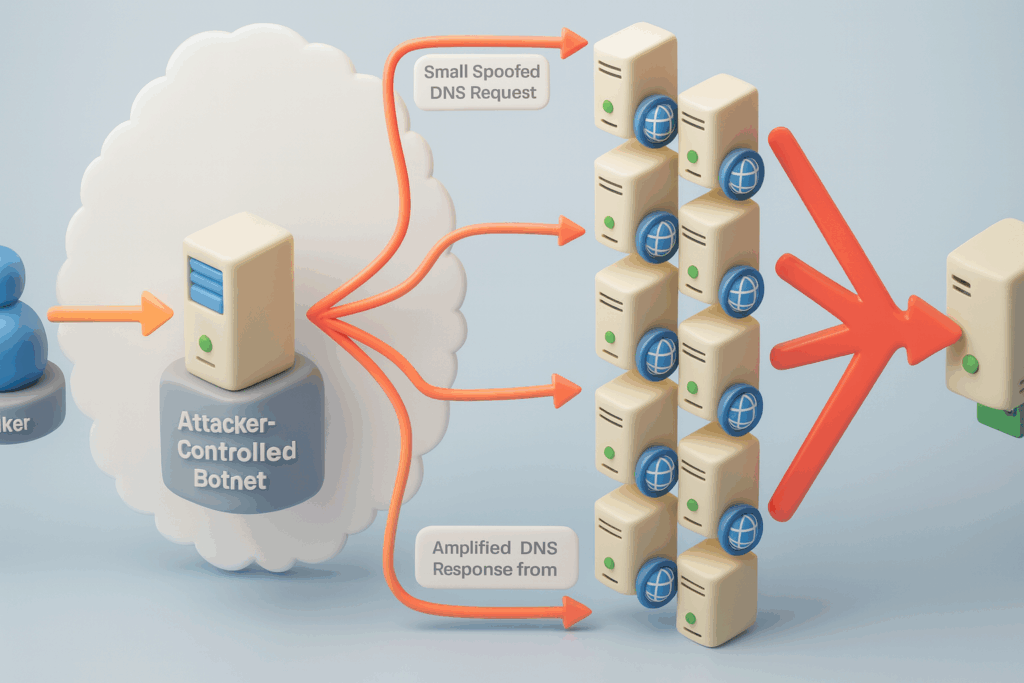

هجوم تضخيم نظام أسماء النطاقات هو نوع من هجمات الحرمان من الخدمة الموزعة (DDoS) حيث يرسل المهاجم استعلام DNS صغيرًا مخادعًا إلى خادم DNS مفتوح، مما يتسبب في قيام الخادم بإرجاع استجابة أكبر بكثير إلى ضحية غير متوقعة. بعبارة أخرى، يؤدي الطلب الصغير إلى استجابة ضخمة تغرق الهدف بحركة مرور هائلة. وهو أمر خطير لأنه يتطلب الحد الأدنى من موارد المهاجم، ومن الصعب للغاية تتبعه بسبب انتحال عنوان IP، ويمكن أن يولد حركة مرور أكبر بمئات المرات مما تم إرساله في الأصل - مما يؤدي إلى انقطاع هائل في الشركات ومزودي خدمات الإنترنت والخدمات الحيوية عبر الإنترنت.

فهم تضخيم DNS وهجمات DDoS العاكسة

تعتمد هجمة تضخيم نظام أسماء النطاقات في جوهرها على خاصيتين راسختين في نظام أسماء النطاقات: يستخدم نظام أسماء النطاقات UDP بشكل افتراضي، ولا يتحقق UDP من صحة عنوان IP المصدر. عندما يقوم أحد المهاجمين بتزوير عنوان IP الخاص بالضحية كمصدر لطلب DNS، فإن أي خادم DNS يستجيب سيطلق الرد على الضحية دون علمه.

وهذا يجعل خوادم DNS "عاكسات" مثالية. لا يحتاج المهاجم إلى الاتصال بالضحية مباشرة. وبدلاً من ذلك، تصبح المحاليل المفتوحة وخوادم DNS التي تمت تهيئتها بشكل خاطئ مدافع حركة المرور. لأن استجابات DNS - خاصةً أي أو الردود المتعلقة ب DNSSEC - تحتوي على بيانات أكثر بكثير من الاستعلامات الأولية، ويكتسب المهاجم تأثيرًا مضخمًا، مما يضاعف تأثيرها دون أي جهد إضافي تقريبًا.

كيف يعمل تضخيم DNS: شرح تفصيلي تقني

على الرغم من أن الهجوم بسيط من الناحية المفاهيمية، إلا أن آليات حركة المرور أنيقة بطريقة خبيثة. يتكشف الهجوم النموذجي في أربع خطوات:

- يقوم المهاجم بانتحال عنوان IP الخاص بالضحية.

- يرسل المهاجم الآلاف (أو الملايين) من استعلامات DNS إلى محاليل DNS المفتوحة.

- تقوم هذه المحاليل بإرجاع استجابات DNS كبيرة إلى العنوان المخادع.

- طوفان البيانات غير المرغوب فيها يغمر الضحية.

قد يبدو الطلب المزيف النموذجي هكذا على مستوى الحزمة:

يمل

عنوان IP المصدر: عنوان IP الضحية (مخادع)

عنوان IP الوجهة: 8.8.8.8.8.8

البروتوكول: UDP/53

نوع الاستعلام: أي

الاستعلام: example.com

قد يرسل المهاجم طلبًا بحجم 60 بايت فقط، ولكن يمكن لمحلل نظام أسماء النطاقات أن يعيد عدة كيلوبايتات من البيانات - وأحيانًا عشرات الآلاف من البايتات في أشكال التضخيم المتقدمة.

هذا التبادل غير المتكافئ هو ما يكمن فيه الخطر الحقيقي: فالمهاجم لا يستثمر شيئًا تقريبًا، ولكن الضحية يدفع الثمن.

عوامل التضخيم: لماذا "صغير داخل، كبير خارج" مدمرة

تؤدي أنواع استعلامات DNS المختلفة إلى مستويات مختلفة من التضخيم. يمكن أن يكون التباين مذهلاً:

| نوع الاستعلام | حجم الطلب | حجم الاستجابة | عامل التضخيم |

|---|---|---|---|

| رقم قياسي | 60 بايت | 512 بايت | ~8.5x |

| أي | 60 بايت | 3,500 بايت | ~58x |

| DNSSEC | 70 بايت | أكثر من 4,000 بايت | ~57x |

| هجوم NXNSATack | 60 بايت | أكثر من 40,000 بايت | 600x+ |

ما يجعل هذا الأمر خطيراً بشكل خاص هو الحجم. يمكن لشبكة الروبوتات التي تستخدم نطاقًا تردديًا متواضعًا فقط - لنقل 100 ميغابت في الثانية - أن تولد عدة جيجابت في الثانية من حركة مرور استجابة DNS الصادرة أثناء التضخيم. وقد وثّقت Cloudflare و CISA العديد من هجمات DDoS في العالم الحقيقي التي تتجاوز مئات الجيجابت في الثانية من خلال تضخيم DNS وحده.

محاكاة هجوم تضخيم نظام أسماء النطاقات DNS في مختبر خاضع للرقابة

لفهم كيفية عمل المهاجمين، غالبًا ما يقوم الباحثون ومختبرو الاختراق بمحاكاة تضخيم نظام أسماء النطاقات في بيئات معزولة ومصرح بها قانونيًا. يوضّح إثبات بسيط للمفهوم باستخدام Python و Scapy مدى سهولة إطلاق التضخيم:

بايثون

من scapy.all الاستيراد من scapy.all استيراد *

الهدف = "192.168.1.10" # الضحية (عنوان IP مخادع)

خادم dns_server = "192.168.1.53" # فتح محلل DNS

الحزمة = IP(IP(src=target, dst=dNS_server)/UDP(dport=53)/DNS(rd=1, qd=DNSQR(qname="example.com", qtype="ANY"))

بالنسبة إلى i في النطاق (1000):

إرسال(حزمة، إطناب=0)

طباعة ("تم إرسال محاكاة تضخيم DNS.")

يؤكد هذا السيناريو على حقيقتين قاسيتين:

- لا يتصل المهاجم بالضحية مباشرةً أبداً.

- يصبح خادم DNS شريكاً غير مرغوب فيه.

- يمكن أن يؤدي الحد الأدنى من النطاق الترددي إلى تأثير هائل.

إنه مثال حي على مدى عدم التماثل الحقيقي للهجوم.

لماذا يعد تضخيم نظام أسماء النطاقات DNS خطيرًا جدًا على المؤسسات الحديثة

يمتد الخطر إلى ما هو أبعد من طفرات حركة المرور. تضخيم DNS ينطوي على عواقب نظامية:

- تكلفة منخفضة للمهاجمين: لا حاجة إلى بنية تحتية ذات نطاق ترددي عالٍ.

- صعوبة الإسناد: انتحال عنوان IP يحجب هوية المهاجم.

- سطح الهجوم العالمي: لا تزال الملايين من أدوات الحل المفتوحة مكشوفة.

- الأضرار الجانبية: يعاني مزودو DNS وشبكات CDN ومنصات السحابة ومزودو خدمات الإنترنت من تعطل في المصب.

خلال هجوم تضخيم واسع النطاق، غالبًا ما تُبلغ المؤسسات عن:

| متري | حركة المرور العادية | أثناء الهجوم |

|---|---|---|

| نظام أسماء النطاقات QPS | 1,200 | 480,000 |

| ميغابت في الثانية الصادرة | 40 ميغابت في الثانية | 2.9 جيجابت في الثانية |

| أي نسبة استعلام | <1% | 86% |

| أهم عناوين IP للمصدر الرئيسي | يمكن التنبؤ به | مخادع / عشوائي |

حتى الشبكات المصممة بشكل جيد يمكن أن تنهار تحت هذا الحجم.

الكشف المبكر عن تضخيم DNS: السجلات والقواعد وأنماط حركة المرور

نظرًا لأن حركة المرور تبدو "شرعية" - ردود نظام أسماء النطاقات على استعلامات نظام أسماء النطاقات - غالبًا ما تفوت جدران الحماية التقليدية هجمات التضخيم. يتطلب الاكتشاف مراقبة قائمة على السلوك.

قاعدة الكشف عن السوريكاتا

تقوم هذه القاعدة بالإبلاغ عن الزيادات المشبوهة في أي استعلامات:

يمل

تنبيه DNS أي أي -> أي أي أي (

رسالة:"هجوم تضخيم DNS محتمل";

dns_query_type === ANY;

العتبة: اكتب كلاهما، المسار حسب_القوة، العد 50، الثواني 1;

سيد: 100001;

)

تحليل سجل DNS باستخدام SQL

يمكن لـ SIEM الكشف عن الحالات الشاذة على الفور:

sql

حدد المصدر_IP، COUNT (*) كاستعلامات استعلامات

من dns_logs

حيث نوع_الاستعلام = 'أي'

التجميع حسب المصدر_IP

وجود عدد (*) > 5000;

غالبًا ما تكون الارتفاعات المفاجئة في أي استعلامات مقدمة لهجوم واسع النطاق.

الدفاع ضد تضخيم DNS: تقنيات عملية قابلة للتنفيذ

على عكس بعض متغيرات DDoS، يمكن التخفيف من تضخيم DNS بشكل كبير من خلال التهيئة المناسبة.

تعطيل التكرار المفتوح في BIND

الربط

خيارات {

التكرار لا;

السماح بالاستعلام { موثوق به؛ };

};

acl "موثوق" {

192.168.1.0/24;

};

يضمن تقييد التكرار عدم إساءة استخدام خادم DNS من قبل الإنترنت العام.

تمكين تحديد معدل الاستجابة (RRL)

الربط

الحد الأقصى للمعدل {

استجابات في الثانية 5;

النافذة 5;

الانزلاق 2;

};

يخنق RRL الاستجابات التكرارية ويقلل من إمكانية التضخيم بشكل كبير.

تنفيذ مكافحة الانتحال عبر بروتوكول الإنترنت (BCP 38) عبر iptables

باش

iptables -A INPUT -s 10.0.0.0.0/8 -j DROP

iptables -A INPUT -s 172.16.0.0.0/12 -j DROP

iptables -A INPUT -s 192.168.0.0/16 -j DROP

هذا يمنع نطاقات العناوين الخاصة المزورة من الدخول إلى الشبكة - وهو أحد أكثر نواقل الانتحال شيوعًا.

مراقبة نسب أي ونسب DNSSEC

نادرًا ما تكون الزيادة في أي استفسارات حميدة.

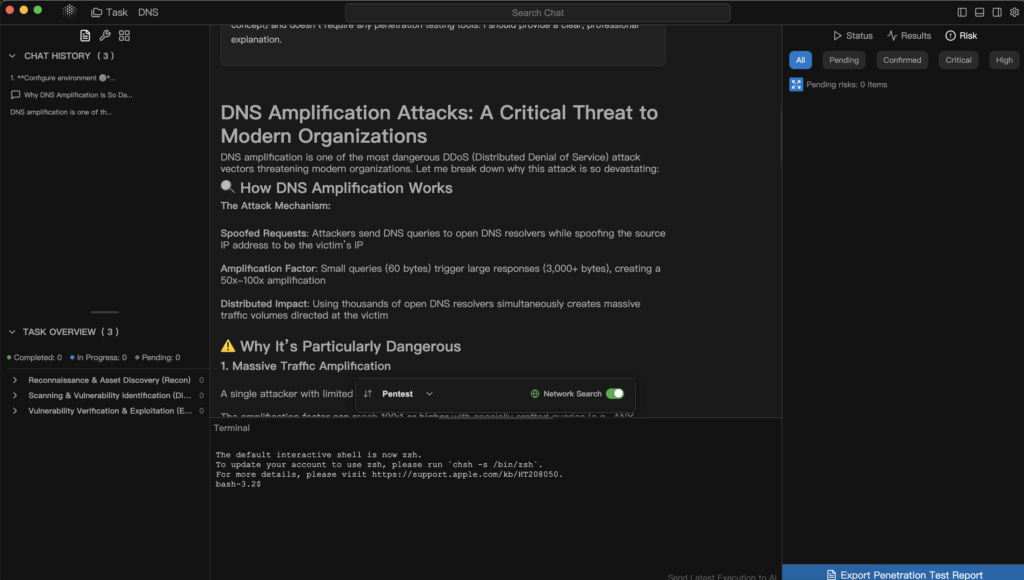

اختبار الاختراق والتحقق الآلي من الصحة باستخدام Penligent

في حين أن التدقيق اليدوي أمر بالغ الأهمية، إلا أن البنية التحتية لنظام أسماء النطاقات اليوم كبيرة وديناميكية للغاية بحيث لا يمكن اختبارها مرة واحدة ونسيانها. يمكن أن تؤدي التهيئة الخاطئة - حتى لو كانت طفيفة - إلى إعادة إدخال مخاطر التضخيم.

هذا هو المكان الذي توجد فيه منصات مثل بنليجنت، نظام اختبار الاختراق الآلي الذكي، يقدم قيمة ذات مغزى:

فحص التهيئة الخاطئة لنظام أسماء النطاقات DNS

يمكن لـ Penligent التعرف تلقائياً على

- محللون مفتوحون مكشوفون للجمهور

- RRL مفقود أو تم تكوينه بشكل خاطئ

- مخاطر تضخيم DNSSEC

- سياسات التكرار التي تسمح بإساءة الاستخدام

التهديدات المستقبلية من هجوم NXNSATack إلى دوران العاكس

تسلط الأبحاث الحديثة الضوء على اتجاه مثير للقلق: المهاجمون يتخطون حدود التضخيم التقليدي. تستغل تقنيات مثل NXNSAttack سلاسل الإحالة لتوليد تضخيم شديد، بينما يستخدم "دوران العاكس" مجموعات كبيرة من خوادم DNS لتجنب التصفية والقائمة السوداء.

الخلاصة واضحة: التضخيم يتطور، ويجب على المدافعين أن يتطوروا معه.

الخاتمة

إن هجوم تضخيم DNS هو أحد أكثر أشكال DDoS فعالية وتدميراً لأنه يستخدم البنية التحتية المشروعة كسلاح ضد أهداف بريئة. فهو يحول خوادم DNS إلى مضخمات، ويحول الاستعلامات الصغيرة إلى فيضانات هائلة، ويخفي المهاجم وراء عناوين IP مزورة. إن الجمع بين الجهد المنخفض والتأثير الكبير وقابلية التوسع العالمي يجعلها تهديدًا لا يمكن للمؤسسات الحديثة تجاهله.

الخبر السار هو أنه من خلال التكوين المناسب - تعطيل التكرار المفتوح، وتمكين RRL، وفرض مكافحة الانتحال، ومراقبة الحالات الشاذة في حركة المرور، والاختبار الروتيني لوضع نظام أسماء النطاقات - يمكن للمؤسسات أن تقلل بشكل كبير من تعرضها للخطر. أما بالنسبة للبيئات التي يكون فيها نطاق نظام أسماء النطاقات كبيراً أو متغيراً باستمرار، يمكن أن تساعد المنصات المؤتمتة مثل Penligent في ضمان عدم ظهور الثغرات الأمنية مرة أخرى دون أن يلاحظها أحد.

في عالم يحدد فيه وقت التشغيل والتوافر والثقة نجاح الأعمال، فإن تأمين نظام أسماء النطاقات ليس اختيارياً، بل هو أمر أساسي.