اقتران المقياس بالإثبات

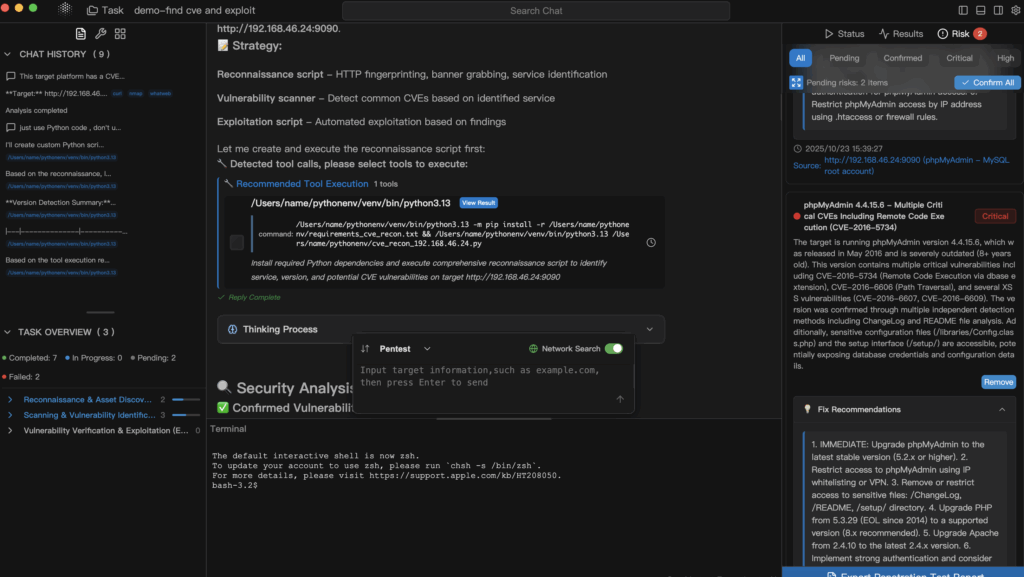

لقد غيرت الأتمتة العميلة طريقة استكشافنا لأسطح الهجمات. فهي تتفوق في الاستطلاع الواسع النطاق - الاستطلاع السريع، وتوليد الفرضيات، والتعداد القابل للتطوير - لكنها نادراً ما تنتج سلاسل الاستغلال على مستوى الأدلة التي تصمد أمام مراجعة الفريق الأزرق أو التدقيق التنفيذي. أما الاختبار اليدوي التقليدي فهو عكس ذلك: فهو ممتاز في التفسير والحكم على الخصومة ووضوح السرد، ولكنه يكافح لتغطية المحيط المترامي والمتغير باستمرار للتطبيقات الحديثة والممتلكات السحابية. إن المسار العملي للمضي قدمًا ليس "البشر مقابل الذكاء الاصطناعي"، ولكن الإنسان في الحلقة (HITL) الوكلاء: دعوا الوكلاء يقدمون السرعة والتغطية السطحية في ظل حواجز حماية واضحة، ودعوا الخبراء يمتلكون التحقق من الصحة والسياق والمساءلة. من الناحية العملية، فإن أداة اختبار الذكاء الاصطناعي الخماسي العامل البشري في الحلقة الخماسية Penligent يبدو الانتشار مثل: تنسيق السياسة أولاً, أدوات على مستوى المقصدو إعداد التقارير القائمة على الأدلة أولاً التي تصمد في عمليات التدقيق واستعراض الحوادث.

ما الذي يعنيه HITL حقًا (بخلاف النافذة المنبثقة نعم/لا)

إن نظام الاختبار الخماسي HITL ليس مجرد حوار "هل أنت متأكد؟" في اللحظة الأخيرة يتم إلحاقه بسير عمل مستقل. بل هو تنسيق مصمم التي تكون فيها النوايا الحساسة - التقصي النشط، أو تنفيذ الاستغلال، أو كتابة الملفات، أو محاكاة إخراج البيانات، أو الخروج من المصدر الرفض افتراضيًاوكل موافقة تحمل في طياتها القيود (حدود المعدل والمسارات المسموح بها وشروط الإيقاف والنوافذ الزمنية وقواعد معالجة البيانات). يتم الاحتفاظ بكل أمر ومعلمة وتفاصيل البيئة والمخرجات الأولية ولقطة الشاشة/لقطات الشاشة وهوية المراجع وملاحظة المراجعة على شكل سلسلة الأدلة الجنائية. التقارير هي قابلة للتجديد من المبادئ الأولى:: إذا قمت بحذف الكتابة وإعادة البناء من الأدلة، يجب أن تحصل على نفس الاستنتاجات. يتم تعيين النتائج إلى MITRE ATT&CK إجراءات TTTPs؛ خطوات التحقق تتماشى مع OWASP ASVS الضوابط؛ وتفي أدوات العملية (الموافقات، وسجلات التغيير، وفصل المهام) NIST SSDF. هذه هي الطريقة التي تنتقل بها من "المسح بمساعدة الذكاء الاصطناعي" إلى ممارسة هندسية يمكن الدفاع عنها.

الهندسة المعمارية: السياسات أولاً، الأدوات المستخلصة والأدلة دائماً

ينقسم التصميم القابل للصيانة بشكل نظيف إلى ثلاث طبقات:

- طبقة الدرابزين (السياسة أولاً): قم بترميز نقاط التحقق للنوايا عالية الخطورة على أنها رفض افتراضي مع موافقات منظمة. الموافقة ليست مجرد "نعم/لا"؛ بل هي العقد التي تحدد ما يمكن للوكيل القيام به وتحت أي قيود. وينبغي أن تكون الموافقات ذات إصدار، وأن تُنسب إلى مراجع، وأن تُسجّل بطوابع زمنية ومعرّفات النطاق وخطافات الإلغاء.

- طبقة الأدوات (الأفعال على مستوى القصد): قم بلف الماسحات الضوئية والمساعدات - Nmap وFffuf وSQlmap وNuclei وواجهات برمجة تطبيقات Burp Suite وأتمتة المتصفح ومساعدات OSINT - خلف أفعال مثل

دير_بروتفورس,بارام_فوز,sqli_detect,xss_probe,الزاحف_مدخل. حلل مخرجاتها إلى كتابة جيدة, السجلات المهيكلة (JSON) بحيث يمكن للوكلاء الاستدلال بشكل موثوق ويمكن للتقارير إعادة استخدام الأدلة دون الحاجة إلى روليت الروجكس. تطبيع حالات "النجاح/الفشل/غير مؤكد" لتجنب منطق التسلسل الهش. - طبقة الأدلة (درجة الطب الشرعي): ربط الأوامر، والإصدارات، والبيئة، والمخرجات، ولقطات الشاشة، ولقطات الشاشة، ولقطات الشاشة، وخرائط الكمبيوتر، وهويات المراجعين. النظر في سلاسل التجزئة أو التوقيع لحماية النزاهة وتمكين مصدر التقرير. يجب أن تكون الأدلة قابلة للاستعلام: "أرني جميع شهادات المنشأ لـ

T1190في هذا النطاق على مدار الثلاثين يومًا الماضية" يجب أن يكون استعلامًا واحدًا، وليس تنقيبًا أثريًا.

باختصار: السرعة تأتي من العوامل، واليقين من البشر، والدفاع من الأدلة.

من الإشارة إلى الإثبات: إيقاع عمل يتناسب مع حجم العمل

يتقدم سير عمل HITL القوي من اكتشاف واسع النطاق إلى التنفيذ المحدود إلى تقارير قابلة للدفاع عنها:

- الاكتشاف: تقوم الوكلاء بمسح الأسطح بإجراءات للقراءة فقط أو منخفضة التأثير. فهي تولد إشارات مرشحة (مسارات مثيرة للاهتمام، وبارامز مشبوهة، واستجابات شاذة) وتجمع الإشارات لتقليل إجهاد الباحثين.

- الاعتراض تعترض بوابات الموافقة النوايا الحساسة. يضيف المراجع البشري قيودًا - المعدل ≤ 5 rps، والإحباط عند 403/429، والحد من المسارات إلى

/API/*وتنقيح الرموز المميزة من السجلات، وعدم السماح بالكتابة خارج دليل مؤقت - وإرفاق سياق العمل ("هذا تطبيق معلومات شخصية منظمة؛ تجنب عمليات البيانات المجمعة"). - التنفيذ المقيد: يباشر الوكلاء ضمن العقد الممنوحوالتقاط كل ما هو ضروري لإعادة إنتاج النتائج: ناقلات المدخلات، والشروط المسبقة للبيئة، والطوابع الزمنية، ومخرجات المخرجات.

- تجديد التقرير: التقرير النهائي هو قابل للتفسير (العلاقات بأثر الأعمال), قابل للاستنساخ (دليل → تقرير)، و محاذاة قياسية (Att&ck/ASVS/SSD). يمكن لفريقك الأزرق بناء عمليات الكشف من خلاله، ويمكن لمطوريك بناء الاختبارات من خلاله، ويمكن لقيادتك اتخاذ قرارات المخاطر من خلاله.

الحد الأدنى من حلقة الموافقة على HITL

فيما يلي نمط الحد الأدنى-مقاطعة السياسة ← الموافقة البشرية ← موافقة الإنسان ← استمرار الأدلة ← استمرار الأدلة-يمكنك تضمينها في مُنسق مخصص أو LangGraph/LangChain. إنها مدمجة عمدًا ولكنها كاملة بما يكفي لتشغيلها وتوسيعها.

استيراد json، وjson، وprocess، ووقت وUuid، وHashlib، وOS

من التاريخ والوقت استيراد التاريخ والوقت

الموافقات = {

"RUN_EXPLOIT": {"يتطلب": صحيح، "السبب": "إجراء مؤثر"},

"SCAN_ACTIVE": {"يتطلب": {"يتطلب": صحيح، "السبب": "قد يؤدي إلى تشغيل WAF/IPS"},

"WRITE_FILE": {"يتطلب": {"يتطلب": صحيح، "السبب": "طفرة نظام الملفات"},

"EGRESS_CALL": {"يتطلب": {"يتطلب": صحيح، "السبب": "خروج الشبكة الخارجية"},

"READ_ONLY": {"يتطلب": {"يتطلب": خطأ، "السبب": "نية آمنة"},

}

EVIDENCE_DIR = "./evidence" # استبدلها بتخزين الكائنات في الإنتاج

os.makedirs(EVIDENCE_DIR, exist_ok=صحيح)

def needs_approval(intent: str) -> bool:

ميتا = APPROVALS.get(نية، {"يتطلب": صحيح})

إرجاع bool(meta["يتطلب"])

def open_review_ticket(النية، cmd، السياق):

تذكرة = {

"المعرف": str(uuid.uuid4()),

"النية": النية,

"cmd": cmd,

"السياق": السياق,

"الحالة": "معلق": "معلق",

"create_at": datetime.utcnow().isoformat() + "Z",

}

# TODO: الدفع إلى Slack/Discord/Web UI

إرجاع التذكرة

def await_decision(ticket, timeout=1800):

# في الإنتاج: استطلاع مخزن القرار؛ هنا نقوم بمحاكاة الموافقة مع القيود.

البدء = time.time()

بينما time.time() - start dict:

proc = subprocess.run(cmd, capture_output=صحيح، نص=صحيح)

الإرجاع {"rc": proc.returncode، "stdout": proc.stdout، "stderr": proc.stderr}

def persist_evidence(payload: dict) -> str:

خام = json.dumps(payload, sort_keys=صحيح).encode()

digest = hashlib.sha256(raw).hexdigest()

المسار = os.path.path.join(EVIDENCE_DIR, f"{digest}.json")

مع فتح(المسار، "wb") كـ f:

f.write(raw)

إرجاع المسار

def hitl_execute(intent: str, cmd: list[str], context: dict) -> dict:

عقد = لا شيء

إذا احتاجت_الموافقة(نية):

تذكرة = open_review_ticket(نية، cmd، سياق)

القرار = await_decision(تذكرة)

إذا كان القرار ["الحالة"] != "موافق عليه":

إرجاع {"الحالة": "محظورة"، "التذكرة": تذكرة}

العقد = القرار["القيود"]

# اختياري: فرض القيود محليًا (على سبيل المثال، حقن علامة السعر في الأداة)

إذا كان العقد و"المعدل" في العقد و"المعدل" ليس في cmd

cmd += ["-معدل"، str(العقد["معدل"]]]

النتيجة = تشغيل_أداة(cmd)

الدليل = {

"نية": نية,

"cmd": cmd,

"السياق": السياق,

"النتيجة": النتيجة,

"attck": "T1190"، # استغلال التطبيق المواجه للعموم

"asvs": "V2"، "V2"، # مصادقة/مصادقة الجلسة (مثال)

"ts": datetime.utcnow().isoformat() + "Z",

"المراجع": عقد و"[email protected]",

}

المسار = persist_evidence(دليل)

إرجاع {"الحالة": "تم"، "دليل_المسار": المسار، "sha256": os.path.path.basename(path).split(".")[0]}

# مثال: الاكتشاف النشط الحذر مع ffuf (مقيد بالموافقة)

إذا __name__ = = "__main__":

الاستجابة = hitl_execute(

"SCAN_ACTIVE",

["ffuf", "-w", "wordlists/common.txt", "-u", "https://target.example/FUZZ"],

{"النطاق": "https://target.example"، "ملاحظة": "إيقاف عند 403/429"}

)

طباعة (json.dumps(response, indent=2))

ما أهمية ذلك: الموافقات هي العقود،القيود هي قابلة للتنفيذ الآليوالدليل على ذلك واضح العبث. يمكنك الآن إنشاء إنشاء تقرير يحول الأدلة بشكل حتمي إلى سرد؛ إذا انحرف السرد عن الأدلة، فإن بناءك ينهار-ما تريده بالضبط.

أوضاع التشغيل: اختيار التوازن الصحيح

| البُعد | بشري فقط | الذكاء الاصطناعي فقط | وكلاء HITL (موصى به) |

|---|---|---|---|

| التغطية السطحية | متوسطة-منخفضة | عالية | عالية |

| عمق التحقق من الصحة وسياق العمل | عالية | منخفضة-متوسطة | عالية |

| الإيجابيات الكاذبة/التجاوزات الكاذبة | منخفضة | متوسط-عالي | منخفضة-متوسطة (محكومة) |

| قابلية التدقيق وتخطيط المعايير | متوسط | منخفضة | عالية |

| السيناريوهات المثالية | إثبات الصندوق الرمادي العميق، والإثبات عالي المخاطر | الاكتشاف الجماعي | اختبار متواصل + عمليات التحقق من شهادات المنشأ التي يمكن التحقق منها |

يعمل HITL على تحسين الحتمية في ظل الحكم. يعمل الوكلاء بسرعة ولكن داخل القضبان؛ ويقرر البشر ما يعتبر دليلاً وكيفية توصيل التأثير. يوفر هذا المزيج إنتاجية دون فقدان المصداقية.

مواءمة المعايير التي تقلل من الاحتكاك

تعامل مع المعايير على أنها العمود الفقري من مخرجاتك، وليس ملحقًا:

- MITRE ATT&CK: ربط الأنشطة والنتائج بالأنشطة والنتائج التي تم التوصل إليها ببرامج زمنية محددة بحيث تكون عمليات الكشف وتمارين الفريق الأرجواني خطوات تالية واضحة.

https://attack.mitre.org/ - OWASP ASVS: إرساء التحقق للتحكم في العائلات وتعبئة كل عنصر بالأدلة القابلة للتكرار وخطوات الإعادة.

https://owasp.org/www-project-application-security-verification-standard/ - NIST SSDF (Sp 800-218): الحصول على الموافقات وسلاسل الأدلة وفصل الواجبات كقطع أثرية للعملية تتماشى مع ممارسات التطوير الآمنة.

https://csrc.nist.gov/pubs/sp/800/218/final

مع هذه المحاذاة، يصبح تقريرك واجهة ثنائية الاتجاه:: يستخدمها المهندسون لإصلاحها، والمدافعون للكشف عنها، والمدققون للتحقق منها.

المكان بنليجنت ينتمي إلى الحلقة

عند نشر أداة اختبار الذكاء الاصطناعي الخماسي العامل البشري في الحلقة الخماسية Penligent، دوران قيمة مركبة باستمرار:

- الحواجز الواقية كميزة من ميزات المنصة. يعمل وكلاء بنليجينت المنظمين في الداخل الموافقات الصريحة، وقوائم السماح/الرفض، وقواعد النطاق/المعدل. المقاصد الحساسة مثل

RUN_EXPLOIT,كتابة_ملفأوEGRESS_CALLمدفوعة بالمقاطعة وتتطلب عقود مراجعين. يتم تطبيع جميع سطور الأوامر وإصدارات الأدوات والمخرجات إلى مخزن الأدلة، وتكون جاهزة للتجديد والتدقيق. - من الاكتشاف إلى قصة يمكن الدفاع عنها يكتسح الوكلاء على نطاق واسع ويصوغون؛ ويتحقق الباحثون من صحة عمليات الاستغلال، ويربطون الاستغلال تأثير الأعمالوتسليم التقارير التي تتوافق مع AT&C/ASVS/SSD. يؤدي تقسيم العمل هذا إلى تحويل المسح المخصص إلى القدرة على التكرار. إذا كانت بيئتك تتطلب إقامة بيانات صارمة أو اختبارًا دون اتصال بالإنترنت، فإن نظام Penligent المحلي أولاً يتيح لك الوضع إمكانية تنظيم القدرات بأمان وتوسيعها مع نمو الثقة.

الأنماط العملية والأنماط المضادة لها

افعل ذلك:

- إصدار كل شيء:: المطالبات وصور الأدوات وقوائم الكلمات والمعدلات. يموت الاستنساخ بدون دبابيس الإصدار.

- أتمتة المتصفح المتصلب:: التطبيقات الحديثة ثقيلة على العميل؛ يحتاج الوكلاء إلى استبطان DOM، وتوليف الأحداث، وضبط التخزين/ملفات تعريف الارتباط، واعتراض الشبكة لتجنب النقاط العمياء من جانب العميل.

- تحديد الحجم الصحيح للأدلة:: التقاط ما يكفي لإعادة الإنتاج وإثبات التأثير؛ والتشفير في حالة السكون؛ ومواءمة الاحتفاظ مع السياسة؛ وتنقيح الأسرار افتراضيًا.

تجنب:

- غرف صدى الأتمتة:: يمكن أن تؤدي الحلقات متعددة العوامل إلى تضخيم التصنيفات الخاطئة المبكرة. تعمل نقاط التحقق الاستراتيجية HITL على كسر السلسلة وإجبار إعادة الارتباط بالحقيقة الأساسية.

- تحليل Regex فقط:: تفضل المحولات المهيكلة مع التحقق من صحة المخطط؛ تغذية الوكلاء بالأدلة المعيارية، وليس السجلات الخام.

- مطالبات "عرضة للخطر على الأرجح":: من دون وجود تأثير عملي قابل للتكرار وتعيين الأثر، فإنك تخلق ضجيجاً وليس أماناً.

قائمة مراجعة التنفيذ (نسخ/لصق في دفتر التشغيل الخاص بك)

- الرفض افتراضيًا ل

RUN_EXPLOIT,كتابة_ملف,EGRESS_CALL,SCAN_ACTIVEيجب أن تتضمن الموافقات ما يلي النطاق, المعدلو شروط التوقف. - إرجاع واجهات الأدوات منظم السجلات؛ يتم اختبار المحللين على السجلات الحقيقية وإصدارات الأدوات المثبتة.

- الدليل هو وقّعت أو متسلسلة التجزئة؛ التقارير متجدد من الأدلة كجزء من التحقيق الجنائي في القطع الأثرية الأمنية الخاصة بك.

- خريطة النتائج إلى ATT&CK إجراءات TTTPs؛ الاستشهاد بالتحقق ASVS العناصر؛ تفي عملية معالجة القطع الأثرية SSDF.

- تغطي أتمتة المتصفح تدفقات المصادقة، وتوجيه SPA، وسلوكيات CSP/CORS؛ ومراجعة HITL إلزامية لأي طفرة في الحالة.

- الموجهات وإصدارات الأدوات وقوائم الكلمات والمعدلات هي مثبتة ومثبتة وإصدارها؛ تمر التغييرات بنفس صرامة الموافقة على التعليمات البرمجية.

السرعة واليقين والحوكمة

النمط المتين بسيط وقوي: السرعة = العوامل؛ اليقين = البشر؛ الحوكمة = المعايير + الأدلة. عندما يغلق هؤلاء الثلاثة الحلقة داخل منظم قابل للتدقيق, أداة اختبار الذكاء الاصطناعي الخماسي العامل البشري في الحلقة الخماسية Penligent تتوقف عن كونها كلمة طنانة. وتصبح قدرة قابلة للتكرار ويمكن الدفاع عنها—one that your developers can fix from, your defenders can detect from, your auditors can verify, and your leadership can trust.

- MITRE ATT&CK - https://attack.mitre.org/

- OWASP ASVS - https://owasp.org/www-project-application-security-verification-standard/

- NIST SSDF (Sp 800-218) - https://csrc.nist.gov/pubs/sp/800/218/final