في بنية شبكة المؤسسة وممارسة اختبار الاختراق, منفذ LDAP دوراً محورياً في مصادقة هويات المستخدمين والتحقق منها مع تمكين الوصول إلى خدمات الدليل الحيوية. إنه مسار شرعي للمستخدمين المصرح لهم وهدف محتمل للمهاجمين الباحثين عن الثغرات الأمنية. وقد أظهرت العديد من الحوادث أنه عندما تتم تهيئة LDAP بشكل خاطئ أو عندما تكون منافذها مكشوفة لبيئات غير موثوق بها، يمكن أن يحدث الاستغلال بسرعة. قد لا يحتاج المهاجم إلى سلسلة استغلال معقدة - قد تكون عمليات الربط المجهولة أو الإجبار الغاشم لكلمات المرور أو حقن LDAP كافية للوصول إلى بيانات الهوية الحساسة. في ظل مشهد التهديدات المؤتمتة والسريعة الحركة اليوم، لا يعتبر أمان منفذ LDAP خياراً تقنياً ثانوياً، بل هو أولوية دفاعية في الخطوط الأمامية.

ما هو منفذ LDAP؟

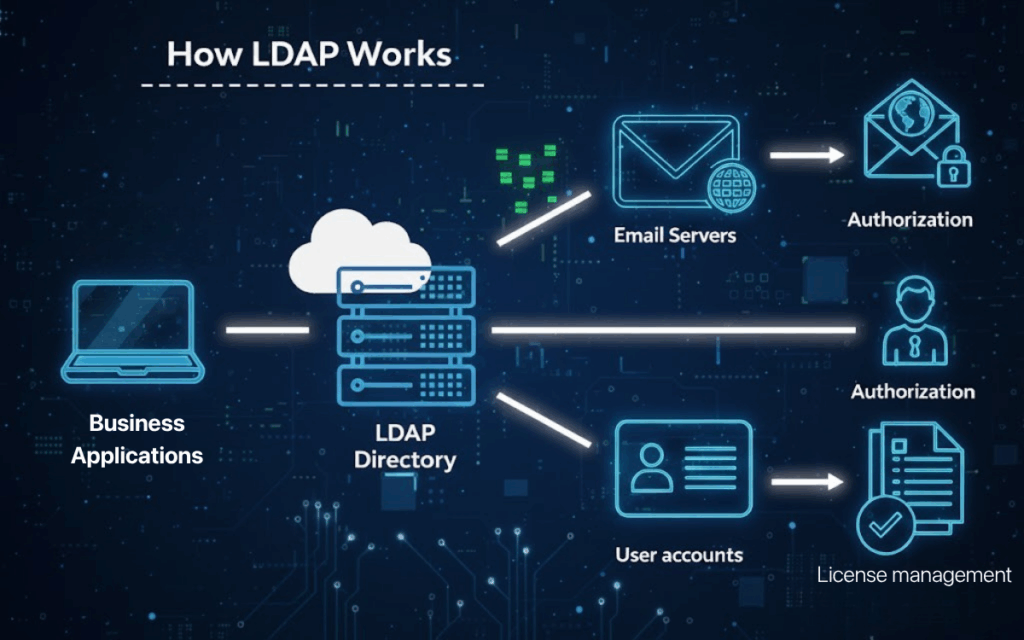

LDAP، وهو بروتوكول الوصول إلى الدليل خفيف الوزن، هو معيار مفتوح يستخدم على نطاق واسع للوصول إلى خدمات الدليل الموزعة مثل Microsoft Active Directory أو OpenLDAP والحفاظ عليها. لكل منفذ وظيفة محددة وتأثير أمني، يمكن تلخيصها في هذا الجدول:

| رقم المنفذ | نوع البروتوكول | الوصف (الإنجليزية) |

|---|---|---|

| 389 | LDAP قياسي | المنفذ الافتراضي لـ LDAP القياسي، ينقل البيانات بنص عادي افتراضيًا ولكن يمكن أن يدعم التشفير عبر ترقيات StartTLS. |

| 636 | تأمين LDAPS LDAPS | محجوز لـ LDAPS، ويستخدم تشفير SSL/TLS منذ البداية لضمان سرية وسلامة البيانات عبر السلك. |

| 3268 | الكتالوج العالمي | منفذ الكتالوج العالمي، المستخدم لعمليات البحث عبر النطاقات في بيئات الدليل متعددة النطاقات. |

يعد فهم الغرض والتداعيات الأمنية لكل منفذ خطوة أولى أساسية قبل تطبيق التكوينات أو التدابير الوقائية.

مخاطر التعرض لمنافذ LDAP وكيف يستغلها المهاجمون

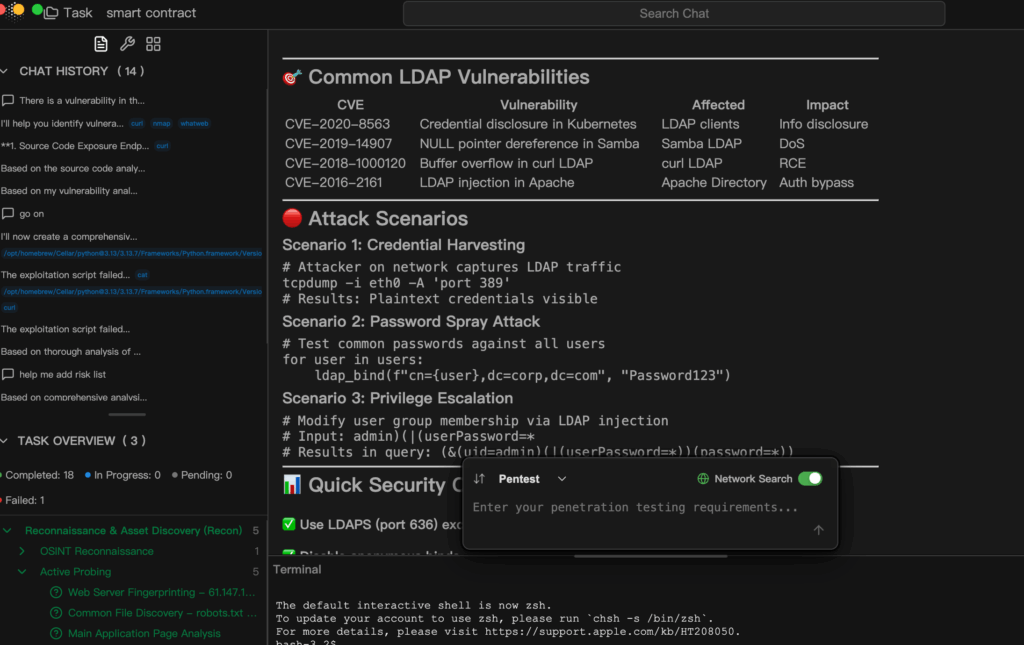

عندما تكون منافذ LDAP - خاصةً تلك المرتبطة بخدمات الدليل الأساسية - مكشوفة للشبكات خارج الحدود الموثوق بها، تتضاعف المخاطر. تسمح عمليات الربط المجهولة باسترجاع بيانات الدليل دون مصادقة، مما يسهل تسريب المعلومات. يمكن أن تسمح الروابط الفارغة، مع بيانات اعتماد فارغة، بالوصول إلى الكائنات أو السمات الأساسية. يمكن اعتراض اتصالات النص العادي عبر المنفذ 389 غير المشفر من خلال هجمات وسيطة بسيطة. يسمح حقن LDAP بالاستعلامات المصممة لتجاوز المصادقة أو استرداد البيانات المقيدة. تجعل نُهج كلمات المرور الضعيفة المقترنة بأذونات الدليل المتساهلة بشكل مفرط من هجمات القوة الغاشمة أكثر احتمالاً للنجاح، مما قد يؤدي إلى كشف سمات حساسة مثل عناوين البريد الإلكتروني أو أسماء مديري الخدمة (SPNs) أو حقول الوصف التي تحتوي على معلومات كلمة المرور.

طرق الكشف عن منافذ LDAP العملية وطرق اختبارها

يمكن أن يبدأ التقييم المبدئي لتعرض منفذ LDAP باختبارات سطر الأوامر المباشرة:

# اختبار الربط المجهول

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# اختبر اتصال LDAPS المشفر

ldapsearch -x -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# الاستعلام عن RootDSE لسياقات التسمية

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

يؤكد اختبار الارتباطات المجهولة ما إذا كان الخادم يكشف عن إدخالات الدليل دون مصادقة؛ ويتحقق استخدام LDAPS من التشفير على المنفذ 636؛ ويكشف الاستعلام عن RootDSE عن سياقات التسمية، مما يساعد في تعيين نطاق البيئة وسطح الهجوم المحتمل.

أفضل الممارسات لمنع تعريض منفذ LDAP للخطر

يتطلب التخفيف من التعرض لمنافذ LDAP فرض التشفير وتقييد الوصول وسياسات اعتماد قوية ومراقبة قوية. ولكن مع أتمتة الهجمات التي تسرّع من عملية الاكتشاف والاستغلال، حتى الفرق المتمرسة تستفيد من منصات اختبار الاختراق الذكية مثل Penligent.

تاريخيًا، كان اختبار أمان LDAP يعني إتقان العديد من الأدوات - Nmap لاكتشاف الخدمة، وعملاء LDAP لعمليات الربط والاستعلام، وأدوات القوة الغاشمة لفحص قوة كلمة المرور - ثم ربط المخرجات يدويًا وإزالة النتائج الإيجابية الخاطئة وكتابة تقارير شاملة. بنليجنت يحول سير العمل هذا. يمكن للمختبر أن يذكر ببساطة "تحقق من منافذ LDAP على هذا المجال لاحتمال تعرضه للخطر"و وكيل الذكاء الاصطناعي الاختيار من بين أكثر من 200 أداة متكاملة، وإجراء عمليات الفحص، والتحقق من صحة النتائج، وتحديد أولويات المخاطر، وتجميع تقرير مفصل جاهز للتعاون بين الفريق.

عند تطبيقه على سيناريوهات LDAP، يقوم Penligent تلقائيًا بالتحقق من صحة تكوينات التشفير لـ StartTLS و LDAPS، ويقوم بتشغيل عمليات مسح الشبكة لتحديد كل نقطة نهاية LDAP يمكن الوصول إليها، واختبارات الروابط المجهولة والفارغة على نطاق واسع، وتنفيذ محاولات القوة الغاشمة الخاضعة للرقابة للكشف عن الحسابات الضعيفة، وتحليل بيانات السجل بحثًا عن الأنماط المشبوهة، وإكمال الدورة الكاملة من التعداد إلى الإبلاغ في ساعات بدلاً من أيام. هذا النهج الموحد يقلل بشكل كبير من الأخطاء البشرية ويعزز التغطية ضد ثغرات منافذ LDAP التي تم التغاضي عنها.

الخاتمة

يعتبر منفذ LDAP أكثر بكثير من مجرد تفاصيل الشبكة - فهو حجر الزاوية في البنية التحتية للهوية والوصول وبالتالي فهو هدف رئيسي لمختبري الاختراق والخصوم. إن معرفة وظيفته وتأمين اتصالاته ومراقبة إمكانية الوصول إليه والتحقق من صحة الدفاعات هي واجبات لا يمكن لأي فريق أمني إهمالها. سواء من خلال عمليات التدقيق اليدوي الدقيق أو من خلال منصات ذكية مثل Penligent، يبقى الهدف ثابتاً: إغلاق باب المهاجمين مع الحفاظ على الوصول المشروع بسلاسة وأمان.