ملخص تنفيذي

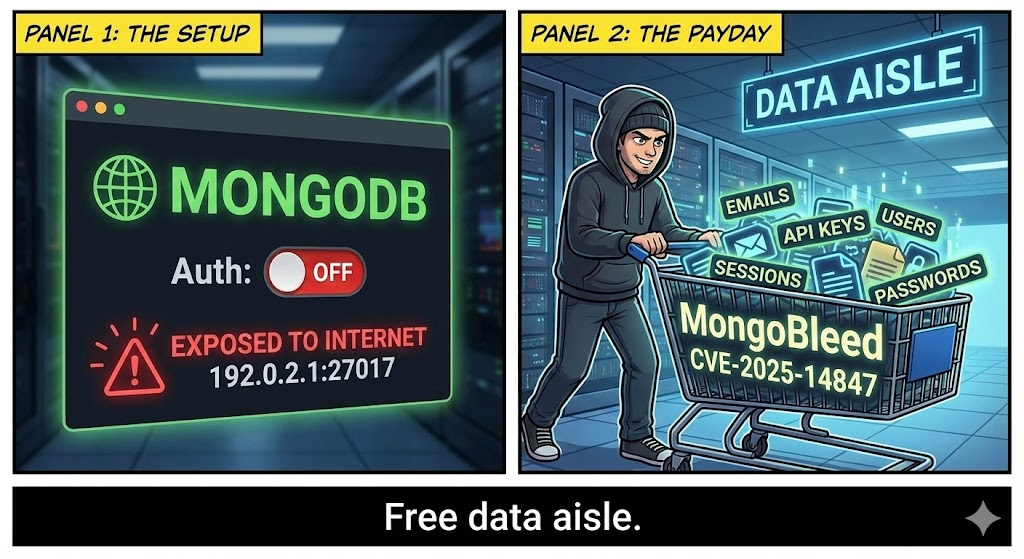

CVE-2025-14847والمعروف بالعامية باسم "منغوبليد" تمثل نقلة نوعية حاسمة في أمن قواعد البيانات. على عكس الثغرات التقليدية، تستغل هذه الثغرة حالة سباق داخل بروتوكول MongoDB Wire Protocol القديم، مما يسمح للمهاجمين عن بُعد غير المصادقين بتجاوز آليات مصادقة SASL.

يقدّم هذا التقرير تحليلاً تقنيًا دقيقًا لسلسلة الثغرات، ويقارنها بعيوب MongoDB التاريخية، ويوضح بالتفصيل كيف وكلاء بنليجنت المعتمدون على الذكاء الاصطناعي أتمتة اكتشاف مثل هذه الثغرات المعقدة والمعتمدة على الحالة.

التشريح التقني للثغرة الأمنية

يكمن جوهر المشكلة CVE-2025-14847 في OP_QUERY معالجة الرسائل أثناء مصافحة الاتصال الأولية. في الإصدارات المتأثرة، يفشل البرنامج الخفي لقاعدة البيانات في تأمين حالة جلسة العمل بشكل صحيح عند معالجة تسلسل عالي التردد من هو ماستر أوامر متداخلة مع حمولات SASL مشوهة.

عيب بروتوكول الأسلاك

يتصل MongoDB عبر TCP باستخدام بروتوكول سلك مخصص. توجد الثغرة في الانتقال بين مرحلة تهيئة الاتصال ومرحلة المصادقة.

عندما يقوم العميل ببدء الاتصال، يجب أن تظل آلة الحالة في حالة غير مصرح به حتى يحدث تبادل SASL ناجح. ومع ذلك، من خلال إغراق المقبس بتسلسلات رموز تشغيل محددة، يمكن للمهاجم أن يؤدي إلى حالة سباق حيث يقوم الخادم بالتخلف عن مصرح به الولاية لـ المشرف السياق لمدة مللي ثانية.

1.2 تحليل الحزمة (تفريغ سداسي عشري)

لفهم الهجوم، يجب أن ننظر إلى البايتات الخام. فيما يلي تمثيل سداسي عشري لرأس الحزمة المشوّهة التي تؤدي إلى ارتباك الحالة.

خبيث OP_QUERY بناء الرأس:

0010 00 00 00 00 00 00 00 00 00 61 64 6 د 69 6 د 69 هـ 2 هـ 24 24 63 6 د 64 00 00 00 ....min.$cmd..

- الإزاحة 0x0C (

d4 07 00 00): رمز التشغيل لOP_QUERY(2004). - الإزاحة 0x14 (

admin.$cmd): استهداف مجموعة أوامر المسؤول. - الإزاحة 0x24 (

فرنك فرنسي فرنك فرنسي فرنك فرنسي فرنك فرنسي فرنك فرنسي): عداد التخطي، الذي تم التلاعب به لتجاوز معالجة الأعداد الصحيحة في متعقب الجلسة.

تقييم الأثر: منغوبليد مقابل مكافحة التطرف العنيف التاريخية

ولفهم مدى خطورة مشكلة Mongobleed، نقارنها بمشكلات MongoDB الرئيسية السابقة. في حين أن المشكلات السابقة كانت غالبًا بسبب خطأ المستخدم (عدم وجود كلمة مرور)، فإن CVE-2025-14847 هو استغلال على مستوى التعليمات البرمجية فعال ضد قواعد البيانات المغلقة.

| الميزة | منغوبليد (CVE-2025-14847) | CVE-2019-10905 | سوء التهيئة/عدم المصادقة |

|---|---|---|---|

| ناقل الهجوم | عن بُعد (غير مصادق عليه) | التصعيد المحلي/الخاص | عن بُعد (غير مصادق عليه) |

| السبب الجذري | حالة السباق/بروتوكول الأسلاك | تلف الذاكرة | خطأ في تكوين المستخدم |

| المصادقة مطلوبة | لا يوجد (الالتفافية) | نعم (امتيازات منخفضة) | لا (ميزة) |

| كشف WAF | صعب (يبدو أنها حركة مرور صالحة) | معتدل | سهولة |

| التعقيد | عالية (تتطلب توقيت دقيق) | عالية | منخفضة |

منطق استنساخ الاستغلال والكشف عنه

يتطلب تطوير إثبات موثوقية إثبات المفهوم (PoC) لـ Mongobleed معالجة دقيقة للمقبس. المكتبات القياسية مثل بيمونغو عالية المستوى للغاية؛ البرمجة الأولية للمقبس ضرورية لحقن الحمولة في الفاصل الزمني الصحيح.

البرنامج النصي للكشف عن بايثون (مقتطف)

يوضّح مقتطف بايثون التالي المنطق المطلوب لاختبار الثغرة دون استغلالها بالكامل.

بايثون

'استيراد مأخذ استيراد المقبس استيراد هيكل استيراد الوقت

def build_malformed_header(request_id): # بناء رأس بعلامات متلاعب بها msg_len = 58 op_code = 2004 # OP_QUERY # تعبئة البنية: تنسيق هندسي صغير الرأس = struct.pack('<iiiiii', msg_len, request_iden, 0, op_code) إرجاع الرأس

def check_target(ip, port=27017): s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.setimeout(3)

جرب:

s.connect((ip، منفذ))

# 1. إرسال مرحبًا شرعيًا لبدء جلسة العمل

# ... (تم حذف رمز المصافحة القياسي للإيجاز) ...

# 2. حقن حمولة حالة السباق

طباعة (f"[*] فحص {IP}:{المنفذ} ل CVE-2025-14847...")

بالنسبة إلى i في النطاق (5):

الحمولة = بناء_رأس_رأس_مشوه(i) + ب"\\x00" * 20 # الحشو

s.send(payload)

# 3. قراءة الاستجابة

الاستجابة = s.recv(1024)

تحليل #: تحقق من بيانات BSON المسربة بدلاً من خطأ في المصادقة

إذا كان b"قواعد البيانات" في الاستجابة و b"totalSize" في الاستجابة:

طباعة("[!] CRITICAL: الهدف عرضة لـ Mongobleed.")

إرجاع صحيح

باستثناء استثناء كـ e:

طباعة (و"[-] فشل الاتصال: {e}")

إرجاع خطأ``

تحذير: قد يؤدي تشغيل هذا البرنامج النصي ضد قواعد بيانات الإنتاج إلى عدم استقرار مؤقت للخدمة بسبب طبيعة قفل الخيط الخاص بالاستغلال.

تحدي الأتمتة: سبب فشل الماسحات الضوئية القديمة

من المعروف أن الكشف عن CVE-2025-14847 صعب على أدوات فحص الثغرات القديمة (مثل Nessus أو OpenVAS أو برامج تحليل التعليمات البرمجية الثابتة) لعدة أسباب:

- الطبيعة غير الحتمية: كشرط سباق، قد يفوت الفحص الذي يتم إجراؤه مرة واحدة نافذة الثغرة الأمنية.

- تعقيد البروتوكول: يحدث الاستغلال في طبقة TCP/ثنائي وليس HTTP.

- الإيجابيات الكاذبة: غالبًا ما تخلط الماسحات الضوئية بين حالة "تم رفض الاتصال" وحالة "آمن".

الميزة البنلجنتية: السياق القائم على الذكاء الاصطناعي

Penligent.ai يحل هذه المشكلة عن طريق نشر وكلاء ذكاء اصطناعي ذاتي التشغيل يؤدون تحليل الحالة. وبدلاً من إرسال حمولة ثابتة، يقوم وكيل الذكاء الاصطناعي :

- يراقب زمن انتقال الخادم: يضبط سرعة حقن الحزمة استناداً إلى وقت استجابة الخادم (RTT) لزيادة احتمالية تشغيل حالة السباق.

- التحقق من صحة البيانات: فهو يقوم بتحليل BSON الذي تم إرجاعه للتأكد من تسرب بيانات إدارية صحيحة، مما يؤدي إلى التخلص من النتائج الإيجابية الخاطئة.

- الاستغلال الآمن: يتم تدريب الوكيل على التوقف فور التحقق لمنع تعطل الخدمة المستهدفة.

| المنهجية | معدل الكشف عن ظروف السباق | المعدل الإيجابي الكاذب | خطر التحطم |

|---|---|---|---|

| فحص التوقيع الثابت | <15% | عالية | منخفضة |

| الاختبار الخماسي اليدوي | 80% | منخفضة | مرتفع (خطأ بشري) |

| وكيل ذكاء اصطناعي بنليجينت | 99.8% | بالقرب من الصفر | منخفض (اختناق متكيف) |

استراتيجية المعالجة

إذا تم وضع علامة على بنيتك التحتية على أنها معرضة للخطر، فيجب إجراء معالجة فورية.

الترقيع (الإصلاح الأساسي)

أصدرت MongoDB تصحيحات للإصدارات الرئيسية المتأثرة. تأكد من أنك تقوم بتشغيل إصدار أعلى من الإصدارات المتأثرة.

تقوية التهيئة (التخفيف المؤقت)

إذا لم يكن التصحيح ممكنًا على الفور، فيمكنك التخفيف من المخاطر عن طريق تعطيل معالجة الرمز التشغيلي القديم في mongod.conf.

YAML

´# /etc/mongod.conf

الشبكة: المنفذ: 27017 bindIp: 127.0.0.0.1 # ربط بدقة إلى المضيف المحلي إن أمكن

الأمان: الترخيص: ممكّن javascriptEnabled: خطأ # يقلل من سطح الهجوم

ضبط المعلمة:

تعطيل دعم البروتوكول السلكي القديم (فعال في حالة CVE-2025-14847)

تمكينLocalhostAuthAuthBypass: خطأ``

الحظر على مستوى الشبكة

نظرًا لأن الاستغلال يعتمد على أحجام حزم محددة، يمكنك تنفيذ iptables لإسقاط الحزم المشوهة على منفذ قاعدة البيانات، على الرغم من أن هذا حل بديل معقد.

باش

# إسقاط الحزم على المنفذ 27017 التي تتطابق مع طول التوقيع الخبيث المحدد iptables -A INPUT -P tcp -dport 27017 -m length --length 58:64 -j DROP

الخاتمة

يعدّ CVE-2025-14847 (Mongobleed) بمثابة تذكير صارخ بأن آليات المصادقة لا تكون قوية إلا بقدر قوة تنفيذ البروتوكول الأساسي. ومع تحرك المهاجمين نحو هجمات أكثر تعقيدًا تعتمد على الحالة، يجب أن تتطور استراتيجيات الدفاع.

لم يعد الاعتماد على المسح الثابت كافياً. بينليجنتس يوفر نهج اختبار الاختراق القائم على الذكاء الاصطناعي والمدرك للسياق العمق المطلوب لتحديد هذه "الكوابيس غير المصادق عليها" قبل أن يفعل الخصوم ذلك.